学习网络安全(黑客技术)

- 网络安全是:

- 黑客技术是:

- 网络安全与黑客技术的关系:

- 自学网络安全学习的误区和陷阱:

- 学习网络安全前期需要准备...

- 学习网络安全中期大致步骤:

- 学习网络安全推荐的学习资料:

如果想学好网络安全(黑客技术) 就要先认识他们:

网络安全是:

网络安全是指保护计算机网络和其相关设备、系统、数据以及网络中传输的信息免受未经授权的访问、使用、修改、破坏、干扰或泄露的一系列措施和技术。

网络安全的目标是确保计算机网络的保密性、完整性和可用性,以防止非法活动、恶意攻击、数据泄露和服务中断等威胁。网络安全涵盖了各种安全领域,包括网络基础设施安全、信息安全、应用程序安全、物理安全等。

黑客技术是指熟悉计算机系统和网络安全的专业人士使用技术手段,通过对计算机系统和网络的分析和研究,发现系统漏洞和弱点,以获取未经授权的访问、控制或修改目标系统或数据的能力。

黑客技术是:

黑客技术可以分为以下几类:

1.渗透测试: 也称为漏洞评估,黑客以授权的方式测试和评估目标系统和网络的安全性,发现和利用系统漏洞。

2.网络攻击: 黑客使用各种技术手段,如端口扫描、拒绝服务攻击(DoS/DDoS)、ARP欺骗、中间人攻击等,对目标网络进行攻击,破坏其正常运行或非法获取信息。

3.社会工程学: 黑客运用社交工程技巧,如伪装、欺骗、误导等手段,通过人的弱点和信任来欺骗目标用户,从而获取系统的访问权限或敏感信息。

4.蠕虫和病毒: 黑客开发恶意软件,如蠕虫、病毒、特洛伊木马等,通过植入目标系统来进行攻击、窃取信息或传播。

5.密码破解: 黑客使用各种技术手段,如暴力破解、字典攻击等,对加密密码进行破解,获取系统的访问权限。

值得注意的是,黑客技术并非一种合法的行为,而是一种违法的攻击行为。黑客技术的目的可能是非法获取信息、非法获取财物、破坏系统稳定性等。对于安全从业人员而言,他们通常是以合法授权和合规的方式,对系统和网络进行测试和评估,以发现和修复可能存在的安全漏洞。

网络安全与黑客技术的关系:

网络安全和黑客技术有密切的关系,但是它们是截然不同的概念。

网络安全是指保护网络系统、网络数据和网络通信免受未经授权的访问、使用、干扰、破坏、窃取或篡改等威胁的一系列措施和技术。它的目标是确保网络和网络资源的机密性、完整性和可用性不受威胁。

而黑客技术则是指使用计算机技术和编程技能,探索和利用安全漏洞,以获取未经授权的访问权或操控权的行为。黑客技术可以被分为合法的和非法的两种形式。合法的黑客技术由安全专家和白帽黑客使用,以揭示和修复系统中的安全漏洞。非法的黑客技术则由黑客攻击者使用,以非法获取他人的敏感信息或破坏网络系统。

因此,网络安全和黑客技术是相互关联的,网络安全的目标是保护网络免受黑客攻击,而黑客技术则是通过研究网络系统的安全漏洞来提高网络安全的能力。合法的黑客技术在网络安全领域中起到了积极作用,但非法的黑客技术则对网络安全构成了威胁。

自学网络安全学习的误区和陷阱:

-

缺乏系统性:网络安全是一个庞大的领域,包含了很多不同的方面,如密码学、网络攻防、恶意软件分析等。如果只是随意地学习一些零散的知识点,很难建立起系统的理解和能力。因此,建议制定一个学习计划,有条理地学习网络安全的各个领域,并积累相关的实践经验。

-

忽视基础知识:在学习网络安全之前,建议先打好计算机基础知识的基础,包括操作系统、网络原理、编程语言等。这些基础知识对于理解和应用网络安全的概念和技术非常重要。

-

过于依赖工具:网络安全领域有很多强大的工具和软件可以帮助进行各种实验和测试,但过于依赖这些工具可能导致对原理和概念的理解不足。因此,在使用工具的同时,要深入理解其原理和使用方法,不要过分依赖工具。

-

缺乏实践经验:网络安全是一个实践导向的领域,只有通过实际的实验和演练才能真正掌握相关技术和技能。因此,在学习过程中要注重实践,可以尝试搭建实验环境、参加CTF比赛、加入安全社区等方式来获取实践经验。

-

不合法的行为:网络安全是以保护网络和信息安全为宗旨的,因此在学习和实践过程中,务必遵守法律和道德规范。不要参与任何违法的活动,如黑客攻击、未经授权的渗透测试等,应保持合法和道德的学习态度。

总的来说,自学网络安全需要有系统性的学习计划,注重基础知识的打牢,不过分依赖工具,注重实践经验,并始终遵守法律和道德规范。

学习网络安全前期需要准备…

-

打好计算机基础:网络安全是建立在计算机基础知识上的,所以首先要确保你对计算机的基本操作和网络原理有一定的了解。学习操作系统、网络通信、编程语言等基础知识,可以帮助你更好地理解和应用网络安全的概念和技术。

-

学习网络基础知识:深入了解网络结构、协议、网络拓扑等基础知识对学习网络安全至关重要。学习TCP/IP协议、路由器和交换机原理、网络拓扑等,可以帮助你深入理解网络中的安全问题和攻防原理。

-

学习编程和脚本语言:网络安全领域经常需要使用编程来进行安全分析和开发安全工具。学习编程语言如Python、C、Java等,能够帮助你更好地理解和应用网络安全领域中的技术和工具。

-

了解常见的安全漏洞和攻击技术:学习常见的安全漏洞和攻击技术,如SQL注入、跨站脚本攻击、DDoS攻击等,能够帮助你建立起对网络安全威胁的认识,并有针对性地进行学习和实践。

-

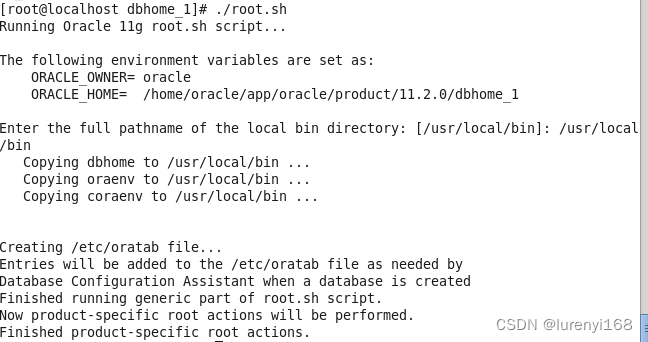

配置实验环境:搭建一个安全实验环境,如虚拟机或物理机,用于学习和实践网络安全技术。在实验环境中进行安全测试、渗透测试和恶意软件分析等实践,可以帮助你更好地理解和应用网络安全的概念和技术。

-

参加网络安全社区和活动:加入网络安全社区、参加安全会议和竞赛,可以与其他安全爱好者交流经验、分享知识,并获取更广泛的学习和实践机会。

当完成了前期准备后,你可以进一步进行以下步骤来学习网络安全:

学习网络安全中期大致步骤:

-

选择学习路径和领域:网络安全是一个非常广泛的领域,你可以选择特定的领域进行深入学习,如网络攻防、恶意软件分析、密码学等。根据自己的兴趣和职业需求,选择一个或多个领域来深入学习。

-

学习基础知识:在选择的领域中,学习相关的基础知识和理论。这可能包括阅读书籍、参加在线课程、观看教学视频等方式。理解基础知识是深入学习网络安全的关键。

-

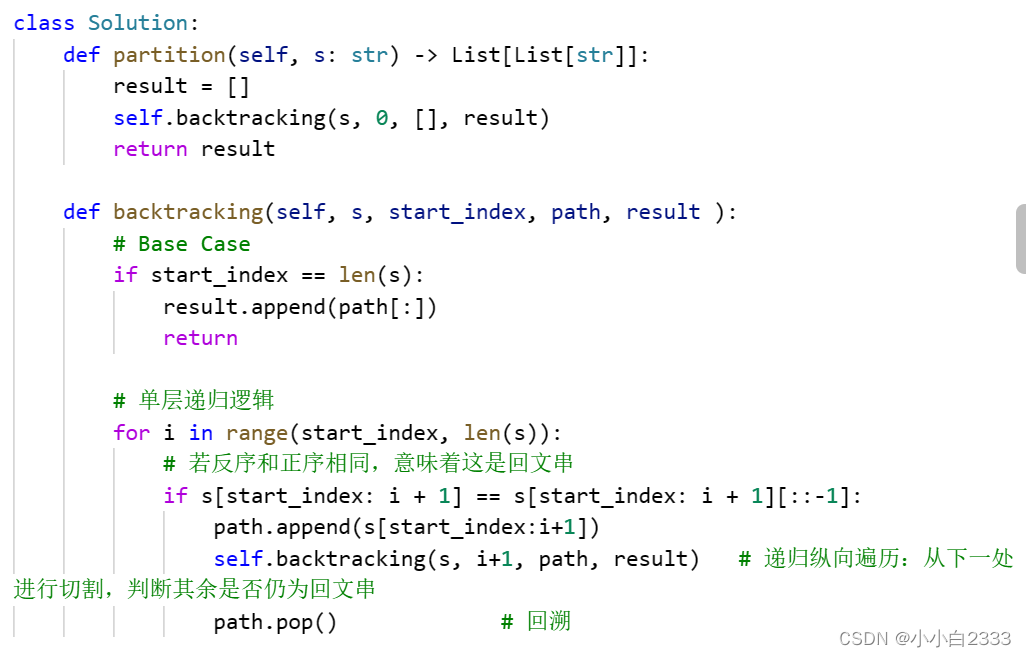

实践项目和演练:通过实际的项目和演练来巩固所学知识。可以尝试搭建自己的实验环境,进行渗透测试、安全漏洞挖掘或恶意软件分析等实践项目。参加CTF(Capture The Flag)比赛和挑战也是锻炼实践能力的好方式。

-

学习工具和技术:学习并掌握常用的网络安全工具和技术。网络安全领域有很多强大的工具可以帮助你进行各种分析和测试,如Wireshark、Nmap、Metasploit等。深入了解这些工具的使用和原理,能够提升你的实践技能。

-

深入研究和学术论文阅读:网络安全是一个不断变化和发展的领域,了解最新的研究成果和学术论文,能够帮助你保持在网络安全领域的前沿。关注网络安全的相关会议和期刊,阅读相关的学术论文,参与学术和行业交流,与专业人士进行讨论和分享。

-

持续学习和更新知识:网络安全领域不断变化和进化,新的安全威胁和技术随时出现。因此,持续学习和更新知识非常重要。保持学习的动力和思维的开放性,跟踪最新的安全动态,参加培训课程和研讨会,从交流和合作中不断提高自己的技能和能力。

总而言之,选择学习路径和领域、学习基础知识、实践项目和演练、学习工具和技术、深入研究和学术论文阅读,以及持续学习和更新知识,这些都是学习网络安全的一些进一步的步骤和建议。

学习网络安全推荐的学习资料:

学习网络安全的资料很多,以下是一些常见的学习资料和资源:

-

书籍:有许多网络安全领域的经典书籍,如《黑客与画家》、《网络安全的艺术》、《Metasploit 渗透测试指南》等。此外,还有一些专门介绍网络安全领域技术和理论的教科书。

-

在线课程和视频:有许多在线学习平台提供网络安全相关的课程,如Coursera、Udemy、edX等。例如,《网络安全基础:网络和系统安全》、《恶意软件分析与应对》、《渗透测试专业证书》等。

-

学术论文和研究报告:学术论文和研究报告可以帮助你了解网络安全领域的新进展和最新研究成果。可以通过学术期刊、会议论文集、技术博客等方式获取。

-

官方文档和指南:许多网络安全工具和技术都有官方文档和指南,这些资源提供了详细的说明和使用指导,可以帮助你深入了解工具和技术的原理和应用。

-

安全博客和社区论坛:关注网络安全领域的博客和社区论坛,它们是获取实时安全动态、技术分享和交流的绝佳平台。可以了解到最新的漏洞、攻击技术、防御策略等。

-

演讲和研讨会:参加安全相关的演讲和研讨会是学习和交流的重要途径。安全行业有许多知名的会议和活动,如DEF CON、Black Hat、RSA Conference等。

-

实践项目和挑战:实践是学习网络安全的关键。参与CTF (Capture The Flag) 比赛和挑战,搭建自己的实验环境,尝试渗透测试、漏洞挖掘等实践项目。

-

社交媒体和订阅:关注网络安全领域的专业人士、安全公司、安全组织的社交媒体账号和订阅,可以获取到最新的安全资讯、技术文章和研究报告。

学习网络安全的资料可以从书籍、在线课程和视频、学术论文和研究报告、官方文档和指南、安全博客和社区论坛、演讲和研讨会、实践项目和挑战、社交媒体和订阅等多个来源获取。选择适合自己的学习资料和资源,根据自己的兴趣和需求进行深入学习。

**特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失

**