数据擦除破坏

- 1. WhisperGate

- 2. HermeticWiper

- 3. IsaacWiper

- 4. WhisperKill

- 5. CaddyWiper

- 6. DoubleZero

- 7. AcidRain

- 8. RURansom

数据是政府、社会和企业组织运行的关键要素。数据擦除软件可以在不留任何痕迹的情况下擦除数据并阻止操作系统恢复摧,达到摧毁或目标系统和数据的目的,具有致命的破坏性。

俄乌冲突中,各方势力通过数据擦除恶意软件破坏关键信息基础设施计算机的数据,达到深度致瘫的效果,同时窃取重要敏感信息。

俄乌军事冲突中数据擦除软件

| 名称 | 发现时间 | 发现者 | 攻击对象 |

|---|---|---|---|

| WhisperGate | 1月13日 | 微软公司 | 乌克兰 |

| HermeticWiper | 2月23日 | 网络安全公司 ESET | 乌克兰 |

| IsaacWiper | 2 月 24日 | 网络安全公司 ESET | 乌克兰 |

| WhisperKill | 2月 23日 | 乌克兰国家特殊通信和信息保护局 | 乌克兰 |

| CaddyWiper | 3月14日 | 网络安全公司 ESET | 乌克兰 |

| DoubleZero | 3月17日 | 乌克兰计算机应急响应小组 | 乌克兰 |

| AcidRain | 3月31日 | 美国网络安全公司SentinelLabs | 乌克兰 |

| RuRansom | 3月9日 | 美国网络安全公司Trend Micro | 俄罗斯 |

1. WhisperGate

(1)WhisperGate简介

WhisperGate是一个冒充勒索软件的威胁性 MBR(主引导记录)擦除器,该恶意软件能够完全破坏受感染的机器,使其无法启动。

(2)WhisperGate分析

第一阶段

WhisperGate 恶意软件以名为“stage1.exe”的文件的形式放置在 C:\PerfLogs、C:\ProgramData、C:\ 和 C:\temp 目录之一中的受感染系统上。

为了转移人们对其真正目的的注意力,WhisperGate 采用了勒索软件威胁中通常观察到的几个特征。它提供了一张赎金票据,声称攻击者希望获得 10,000 美元的比特币。这笔钱应该转移到提供的加密钱包地址。该说明提到,受害者可以通过提供的 Tox ID for Tox(一种加密的消息传递协议)与黑客联系。但是,当受感染的机器关闭时,WhisperGate 会覆盖其 MBR 记录,这是硬盘驱动器中用于正确加载操作系统的部分。

WhisperGate 通过破坏 MBR,使系统变砖,并且无法恢复其上的任何数据。勒索软件部分只是用来掩盖攻击者的真实意图。

第二阶段

在攻击的第二阶段,名为“stage2.exe”的文件充当下载程序,从 Discord 频道获取文件损坏程序。下载链接被硬编码到下载器本身。执行有效负载后,它会扫描系统上的特定目录以查找与 180 多个不同扩展名列表匹配的文件。所有目标文件的内容将被固定数量的 0xCC 字节覆盖。为操作设置的总文件大小为 1MB。加扰文件后,破坏者将通过添加随机的四字节扩展名来更改其原始名称。

2. HermeticWiper

(1)HermeticWiper简介

HermeticWiper,因其数字证书是盗取自一家名为Hermetica Digital Ltd的公司。该擦除器的显著特点是能够绕过Windows的安全功能,,部署后不仅会破坏本地数据,还会破坏 Windows PC 的主引导记录 (MBR),从而阻止计算机在强制重新启动后引导至操作系统。

网络安全专家认为该软件至少具备以下功能:

- 快速擦除数据文件,并且不可恢复;

- 快速擦除NTFS、FAT分区数据;

- 完全擦除整个磁盘或单独的分区;

- 快速清除系统或者引导区;

- 支持清除VMware、Virtual Box等虚拟机数据。

(2)HermeticWiper分析

HermeticWiper是一个32位Windows可执行文件,其图标类似于一个礼物。

- 程序大小:117000 bytes

- MD5:3F4A16B29F2F0532B7CE3E7656799125

- SHA1:61B25D11392172E587D8DA3045812A66C3385451

程序运行后首先提升SeBackupPrivilege权限:

然后获取主机处理器的位数,从PE资源段中释放对应的驱动文件:

以服务的方式加载驱动,并更改活跃状态的系统vss服务启动类型SERVICE_DISABLED从而禁用vss服务:

在c:/windows/system32/driver目录下释放四个字母命名的驱动程序xrdr.sys并加载驱动;

创建多个线程并使用长时间的sleep来绕过沙箱的监控时间

HermeticWiper,exe进程占用了较高的CPU使用率,并向驱动发送IOCTL控制码。随着恶意软件的执行,会发现一些应用程序将无法正常工作,这是因为某些文件(包括系统DLL)已被随机数据覆盖。

系统重启后,Windows操作系统将无法正常工作:

3. IsaacWiper

IsaacWiper存在于没有Authenticode签名的Windows DLL或EXE中,执行时会枚举所有物理和逻辑驱动器和卷标,用随机数据覆盖每个磁盘前0x10000字节,并擦除磁盘上的文件数据。

该工具还会将不能访问的文件重命名为临时名称,然后擦拭新重命名的文件。IsaacWiper创建了一个日志文件C:\ProgramData\log.txt.其中保存了破坏活动的进度。

4. WhisperKill

乌克兰国家特殊通信和信息保护局发现了另外一种恶意擦除软件WhisperKill,该机构表示它重复使用了80%日的Encrpt3d勒索软件代码(又名WhiteBlackCrypt勒索软件),并试图伪装成勒索软件攻击来隐藏其攻击方式和目的,分散调查人员对攻击者的注意力。

5. CaddyWiper

(1)CaddyWiperr简介

CaddyWiper专门设计用于通过擦除用户数据、程序、硬盘驱动器以及在某些情况下分区信息来破坏目标系统。

3 月 15 日,网络安全公司ESET 发布了一个Twitter 帖子,记录了名为 CaddyWiper 的恶意软件,该恶意软件是在将其部署到目标网络的同一天编译的。

(2)CaddyWiperr分析

CaddyWiperr文件擦除算法由两个阶段组成:第一阶段覆盖文件,另一个阶段破坏物理磁盘布局和分区表。

对于文件销毁,它在获得 SeTakeOwnershipPrivilege 后通过修改文件的ACL条目来获得文件的所有权。然后,找到的文件将简单地用零覆盖。

大于 10,485,760 字节 ( 0xA00000 ) 的文件将简单地用零覆盖前 10,485,760 字节。

然后清除器将移动到系统上的下一个驱动器,从“D”驱动器开始。它将递归地获得驱动器上文件的权限并用零覆盖它们。这是按字母顺序(通过“Z:\”)为接下来的 23 个驱动器完成的。

第二阶段,擦除器尝试将系统上编号为 9 的所有物理驱动器的驱动器布局设置为 0。这将擦除有关物理驱动器分区的所有扩展信息,包括 MBR、GPT 和分区条目。

擦除器使用归零缓冲区递归执行 IOCTL_DISK_SET_DRIVE_LAYOUT_EX 请求,破坏文件的开头和分区表是其他擦除器上常见的技术,它在防止文件恢复方面非常有效。

6. DoubleZero

DoubleZero是一种用C语言开发的恶意破坏程序,攻击者使用该软件发起鱼叉式网络钓鱼攻击,目前该活动已被跟踪为UAC-0088。DoubleZero擦除文件使用两种方法破坏文件:用4096字节的零块覆盖其内容或使用API调用NtFileOpen、NtFsControlFile。恶意软件会在关闭受感染的系统之前删除以下Windows注册表HKCU、HKU、HKLM、HKLM\BCD。

7. AcidRain

(1) AcidRain简介

美国网络安全公司SentinelLabs于3月31日发布题为《AcidRain | A Modem Wiper Rains Down on Europe》的报告。报告称,美国卫星通信提供商Viasat于2月底遭受的网络攻击可能源于名为“酸雨”的恶意擦除软件。

SentinelLabs表示,“酸雨”可能是专门为针对乌克兰的行动而开发的,用于破坏调制解调器和路由器;该软件通过使用KA-SAT管理机制被部署在调制解调器和路由器上,随后会对设备文件系统进行深度擦除,完成擦除后会重新启动设备导致设备无法启用;“酸雨”功能相对简单,并且会进行暴力尝试,这意味着攻击者可能不熟悉目标固件的详情,或希望该工具保持通用性和复用性;“酸雨”和恶意软件VPNFilter存在相似之处,后者被认为与俄罗斯黑客组织“奇幻熊”和“沙虫”存在关联。

(2) AcidRain分析

该软件于3月15日,由一名意大利用户以“ukrop”为名将“酸雨”上传到VirusTotal后。研究人员称,“ukrop”可能是“乌克兰行动”(Ukraine operation)的缩写。

SentinelOne认为,“威胁行为者在供应链攻击中使用KA-SAT管理机制来推动为调制解调器和路由器设计的擦除软件。这种设备的擦除软件会覆盖调制解调器闪存中的关键数据,使其无法操作并需要重新刷新或更换。”

被部署后,“酸雨”会遍览受感染的路由器或调制解调器的整个文件系统。它还使用所有可能的设备标识符擦除闪存、SD/MMC卡和可以找到的任何虚拟块设备。为了破坏受感染设备上的数据,“酸雨”使用最多0x40000字节的数据覆盖文件内容,或使用MEMGETINFO、MEMUNLOCK、MEMERASE和MEMWRITEOOB输入/输出控制(IOCTL)系统调用。在数据擦除过程完成后,该恶意软件会重新启动设备,使其无法使用。

8. RURansom

(1)RURansom简介

RURansom是针对俄罗斯进行的数据擦除软件,该软件使用.NET编写,以蠕虫病毒的形式传播,并且会在目标机器上对文件进行不可逆的加密,从而造成数据擦除。同时在一些版本的代码当中会检查当前IP是否处于俄罗斯,从而进行攻击。

(2)RURansom分析

地理位置识别

恶意软件 RURansom 追踪受害者设备的 IP 位置,并且只有在检测到属于俄罗斯的 IP 时才会执行。为了识别 IP 地址,这个恶意软件使用了两个 api,分别是https://api.ipify.org 和https://ip-api.com,这两个接口都在其代码中硬编码。

权限提升

在识别出设备的地理位置之后,恶意软件会进一步检查被感染机器中的 Administrator 权限。

如果恶意软件没有管理员特权,它会尝试使用下面的 PowerShell 命令在升级模式下执行自身。

cmd.exe /c powershell stART-PRoceSS Assembly.GetExecutingAssembly().Location -veRB rUnAS

连接驱动器的发现

RURansom 恶意软件扫描受害者系统中的驱动器,包括可移动驱动器和连接到受害者机器的网络驱动器。

加密和删除

在扫描驱动器之后,恶意软件会对受害者电脑中已识别目录和子目录中的所有文件进行加密。为了防止从备份文件中恢复已加密的数据,恶意软件还会删除被感染的电脑中的 .bak 文件。

该恶意软件使用AES-CBC 加密算法来加密受害者机器中的文件

文件加密使用随机生成的 AES 密钥。密钥是使用诸如 FullScaleCyberInvasion、 RU_Ransom 和2022这样的硬编码字符串以及受害者的机器名和用户名计算出来的。

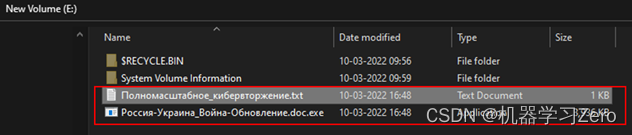

勒索信

RURansom 恶意软件置入了一个名为Полномасштабное_кибервторжение.txt(Full-blown_cyber-invasion.txt)的勒索信文件。该说明是用俄文写的,放在文件加密的所有目录中。

传播机制

该恶意软件将自身重命名为Россия-Украина_Война-Обновление.doc.exe (Russia-Ukraine_War-Update.doc.exe) ,并传播到所有连接的系统。