信息安全:VPN 技术原理与应用.

VPN 是网络通信安全保护的常用技术。VPN 中文翻译为“虚拟专用网”,其基本技术原理是把需要经过公共网传递的报文 (packet) 加密处理后,再由公共网络发送到目的地。利用VPN 技术能够在不可信任的公共网络上构建 条专用的安全通道,经过 VPN 传输的数据在公共网上具有保密性。所谓“虚拟”指网络连接特性是逻辑的而不是物理的。 VPN 是通过密码算法、标识鉴别、 安全协议等相关的技术,在公共的物理网络上通过逻辑方式构造出来的安全网络。

目录:

信息安全:VPN 技术原理与应用.

VPN 概述:

(1)VPN 安全功能:

(2)VPN 发展:

(3)VPN 技术风险:

VPN 类型和实现技术:

(1)VPN 类型:

(2)密码算法:

(3)密钥管理:

(4)认证访问控制:

(5)IPSec :

(6)SSL :

(7)PPTP :

VPN 主要产品与技术指标:

(1)VPN 主要产品:

(2)VPN 产品主要技术指标:

VPN 技术应用:

(1)远程安全访问:

(2)构建内部安全专网:

(3)外部网络安全互联:

VPN 概述:

(1)VPN 安全功能:

◆ VPN 主要的安全服务有以下 3 种:

▶

保密性服务:防止传输的信息被监听;

▶

完整性服务:防止传输的信息被修改;

▶

认证服务:提供用户和设备的访问认证,防止非法接入;

(2)VPN 发展:

◆ 未来 VPN 产品的技术动向具有以下特点:

▶ VPN 客户端尽量简化,将出现“零客户端“安装模式;

▶ VPN 网关一体化,综合集成多种接入模式,融合多种安全机制和安全功能;

▶ VPN 产品可能演变成可信网络产品;

▶ VPN 提供标准安全管理数据接口,能够纳入 SOC 中心进行管理控制;

(3)VPN 技术风险:

◆ VPN 产品代码实现的安全缺陷:

▶ VPN 产品的实现涉及多种协议、密码算法等,编程处理不当,极易导致代码安全缺陷,从而使得 VPN 产品出现安全问题。例如, Open SSL Heartbleed 漏洞可以让远程攻击者暴露敏感数据;

◆ VPN 密码算法安全缺陷:

▶ VPN 产品如果选择非安全的密码算法或者选择不好的密码参数,都有可能导致 VPN 系统出现安全问题,不能起到安全保护的作用。例如,密钥长度不够;

◆ VPN 管理不当引发的安全缺陷:

▶ VPN 的管理不当导致密码泄露、非授权访问等问题;

VPN 类型和实现技术:

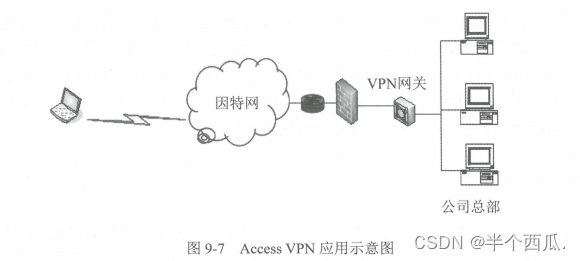

(1)VPN 类型:

◆ 链路层: VPN 的实现方式有 ATM,Frame Relay 、多协议标签交换 MPLS;

◆ 网络层: VPN 的实现方式有受控路由过滤、隧道技术;

◆ 传输层:VPN 则通过 SSL 来实现;

(2)密码算法:

◆ 目前,除了国外的 DES AES IDE RSA 等密码算法外,国产商用密码算法 SM1 SM4 分组密码算法、 SM3 杂凑算法等也都可应用到 VPN;

(3)密钥管理:

◆ 密钥的分发有两种方法:一种是通过 手工配置 的方式;另一种采用 密钥交换协议 动态分发。手工配置的方法虽然可靠,但是密钥更新速度慢,一般只适合简单网络。而密钥交换协议则采用软件方式, 自动协商动态生成密钥,密钥可快速更新,可以显著提高 VPN 的安全性。目前,主要的密钥交换与管理标准有 SKIP (互联网简单密钥管理协议)和 ISAKMP / 0akley (互联网安全联盟和密钥管理协议)

(4)认证访问控制:

◆ 用户身份认证:VPN 连接建立之前, VPN 服务器对请求建立连接的 VPN 客户机进行身份验证,核查其是否为合法的授权用户;

◆ 数据完整性和合法性认证:VPN 除了进行用户认证外,还需要检查传输的信息是否来自可信源,并且确认在传输过程中信息是否经过篡改;

(5)IPSec :

◆ IPSec Internet Protocol Security 的缩写。在 TCP/IP 协议网络中,由于 IP 协议的安全脆弱性,如地址假冒、易受篡改、窃听等, Internet 工程组 (IETF) 成立了 IPSec 工作组,研究提出解决上述问题的安全方案。根据 IP 的安全需求, IPSec 工作组制定了相关的 IP 安全系列规范:认证头 (Authentication Header, 简称 AH) 、封装安全有效负荷 (Encapsulatin Security Payload, 简称 ESP) 以及密钥交换协议;

◆ IP AH:

▶ IPAH 是一种安全协议,又称为认证头协议。其安全目的是 保证 IP 包的完整性 和 提供数据源认证,为 IP 数据报文提供无连接的完整性、数据源鉴别和抗重放攻击服务。

▶ 基本方法是将 IP 包的部分内容用加密算法和 Hash 算法进行混合计算,生成一个完整性校验值,简称 ICV ,同时把 ICV 附加在 IP 包中;

◆ IP ESP :

▶ IP ESP 也是一种安全协议,其用途在于保证 IP 包的保密性,而 IPAH 不能提供 IP 包的保密性服务

▶ 基本方法是将 IP 包做加密处理,对整个 IP 包或 IP 的数据域进行安全封装,并生成带有 ESP 协议信息的 IP 包,然后将新的 IP 包发送到通信的接收方;

▶ IP AH 和 IP ESP 都有两种工作模式,即 透明模式 和 隧道模式;

▶ 透明模式只保护 IP 包中的数据域 ;

▶ 隧道模式则保护 IP 包的包头和 数据域;

◆ 密钥交换协议:

▶ IPSec 还涉及密钥管理协议,即通信双方的安全关联已经事先建立成功,建立安全关联的方法可以是手工的或是自动的。手工配置的方法比较简单,双方事先对 AH 的安全密钥、 ESP安全密钥等参数达成一致,然后分别写入双方的数据库中。自动的配置方法就是双方的安全关联的各种参数由 KDC 和通信双方共同商定,共同商定的过程就必须 遵循一个共同的协议,这就是密钥管理协议。目前, IPSec 的相关密钥管理协议主要有互联网密钥交换协议 IKE 、互联网安全关联与密钥管理协议 ISAKMP 、密钥交换协议 Oakley;

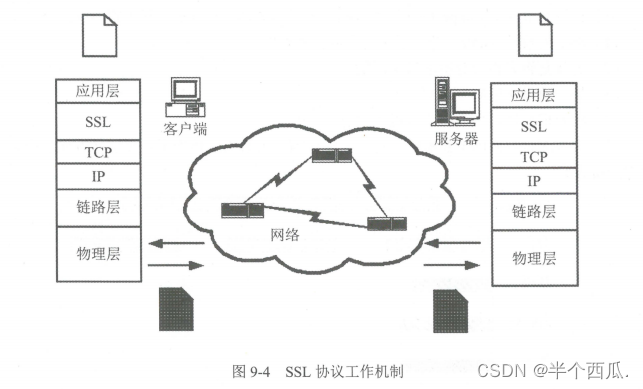

(6)SSL :

◆ SSL 是一种应用于传输层的安全协议,用于构建客户端 VPN 技术原理与应用 和 服务端之间的安全通道;包含握手协议、密码规格变更协议、报警协议和记录层协议;

▶ 握手协议:用于身份鉴别和安全参数协商;

▶ 密码规格变更协议:用于通知安全参数的变更;

▶ 报警协议:用于关闭通知和对错误进行报警;

▶ 记录层协议:用于传输数据的分段、压缩及解压缩、加密及解密、完整性校验等;

◆ SSL 协议是介于 应用层 和 TCP 层之间的安全通信协议;

◆ SSL 协议提供三种安全通信服务:

▶ 保密性通信:握手协议产生秘密密钥 (secret key) 后才开始加 、解密数据 。数据的加、 解密使用 对称式密码算法,例如 DES,AES 等;

▶ 点对点之间的身份认证:采用非对称式密码算法,例如 RSA,DSS 等;

▶ 可靠性通信:信息传送时包含信息完整性检查,使用有密钥保护的消息认证码 (简称 MAC) MAC 的计算采用安全杂凑函数,例如 SHA,MD5;

◆ SSL 记录协议的数据处理过程:

▶ SSL 将数据 (data) 分割成可管理的区块长度;

▶ 选择是否要将已分割的数据压缩;

▶ 加上消息认证码 (MAC);

▶ 将数据加密,生成即将发送的消息;

▶ 接收端将收到的消息解密、验证、解压缩,再重组后传送至较高层(例如应用层), 即完成接收;

(7)PPTP :

◆ PPTP 它是一个点到点安全隧道协议。该协议的目标是给电话上网的用户提供 VPN 安全服务;

(8)L2TP :

◆ L2TP 用于保护设置 L2TP-enabled 的客户端和服务器的通信。客户端要求安装 L2TP 软件, L2TP 采用专用的隧道协议,该协议运行在 UDP 1701 端口;

VPN 主要产品与技术指标:

(1)VPN 主要产品:

◆ IPSec VPN:

▶ IPSec VPN 产品的工作模式:支待 隧道模式 和 传输模式 ,其中隧道模式适用于主机和网关实现,传输模式是可选功能,仅适用于主机实现;

◆ SSL VPN:

▶ SSL VPN 产品的工作模式分为:客户端-服务端模式、网关-网关模式两种;

(2)VPN 产品主要技术指标:

◆ 国家密码管理局颁布了《IPSec VPN 技术规范》《SSL VPN 技术规范》,对 IPSec VPN 和 SSL VPN 提出了要求,主要内容介绍如下:

◆ 密码算法要求:

IPSec VPN

使用国家密码管理局批准的非对称密码算法、对称密码算法、密码杂凑算法和 随机数生成算法,算法及使用方法如下:

▶ 非对称密码算法:使用 1024 比特 RSA 算法或 256 比特 SM2 椭圆曲线密码算法,用于实体验证、数字签名和数字信封等;

▶ 对称密码算法:使用 128 比特分组的 SM1 分组密码算法,用于密钥协商数据的加密保护和报文数据的加密保护。该算法的工作模式为 CBC 模式;

▶ 密码杂凑算法:使用 SHA-1 算法或 SM3 密码杂凑算法,用于对称密钥生成和完整性校验。其中, SM3 算法的输出为 256 比特;

▶ 随机数生成算法:生成的随机数应能通过《随机性检测规范》规定的检测;

SSL VPN 算法及使用方法如下:

▶ 非对称密码算法:包括 256 位群阶 ECC 椭圆曲线密码算法 SM2 IBC 标识密码算法 SM9 和 1024 位以上 RSA 算法;

▶ 分组密码算法:为 SMl 算法,用于密钥协商数据的加密保护和报文数据的加密保护。该算法的工作模式为 CBC 模式;

▶ 密码杂凑算法:包括 SM3 算法和 SHA-1 算法,用于密钥生成和完整性校验;

◆ VPN 产品功能要求:

▶ IPSec VPN 的主要 功能 包括:随机数生成、密钥协商、安全报文封装、NAT 穿越、身份鉴别。身份认证数据应支持数字证书或公私密钥对方式, IP 协议版本应支持 IPv4 协议或 IPv6 协议;

▶ SSL VPN 的主要 功能 包括:随机数生成、密钥协商、安全报文传输、身份鉴别、访问控制、密钥更新、客户端主机安全检查;

◆ VPN 产品性能要求:

▶ IPSec VPN 主要 性能 指标:

(1)加解密吞吐率;(2)加解密时延;(3)加解密丢包率;(4)每秒新建连接数 ;

▶ SSL VPN 主要 性能 指标:

(1)最大并发用户数;(2)最大并发连接数;(3)每秒新建连接数;(4)吞吐率;

VPN 技术应用:

VPN 应用场景 :

◆ VPN 可分为 种应用类型:远程访问虚拟网 (Access VPN) 、企业内部虚拟网 (Intranet VPN) , 企业扩展虚拟网 CExtranet VPN)

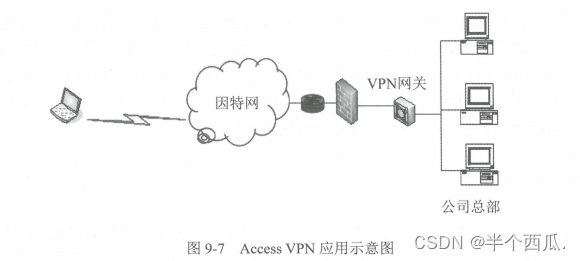

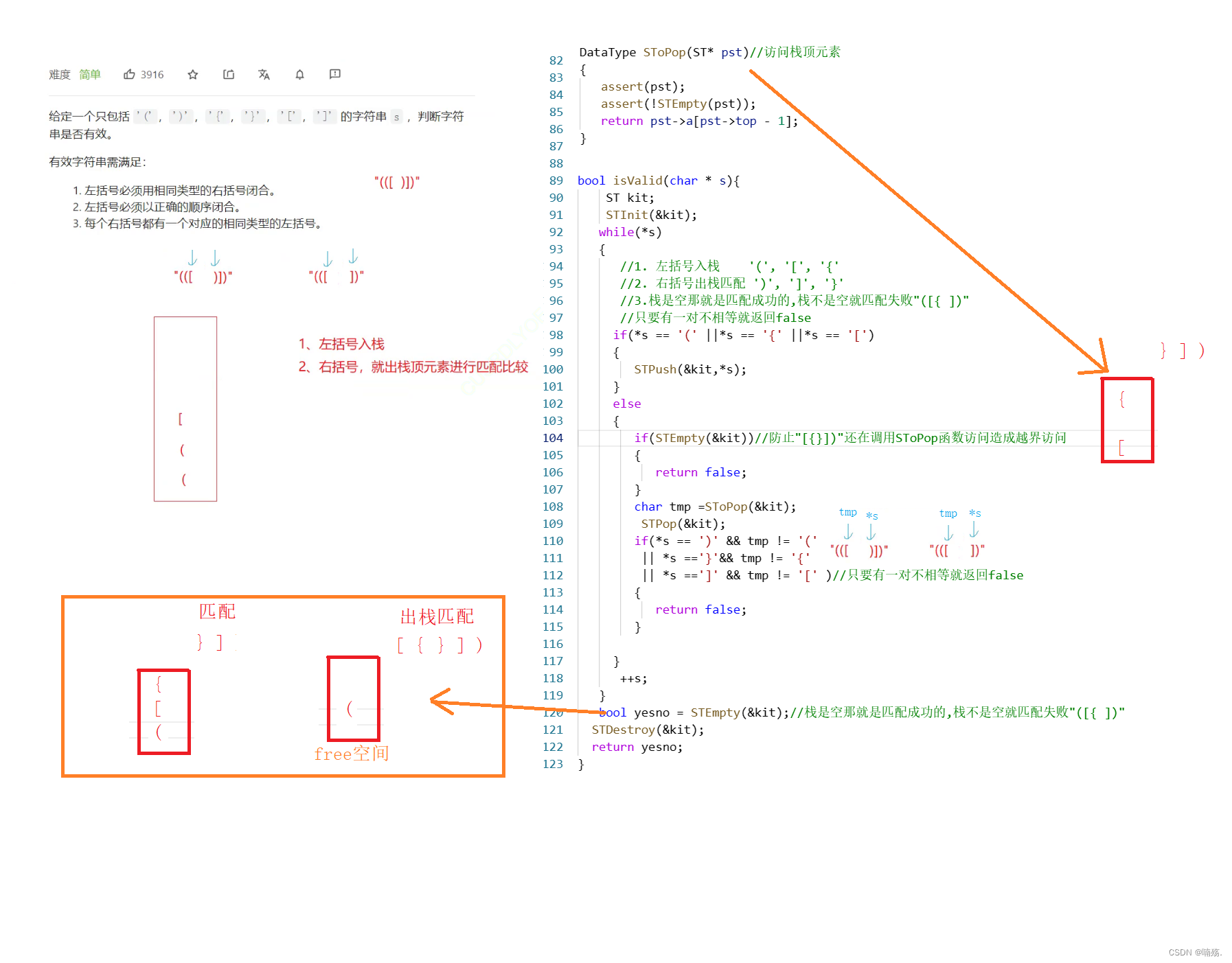

(1)远程安全访问:

◆ Access VPN 主要解决远程用户安全办公问题,远程办公用户既要能远程获取到企业内部网信息,又要能够保证用户和企业内网的安全 远程用户利用 VPN 技术,通过拨号、 ISDN 等方式接入公司内部网。 Access VPN 般包含两部分,远程用户 VPN 客户端软件和 VPN 接入设备;(人)

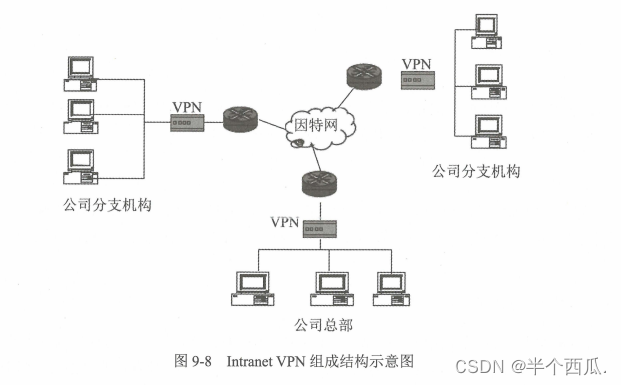

(2)构建内部安全专网:

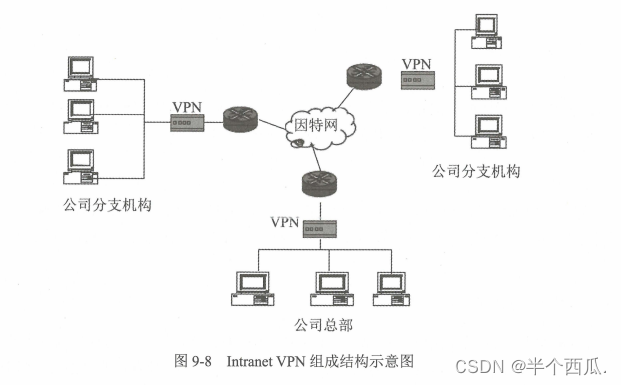

◆ Intranet VPN 的用途就是通过公用网络,如因特网,把分散在不同地理区域的企业办公点的局域网安全互联起来,实现企业内部信息的安全共享和企业办公自动化。(分公司)

(3)外部网络安全互联:

◆ Extranet VPN 则是利用 VPN 技术,在公共通信基础设施(如因特网)上把合作伙伴的网络或主机安全接到企业内部网,以方便企业与合作伙伴共享信息和服务。 Extranet VPN 解决了企业外部机构接入安全和通信安全的问题,同时也降低了网络建设成本。(合作伙伴)

学习书籍:信息安全工程师教程.