网络安全与我们每一个人都息息相关,无论是企业还是个人,现在都非常重视网络安全。而且网络安全是一个新兴的行业,人才需求量远远大于供给,所以在薪资福利上具有很大的优势,并且对于初学者而言,很多人依旧担心前景问题。

从市场的情况来看,网络安全的就业前景是非常不错的,网络安全的人才缺口非常大。

并且网络安全的就业岗位很多,网络安全可以在各个不同的行业里面从事相关工作,计算机、信息通信、电子商务、互联网金融、电子政务等,还可以再政府机关事业单位、银行、保险、证券等金融机构、电信、传媒等行业从事相关工作。

可以看看下面每个岗位的要求与自身兴趣能力匹配度再决定最好。

渗透测试/Web安全工程师

主要是模拟黑客攻击,利用黑客技术,挖掘漏洞,提出修复建议;需要用到数据库、网络技术、编程技术、渗透技术等。

任职要求:

- 1.熟悉渗透测试步骤、方法、流程,具备独立开展渗透工作的能力;

- 2.熟练掌握WEB安全和漏洞挖掘,熟悉漏洞的原理、方法、利用手段及解决方案;

- 3.至少掌握一种编程语言,能编写漏洞检测或利用工具;

- 4.了解安全审计的流程、方法及主流代码审计工具的使用;

- 5.具备CISP/CISP-PTE/CISP-PTS信息安全领域相关证书者优先。

安全运维/安全服务工程师

主要是对安全防御体系的运维和应急响应工作。能够熟练配置安全设备,具有极强日志分析能力。需精通渗透技术、安全设备原理,知识面要求广,实战能力强。

任职要求:

- 1.熟悉Owasp ****0漏洞原理、攻击、防御;

- 2.熟悉常见安全设备,并能够基于安全设备进行分析、处置;

- 3.熟悉linux等操作系统,能够开展应急响应工作;

- 4.熟悉安全评估流程;

- 5.熟悉各类安全工具,如漏洞扫描、基线检查等工具;

- 6.持有信息安全相关证书CISP、CISSP、CISA、ISO27001等优先考虑。

安全开发工程师

规划、设计并建立公司应用安全整体架构,识别应用系统在架构设计、开发测试、发布上线、运行维护各个阶段的安全风险,提出有效解决方案并落地实施,公司内部的安全平台设计与开发,持续开发迭代平台。

任职要求:

- 1.有IT技术从业工作经验;

- 2.熟练掌握Python/Go/C/C++等至少一种语言,和主流WEB框架;

- 3.了解Spring Boot、Spring MVC、Vue、JavaScript等常用的设计模式和开源框架,有扎实的开发或开发管理技术基础,自学能力强;

- 4.熟悉信息安全相关知识,具有国内外知名网络安全公司工作经验者优先;

- 5.具有CISD/CISP/CISSP等网络和信息安全相关认证证书者优先。

安全售前工程师

与客户沟通接洽,根据己方产品,设计技术方案,满足甲方安全需求。需精通服务器,网络技术,安全设备,攻防技术,并对安全趋势跟踪紧密,表达能力和文档能力。

任职要求:

- 1.具有良好的沟通表达能力与文档编写能力;

- 2.拥有信息安全相关从业经验,有网络安全或数据安全产品实施、维护经验,熟悉Linux常见操作令;

- 3.熟悉网络安全相关法律法规以及重要标准,如数安法、个保法、等保2.0、ISO27001等;

- 4.熟悉项目招投标过程,能根据招标书要求,独立编制投标书、参加招投标会,进行技术讲解和答疑;

- 5.加分条件:具有信息安全类公司技术研发工作经验;具有CISSP、CISA、CISP等信息安全类资质认证。

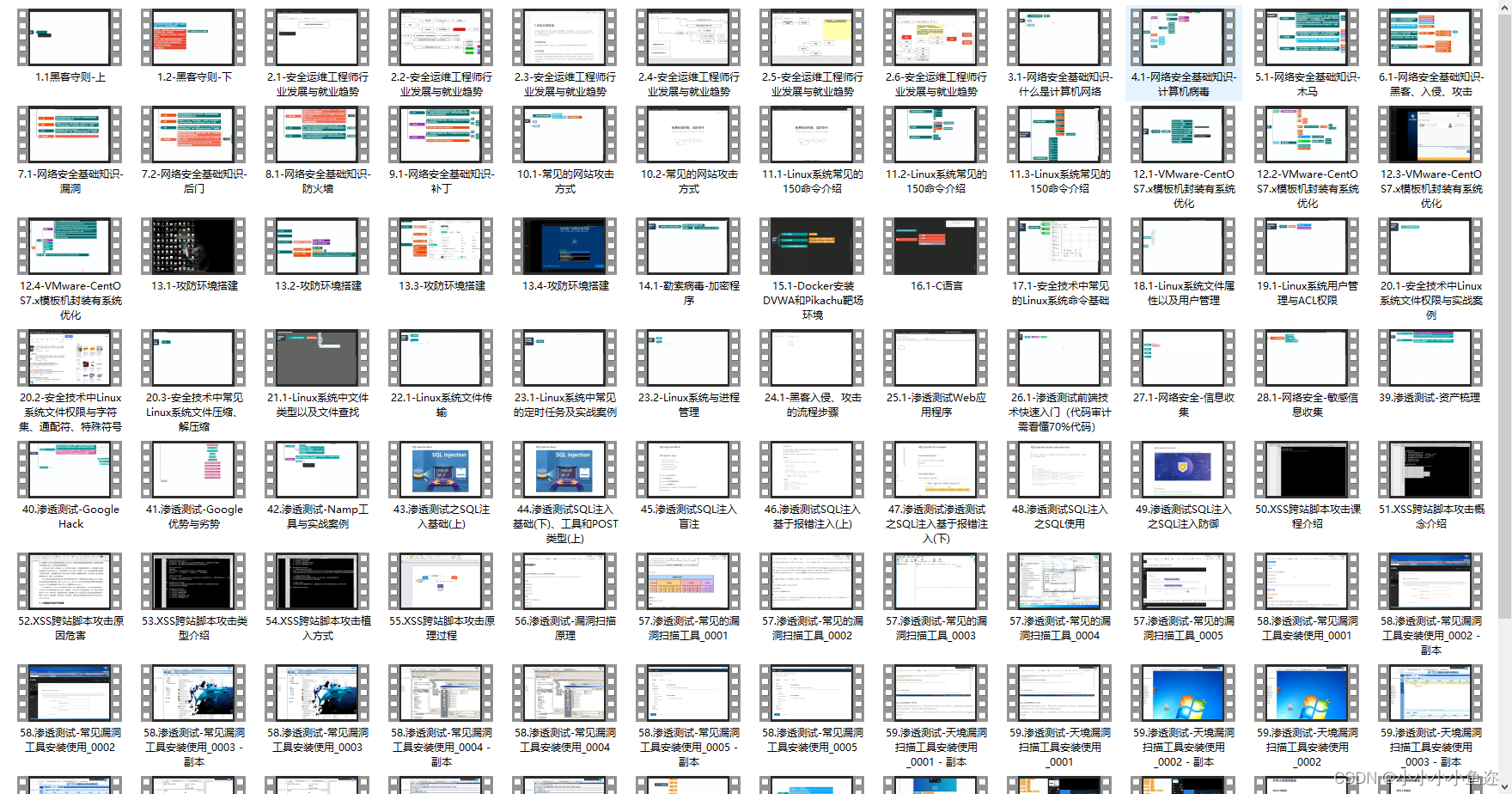

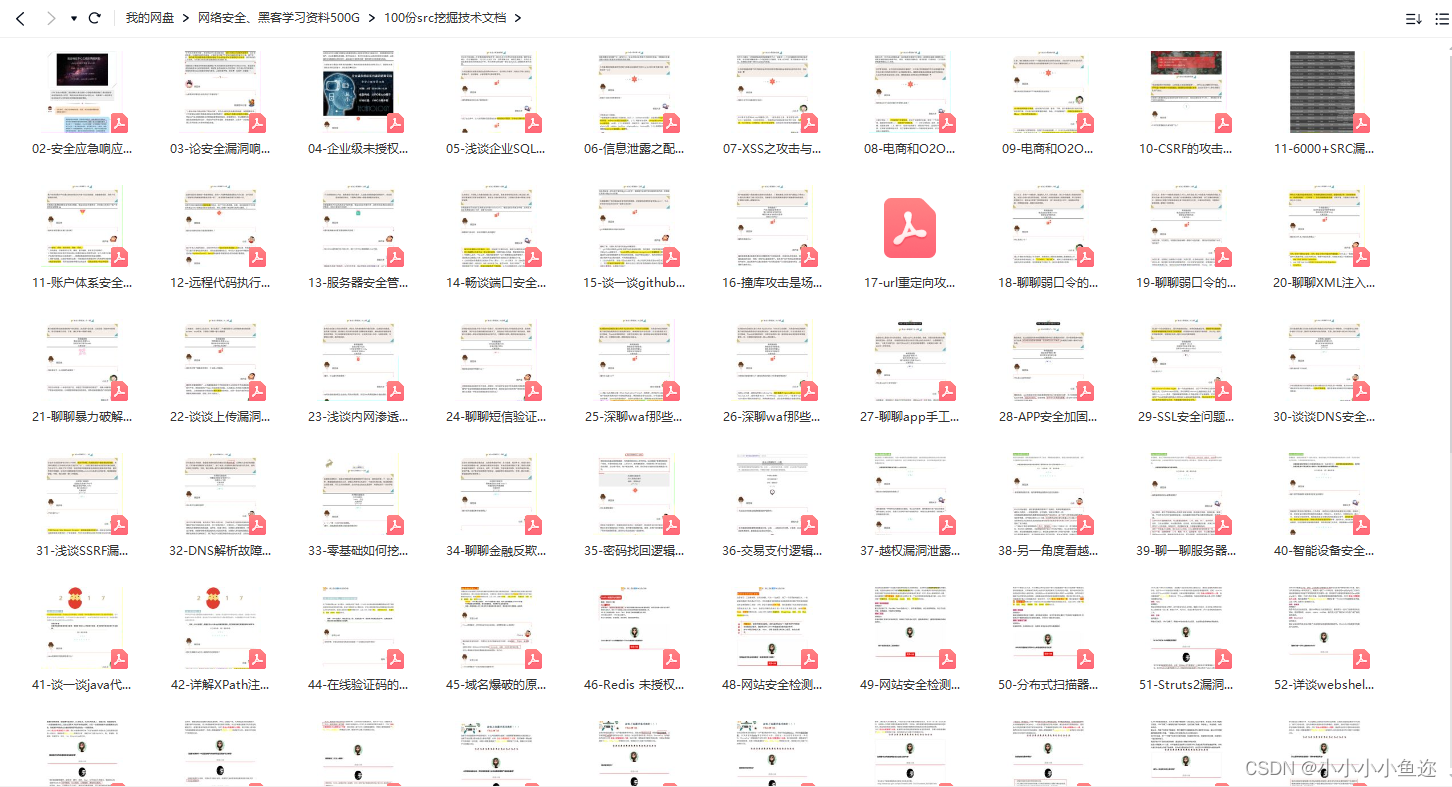

如果你对网络安全入门感兴趣,那么你点击这里👇给大家整理的网络安全教程视频+笔记资料+工具包(免费分享)

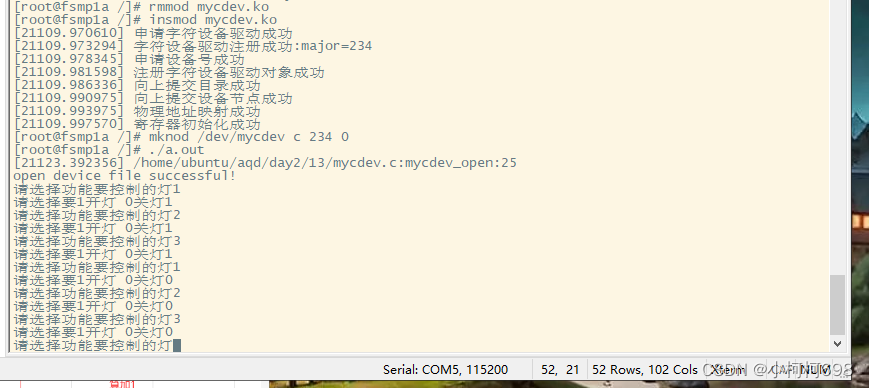

第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

第二阶段:web渗透

学习基础时间:(1周 ~ 2周)

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

配置渗透环境 时间:(3周 ~ 4周)

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作时间:(约6周)

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包免费领取!评论区留言扣1 或者关注一下(后台自动发送)

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

![[JavaWeb]【五】web后端开发-Tomcat SpringBoot解析](https://img-blog.csdnimg.cn/a172da766cd44c8f903a4bee3461ac87.png)