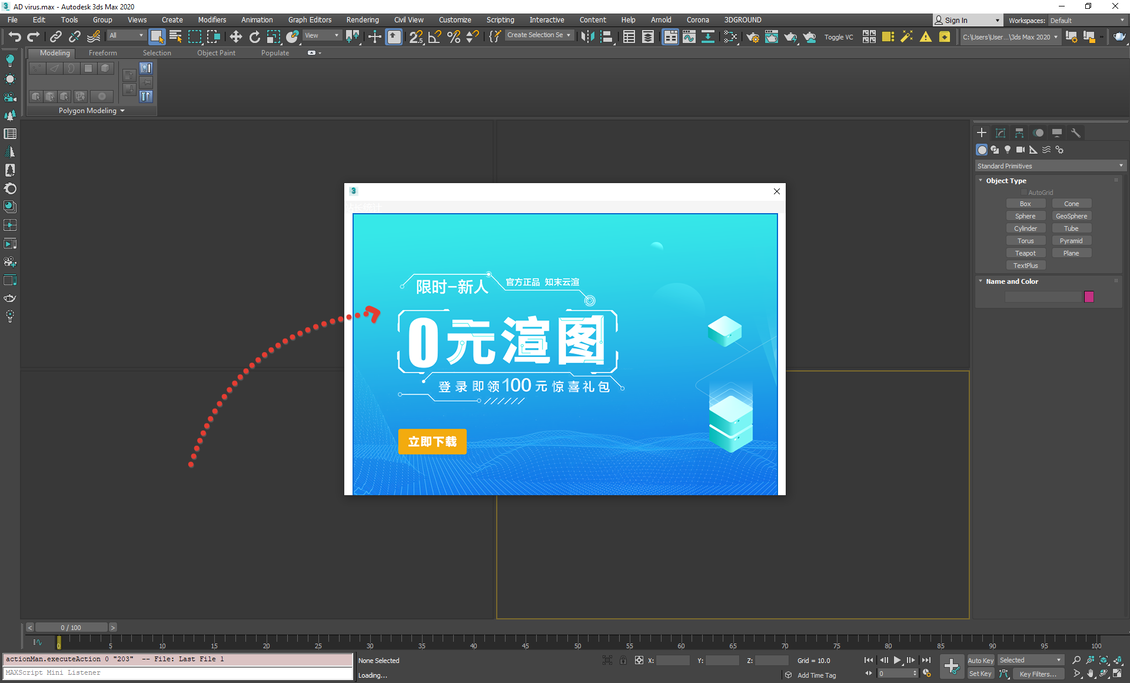

3ds Max渲染慢,可以使用渲云渲染农场:

渲云渲染农场解决本地渲染慢、电脑配置不足、紧急项目渲染等问题,可批量渲染,批量出结果,速度快,效率高。

此外3dmax支持的CG MAGIC插件专业版正式上线,CG MAGIC是一款基于3ds Max深度开发的免费智能化辅助插件,上千项实用功能,降低渲染时长,节省时间和精力,最大程度简化工作流程,助力高效完成创作。

- 版本转换:支持3ds Max文件版本一键转换,最低可转至3ds Max 2010版

- 材质转换:标准材质,VRay材质,Corona材质,一键相互转换,不再出错

注意,有一种新型病毒在 3Ds Max 环境中传播,您的防病毒软件无法检测到该病毒!

如果您的场景被感染或者您想避免将病毒带入 3Ds Max,请下载并安装共享软件脚本修剪场景并激活 Active Protection!

最近,在在线论坛和在线共享服务中,场景和模型感染ALC BETACLEANER(Worm.3DsMax.ALC.clb)和CRP BSCRIPT (Worm.3DsMax.CRP.bscript)病毒的活动非常活跃。

通常,当您打开、合并或交叉引用受感染的场景文件 (* .max) 时,病毒会通过它来攻击您。

打开或使用 3Ds Max 软件文件 (*.max) 时,场景会显示一些奇怪的行为。

ALC BETACLEANER

该病毒是第 3 方 Maxscript (以下称为“ALC”),如果将包含损坏脚本的场景文件加载到 3Ds Max 中,可能会意外损坏 3Ds Max 软件的设置,并传播到 Windows 系统上的其他 Max 文件(*.max)。(原始脚本似乎已包含在一些免费的 3Ds Max 场景中,用户可能已从各种在线资源下载了这些场景。)

尽管 Maxscript 似乎是作为商业插件的一种版权保护形式而编写的,但如果受影响的 3Ds Max 场景文件被分发并重新打开,它们可能会将损坏问题传播到 3Ds Max 的其他副本。

这个特定的 Maxscript 文件将作为脚本控制器嵌入到 Max 场景文件中。

该脚本将自身保存到以下位置的隐藏文件中:

文件:

vrdematcleanbeta.mse

vrdematcleanbeta.msex

注意:

这些文件的系统属性属性将设置为隐藏,并且通常在 Windows 操作系统的文件资源管理器中不可见。您可能需要更改“视图”→“文件夹选项”以查看隐藏文件和文件夹。

该病毒会带来以下问题:

- 崩溃或无法打开

- 场景数据损坏

- 空辅助节点(¡×ý×û 和 ×þ×ü)

- 无法手动保存场景

- 无法使用撤消功能(Ctrl+Z)

- 显示各种 Maxscript 错误

- 损坏或移除相机、灯光和/或材料

- 中断场景后或关闭时选择“不保存”时强制自动保存

- 将自身添加到 Maxscript 启动目录中的现有脚本中

- 强制关闭 3Ds Max

- 无法保存 V-Ray 灯光

CRP BSCRIPT 和 ADSL BSCRIPT

该病毒是第 3 方 Maxscript (以下称为“CRP”),如果将包含损坏脚本的场景文件加载到 3Ds Max 中,可能会意外损坏 3Ds Max 软件的设置,并传播到 Windows 系统上的其他 Max 文件 (*.max) 。(原始脚本似乎包含在一些免费的 3Ds Max 场景中,用户可能从各种在线来源下载了这些场景。)当您打开场景时,

该病毒还会以ALC BETACLEANER 的形式进行分发。病毒会破坏 Maxscript 启动文件夹中的所有脚本,并向其中添加恶意代码。

该病毒会带来以下问题:

该病毒会带来以下问题:

- 撤消功能(Ctrl+Z)已损坏,切换到不同视口后不再起作用

- 场景灯光可能会消失或被删除

- 场景素材可能会被删除

- Maxscript 启动文件夹中的损坏脚本

- 场景对象可能被删除

ALC2阿尔法

与ALC BETACLEANER相同,但在 3Ds Max 环境中创建不同的恶意文件和全局变量。

该脚本将自身保存到以下位置的隐藏文件中:

文件:

vrdematcleanalpha.mse

vrdematcleanalpha.msex

vrdestermatconvertor.ms

vrdestermatconverter.msex

vrdestermatconvertar.ms

vrayimportinfo.mse

否则,行为与 ALC BETACLEANER 相同。

ALC3 阿尔法

与ALC BETACLEANER相同,但有一些差异。

最危险的是这个病毒可以给自己下载更新并且可以修改!

该病毒会带来以下问题:

- 打开时 3Ds Max 崩溃

- 空辅助节点

- 无法使用撤消功能 (Ctrl+Z)

- 显示各种 Maxscript 错误

- 更改渲染设置 (V-Ray):VFB 大小、材质、GI 设置等。

- Tiny 从 VFB 保存渲染并发送到远程电子邮件

- 收集系统信息并发送到远程电子邮件:IP、MAC、硬盘信息、内存、CPU、3Ds Max 版本等。

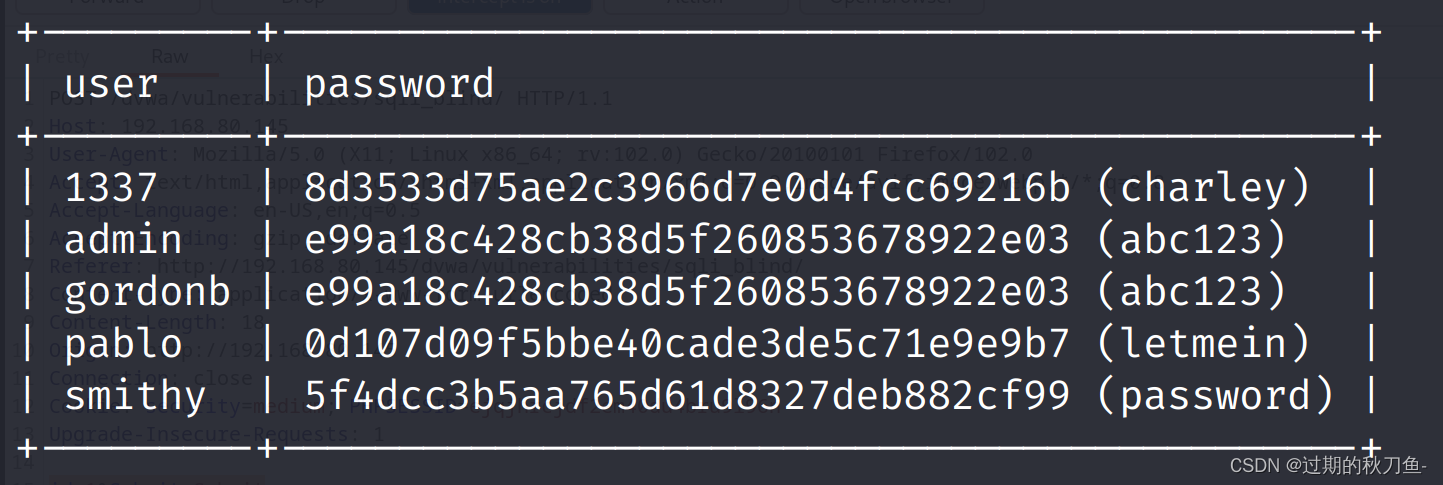

- 将从虚假电子邮件 sss777_2000@126.com (nfkxovtedspjgedv) 收集的数据发送至 rrr888_3000@126.com

- 从远程地址下载并从 http://www.Maxscript.cc/update/upscript.mse 自行更新

文件:

vrdematpropalpha.mse

vrdematpropalpha.msex

欲望外汇CA

该病毒会带来以下问题:

- 重命名场景中的所有对象并在名称中添加广告前缀

- 使用广告文本在场景中创建文本对象

- 可以在文件信息中写入广告文字

- 可以冻结视口

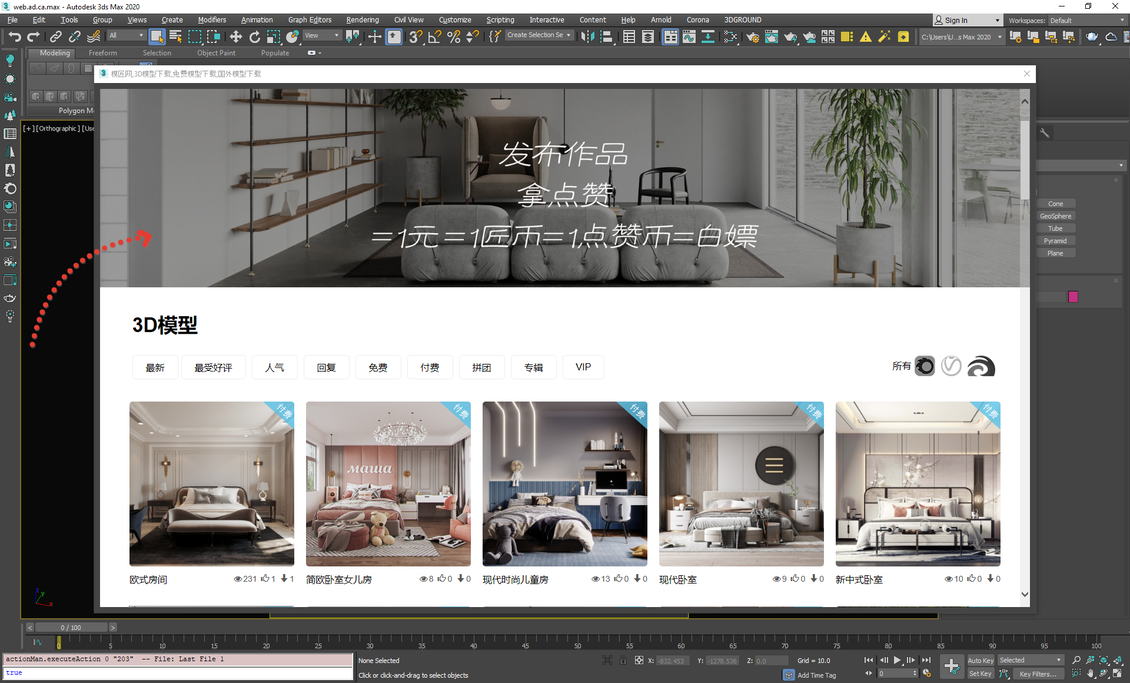

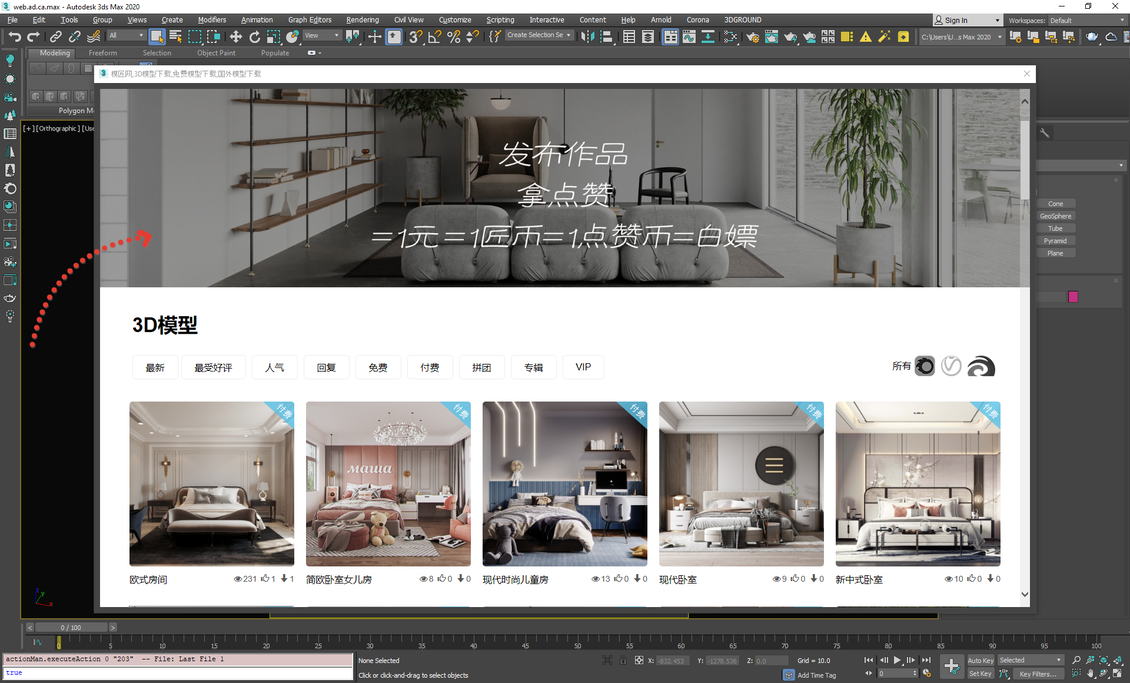

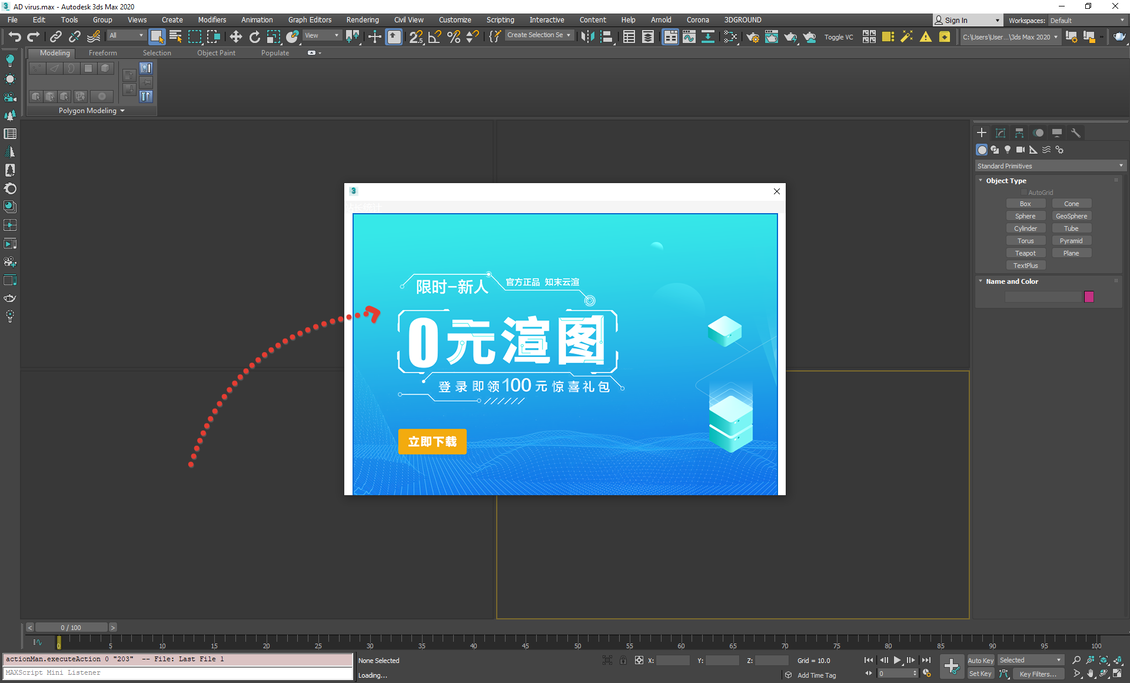

广告网络CA

该病毒会带来以下问题:

- 显示带有站点广告的 Web 浏览器的 Maxscript 窗口

- 在场景中创建带有广告文本的文本对象

- 可能会导致视口变慢

要在系统级别永久阻止广告网站,请执行以下操作:

- 用记事本打开hosts文件,路径为C:/WINDOWS/system32/drivers/etc/hosts

- 将以下注释添加到文件末尾*

- 重新启动计算机

*将其添加到文件末尾:C:/WINDOWS/system32/drivers/etc/hosts

127.0.0.1 3d.znzmo.com

PHYSX插件MFX

PhysXPluginMfx(ALC2、ALC、CRP 和 ADLS 的变种)- 有计划地攻击大型企业的病毒。由一群黑客开发用于工业间谍活动。该病毒附带来自钓鱼网站的第 3 方插件,可以破坏 3Ds Max 软件的设置、运行恶意代码、传播到其他 3Ds Max 文件 (*.max) 并将收集的个人数据发送到韩国的 C&C 服务器。

该病毒使用了先前已知的错误,例如 ALC、ADS 或 CRP。

文件:

PhysXPluginStl.mse

该病毒会带来以下问题:

- 在用户的启动脚本文件夹中创建PhysXPluginStl.mse等恶意文件

- “*.mse”文件似乎托管一个 base64 编码的 .NET 4.5 程序集

- 传播到其他“*.max”文件

- 将个人信息发送到第三方服务器

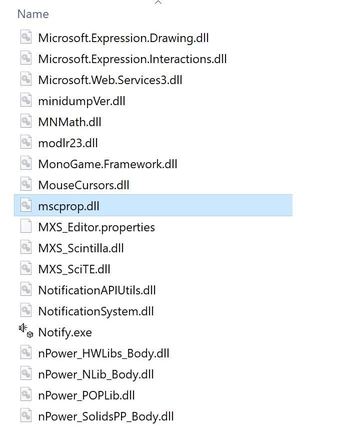

ALIENBRAINS (MSCPROP.DLL)

该病毒是第 3 方 Maxscript (以下称为“Alienbrains”),可能会损坏 3Ds Max 安装和 MAX 场景文件,并且可以通过库存模型从第三方在线资源进入 3Ds Max。

Alienbrains 病毒会减慢场景:加载、保存、自动保存和重新启动。

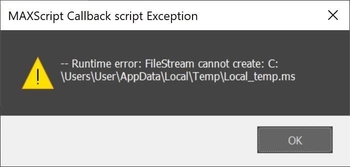

打开场景时还可能导致模式错误“运行时错误:FileStream 无法创建... ”。

如果Windows系统中的UAC被禁用,该病毒会在3Ds Max根文件夹中创建恶意软件文件:mscprop.dll !

该病毒会带来以下问题:

- 在 3Ds Max 的根目录下创建mscprop.dll

- 很长的场景加载/保存/自动保存/重新启动

- 为对象创建不需要的自定义属性

- 创建不需要的 rootScene 属性和回调函数

- 显示各种 Maxscript 错误(参见下面的屏幕截图)

- 无法使用撤消功能 (Ctrl+Z)

- 在“C:/Users/您的用户名/AppData/Local/Temp/”中创建 Local_temp.ms 文件

以下是各种 Maxscript 错误的示例:

病毒创建以下文件:

C:/Users/您的用户名/AppData/Local/Temp/Local_temp.mse

C:/Program Files/Autodesk/版本号/mscprop.dll

C:/Program Files/Autodesk/版本号/stdplugs/PropertyParametersLocal.mse

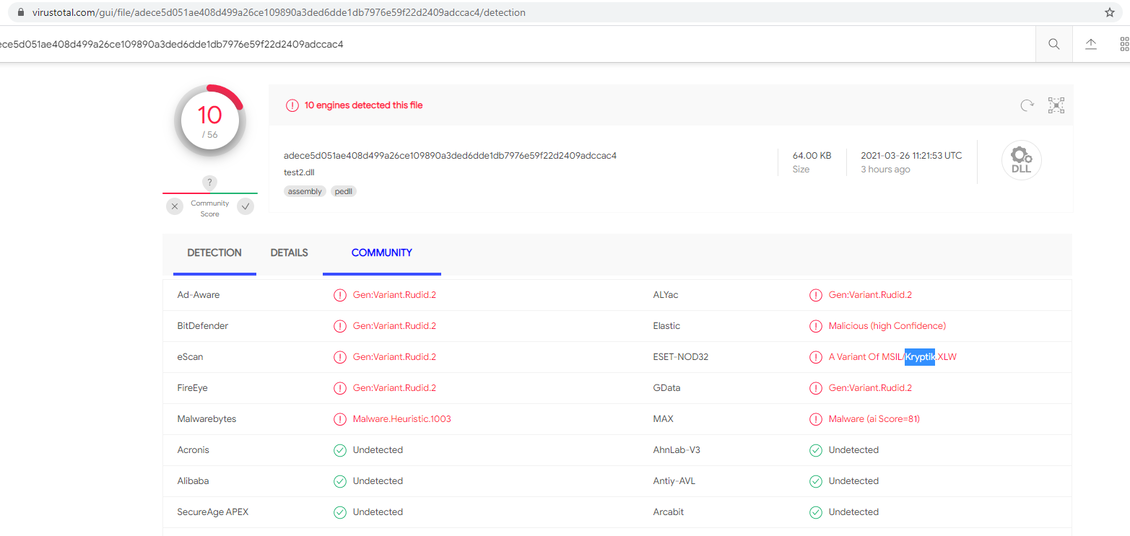

克里普蒂克CA

该病毒是第三方 Maxscript(以下简称“Kryptik CA”),可能会损坏 3Ds Max 安装文件和场景文件。可以通过标准模型从第三方在线资源进入3Ds Max环境。

目前已知该病毒会影响打开场景的速度。

该病毒会造成以下问题:

- 打开/保存/自动保存/重新启动场景的时间很长

- 为对象创建不需要的自定义属性

- 在 TrackViewNodes.AnimLayerControlManager 和回调函数中创建不需要的属性

- 从 .NET 4.5 汇编程序的 base64 编码字符串执行未知代码(从混淆的 *.dll 文件执行代码)

VirusTotal 网站上带有病毒的 *.dll 文件被识别为 Kryptik.XLW,并带有威胁。目前,正致力于反汇编,以建立确切的威胁!

非常感谢 ESET 的专家,特别是 Mathieu Tartare,他们反编译了混淆的 .NET 代码并搜索了威胁。

我们设法发现该病毒是 PhysXPluginMfx 的一部分,而该病毒在 Internet 上很少被发现,因此 Autodesk Security Tools 和 Prune Scene 都无法较早检测到它。幸运的是,Prune Scene 中添加了一个签名,可以删除该恶意代码的残余部分。

该病毒可以通过IP:175.197.40[.]61访问C&C服务器来执行任意代码。目前,C&C服务器已关闭,不构成潜在威胁。

为了更有信心,您可以在系统级别阻止此 IP。

* 将其添加到文件 C:/WINDOWS/system32/drivers/etc/hosts 的末尾

如何检测病毒?

适用于 ALC betaclenaer

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

对于 ADSL bscript

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

对于 CRP bscript

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

对于 ALC2 阿尔法

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

对于 PhysXPluginMfx

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

对于 ALC3 阿尔法

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

对于 AD Web CA

您将看到 Maxscript 浏览器窗口,其中显示了该网站的广告:3dsmj[dot]com、3d[dot]znzmo[dot]com。

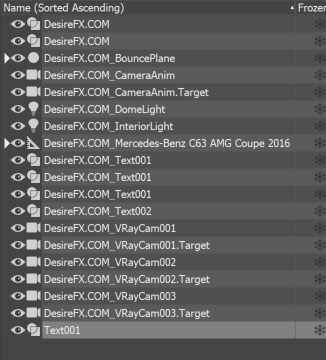

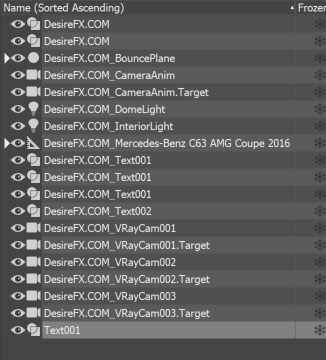

对于 Desire FX CA

在场景中,所有带有“desirefx”前缀的对象将被重命名:

对于Alienbrains

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

对于Kryptik

打开 Maxscript Listener 复制并粘贴下一个字符串,然后按 Enter:

该序列应返回行: false。如果序列返回: true - 您已被感染!

信息!

还有其他只有Prune Scene可以处理的病毒变体。

如何清除病毒?

如果您的场景被感染或者您想避免将病毒带入 3Ds Max,请下载并安装共享软件脚本修剪场景并激活 Active Protection!

运行主动防护模式后病毒将被删除。

将来,如果病毒在现场感染到您,它们将永远被删除!

重要的!

您可以免费使用Prune Scene来清理病毒!

您还可以使用其他脚本来修复此问题:

ALC_fixup_v1_2.ms和CRP_fixup_v1_2.ms

但我不建议使用它,因为您需要时不时地手动运行它们,并且您可能会错过病毒进入另一个场景的时刻,这对于多个人可以处理一个文件的大公司来说非常关键。

还有其他的病毒变体是这些脚本无法修复的!