1. Kali Linux是什么?

Kali Linux是一款基于Debian Linux的发行版,专注于网络安全和渗透测试。它由全球顶尖的安全专家和黑客社区维护开发,提供了丰富的工具和资源,用于测试网络、系统和应用程序的安全性。Kali Linux以其强大的功能和灵活性,成为了安全从业者和研究人员的首选工具。

2. 它的主要用途是什么?

Kali Linux的主要用途是为安全专业人员、渗透测试人员和黑客提供一个强大的平台,用于评估和增强网络和系统的安全性。它涵盖了多个方面的功能,包括但不限于:

-

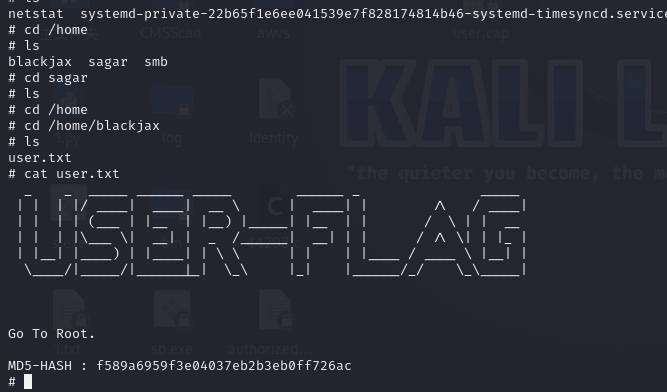

渗透测试: Kali Linux提供了丰富的渗透测试工具,帮助安全人员模拟真实攻击,发现系统和应用程序的漏洞。通过模拟各种攻击场景,可以帮助组织更好地保护自己的网络。

-

安全评估: 安全从业者可以使用Kali Linux来评估不同系统和应用程序的安全性。它可以帮助发现潜在的漏洞、弱点和风险,从而采取相应的措施来加强安全。

-

恶意软件分析: Kali Linux为研究人员提供了工具和环境,用于分析和研究各种恶意软件、病毒和木马。这有助于理解攻击者的行为和方法,进而提供更好的防御策略。

-

密码破解: Kali Linux包含了多个密码破解工具,用于测试系统和应用程序的密码强度。这对于评估密码策略和提高用户密码安全性非常重要。

3. Kali Linux通过vm安装

最新Kali Linux安装教程:从零开始打造网络安全之旅

举例说明:

假设你是一家网络安全公司的安全专家,负责评估客户的网络安全性。你可以使用Kali Linux中的工具,对客户的系统进行渗透测试,发现潜在的漏洞和风险。通过模拟真实攻击,你可以识别出可能被黑客利用的弱点,并向客户提供有针对性的安全建议,帮助他们加强网络安全防御。

Kali Linux作为一款功能强大的渗透测试和安全评估工具,为安全从业者和研究人员提供了丰富的资源和平台,帮助他们更好地保护网络和系统的安全。在后续的文章中,我们还会深入探讨Kali Linux的各种应用和技术,敬请期待!

希望本文能为你解答关于Kali Linux的问题,如果你还有更多疑问,欢迎在评论区提问,我会尽力回答。