MFA多因素认证与TOTP认证逻辑解析

在今天的数字时代,隐私和安全变得尤为重要。用户越来越需要确保他们的在线账户和敏感信息不会落入不法分子之手。为此,多因素认证(Multi-Factor Authentication,MFA)应运而生,为登录和敏感操作添加了额外的安全层。

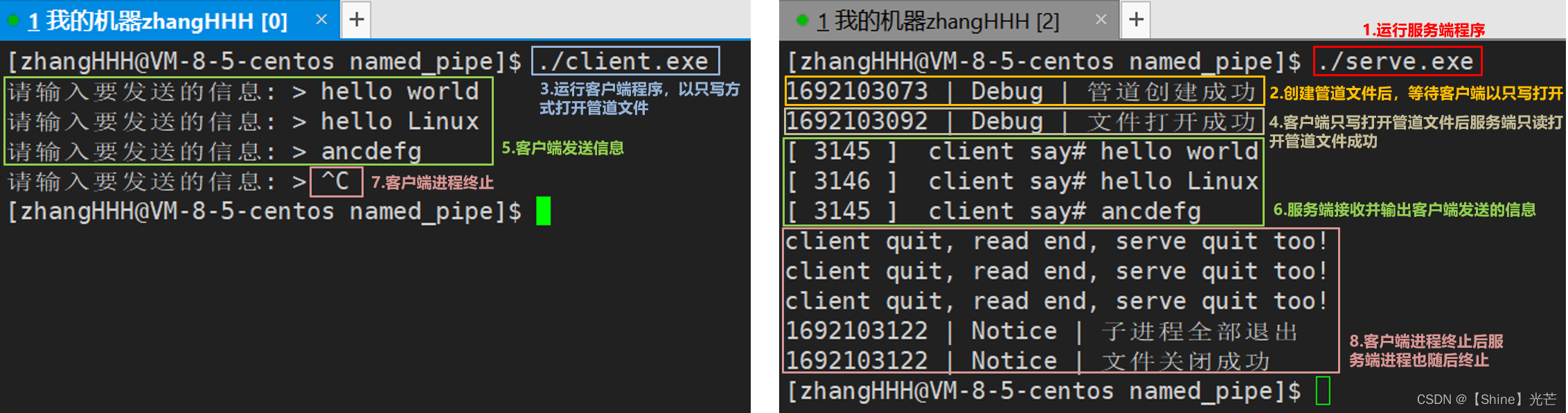

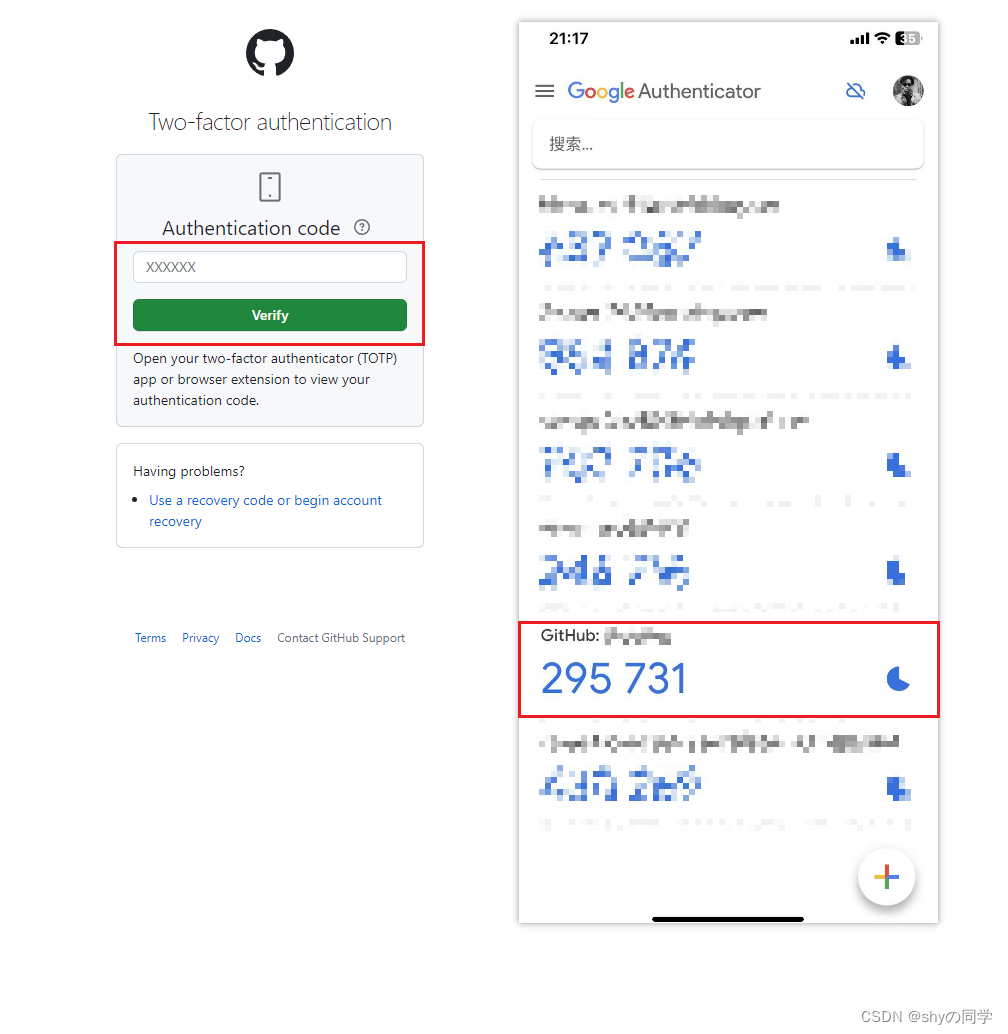

例如我们可以在登录github时可以设置基于TOTP的MFA多因素认证:

左边就是需要输入认证码的地方,右边就是我们要输入的认证码

MFA多因素认证的原理

MFA是一种安全认证方法,要求用户在登录或执行重要操作时提供多个不同类型的身份验证因素。这意味着用户不再只需要用户名和密码,还需要提供其他信息,使攻击者更难以获取足够的信息来窃取账户。MFA通常涉及三个主要类型的认证因素:

-

知识因素(Something You Know): 这是用户所知道的秘密信息,如密码或PIN码。

-

所有权因素(Something You Have): 这是用户所拥有的物理设备,如手机、硬件令牌或智能卡。

-

生物特征因素(Something You Are): 这是用户的生物特征,如指纹、虹膜或面部识别。

TOTP认证逻辑解析

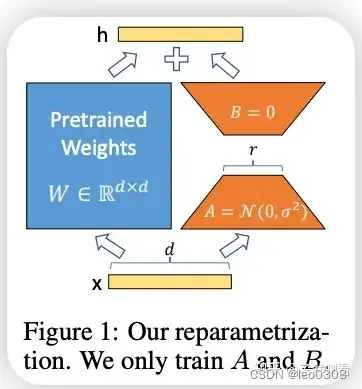

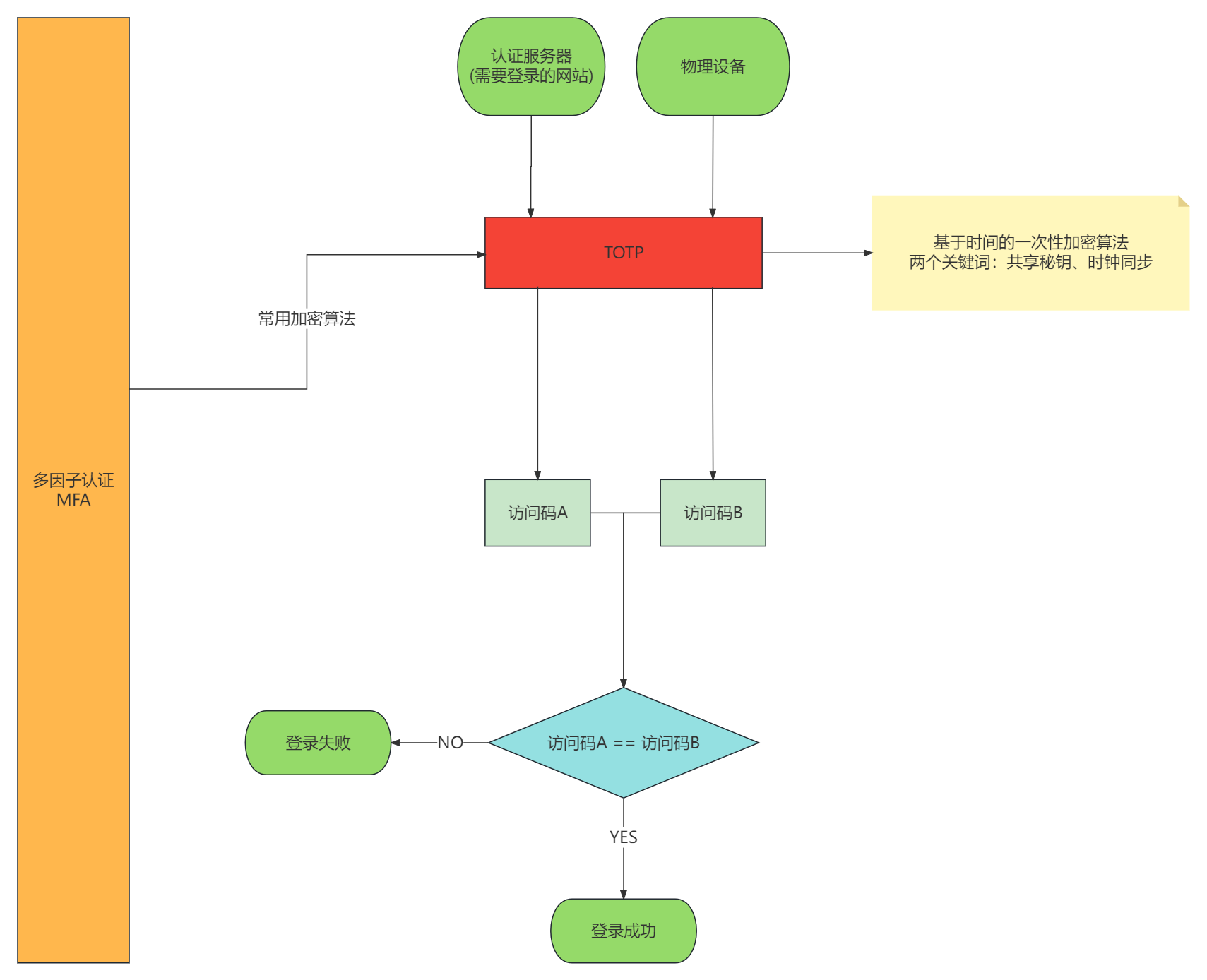

其中一种常用的MFA方法是基于时间的一次性密码(Time-Based One-Time Password,TOTP)。TOTP通过在一段时间内生成的一次性密码来增加身份验证的安全性。以下是TOTP的认证逻辑:

-

用户在身份验证应用中设置一个密钥,通常在初始化MFA时生成。这个密钥只有用户和认证服务器知道。

-

认证服务器和用户的身份验证应用根据固定的时间步长生成一次性密码。时间步长通常为30秒。

-

使用HMAC-SHA1算法,将当前时间戳除以时间步长得到一个计数值,然后使用密钥将计数值进行哈希计算。这个哈希结果就是一次性密码的一部分。

-

用户的身份验证应用显示生成的一次性密码,用户在一定时间内使用这个密码进行登录或认证。

-

用户输入一次性密码,认证服务器在当前时间戳的前后几个时间步长内计算一次密码,然后与用户输入的密码进行比较。如果匹配,认证成功。

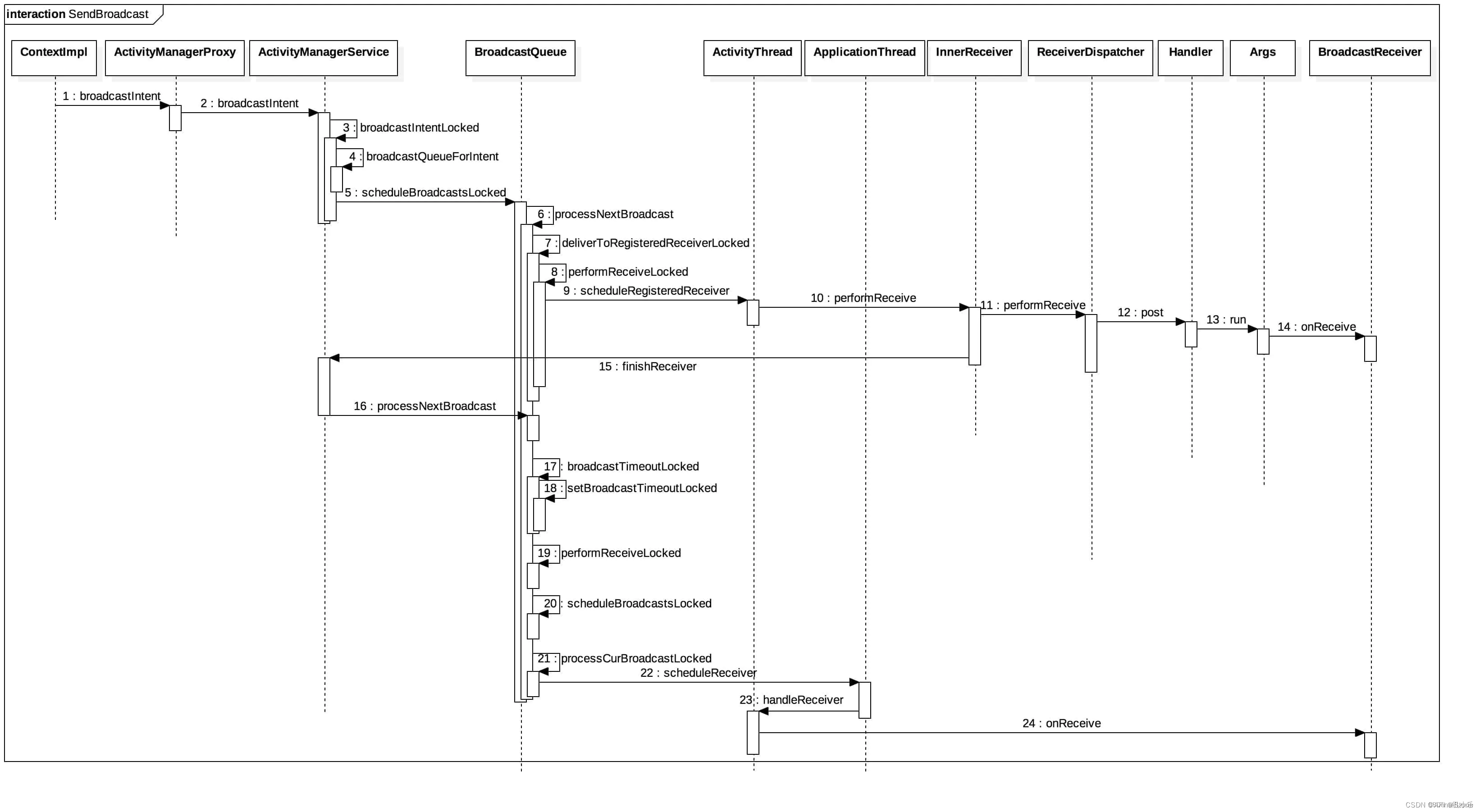

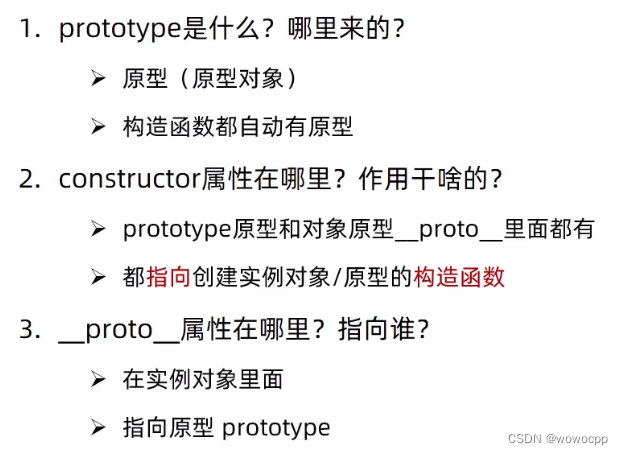

这是我根据个人理解画出的流程图:

TOTP的优势

TOTP的认证逻辑提供了几个优势:

-

安全性增强: TOTP基于时间和共享密钥,攻击者需要知道密钥和正确的时间步长才能生成有效的一次性密码。

-

方便性: 用户只需在身份验证应用中查看一次性密码,无需额外的物理令牌。

-

灵活性: TOTP可以与多个在线服务一起使用,只需一个应用即可管理多个账户的MFA。

结论

MFA多因素认证与TOTP认证逻辑为用户的在线安全提供了重要的保护层。通过结合不同类型的认证因素,MFA确保即使密码被泄漏,攻击者也无法轻易获得账户访问权限。而TOTP作为MFA的一种实现方式,通过时间限制的一次性密码进一步加强了认证的安全性。在今天的互联世界中,采用MFA与TOTP是保护个人和机构账户免受未经授权访问的重要步骤。

希望这篇博客为你对MFA和TOTP的认知提供了更深入的了解!