练习 2.6.2:

使用 Packet Tracer 查看协议数据单元

地址表

本练习不包括地址表。

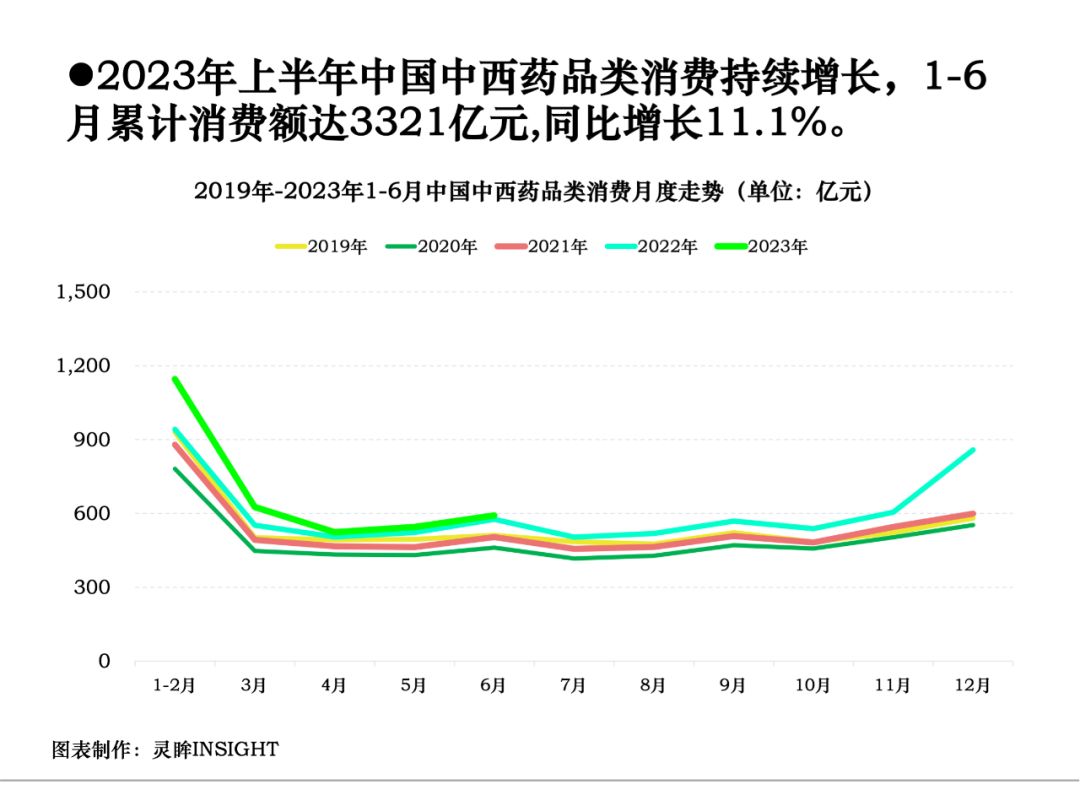

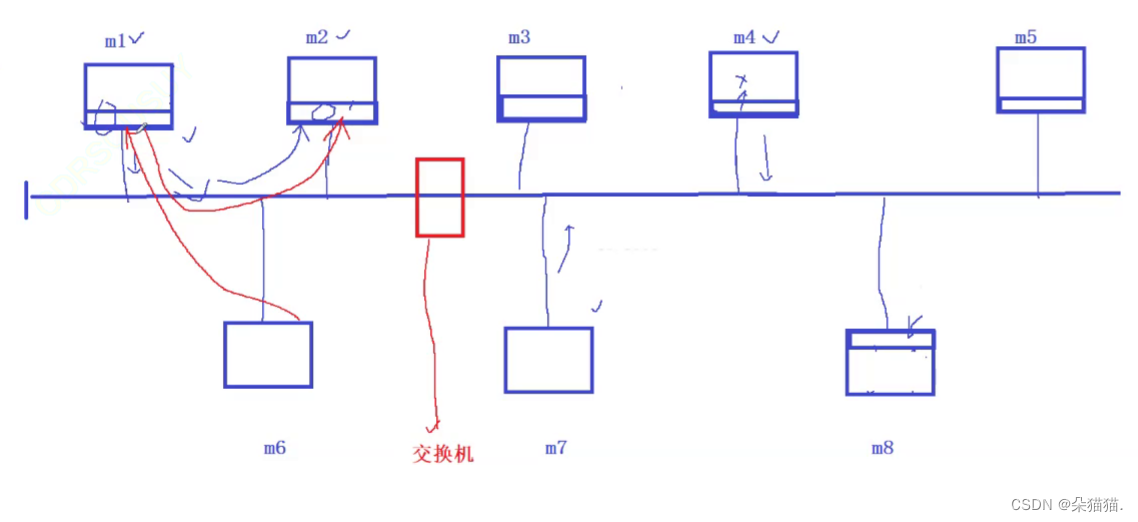

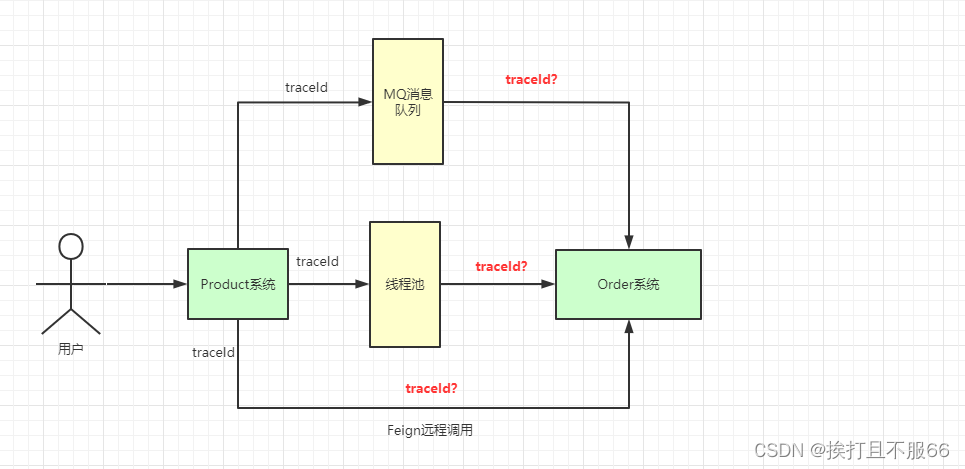

拓扑图

学习目标

- 捕获从 PC 命令提示符发出的 ping

- 运行模拟并捕获通信

- 研究捕获的通信

- 从 PC 使用 URL 捕获 Web 请求

- 运行模拟并捕获通信

- 研究捕获的通信

简介:

Wireshark 可以捕获和显示通过网络接口进出其所在 PC 的所有网络通信。Packet Tracer 的模拟模式可以捕获流经整个网络的所有网络通信,但支持的协议数量有限。为尽可能接近实验 2.6.2 的设置,我们使用的网络中包含一台直接连接到 Web 服务器的 PC,可以捕获从该 PC 的命令提示符到服务器 的 ping 通信,以及使用 URL 的网页请求。

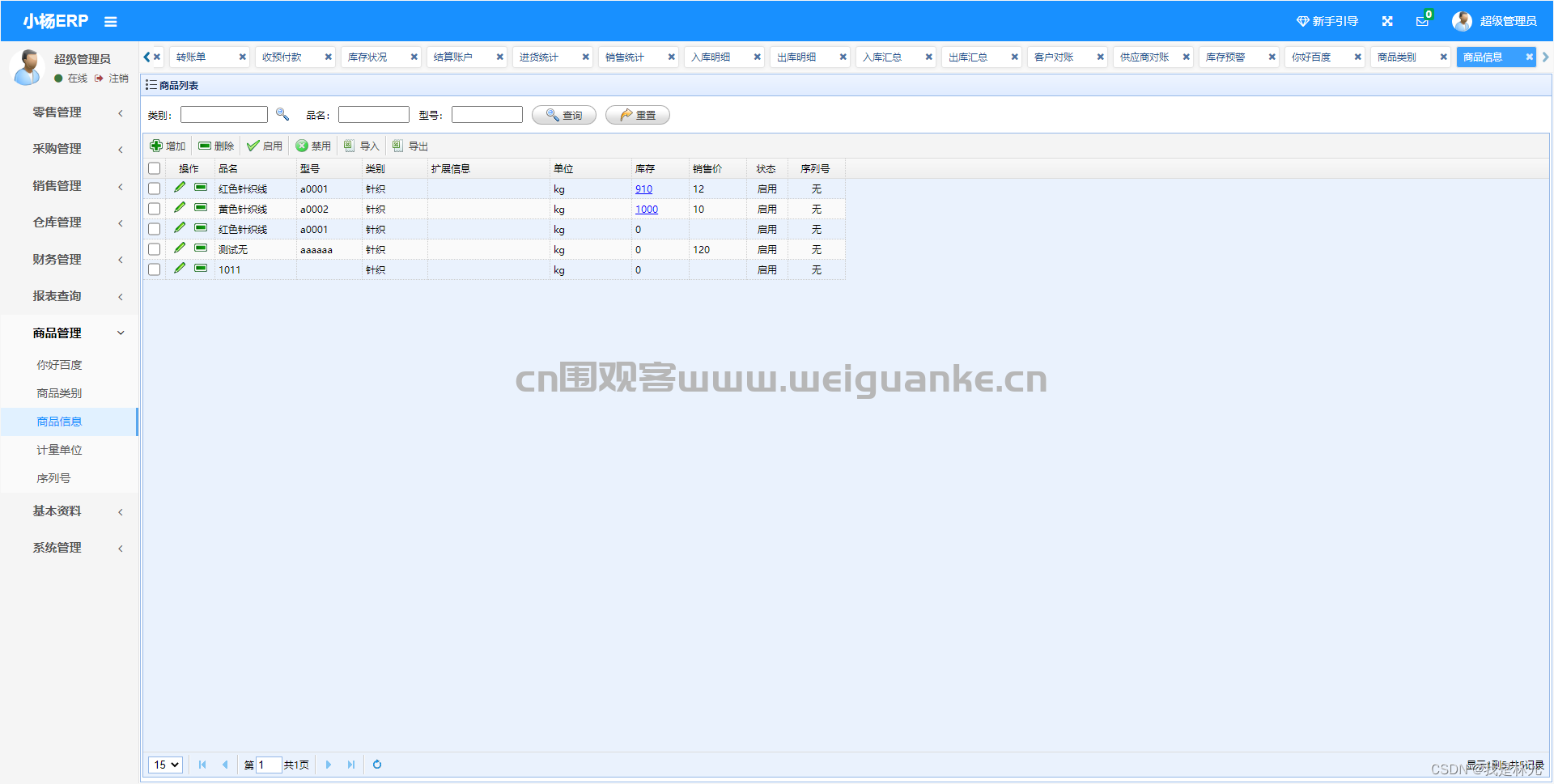

在此任务开始时,完成率应为 100%。设备已经配置,本练习的目的是研究设备之间的通信流。

单击(下一步)按钮继续。

任务 1:捕获从 PC 命令提示符发出的 ping。

步骤 1. 运行模拟并捕获通信。

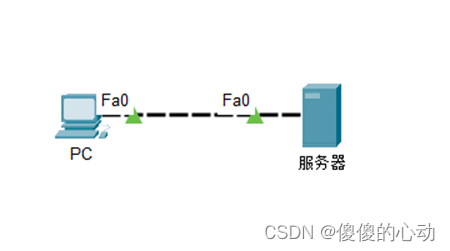

在 PT 界面右下方的远端可以切换实时模式和模拟模式。单击 Simulation(模拟)模式。

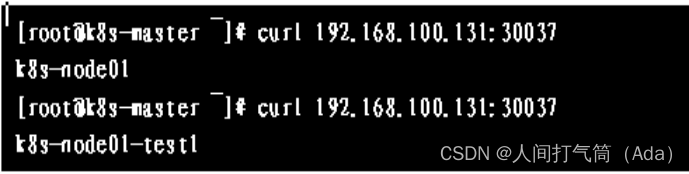

单击 PC。选择 Desktop(桌面)选项卡。打开 Command Prompt(命令提示符)。输入命令 ping 192.168.1.2 - 服务器的 IP 地址。按 Enter 键将会发出四个 ICMP 回应请求。最小化 PC 配置窗口。Event List(事件列表)中将会显示两个数据包:第一个 ICMP 回应请求以及将服务器 IP 地址解析为其服务器 IP 地址解析为其硬件 MAC 地址所需的 ARP请求。

单击 Auto Capture/Play(自动捕获/播放)按钮以运行模拟和捕获事件。收到 "No More Events"(没有更多事件)消息时单击 OK(确定)。

步骤 2. 研究捕获的通信。

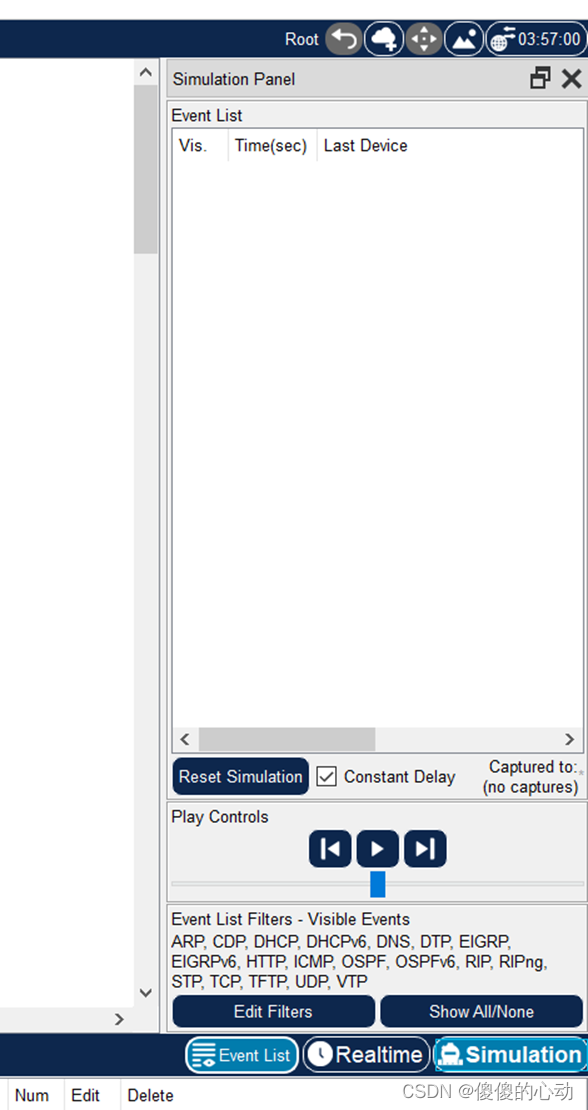

在 Event List(事件列表)中找到第一个数据包,然后单击 Info(信息)列中的彩色正方形。单击事件列表中数据包的 Info(信息)正方形时,将会打开 PDU Information(PDU 信息)窗口。

OSI 模型将组织此窗口。在我们查看的第一个数据包中,请注意 ICMP 回应请求(在第 3 层)是在第 2 层封装的。如果单击各个层,将会显示设备(本例中为 PC)使用的算法。查看每一层发生的事件。

打开 PDU Information(PDU 信息)窗口时,默认显示 OSI Model(OSI 模型)视图。此时单击 Outbound PDU Details(出站 PDU 详细数据)选项卡。向下滚动到此窗口的底部,您将会看到 ICMP 回应请求封装为 IP 数据包中的数据。

查看 PDU 信息,了解交换中的其余事件。

关闭 PDU 信息窗口,并单击 Reset Simulation(重置模拟)按钮以重置模拟。

在此任务结束时,完成率应保持在 100%。

单击(下一步)按钮继续。

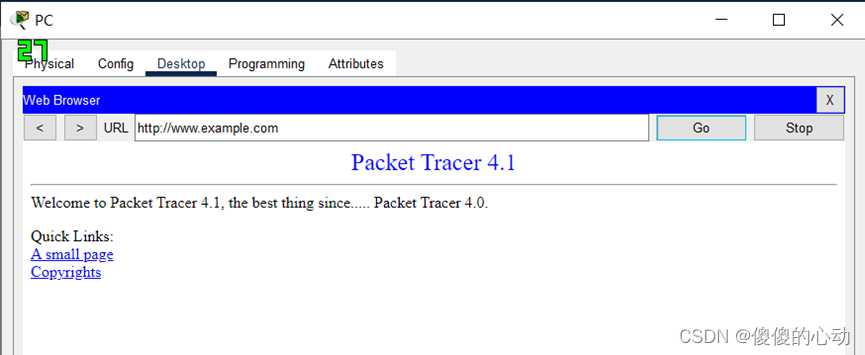

任务 2:从 PC 使用 URL 捕获 Web 请求。

步骤 1. 运行模拟并捕获通信。

单击 PC。关闭 Command Prompt(命令提示符)窗口。打开 Web 浏览器。在浏览器中输入 www.example.com。单击 Go(转到)将会发出 Web 服务器请求。最小化 Web 客户端配置窗口。Event List(事件列表)中将会显示一个数据包:将 URL 解析为服务器 IP 地址所需的 DNS 请求。

单击 Auto Capture/Play(自动捕获/播放)按钮以运行模拟和捕获事件。收到 "No More Events"(没有更多事件)消息时单击 OK(确定)。

步骤 2. 研究捕获的通信。

查看 PDU 信息,了解此交换中的事件。

比较 Wireshark 与 Packet Tracer。

在此任务结束时,完成率应保持在 100%。

【实验链接】

链接:https://pan.baidu.com/s/1RcLdv29t8xoNbWOu5gpILQ?pwd=2620

提取码:2620

--来自百度网盘超级会员V3的分享

![[Mongodb 5.0]单机启动](https://img-blog.csdnimg.cn/40e39571104b44de919d4cb0b6e01bb3.png)