目录

严防人脸信息采集与滥用

规范人脸识别信息的处理

保障人脸识别技术的安全

人脸识别主要有三类风险

近日,国家互联网信息办公室发布《人脸识别技术应用安全管理规定(试行)(征求意见稿)》公开征求意见的通知。

本规定共25条,对人脸信息采集、人脸信息使用、人脸识别技术安全保障做出了具体规定,将有效规范人脸识别技术的应用,保障人脸信息安全,推动人脸识别应用和服务的健康发展。

![]()

严防人脸信息采集与滥用

《人脸识别技术应用安全管理规定(试行)(征求意见稿)》规定,旅馆浴室等场所不得安装图像采集、个人身份识别设备;在公共场所安装图像采集、个人身份识别设备,设置显著提示标识;物业不得将人脸识别作为出入唯一方式,公共场所不得强制个人接受人脸识别技术验证;使用未成年人联系信息,需获得监护人同意。

第六条旅馆客房、公共浴室、更衣室、卫生间及其他可能侵害他人隐私的场所不得安装图像采集、个人身份识别设备。

第七条在公共场所安装图像采集、个人身份识别设备,应当为维护公共安全所必需,遵守国家有关规定,设置显著提示标识。

第八条宾馆、银行、车站、机场、体育场馆、展览馆、博物馆、美术馆、图书馆等经营场所,除法律、行政法规规定应当使用人脸识别技术验证个人身份的,不得以办理业务、提升服务质量等为由强制、误导、欺诈、胁迫个人接受人脸识别技术验证个人身份。

第十三条 人脸识别技术使用者处理不满十四周岁未成年人人脸信息的,应当取得未成年人的父母或者其他监护人的单独同意或者书面同意。

第十四条物业服务企业等建筑物管理人不得将使用人脸识别技术验证个人身份作为出入物业管理区域的唯一方式,个人不同意通过人脸信息进行身份验证的,物业服务企业等建筑物管理人应当提供其他合理、便捷的身份验证方式。

![]()

规范人脸识别信息的处理

《人脸识别技术应用安全管理规定(试行)(征求意见稿)》规定,不得擅自利用人脸识别技术分析个人信息;存储超过1万条人脸信息,应向所属地市级以上网信部门备案。

第十一条 除维护国家安全、公共安全或者为紧急情况下保护自然人生命健康和财产安全所必需,或者取得个人单独同意外,任何组织或者个人不得利用人脸识别技术分析个人种族、民族、宗教信仰、健康状况、社会阶层等敏感个人信息。

第十五条 人脸识别技术使用者处理人脸信息,应当事前进行个人信息保护影响评估,并对处理情况进行记录。

第十六条 在公共场所使用人脸识别技术,或者存储超过1万人人脸信息的人脸识别技术使用者,应当在30个工作日内向所属地市级以上网信部门备案。

![]()

保障人脸识别技术的安全

《人脸识别技术应用安全管理规定(试行)(征求意见稿)》规定,人脸识别技术服务需符合网络安全等级保护第三级以上保护要求,并每年对相关设备进行风险检测评估。

第十七条 除法定条件或者取得个人单独同意外,人脸识别技术使用者不得保存人脸原始图像、图片、视频,经过匿名化处理的人脸信息除外。

面向社会公众提供人脸识别技术服务的,相关技术系统应当符合网络安全等级保护第三级以上保护要求,并采取数据加密、安全审计、访问控制、授权管理、入侵检测和防御等措施保护人脸信息安全。属于关键信息基础设施的,还应当符合关键信息基础设施安全保护的相关要求。

第十九条 人脸识别技术使用者应当每年对图像采集设备、个人身份识别设备的安全性和可能存在的风险进行检测评估,并根据检测评估情况改进安全策略,调整置信度阈值,采取有效措施保护图像采集设备、个人身份识别设备免受攻击、侵入、干扰和破坏。

![]()

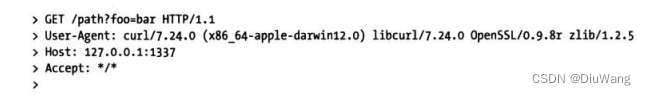

人脸识别主要有三类风险

2022年顶象发布的《人脸识别安全白皮书》显示,人脸识别的技术风险主要有人脸识别系统遭破解、人脸识别设备遭劫持、人脸识别系统通讯遭篡改。

破解人脸识别应用或保护,篡改验证流程、通讯信息,劫持访问对象、修改软件进程,将真数据替换为假数据,以骗过人脸识别的核验。

人脸识别系统遭破解。不法分子破解人脸识别系统代码、人脸识别应用的代码,篡改人脸识别代码的逻辑,或者注入攻击脚本,改变其执行流程,人脸识别系统按照攻击者设定的路径进行访问、反馈。

人脸识别设备遭劫持。通过入侵人脸识别设备,或在设备上植入后门,通过刷入特定的程序来劫持摄像头、劫持人脸识别App或应用,绕过人脸的核验。

人脸识别通讯遭篡改。通过破解入侵人脸识别系统或设备,劫持人脸识别系统与服务器之间的报文信息,对人脸信息进行篡改,或者将真实信息替换为虚假信息。

顶象业务安全感知防御平台基于威胁探针、流计算、机器学习等先进技术,集设备风险分析、运行攻击识别、异常行为检测、预警、防护处置为一体的主动安全防御平台,能够实时发现摄像头遭劫持、设备伪造等恶意行为,有效防控各类人脸识别系统风险。它具有威胁可视化、威胁可追溯、设备关联分析、多账户管理、跨平台支持、主动防御、开放数据接入、防御自定义和全流程防控等特点。