在某次实战攻防演练中,防守方层层布防,搭建了十分健全的防御体系,本以为万无一失,结果靶标悄无声息被拿下。事后溯源中才发现,一个存在未授权访问的历史API,成为了突破口,敏感信息被红队获取,而防守方在备战资产梳理时,并未发现这处疏漏。

一个疏忽的API放倒一众“英雄”,不仅仅发生在实战演练中。

在数字化进程的持续加速下,API承载着应用各组件间数据的流动,成为数据交互最重要的传输方式之一,但随着API的多样性、复杂性在不断增加,API资产理不清、风险不可见、流转不透明,暴露了比以往更多的敏感数据,成为黑客窃取敏感数据的利刃:

◼︎ 不知道应用系统的API接口有哪些?哪些API是僵尸API、活跃API?分别传输了哪些敏感数据资产?哪些API接口需要重点管理?--API资产理不清!

◼︎ API接口是否存在滥用或攻击行为,如接口的过度调用、非法共享等问题?针对非法身份的调用是否经过数据脱敏等去隐私化处理以防止批量泄漏?数据泄露是否能溯源?是否存在接口二次封装的风险?针对二次封装的现象如何进行管控?--API调用时的数据安全风险不可见!

◼︎ 数据流转过程是否得到有效监测和追踪?--数据流转链路不透明!

聚焦于API访问通道以及其中的数据流动安全,美创API安全监测与访问控制系统(API-SMAC) 将API资产治理、身份治理、流量管控、访问鉴权、机器学习等多种核心技术融合,帮助用户梳理应用中庞杂的海量接口,针对各类API的调用行为,绘制接口画像和接口访问轨迹,基于统一的敏感数据标签,监测敏感数据流动风险,识别接口调用的异常用户行为,对风险行为的精准拦截,为应用系统的业务数据合规正常使用和流转提供「可知、可视、可管、可溯」的安全保障。

“理不清、不可见、不透明”?

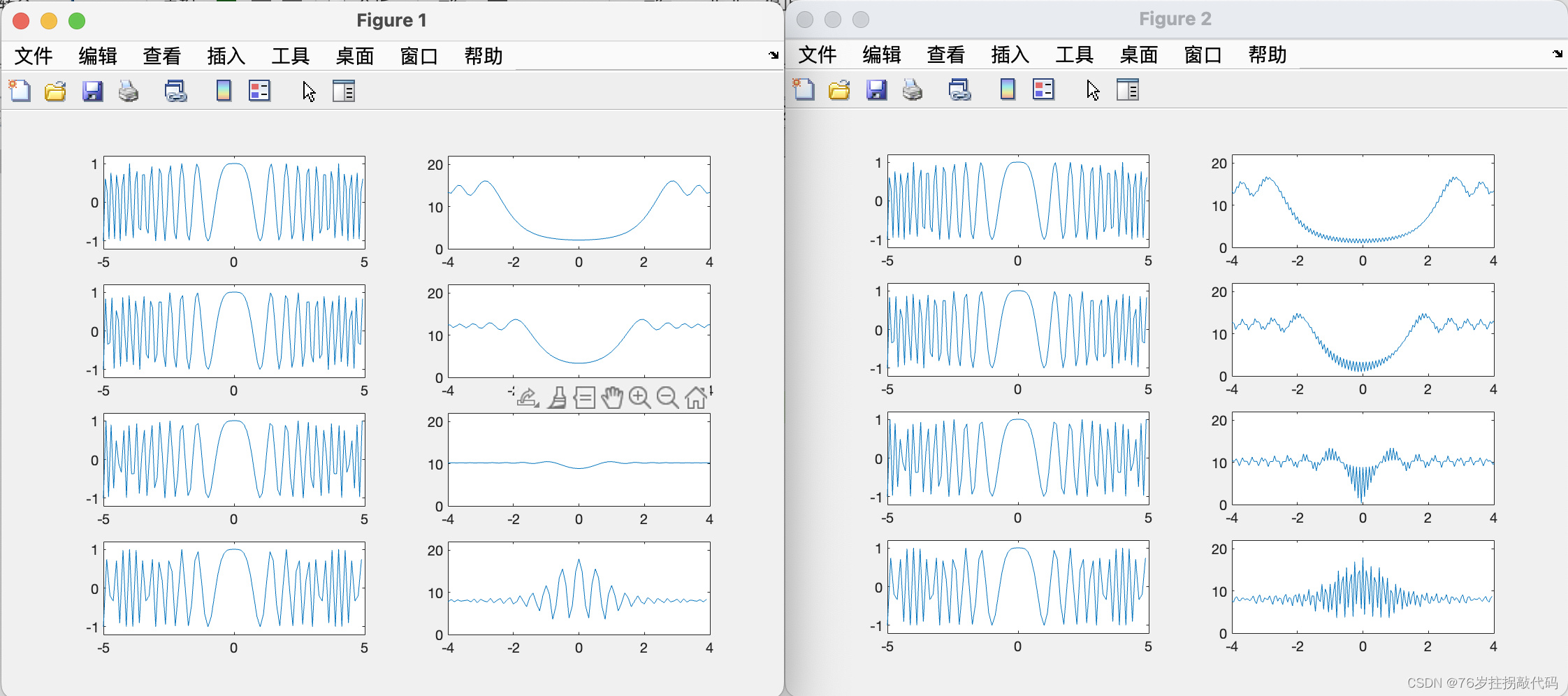

三个场景看API-SMAC关键能力

API资产及敏感资产全面治理

在大型组织或跨组织的环境中,如运营商等行业,API的数量和复杂性非常高,管理和监控大量的API接口、不同团队开发的API、版本迭代过程中的历史API以及与外部合作伙伴共享的API,变得异常复杂和困难。

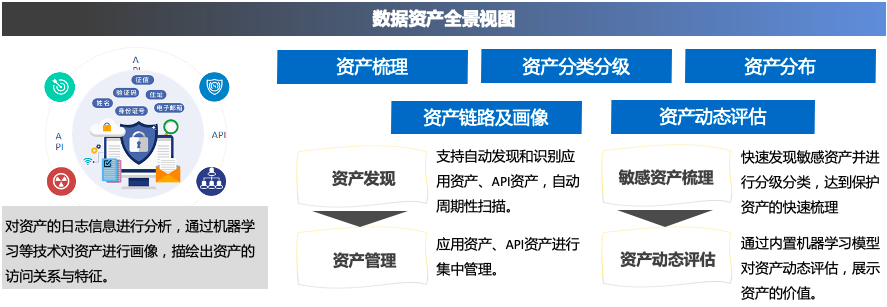

API-SMAC结合机器学习引擎进行智能流量分析,可持续自动化的探测和发现业务应用及海量的API资产,帮助用户清楚地感知全业务域有多少API、是否安全,实现API资产全景心中有数。

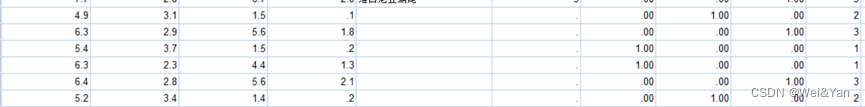

此外,API-SMAC内嵌敏感数据识别智能算法,快速识别接口和应用中流转的敏感数据,对数据进行分类分级,为更精细化的安全防护提供依据。

基于异常操作行为的安全管控

在组织内部,往往需要通过API进行不同部门、不同系统之间的集成和通信,以实现数据共享、业务流程协作等。但在内部API之间传输的数据可能包含敏感信息,无论是由于疏忽、人为错误、主观恶意还是其他任何原因,若对API的访问控制不当,就意味着数据外泄的风险和价值损失。

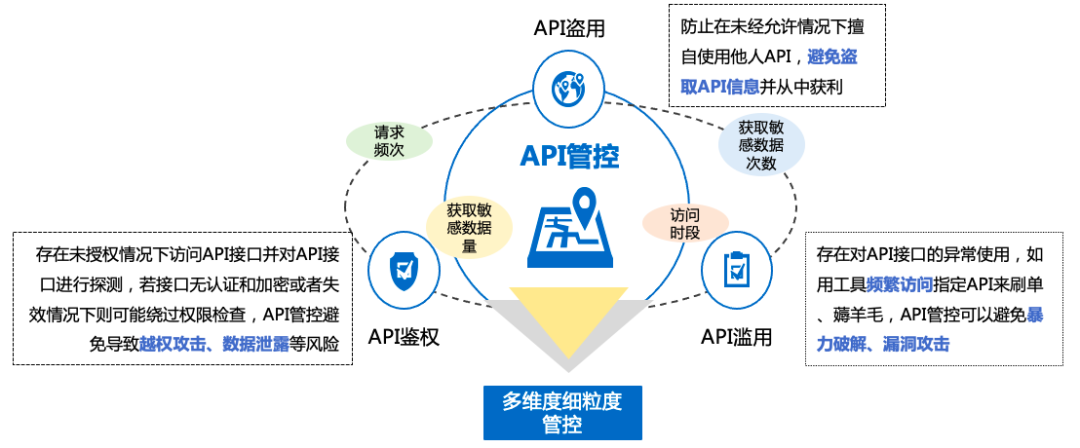

API-SMAC基于访问流量信息,实时监测、识别、梳理各类访问身份信息,结合机器学习等技术深度分析访问上下文、访问行为等因素,建立来访身份画像及访问基线,系统基于分类分级结果,精准识别敏感资产,结合脱敏、访问控制、水印溯源等能力,可对不同API接口从请求频次、获取敏感数据次数、敏感数据量、访问时段等实现多维细粒度安全管控防护。

数据流转全链路风险监测追踪

组织或服务提供商向外部开发者开放API接口,以构建新的应用程序或扩展现有应用程序的功能,高度开放面临着数据流动失控的风险。此外,当组织通过开放特定API与外部合作伙伴、客户等进行数据交互、系统集成和业务合作,同时存在未授权应用调用API接口或接口二次封装的违规行为。

API-SMAC以数据安全为视角,全链路监测API接口中的数据流转情况,实时监控API接口的各类风险及安全态势。

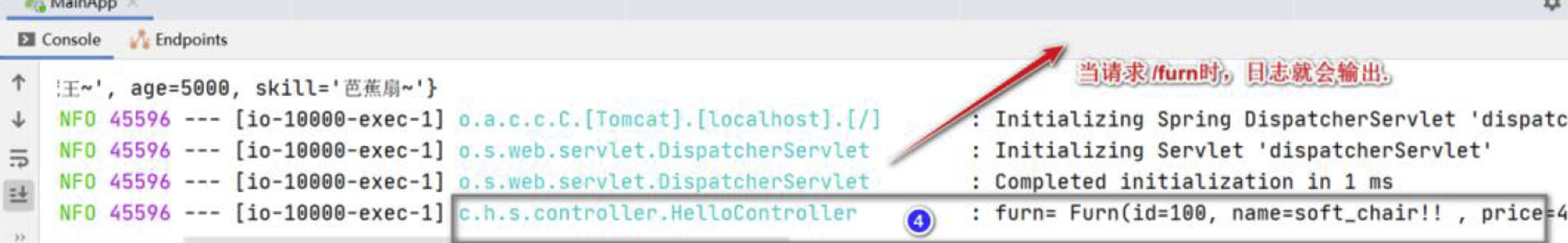

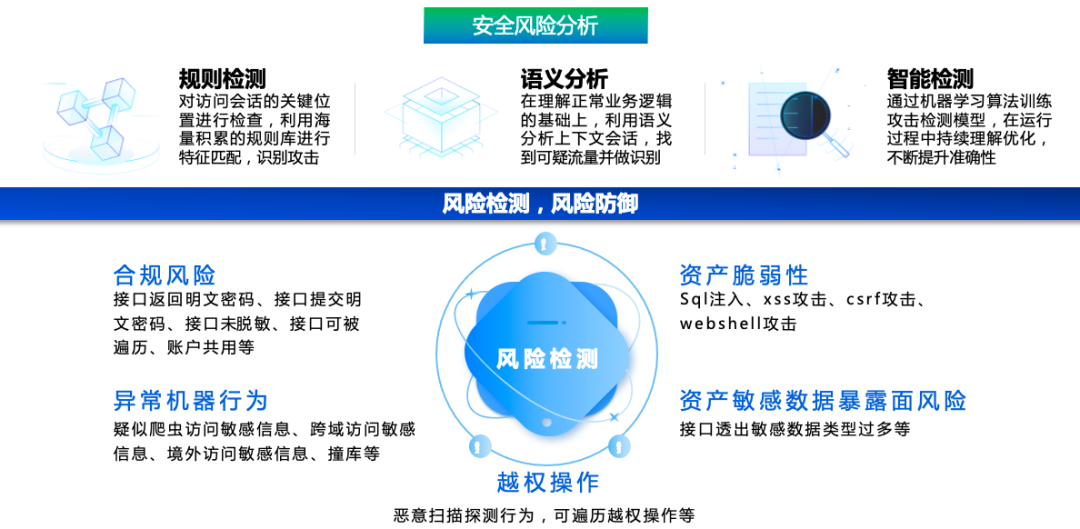

根据OWAS API Sercurtiy TOP 10风险,API-SMAC基于多种检测分析引擎,内置资产脆弱性、资产暴露面、越权访问、异常机器行为、安全合规等风险策略,对API数据流转实时监测与追踪,确保数据流转链路全程可视。

同时,API-SMAC可针对API接口中流转的数据加注水印标识,当监测到加注有水印标识的数据被非授信应用和接口访问时,可进行告警并溯源责任到相关组织单位。支持API访问全过程记录与分析,支持HTTPS加密流量审计,快速定位风险,精准定位到人,支持大流量高并发审计保障业务连续性。

大数据局API数据安全难点

API-SMAC有效解决实践

在大力推动数据共享开放中,某大数据局作为统筹数据汇聚融合和共享开放的中心环节,对外开放大量的API传输数据,这一过程中面临:

-

如何监控整体数据资产流转方式和敏感数据资产流转态势?

-

如何获取数据使用方和数据提供方的身份信息和环境因素,对访问行为进行有效管理?

-

如何对数据交换过程中数据传输进行有效安全防护?

-

数据开放接口后,如何防范接口二次非法封装?

-

数据流转分发后当出现数据泄漏等安全风险时,如何进行快速溯源?

► 解决方案:

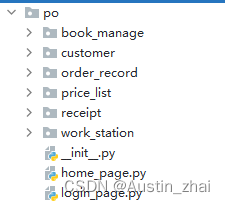

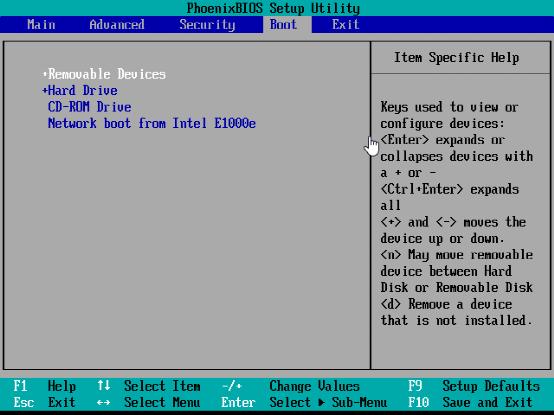

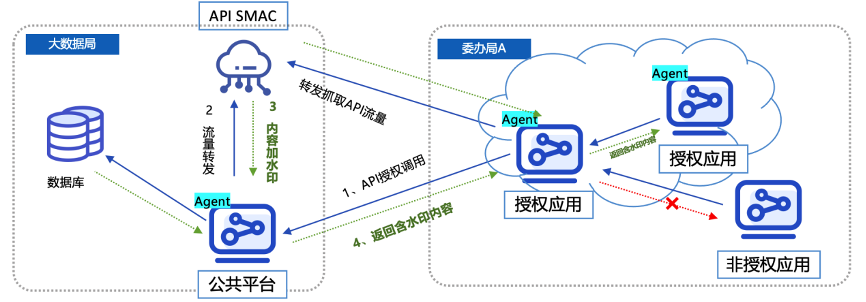

在大数据局侧部署API安全监测与访问控制系统(API-SMAC),通过在公共平台及授权应用部署探针抓取转发API流量,从而对API资产进行发现及梳理,实现数据流转过程中的安全监测和访问控制。

同时,API安全监测与访问控制系统创新无痕水印技术,实现数据泄露溯源功能,能够溯源到人,并提供原始日志作为证据。

大数据局侧

API管控能力:基于接口申请信息进行安全合规检测及安全访问管控,如当API接口使用方应用名称申请提交内容不符时,API安全检测系统将进行处置响应(告警或告警并阻断)。

API水印能力:委办局向大数据局公共平台发起调用API接口请求,探针进行流量抓取并转发至API安全产品,API作为代理向公共平台发送模拟请求,根据经审批的API访问权限信息向数据库获取相应数据,数据经API安全产品插入含申请方身份属性信息的无痕水印,便于数据水印溯源。

委办局侧

当委办局应用经审批拥有API调用权限后,可以获取带有无痕水印的数据内容。当已授权应用想要将数据内容传输给未授权应用时,此动作会被API安全监测与访问控制系统抓取到,此时API安全监测与访问控制系统会及时进行处置响应,进行告警或告警并阻断,实现对API访问行为的管控。