vulnhub靶场-y0usef笔记

信息收集

首先fscan找到目标机器ip

http://192.168.167.70/

nmap扫描端口

Host is up (0.00029s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 d8:e0:99:8c:76:f1:86:a3:ce:09:c8:19:a4:1d:c7:e1 (DSA)

| 2048 82:b0:20:bc:04:ea:3f:c2:cf:73:c3:d4:fa:b5:4b:47 (RSA)

| 256 03:4d:b0:70:4d:cf:5a:4a:87:c3:a5:ee:84:cc:aa:cc (ECDSA)

|_ 256 64:cd:d0:af:6e:0d:20:13:01:96:3b:8d:16:3a:d6:1b (ED25519)

80/tcp open http Apache httpd 2.4.10 ((Ubuntu))

|_http-title: Site doesn't have a title (text/html).

|_http-server-header: Apache/2.4.10 (Ubuntu)

MAC Address: 08:00:27:30:63:84 (Oracle VirtualBox virtual NIC)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

能知道的信息是开放22,80端口,linux,Ubuntu等等

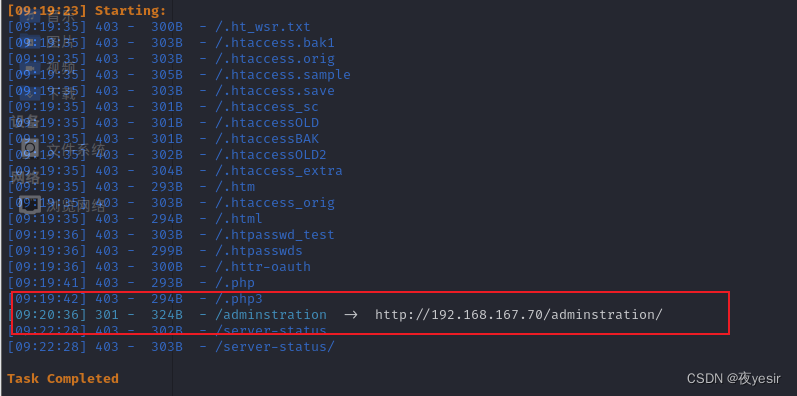

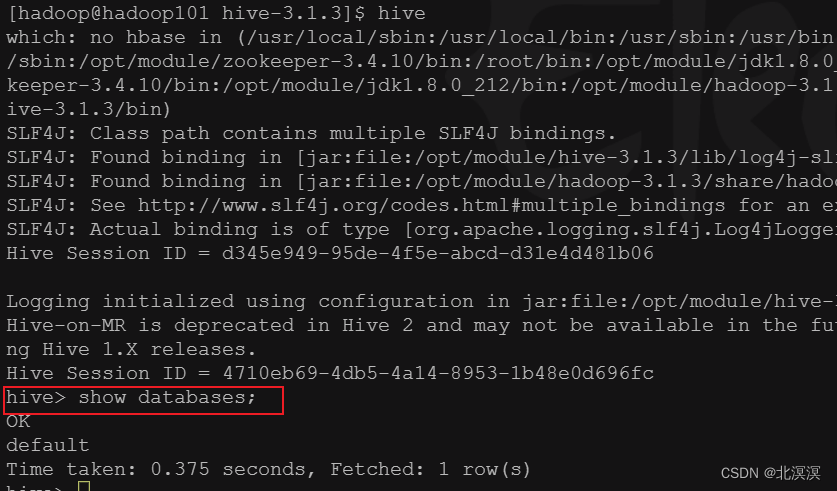

dirsearch扫目录

发现敏感路径/adminstration

访问发现403forbidden

403bypass

①覆盖请求URL

尝试使用X-Original-URL和X-Rewrite-URL标头绕过Web服务器的限制。通过支持X-Original-URL和X-Rewrite-URL标头,用户可以使用X-Original-URL或X-Rewrite-URL HTTP请求标头覆盖请求URL中的路径,尝试绕过对更高级别的缓存和Web服务器的限制。

②修改Host头

一般情况下,几个网站可能会部署在同一个服务器上,或者几个 web 系统共享一个服务器,通过host头来指定应该由哪个网站或者web系统来处理用户的请求。当服务器获取HOST的方式不当时,我们可以通过修改Host值来进行绕过。首先对该目标域名进行子域名收集,整理好子域名资产(host字段同样支持IP地址),再使用Burp的Intruder功能。

③Refer头绕过

尝试使用Referer标头绕过Web服务器的限制,Referer 请求头包含了当前请求页面的来源页面的地址,即表示当前页面是通过此来源页面里的链接进入的。服务端一般使用 Referer 请求头识别访问来源。

④代理IP

一般开发者会通过Nginx代理识别访问端IP限制对接口的访问,尝试使用 X-Forwarded-For、X-Forwared-Host等标头绕过Web服务器的限制。

修改xff头为127.0.0.1绕过

爆破发现弱口令,admin/admin

进入后台

发现上传点

修改类型绕过

连接蚁剑

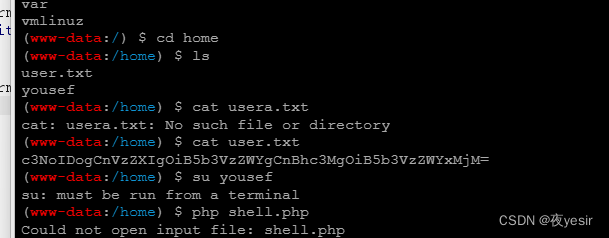

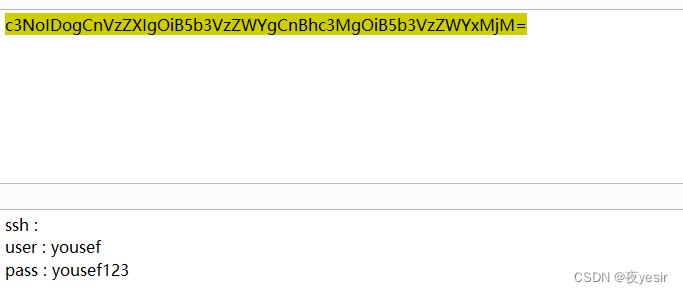

查看home目录下的user.txt文件

看到ssh用户和密码,ssh连接

└─$ ssh yousef@192.168.167.70

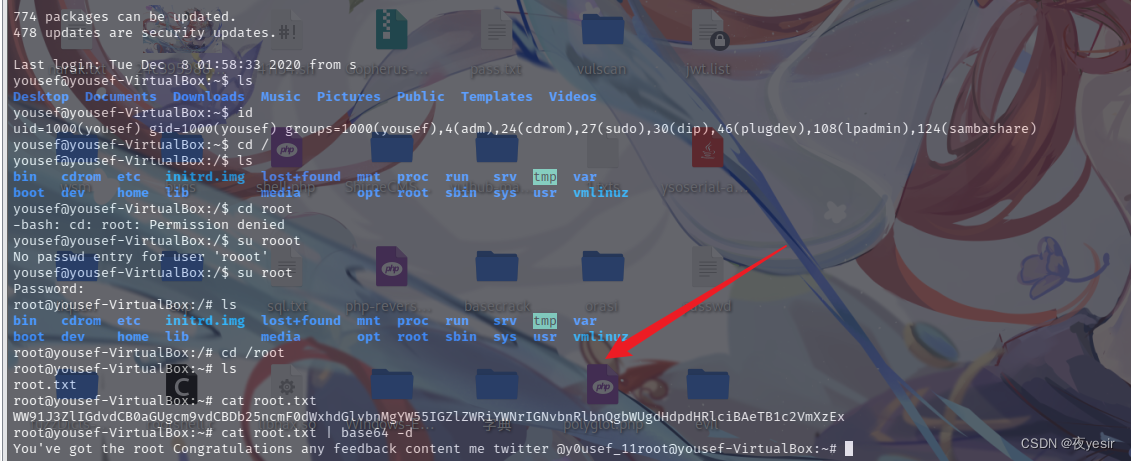

su切换root用户,密码为上边的pass

获得flag

总结

- dirsearch扫目录

- 发现403权限绕过方法

总结

- dirsearch扫目录

- 发现403权限绕过方法

- 反弹shell失败最后用蚁剑的shell执行命令

那些听不见音乐的人认为那些跳舞的人疯了

![Tecnomatix Plant Simulation 2302切换本地帮助的方法[2302]](https://img-blog.csdnimg.cn/3cbd009a783d4a7297a136024605d861.png)