0x00 windows主机后门排查思路

针对主机后门windows,linux,在对方植入webshell后,需要立即响应,排查出后门位置,以及排查对外连接,端口使用情况等等

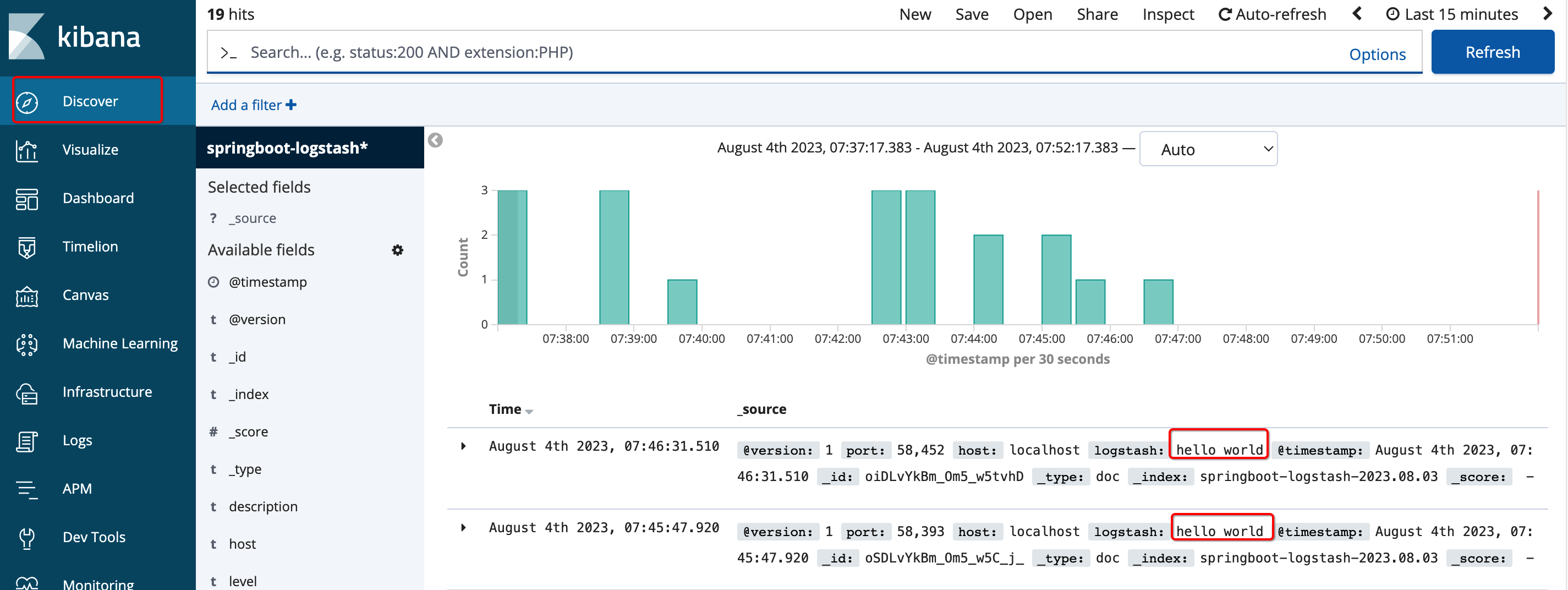

排查对外连接状态:

借助工具:pchunter 火绒剑 均可,不方便情况下cmd查看对外连接状态,进程状态,端口信息等

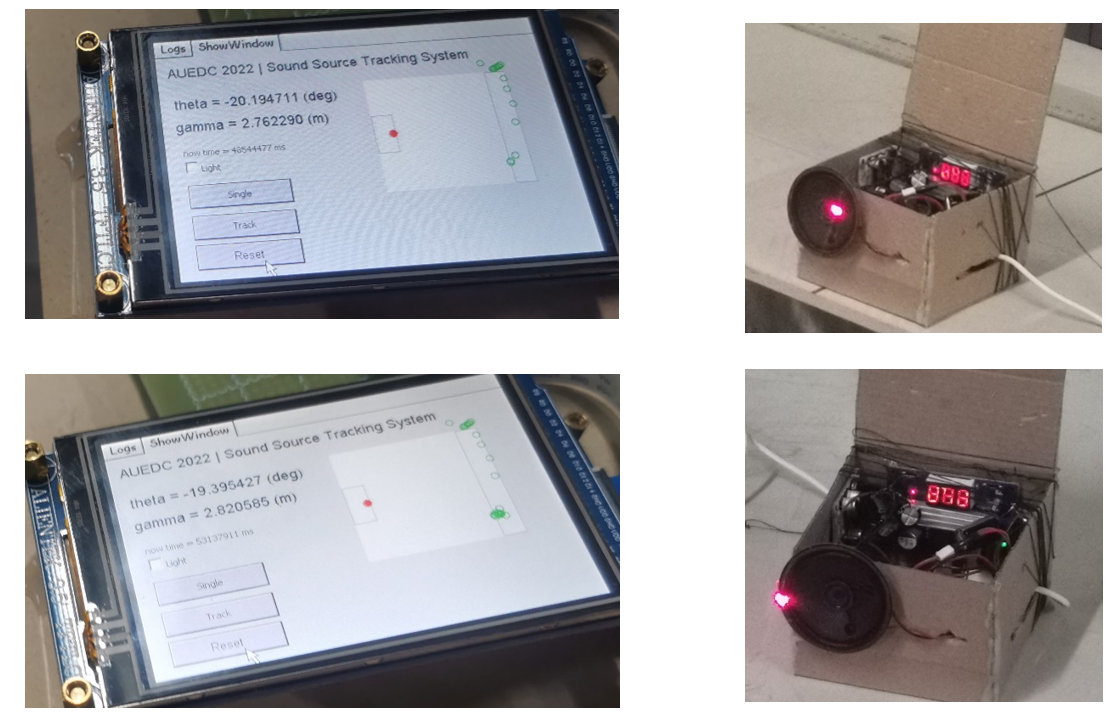

思路1:pchunter查看到异常的对外连接

定位该exe文件,上传微步沙箱显示异常

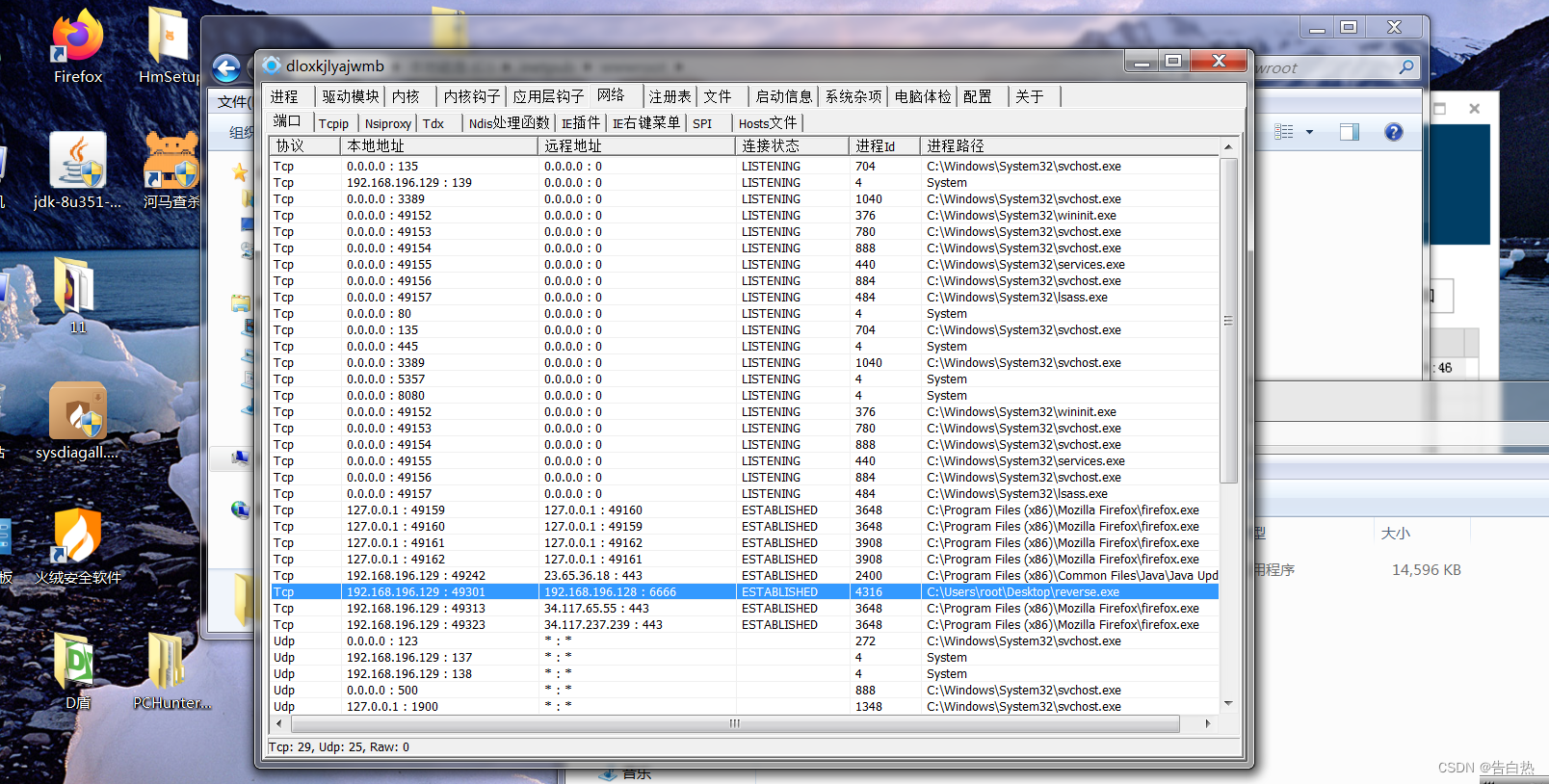

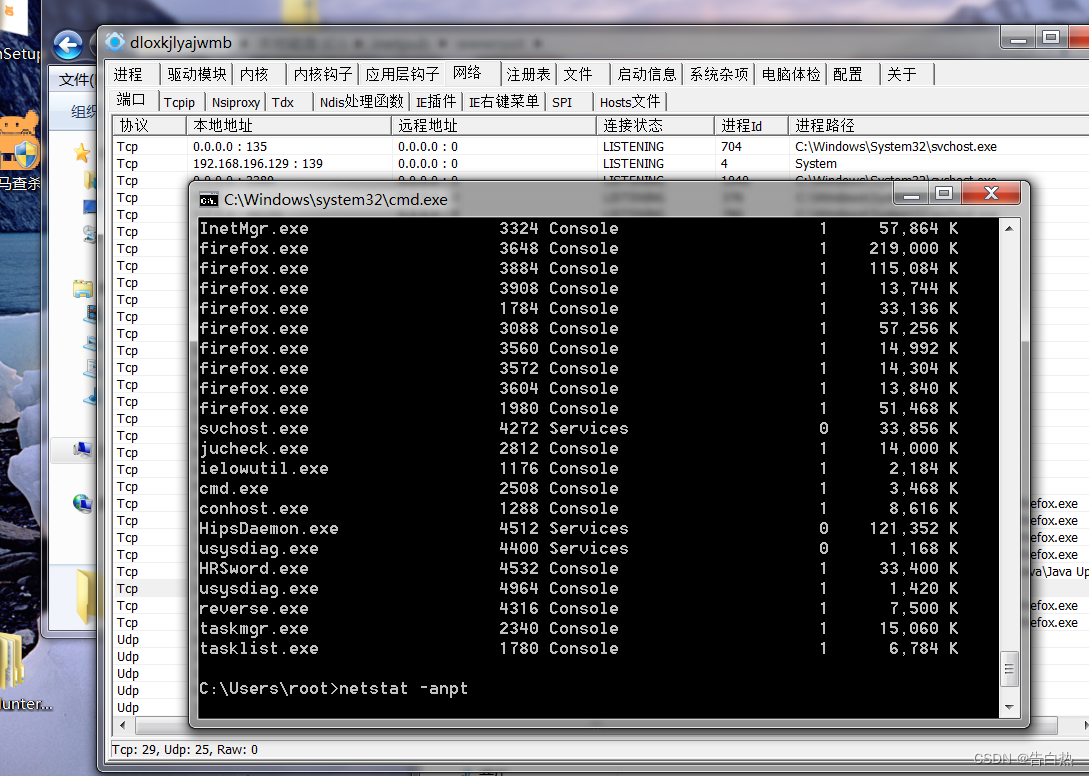

思路2:cmd窗口查看对外链接状态:

netstat -anpt

cmd查看进程状态:tasklist

ID为4316存在运行

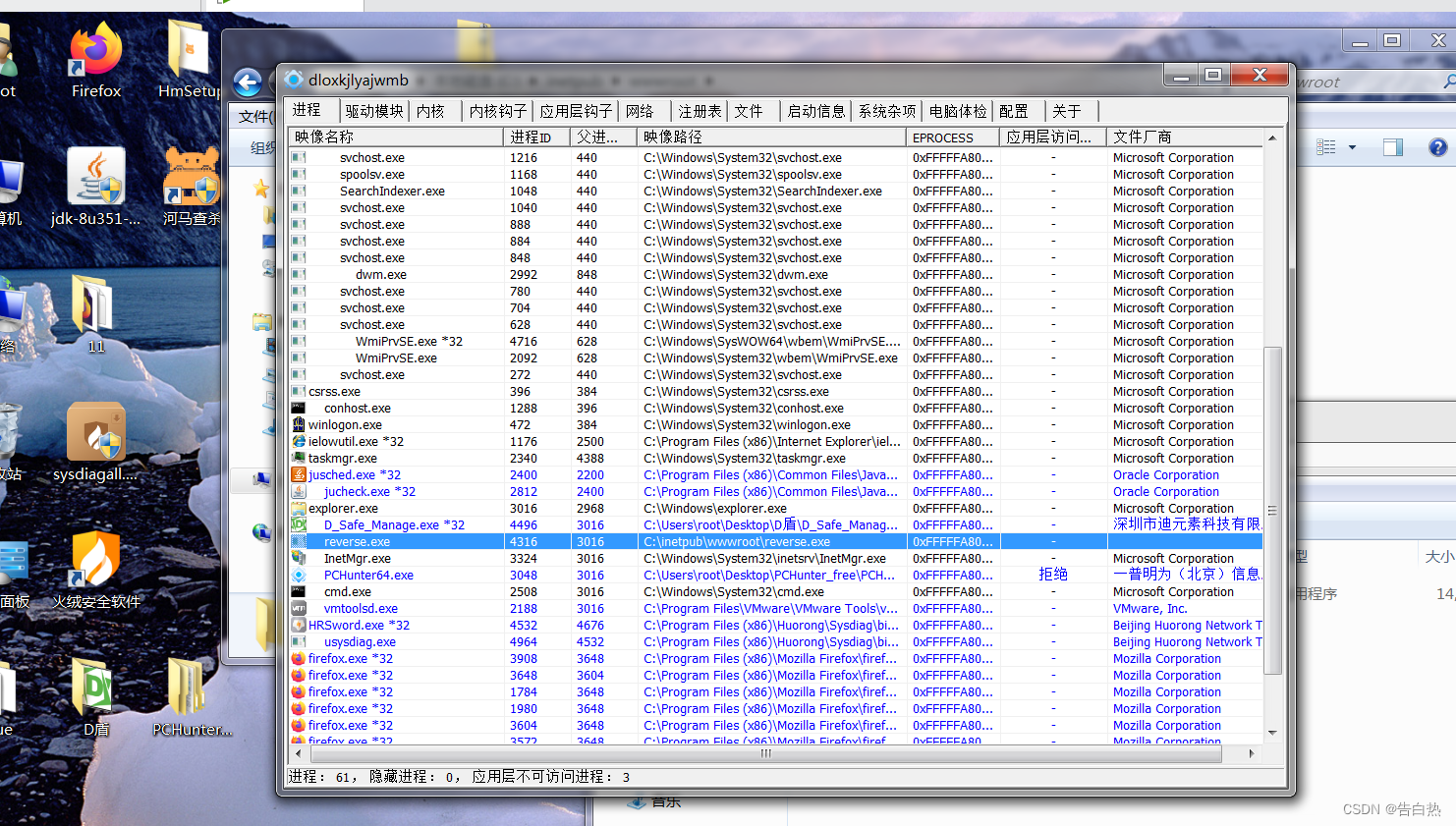

思路3:pchunter查看进程,大多数木马文件在没有做屏蔽等措施,在厂商归属,指纹信息会显示异常,或者无任何厂商归属信息,可以借助为参考

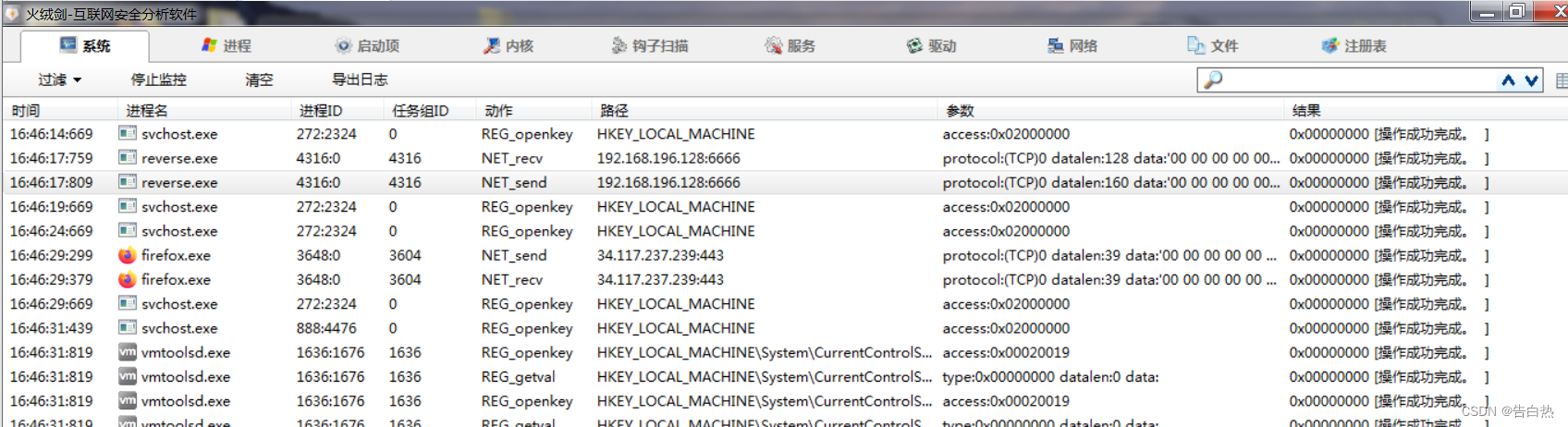

火绒剑查看网络情况:系统监控存在连接状态,

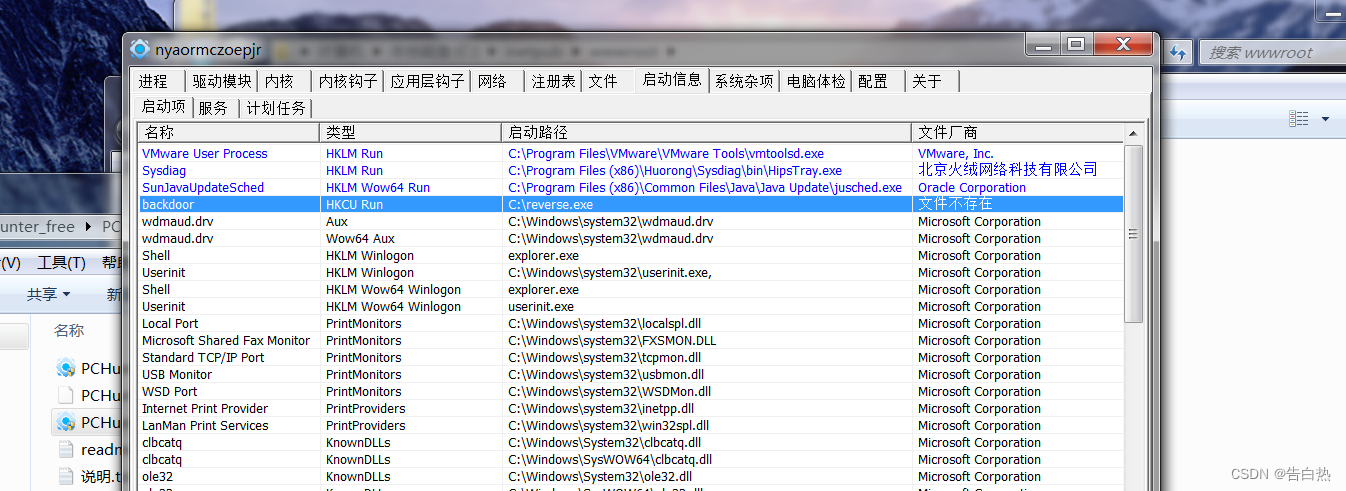

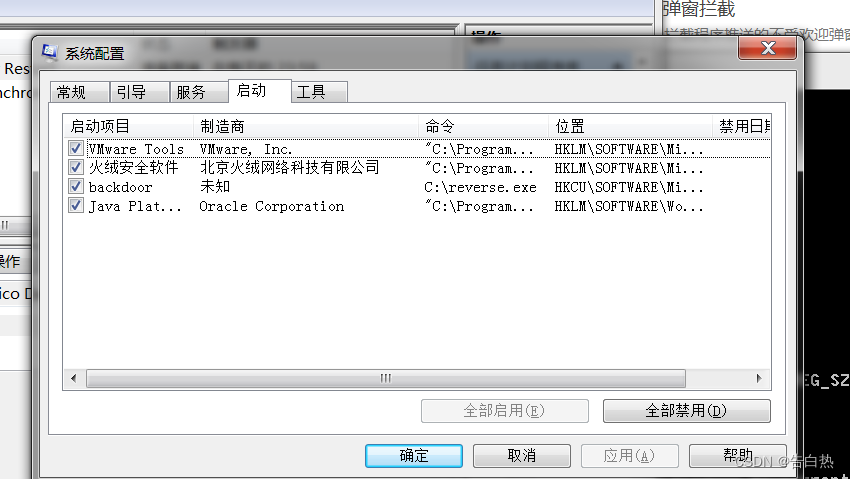

0x01 启动项后门的排查

启动项后门命令:

REG ADD “HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run” /V “backdoor” /t REG_SZ /F /D “C:\shell.exe”

这是一个用于在Windows注册表中添加启动项的命令。该命令将在当前用户的注册表路径下的"HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"键中添加一个名为"backdoor"的值,其值数据为"C:\shell.exe"。

pchunter,火绒剑等均可查看启动信息

映像劫持,隐藏账户,均可借助工具查看,

linux的后门排查也可以netstat -anpt查看连接状态研判 ,发现异常连接kill进程

rootkit情况说明

linux被rootkit上线:无法查看到对外连接,在受害机执行命令可以做到隐藏进程,文件等

处置:Gscan上传受害机环境直接运行(包含检测rootkit,可以作为其他的Linux应急)(未检测出rootkit)

目前开源自动化工具均无法检测rootkit

目前内存马和rootkit对于蓝队无法百分百解决检测