前两天为同事处理交换机故障,接触到wireshark使用,意识到这个工具对于工程师来说,查询报文还是必须的,了解基本的使用。

于是接触到一些视频,开始自学。

第一步 查询本机IP地址

cmd---ipconfig

查看本机IP地址和网关地址,由于本地使用wifi连接,所以显示172.20.10.2,网关IP 172.20.10.1

本机的数据的发送是通过网关发送给目标服务器,比如网站的服务器,当然接收数据,也是通过网关来进行接收

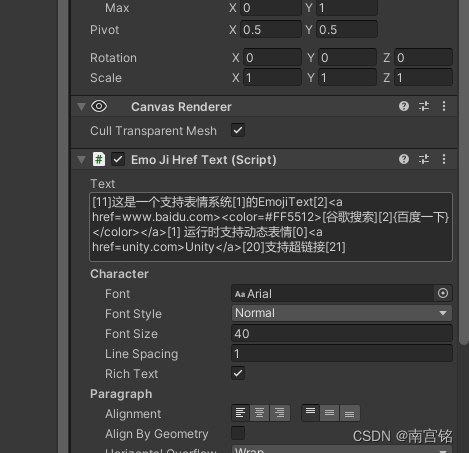

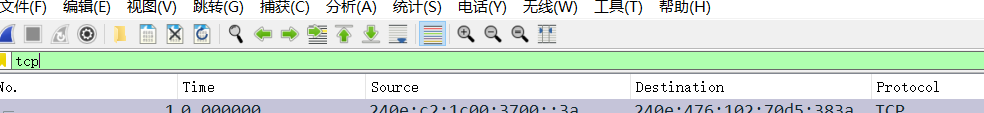

第二步 wireshark 设置

混杂模式是显示所有经过本地网卡的数据包。

捕获----选项--勾选在所有接口使用混杂模式---开始----之后点击继续不保存按钮,即可。

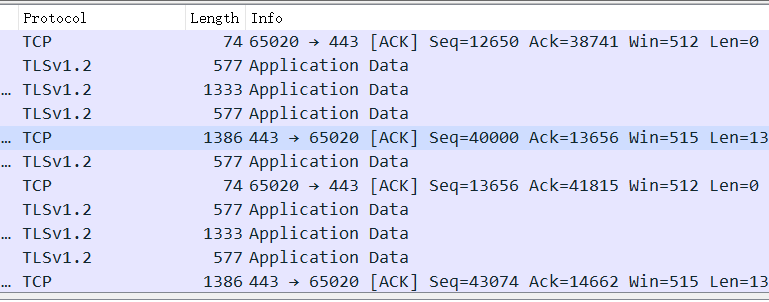

在过滤器中输入tcp,即可显示关于tcp协议的所有报文信息。

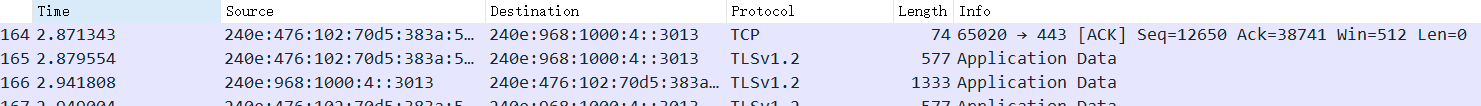

TLS V1.2协议 常见于 https中,http底层是tcp,所以搜索TCP 出现TLS v1.2

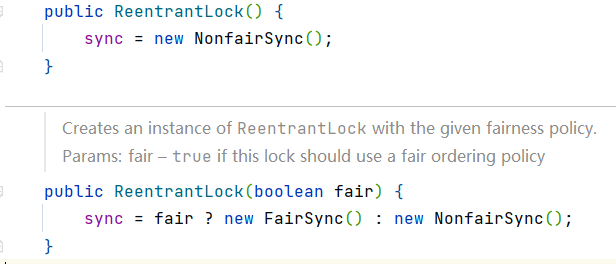

TCP主要有3次握手,4次挥手

第一次握手,syn=1,ack=0,seq=x;这一步主要建立连接的请求

第二次握手 syn=1,ACK=1,seq=y,ack=x+1;确认连接的请求。

第三次握手 ACK=1,seq=x+1,ack=y+1;发送针对于连接请求确认的确认。

简单理解为:三次握手确认自己和对方的发送和接收,保证双方能够进行可靠通信。

看到一个形象的比喻:

客户端:服务器,你能听到我吗?

服务器:我能听到你,客户端,你能听到我吗?

客户端:我能听到你,我跟你讲………………

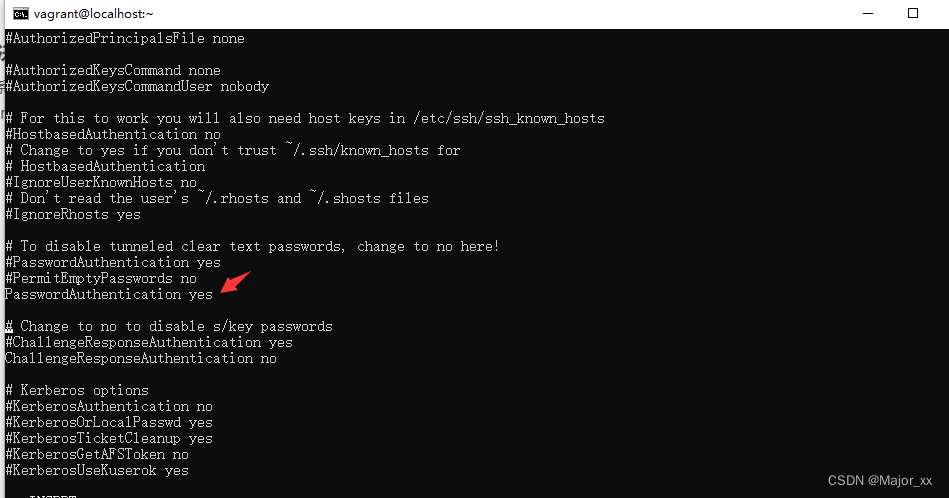

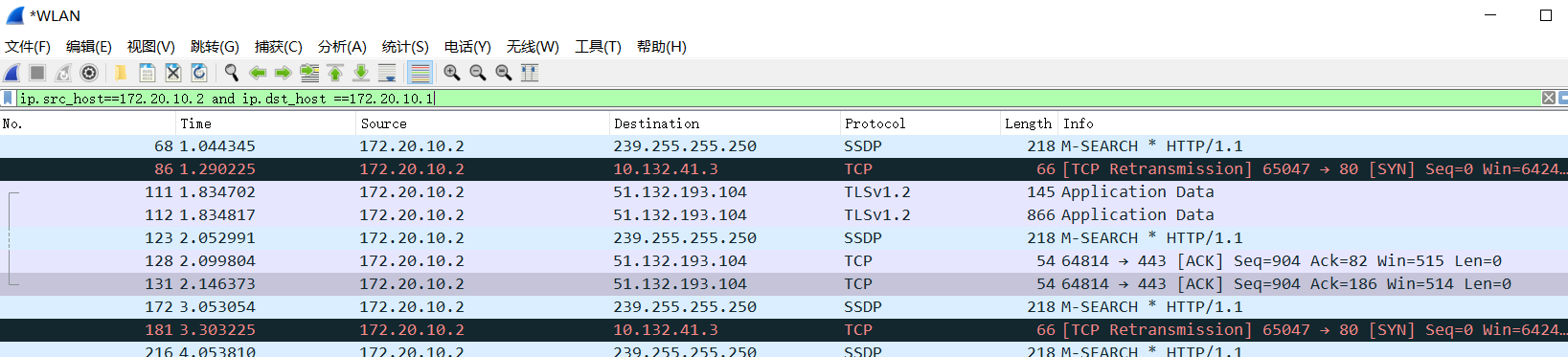

过滤查询连接请求的报文

在框中输入tcp.flags.ack==0 and tcp.flags.syn==1;查询连接请求的报文

在每次数据发送完之后会发送一个fin=1,输入命令tcp.flags.fin==1;

输入框可以搜索以下相关协议 arp,udp,http,dns

我们在显示框中能看到source 为源IP地址,这个源地址不代表本机IP

destination 代表目的 IP地址

通过过滤器可查询本机发出报文

ip.src_host=xxxx

ip.dst_host =网关,为目的地址为网关的报文

ip.addr=xxx,显示不管是source或 destination 有该地址的ip信息。