一、防火墙安全策略原理及配置

1.包过滤技术

对需要转发的数据包,先获取包头信息,然后和设定的规则进行比较,根据比较结果对数据包进行转发和丢弃

2.包过滤技术进阶——安全策略

包过滤:五元组,ACL

安全策略:五元组,源安全与目的安全区域,时间段,用户,应用,安全配置文件

3.安全策略与包过滤的区别

| 安全策略 | 包过滤 | |

|---|---|---|

| 匹配条件 | 五元组,用户组,时间段,UTM策略等 | 五元组 |

| 应用场景 | 域间,域内,外部与设备本身 | 外部与设备本身(接口) |

| 公共对象 | 可引用 | 不可引用 |

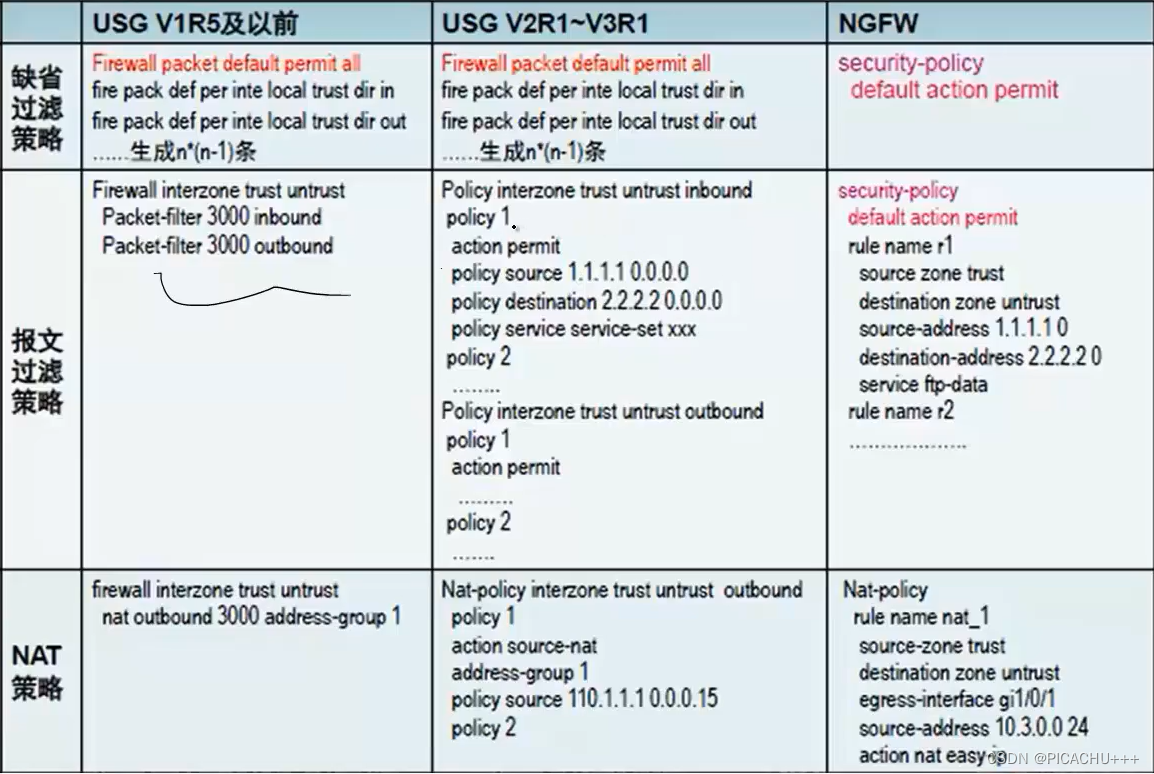

4.不同版本包过滤对比

5.安全策略原理

安全策略是控制设备对流量转发以及对流量进行内容安全一体化检测的策略。

安全策略的作用就是对通过防火墙的数据流量进行检测,符合安全策略的合法数据流才能通过防火墙

6.安全策略的内容

(1)策略匹配条件

源安全域,目的安全域,源地址,目的地址,用户,服务,应用,时间段

(2)策略动作

允许和禁止

(3)内容安全profile(可选:策略动作为允许的时候执行)

反病毒,入侵防御,URL过滤,文件过滤,内容过滤,应用行为控制,邮件过滤

7.NGFW安全策略工作流程

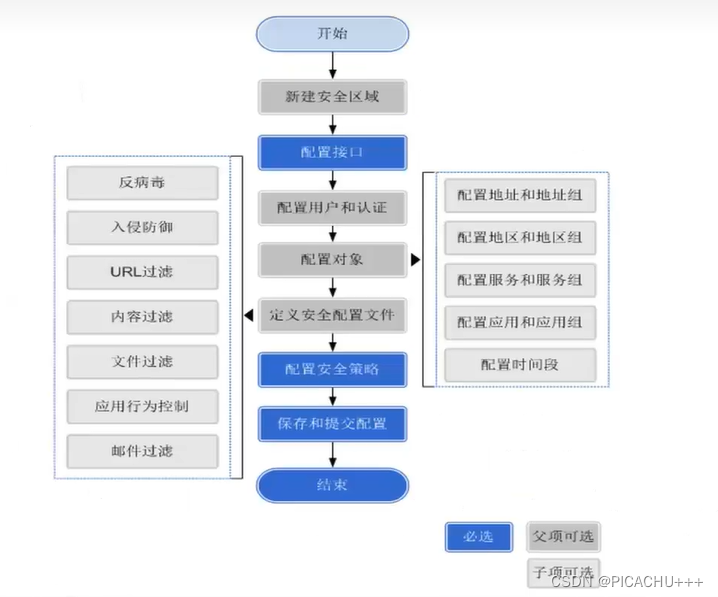

8.安全策略配置流程

二、安全策略配置命令

1.命令

#1.进入安全策略视图

security-policy

#2.创建一个一个安全策略并进入该策略视图

rule name 规则名称

#3.配置安全策略执行动作

action {permit | deny}

#4.指定源安全区域

source-zone {区域名称 &<1-6> | any}

#5.指定源地址

source-address {ipv4地址 ipv4-mask-length}

#6.指定目的安全区域

destination-zone {区域名称 &<1-6> | any}

#7.指定目的地址

destination-address {ipv4地址 ipv4-mask-length}

#8.指定服务类似

service {服务名称 &<1-6> | any}

#9.配置安全策略规则的应用

application {any | app app名字 &<1-6> | app-group group名字 &<1-6> | category catrgory名字 [ sub-category sub-category名字] }

#10.配置用户信息

user {用户名 &<1-6> | any}

#11.配置安全策略引用安全配置文件

profile {app-control | av | data-file | file-block | ips | mail-filter | url-filter} name

2.安全策略配置举例

[sysname] security-policy [sysname-policy-security] rule name policy_sec [sysname-policy-security-rule-policy_sec] source-address 1.1.1.1 24 [sysname-policy-security-rule-policy_sec] source-zone untrust [sysname-policy-security-rule-policy_sec] destination-address geo-location beijing [sysname-policy-security-rule-policy_sec] service h323 [sysname-policy-security-rule-policy_sec] action permit [sysname-policy-security-rule-policy_sec] profile av profile_av

3.在安全视图下可对已配置的规则进行调整

#1.复制安全策略规则

rule copy 旧规则名称 新规则名称

#2.移动安全策略规则,从而改变安全策略规则的而优先级

rule move 规则名称1 {after | before} 规则名称2

#3.重命名安全规则策略

rule name 旧名称 新名称

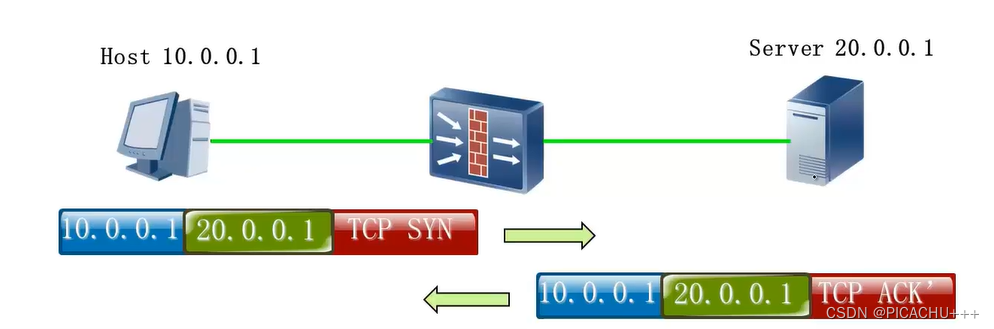

三、防火墙状态检测与会话表技术

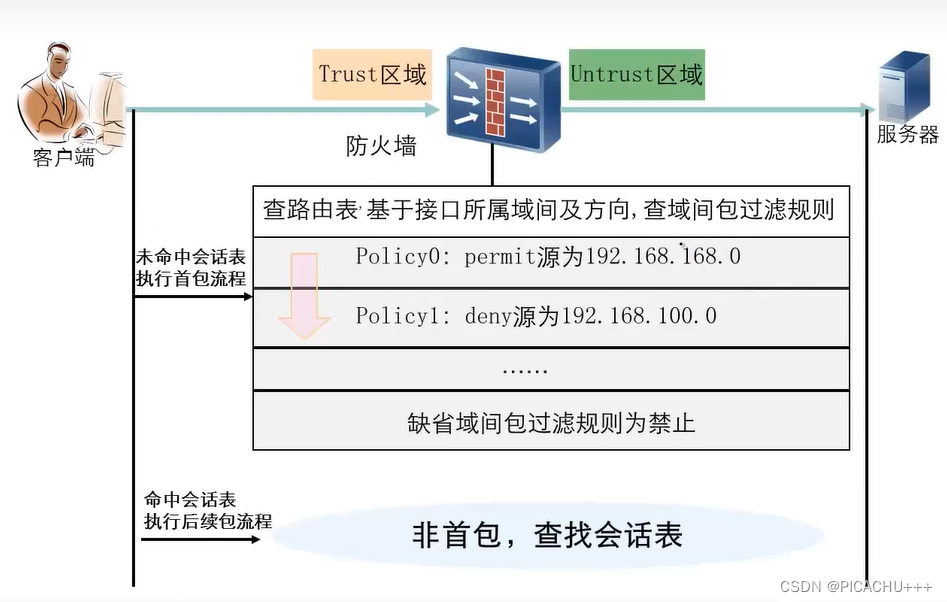

1.防火墙域间转发

2.状态检测机制

状态检测机制开启状态下, 只有首包通过设备才能建立会话表项,后续包直接匹配会话表项进行转发

状态检测机制关闭状态下, 即使首包没有经过设备,后续包只要通过设备也可以生成会话表项

3.查看会话表信息

[SRG]display firewall session table verbose 11:14:17 2023/08/01 Current Total Sessions : 0

4.会话表与状态检测

在开启和关闭状态检测下,防火墙对各类报文的处理原则如下

| 协议 | 开启 | 关闭 |

|---|---|---|

| TCP SYN报文 | 创建会话,转发报文 | 创建会话,转发报文 |

| TCP SYN+ACK报文 | 不创建会话,丢弃报文 | 创建会话,转发报文 |

| UDP报文 | 创建会话,转发报文 | 创建会话,转发报文 |

| ICMP Ping回显请求报文 | 创建会话,转发报文 | 创建会话,转发报文 |

| ICMP Ping回显应答报文 | 不创建会话,丢弃报文 | 创建会话,转发报文 |

| 其他ICMP报文 | 不创建会话,转发报文 | 不创建会话,转发报文 |

5.应用关联表

系统识别出某一应用后,会在系统内部生成应用识别关联表,该应用的后续报文命中应用识别关联表后不再进行应用识别操作,直接按照该应用对应的策略进行转发,提高了应用识别的效率

<sysname> dispaly protocaol-identify all

6.会话刷新

由于NGFW认为首包安全并不代表后续报文一定安全,所以NGFW实现的是对一条流量持续不断的检测

在持续检测中,应用信息识别,用户上下限,内容安全功能检测出入流量携带入侵或病毒等安全风险,管理员配置变更等多种情况都可能导致会话列表的刷新

一旦会话表项被刷新过,NGFW就会对该条流量的报文重新进行一些检查和处理,处理流程比首包处理流程简单很多

会话刷新的情况并非经常出现,所以这种机制在保证对流量的持续保护的同时,也会不断导致处理效率的明显降低

![[C++项目] Boost文档 站内搜索引擎(2): 文档文本解析模块parser的实现、如何对文档文件去标签、如何获取文档标题...](https://img-blog.csdnimg.cn/img_convert/24454c95a8284b7e03e5d601bd55286e.gif)