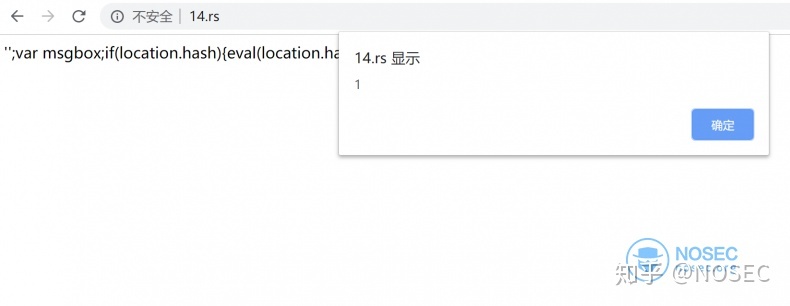

安全是一个全栈性问题,包括用户接口、API、Web服务器、网络基础设施等。通过掌握强大的库、框架以及Python生态系统中的工具,你可自上而下地保护自己的系统。本书列举大量实例,插图清晰,代码丰富,准确地告诉你如何保护基于Python的Web应用程序。

《Python全栈安全》由经验丰富的安全专家Dennis Byrne撰写,讲解保护Python和基于Django的Web应用程序所需的一切,解释安全术语,揭开算法的神秘面纱。

本书开篇清晰讲解加密基础知识,然后循序渐进地讲述如何实施多层防御、安全的用户身份验证、安全的第三方访问,分析如何保护应用程序免受常见黑客攻击。

诚如作者所言,关于Python的书很多,但关于Python安全的书并不多。即使有,也多是使用Python作为工具为安全自动化服务,而与Python开发安全相关的书几乎没有。本书正是在这种情景下由作者及其同仁共同努力实现的结果,向读者详细介绍了更多 Python语言本身以外的安全知识,以及如何使用Python 实现安全开发。这主要是通过充分利用Python自身及其他库、框架和工具的安全免疫因子,使得开发的产品具有更强的抗攻击性。

节选自《Python全栈安全》译者序

Python全栈安全/网络空间安全丛书【图片 价格 品牌 评论】-京东京东JD.COM是国内专业的网上购物商城,为您提供Python全栈安全/网络空间安全丛书价格、图片、品牌、评论、等相关信息.https://item.m.jd.com/product/13327137.html