导言:

在数字时代的浩瀚网络中,隐藏着一支不为人知的黑暗势力,他们的代表之一就是臭名昭著的Elbie勒索病毒。这个神秘的数字幽灵似乎无所不能,几乎每个人都可能成为它的牺牲品。本文91数据恢复将揭示Elbie勒索病毒的背后故事,以及它是如何在数字世界中肆虐的。如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

Elbie勒索病毒:黑客的武器

Elbie勒索病毒是一种高度复杂的勒索软件,其传播方式多种多样。最常见的途径是通过网络钓鱼、木马植入等方式,以虚假的身份或诱人的主题吸引用户点击恶意链接或下载附件。一旦用户被诱导打开了感染源,Elbie勒索病毒便悄无声息地侵入系统,开始其破坏性的行动。

一旦成功入侵系统,Elbie勒索病毒会立即启动对关键文件的加密过程。它采用高强度的加密算法,如RSA或AES,将用户的文档、照片、视频等重要数据转变为无法解读的密文,使受害者无法再访问自己的文件。与此同时,它还会更改文件名,并添加一个特殊的扩展名,以显示其已经被加密。接下来,黑客会向受害者发送勒索信息,要求支付赎金以获取解密密钥。

恐慌与绝望:Elbie勒索病毒的后果

一旦遭遇Elbie勒索病毒,受害者常常陷入恐慌和绝望之中。他们发现自己的数据库文件、图片、视频、重要文件和敏感数据等都变成了数字上的奴隶,无法自拔。黑客狰狞的面孔仿佛在网络的黑暗角落嘲弄着他们。许多受害者陷入两难境地:是否支付赎金以换回解密密钥?然而,即使支付了赎金,也不能保证黑客会如约提供解密密钥,有时甚至会继续索取更多赎金,将受害者推向绝境。

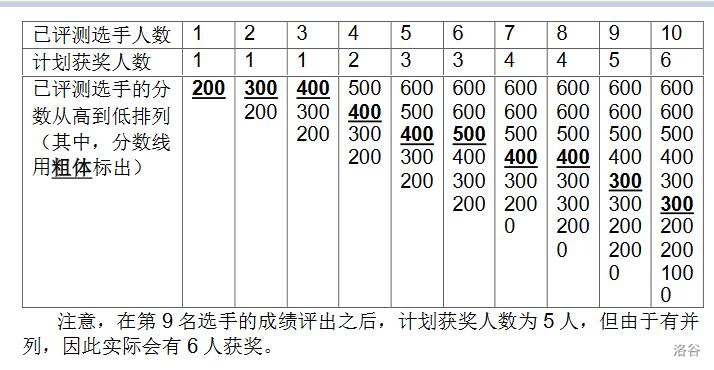

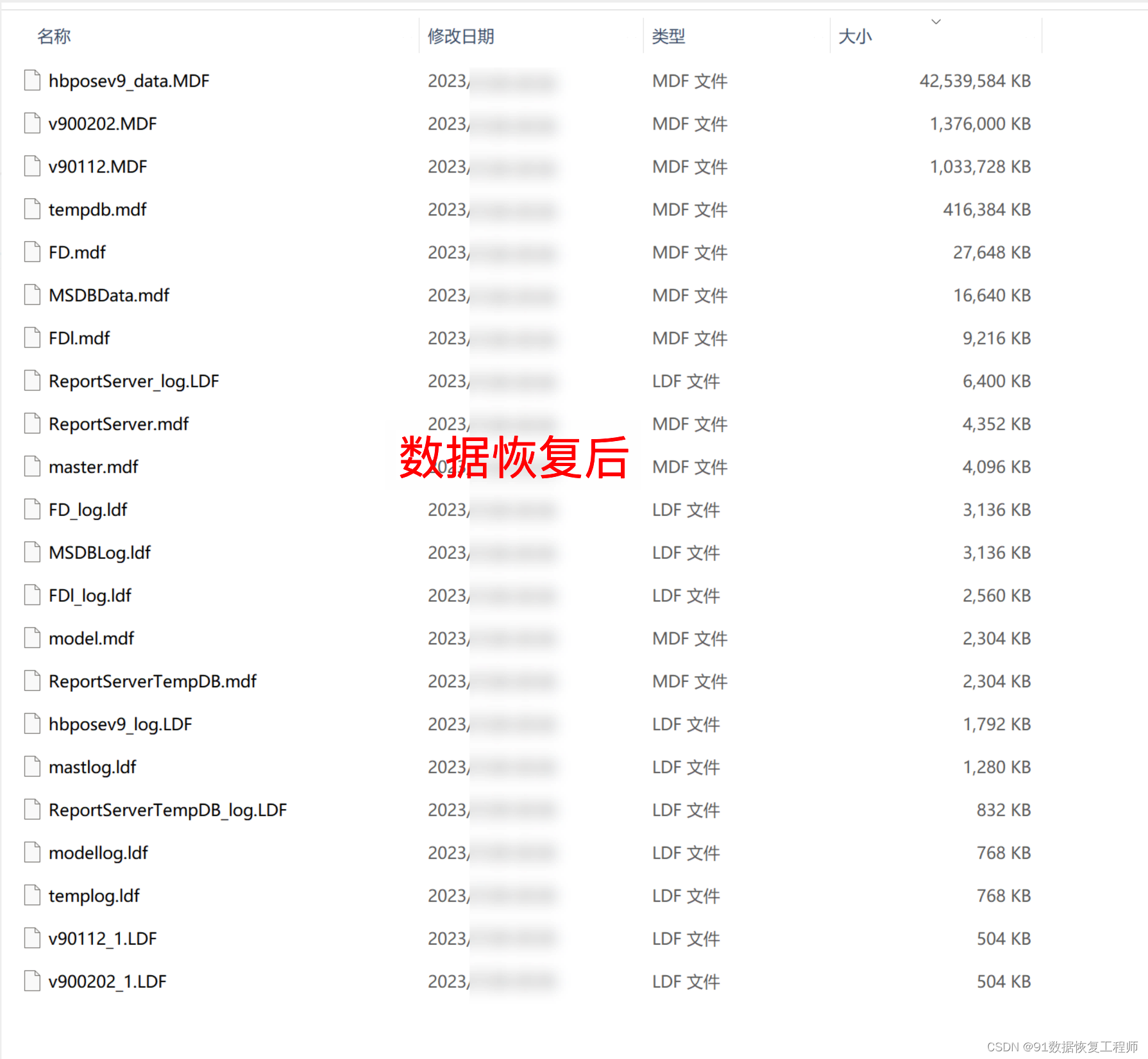

被.Elbie勒索病毒加密后的数据恢复案例:

未来的战斗:数字安全的持续挑战

在数字世界中,黑客与安全专家的战斗永不停息。Elbie勒索病毒只是其中的一个缩影,而不是终点。未来,我们应该进一步加强网络安全意识教育,培养更多的网络安全专家,推动技术发展,为数字世界添上一层坚实的防护盾。只有坚定不移地与黑暗的力量对抗,我们才能够守护我们的数字世界,保护我们的数据免受Elbie勒索病毒等黑客的侵害。如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,.malox勒索病毒,.mallox勒索病毒,.maloxx勒索病毒,.faust勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,locked勒索病毒,locked1勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,mkp勒索病毒,[torres@proxy.tg].mkp勒索病毒,milovski-V勒索病毒,.[back23@vpn.tg].makop勒索病毒,makop勒索病毒,devos勒索病毒,.[back23@vpn.tg].eking勒索病毒,eking勒索病毒.[comingback2022@cock.li].eking勒索病毒,Globeimposter-Alpha865qqz勒索病毒,.[hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,.[henderson@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,faust勒索病毒,.777勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势及相关动态,您可关注“91数据恢复”。