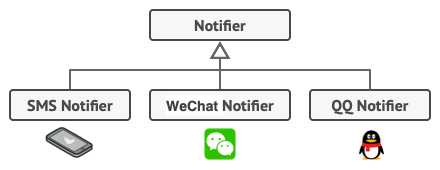

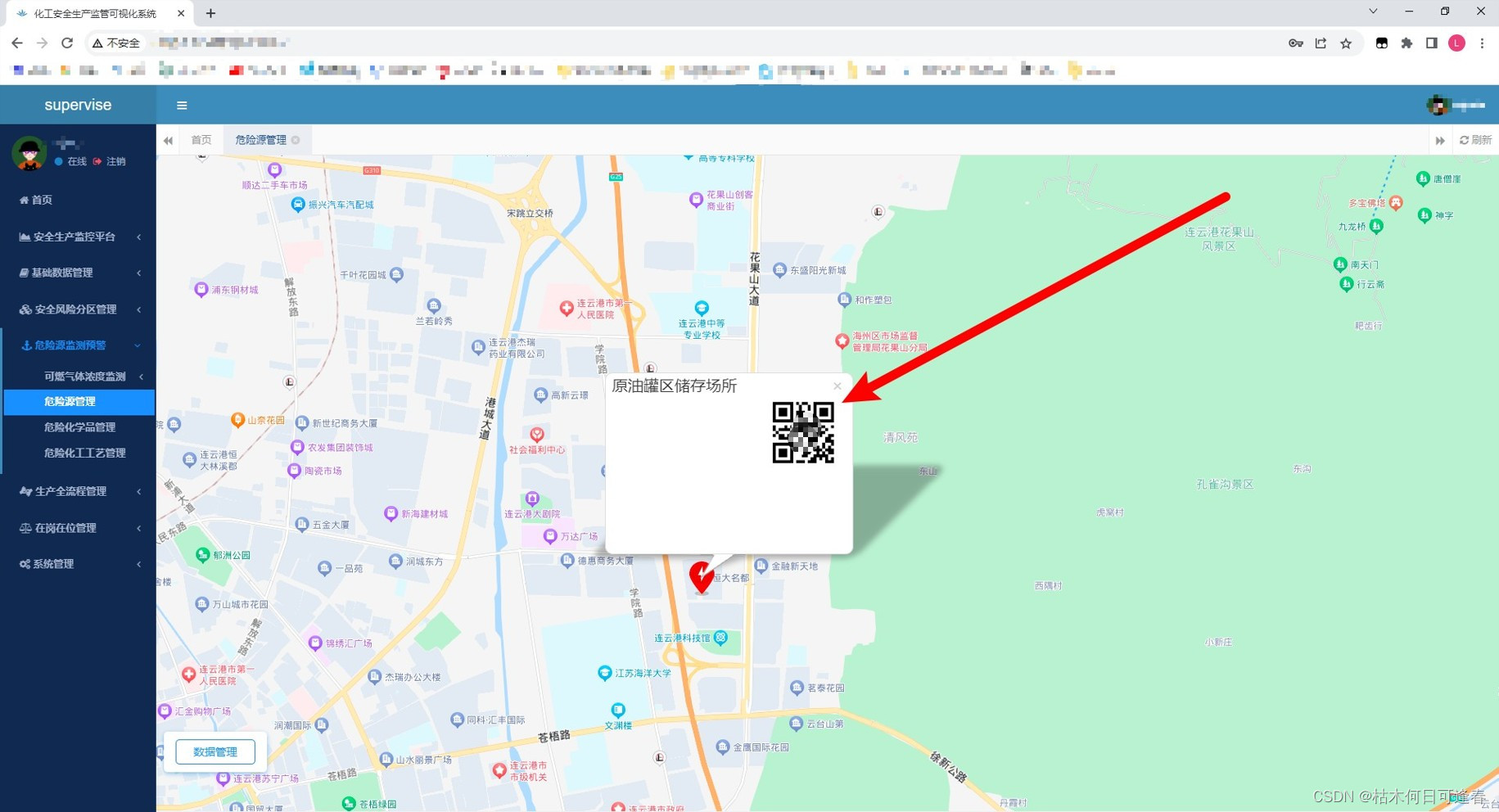

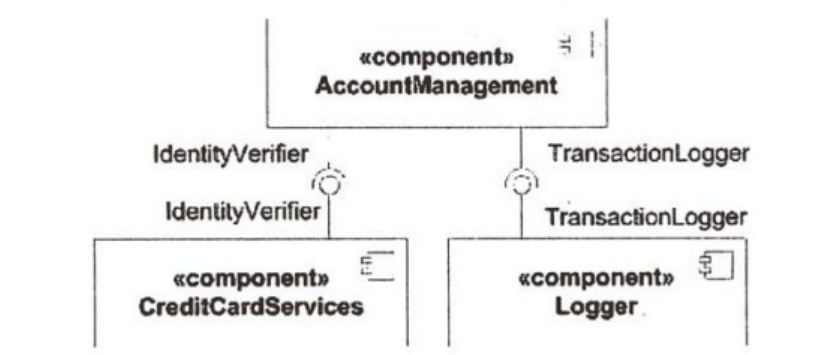

●下图属于UML 中的(46),其中,AccountManagement 需要(47)。

(46)A.组件图 B.部署图 C.类图 D.对象图

(47)A.实现 IdentityVerifier 接口并被 CreditCardServices 调用

B.调用 CreditCardServices 实现的 Identity Verifier 接口

C.实现 IdentityVerifier 接口并被 Logger 调用

D.调用 Logger 实现的 Identity Verifier 接口试题

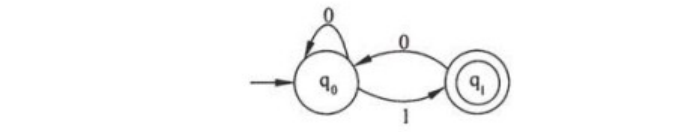

●下图所示有限自动机的特点是(48)。

(48)A.识别的0、1串是以0开头且以1结尾 B.识别的0、1串中1的数目为偶数

C.识别的0、1串中0后面必须是1 D.识别的0、1串中1不能连续出现

●由a、b构造且仅包含偶数个a的串的集合用正规式表示为(49)。

(49)A.(a*a)*b* B.(b* (ab*a)*)* C.(a* (ba*)*b)* D.(a|b)* (aa)*

●设某语言的语法规则用上下文无关文法G=(N,T,P,S)表示,其中N是非终结符号的集合,T是终结符号的集合,P是产生式集合,S是开始符号,令V=NUT,那么符合该语言的句子是(50)。

(50)A.从S出发推导的、仅包含T中符号的符号串

B.从N中符号出发推导的、仅包含T中符号的符号串

C.从S出发推导的、包含V中符号的符号串

D.从N中符号出发推导的、包含V中符号的符号串

●采用二维表格结构表达实体类型及实体间联系的数据模型是(51)。

(51)A.层次模型 B.网状模型 C.关系模型 D.面向对象模型

●假设员工关系EMP (员工号,姓名,部门,部门电话,部门负责人,家庭住址,家庭成员,成员关系)如下表所示。如果一个部门可以有多名员工,一个员工可以有多个家庭成员,那么关系EMP属于(52),且(53)问题:为了解决这一问题,应该将员工关系EMP分解为(54)。

(52)A.1NF B.2NF C.3NF D.BCNF

(53)A.无冗余、无插入异常和删除异常

B.无冗余,但存在插入异常和删除异常

C.存在冗余,但不存在修改操作的不一致

D.存在冗余、修改操作的不一致,以及插入异常和删除异常

(54) A.EMP1 (员工号,姓名,家庭住址)

EMP2 (部门,部门电话,部门负责人)

EMP3 (员工号,家庭成员,成员关系)

B.EMP1 (员工号,姓名,部门,家庭住址)

EMP2 (部门,部门电话,部门负责人)

EMP3 (员工号,家庭成员,成员关系)

C.EMP1 (员工号,姓名,家庭住址)

EMP2 (部门,部门电话,部门负责人,家庭成员,成员关系)

D.EMP1 (员工号,姓名,部门,部门电话,部门负责人,家庭住址)

EMP2 (员工号,家庭住址,家庭成员,成员关系)

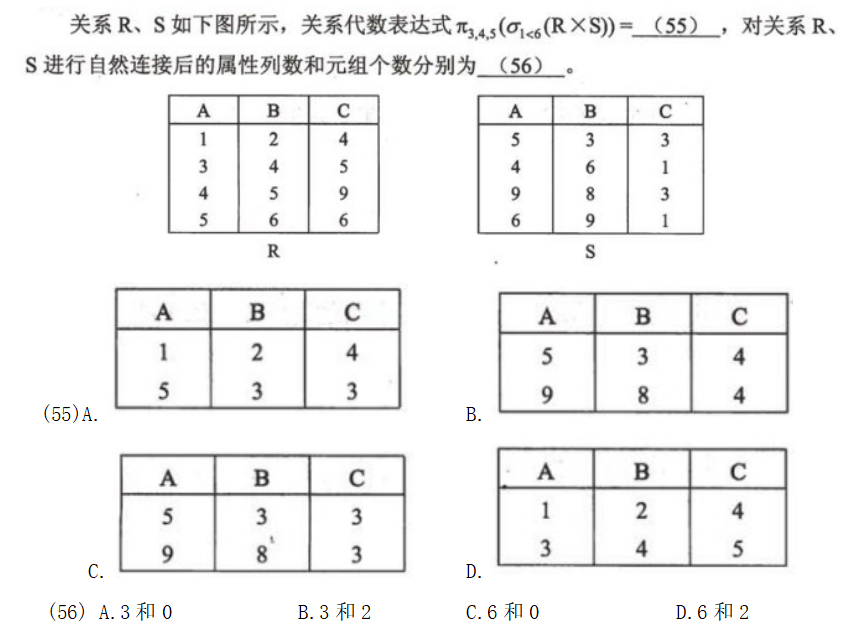

●下面关于查找运算及查找表的叙述,错误的是(57)。

(57)A.哈希表可以动态创建

B.二叉排序树属于动态查找表

C.二分查找要求査找表采用顺序存储结构或循环链表结构

D.顺序査找方法既适用于顺序存储结构,也适用于链表结构

●下面关于图(网)的叙述,正确的是(58)。

(58)A.连通无向网的最小生成树中,顶点数恰好比边数多1

B.若有向图是强连通的,则其边数至少是顶点数的2倍

C.可以采用AOV网估算工程的工期

D.关键路径是AOE网中源点至汇点的最短路径

●下面关于二叉排序树的叙述,错误的是(59)。

(59)A.对二叉排序树进行中序遍历,必定得到节点关键字的有序序列

B.依据关键字无序的序列建立二叉排序树,也可能构造出单支树

C.若构造二叉排序树时进行平衡化处理,则根节点的左子树节点数与右子树节点数的差值一定不超过1

D.若构造二叉排序树时进行平衡化处理,则根节点的左子树高度与右子树高度的差值一定不超过1

●下面关于栈和队列的叙述,错误的是(60)。

(60)A.栈和队列都是操作受限的线性表

B.队列采用单循环链表存储时,只需设置队尾指针就可使入队和出队操作的时间复杂度都为O(1)

C.若队列的数据规模n可以确定,则采用顺序存储结构比链式存储结构效率更高

D.利用两个栈可以模拟一个队列的操作,反之亦可

●下面关于二叉树的叙述,正确的是(61)。

(61)A.完全二叉树的髙度h与其节点数n之间存在确定的关系

B.在二叉树的顺序存储和链式存储结构中,完全二叉树更适合采用链式存储结构

C.完全二叉树中一定不存在度为1的节点

D.完全二叉树中必定有偶数个叶子节点

●设L为广义表,将head(L)定义为取非空广义表的第一个元素,tail(L)定义为取非空广义表除第一个元素外剩余元素构成的广义表。若广义表L=((x,y,z),a,(u,t,w)),则从L中取出原子项y的运算是(62)。

(62)A.head(tail(tail(L))) B.tail(head(head(L)))

C.head(tail(head(L))) D.tail(tail(head(L)))

●现有16枚外形相同的硬币,其中有一枚比真币的重量轻的假币,若采用分治法找出这枚假币,至少比较(63)次才能够找出该假币。

(63)A.3 B.4 C.5 D.6

●以下的算法设计方法中,(64)以获取问题最优解为目标。

(64)A.回溯方法 B.分治法 C.动态规划 D.递推

●归并排序采用的算法设计方法属于(65)。

(65)A.归纳法 B.分治法 C.贪心法 D.回溯方法

●一个B类网络的子网掩码为255.255.224.0,则这个网络被划分成了(66)个子网。

(66)A.2 B.4 C.6 D.8

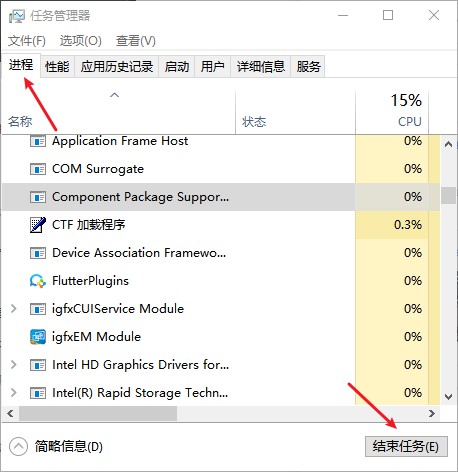

●在Windows系统中设置默认路由的作用是(67)。

(67)A.当主机接收到一个访问请求时首先选择的路由

B.当没有其他路由可选时最后选择的路由

C.访问本地主机的路由

D.必须选择的路由

●HTML<body>元素中,(68)属性用于定义超链接被鼠标点击后所显示的颜色。

(68)A.alink B.background C.bgcolor D.vlink

●HTML中<tr>标记用于定义表格的(69)。

(69)A.行 B.列 C.单元格 D.标题

●以下不符合XML文档语法规范的是(70)。

(70)A.文档的第一行必须是XML文档声明 B.文档必须包含根元素

C.每个开始标记必须和结束标记配对使用 D.标记之间可以交叉嵌套

●For nearly ten years, the Unified Modeling Language (UML) has been the industry standard for visualizing, specifying, constructing, and documenting the (71) of a software-intensive system. As the (72) standard modeling language, the UML facilitates communication and reduces confusion among project (73) . The recent standardization of UML 2.0 has further extended the language's scope and viability. Its inherent expressiveness allows users to (74) everything from enterprise information systems and distributed Web-based applications to real-time embedded systems.

The UML is not limited to modeling software. In fact, it is expressive enough to model (75) systems, such as workflow in the legal system, the structure and behavior of apatient healthcare system, software engineering in aircraft combat systems, and the design of hardware.

To understand the UML, you need to form a conceptual model of the language, and this requires learning three major elements: the UML's basic building blocks, the rules that dictate how those building blocks may be put together, and some common mechanisms that apply throughout the UML.

(71)A.classes B.components C.sequences D.artifacts

(72)A.real B.legal C.de facto D.illegal

(73)A.investors B.developers C.designers D.stakeholders

(74)A.model B.code C.test D.modify

(75)A.non-hardware B.non-software C.hardware D.software