网络化办公为企业创造便捷的同时,也带来了数据泄露的威胁。根据IBM Security最新发布的年度《数据泄露成本报告》显示,2023全球数据泄露的平均成本达到445万美元,创该报告有史以来以来最高记录,也较过去3年均值增长了15%。同一时期内,检测安全漏洞和漏洞恶化带来的安全成本上升了42%,占安全漏洞总成本的比值也来到史上最高。这些数值的增长表明,企业应对安全漏洞的调查和处理方式变得更加复杂。

企业内部网络中,常见的数据泄露途径有:内部员工泄露、外部黑客攻击、第三方合作伙伴泄露、物理设备丢失。我们可通过规范化管理的方式,避免第三方合作伙伴泄露和物理设备丢失的泄露风险。内部员工泄露指企业员工可能会利用职务之便,盗取并复制企业敏感信息,例如客户数据、企业财报等,将数据提供给竞对或不法分子。外部黑客攻击指黑客利用网络漏洞入侵企业系统,盗取企业数据。例如通过钓鱼邮件、木马攻击等方式。针对这两类数据泄露途径,我们将在下文讲述如何利用图数据库技术,帮助企业加强网络安全管理。

图技术需求

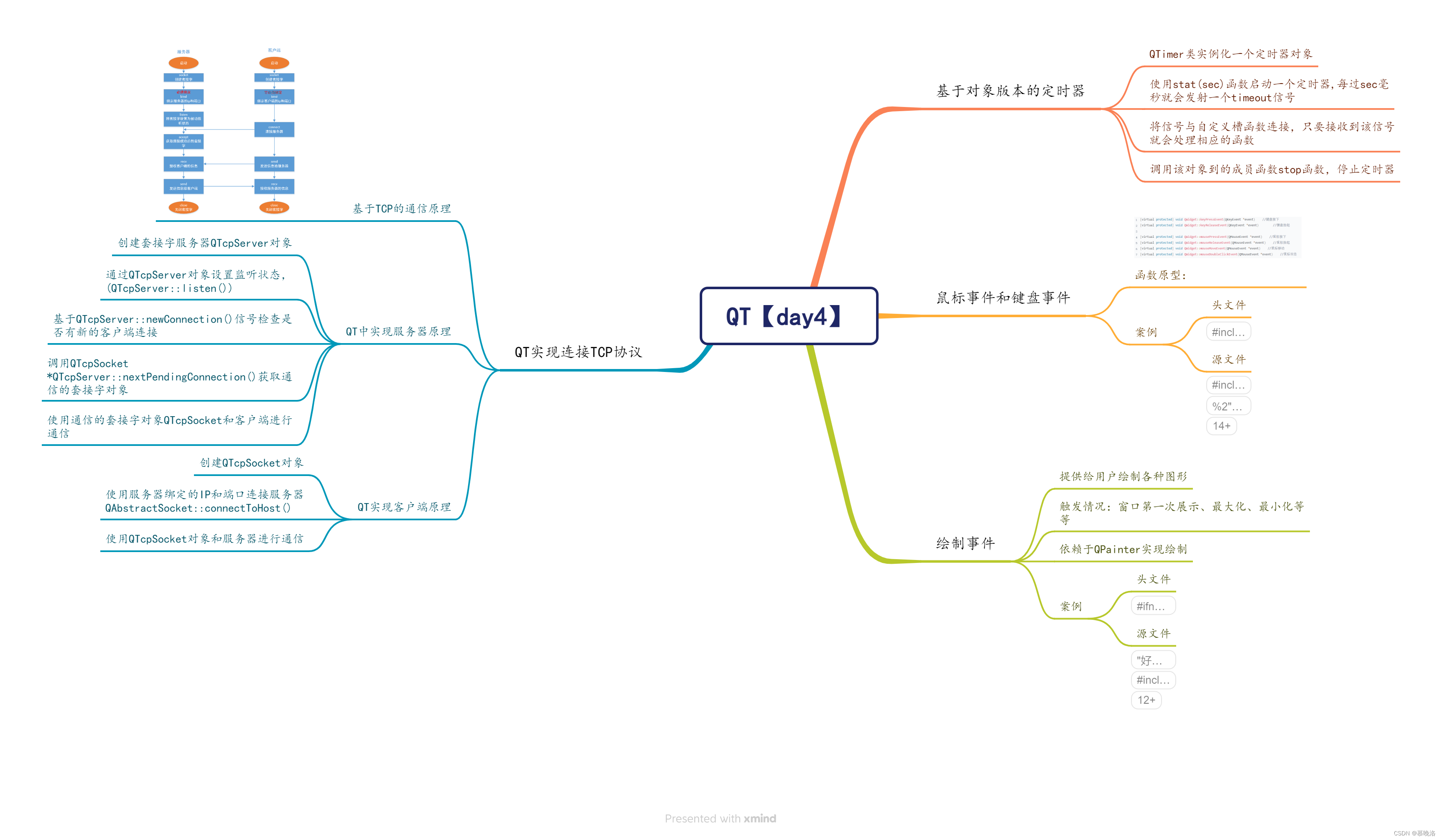

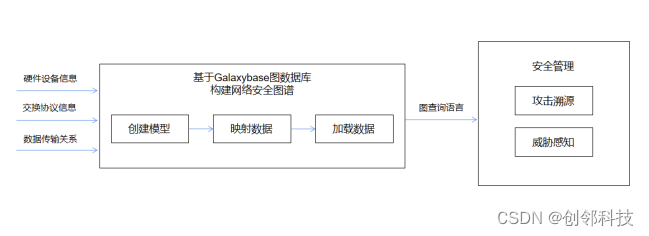

网络是由硬件设备和传输流程构成的拓扑结构,而图数据库天然适配于处理此类场景。服务器、路由器交换机、IGP、BGP等路由交换通信协议栈、DNS、终端设备等软硬件组成网络互联系统,任何网络攻击都需要依赖于这些实体互联。我们将上述物理实体抽象成点,交换协议、互联关系抽象成边,通过图数据库构建网络安全图谱,直观追溯攻击路径、匹配泄露态势,有效降低网络安全威胁。

以Galaxybase图数据库构建网络安全图谱的基本原理图如下。

图模型构建

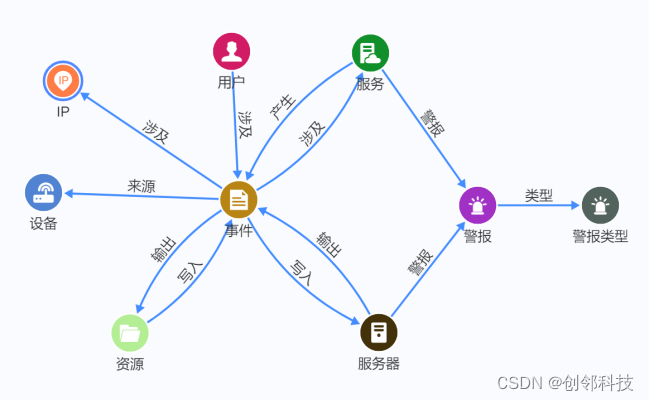

根据网络攻击的基本模式,对攻击进行追踪,需要警报来源追溯到具体服务,而服务会被系统记录在日志内,同时日志也会记录执行服务所调用的资源、设备、IP、用户。系统可标记此类节点,当这一类型的警报再次入侵时及时预警。此外,系统还可以登记异常的用户行为,当用户操作匹配异常行为时,系统及时进行感知。接下来使用Galaxybase图数据库来创建数据模型,点类型和点属性如下表所示。

| 点类型 | 属性 |

|---|---|

| 警报类型 | 类型ID等 |

| 警报 | 警报ID、警报时间、警报类型等 |

| 事件 | 事件ID、开始时间、结束时间、事件类型等 |

| 服务 | 配送点ID、地址等 |

| 服务器 | 服务器ID等 |

| IP | IP地址、被禁止的IP等 |

| 用户 | 用户ID等 |

| 资源 | 资源ID、资源名、URL、资源类型等 |

| 设备 | 设备ID等 |

边类型、起始点类型、终止点类型如下表所示。

| 边类型 | 起始点类型 | 终止点类型 |

|---|---|---|

| 产生 | 服务 | 事件 |

| 警报 | 服务器 | 警报 |

| 警报 | 服务 | 警报 |

| 来源 | 事件 | 设备 |

| 类型 | 警报 | 警报类型 |

| 涉及 | 事件 | IP |

| 涉及 | 用户 | 事件 |

| 涉及 | 事件 | 服务 |

| 输出 | 事件 | 资源 |

| 写入 | 资源 | 事件 |

网络安全模型如下图所示。

更多图模型构建方式请参考图构建。

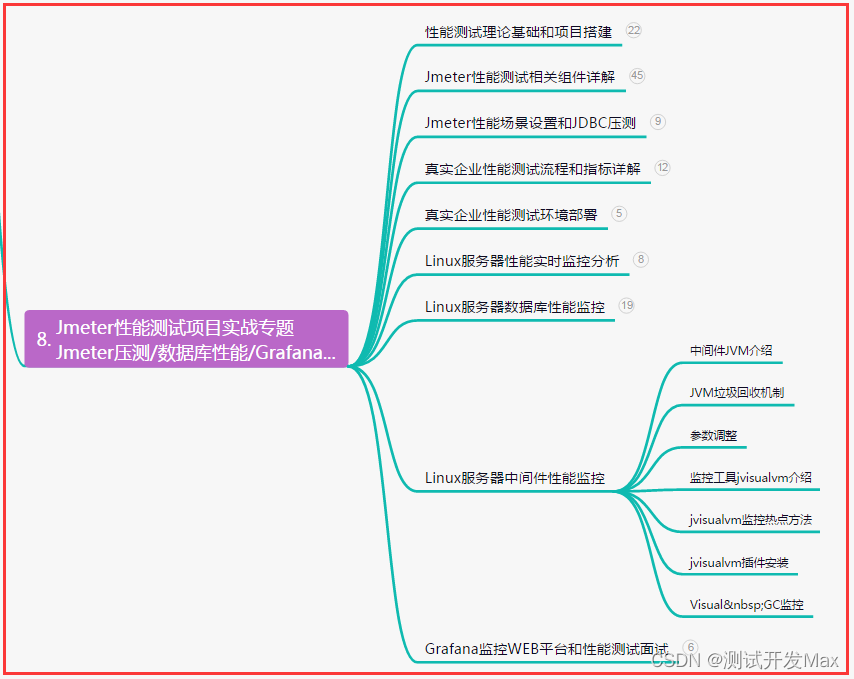

图谱应用 - 攻击溯源

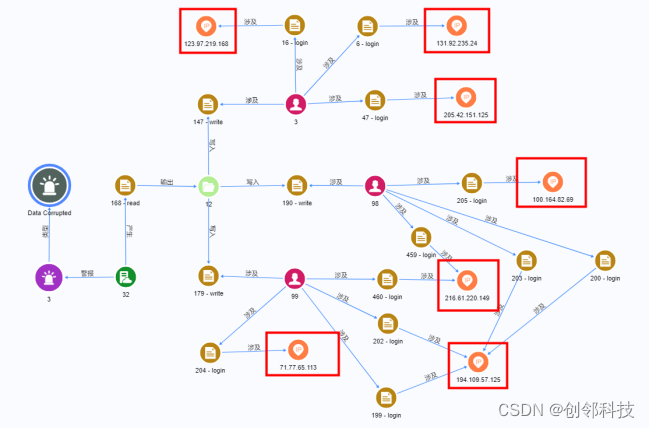

在网络安全中,根据具体警报的类型可以将警报进行归类,不同类型的警报会调用不同类型的资源,通过调用的资源追溯到具体事件,可发现事件是由一类用户产生,而这些用户可以被追溯IP,在系统内记录。下一次有这类IP进入网络时,重点关注对应警报,做好攻击预警。例如,从警报类型Data Corrupted开始溯源,查询其涉及的IP地址,上文所建图模型中,我们将进行探查。

查询结果

如下图所示,通过图查询语言检测从警报类型Data Corrupted开始,在警报输入时间段内调用相应资源的所有用户名,并返回这些用户名下的IP地址。可以直观的看到该警报类型下追溯到了7个IP地址,说明这7个地址容易产生该类型警报,提醒系统将结果登记。下一次这些IP进行访问时,需要重点关注Data Corrupted类型的警报,提前做好预警,避免违规操作的产生。

图谱应用 - 威胁感知

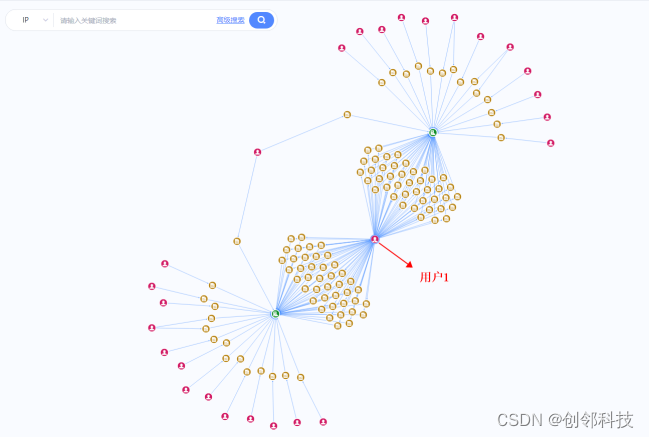

从历史数据可得,网络安全检测的有效期在秒级。如果无法在窗口期分析出攻击威胁来源,将对企业产生巨大损失。因此,提高企业对威胁的感知能力是网络安全系统需要解决的重要任务。我们通过模型训练的方式,将具备违规性质的操作提前录入系统。当用户触碰到违规规则时,提前做出威胁感知。例如,用户1在短时间内操作了大量事件,我们查看他在相近时间段内是否有镜像操作,上文所建图模型中,我们将进行探查。

查询结果

如下图所示,短时间内操作大量事件已经是异常行为。而通过模式匹配算法发现用户1还进行镜像操作,上述两项行为在系统内均属于违规性质操作,需提醒管理员注意用户1的异常行为,做好威胁感知,避免内部人员数据泄露的行为出现。

结语

以上仅为网络安全图谱的简单展示,通过上述两个例子,可以看到图数据库将网络安全系统内涉及的软硬件设备构建为图,帮助工作人员利用图谱可视化能力直观还原攻击路径,并根据警报类型挖掘攻击源头、匹配攻击模式,提前制定防御、监测机制,大幅度提高企业对网络威胁感知的敏捷度,有效降低数据泄露风险。

在当今数字经济飞速发展的环境下,网络安全领域面临着多方面的挑战:越来越多的外部攻击,包括被利益驱动或国家驱动的难以察觉的高级攻击;心怀恶意的内鬼、疏忽大意的员工、失陷账号与失陷主机导致的各种内部威胁;数字化基础设施的脆弱性和风险暴露面越来越多,业务需求多变持续加剧;安全团队人员不足或能力有限,深陷不对称的“安全战争”之中。在网络安全事件频发、网络攻击手段日渐复杂多变的今天,单纯依靠入侵防御系统等被动的防御手段已经无法有效地维护网络空间安全。而图技术能及时、精准地对海量数据进行分析处理,提取关键要素和关联关系,在处理海量化、分散化、碎片化以及关系隐蔽化的网络安全数据有巨大的潜在价值,为网络安全防护提供了新的解决路径。

创邻科技已与浙江大学网络安全实验室就基于图数据库的网络安全管理确立了联合研究规划,共同研究如何利用图技术打击网络安全威胁,实现精准及时的风险排查、监控与溯源,在用户实体行为分析(UEBA)、构建全网访问控制策略等领域共建创新方案。全球数字化浪潮下,网络环境变得更多元、人员变得更复杂、接入方式多种多样,网络边界逐渐模糊甚至消失,网络安全已成为人身安全、社会安全、国家安全的重要前提。创邻科技将持续投入,联合高校培养图数据库网络安全人才,结合学术理论研究与产品应用推广,赋能网络数据安全管理的智能化升级,为数字化经济新基建保驾护航。

后续,我们会在创邻科技微信公众号发布更多图数据库热点应用场景和前沿资讯,并将可复现的数据集、建模方法、查询语句进行公开,欢迎对图数据库感兴趣的同学关注。