根据安全研究人员的说法,下述这些都是全球最臭名昭著的,并且由民族国家资助的组织。

几十年前,当黑客入侵刚刚出现的时候,其大多是网络“发烧友”的“杰作”,他们痴迷于学习有关计算机和网络的一切知识。现如今,民族国家支持的威胁行为者正在开发越来越复杂的网络间谍工具,而网络犯罪分子则针对包含《财富》500强企业、医院、政府机构以及金融机构等在内的一切事物实施攻击,赚得盆满钵满。

网络攻击从未像现在这般复杂、有利可图甚至有些令人难以捉摸。有时,想要在不同类型的活动之间划清界限是一项艰巨的任务。民族国家黑客组织间有时候会为了共同的目标而相互合作,有时候他们甚至会与网络犯罪团伙协同合作。此外,一旦有恶意工具面世,存在竞争关系的威胁行为者通常会对其进行回收改造和再利用。

下面就为大家介绍一些最具创造力和威胁性的网络间谍和犯罪集团(排名不分先后):

Lazarus——加密世界最成功的窃贼

又名:Hidden Cobra、Guardians of Peace、APT38、Whois Team、Zinc

Lazarus(拉撒路),一个与朝鲜有关的组织,最轰动的事迹可能要数有史以来最大的网络大劫案:2016年2月,孟加拉银行遭到袭击,导致超过1亿美元失窃。当然,该组织的所作所为远不止于此。

说起Lazarus的攻击活动,最早可以追溯到2007年,不过由于其身份的隐秘,再加上活动范围并不广泛,所以,一开始,Lazarus并没有引起人们的注意。

直到2014年,索尼影业推出了一部名为《刺杀金正恩》(《The

Interview》)的喜剧电影,正是由于这部影片,让隐蔽的Lazarus开始浮出水面。当时,在影片上映之前,就已经引起了朝鲜方的强烈反对,与此同时,一个自称为“和平守卫队”的黑客团队在窃取了11TB的敏感数据之后向索尼影业发布了一封“警告信”。

信中写道,

“我们已向索尼管理层提出了明确要求,但他们拒绝接受。如果想摆脱我们,就乖乖照我们说的做。立即停止播放恐怖主义影片,它将破坏地区和平,引发战争!”

鉴于此,不少安全机构都认为其隶属于朝鲜。

近年来,Lazaru开始将研究重心放在了勒索软件和加密货币上,甚至还以安全研究人员为目标,以获取有关正在进行的漏洞研究的相关信息。卡巴斯基安全研究人员Dmitry

Galov表示,该小组拥有“无限的资源和非常出色的社会工程技能”。

这些社会工程学技能在新冠疫情大流行中发挥了重要作用,当时,包括疫苗制造商在内的制药公司都成了Lazaru最紧迫的目标。根据微软的说法,黑客发送了包括“虚假的工作描述”在内的鱼叉式网络钓鱼电子邮件,诱使他们的目标点击恶意链接。

Malwarebytes研究室主管Adam Kujawa表示,

“该组织与其他组织有所不同,因为尽管它是民族国家资助的组织,但他们的目标并不是政府机构,而是可能掌握朝鲜间谍活动信息或访问权限的企业,有时甚至是个人。”

Lazarus会使用各种自定义恶意软件家族,包括后门、隧道、数据挖掘器和破坏性恶意软件,这些软件有时是内部开发的,在持续不断的攻击活动中创下了赫赫战功。

根据FireEye的说法,APT38的独特之处在于,他们不惧怕在行动过程中大肆破坏证据或受害者网络。该组织是谨慎的、心思缜密的,并且对受害者环境的访问权限表现出了极度的渴望,他们渴望了解受害者的网络布局,所需的权限以及实现其目标所需的系统技术。

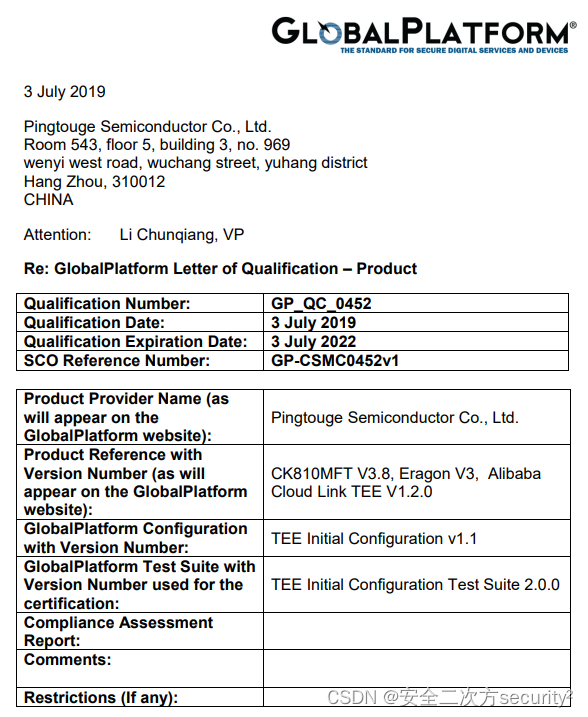

UNC2452——全球性供应链危机魁首

又名:Dark Halo、Nobelium、SilverFish、StellarParticle

2020年,成千上万的组织下载了SolarWinds

Orion软件的恶意软件更新,为攻击者提供了进入其系统的入口。五角大楼、英国政府、欧洲议会以及世界各地的一些政府机构和公司都成为这种供应链攻击的受害者。

据悉,该网络间谍行为至少潜伏了9个月之久,直到2020年12月8日,安全公司FireEye宣称自己成为了民族国家黑客组织的受害者,该组织窃取了其多个红队工具。事实证明,这种黑客攻击比最初想像得还要广泛。而针对SolarWinds

Orion软件的供应链攻击只是攻击者使用的一个入侵渠道。研究人员还发现了另一起供应链攻击,这次是针对Microsoft云服务的。他们还注意到,Microsoft和VMware产品中同样存在一些缺陷。

FireEye高级副总裁兼首席技术官Charles Carmakal表示,

“UNC2452是我们跟踪的最先进、纪律严明且难以捉摸的威胁参与者之一。他们的技巧非同寻常。他们同时掌握进攻和防御的技能,并利用这些知识来完善自己的入侵技术,以藏匿踪迹。UNC2452表现出了一种很少见的操作安全性,这种能力帮助他们潜伏政府机构和企业内部很久也不会被发现。”

美国国家安全局(NSA)、联邦调查局(FBI)和其他一些美国机构认为,这项行动是由俄罗斯发起的,美国对此实施了制裁。他们还认为,黑客入侵很可能是俄罗斯联邦对外情报局(SVR)实施的。其它线索则指向Cozy

Bear / APT29组织。

然而,事情并没有这么简单。卡巴斯基研究人员注意到,有几段代码片段将此攻击与讲俄语的团伙Turla(Snake、Uroburos)联系在一起,该组织曾针对欧洲和美国政府及外交官发起过攻击。

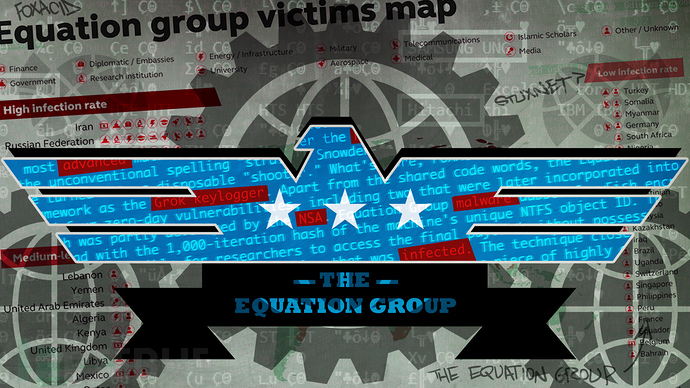

Equation Group——网络间谍的“上帝”

又名:EQGRP、Housefly、Remsec

作为另一个具有出色技能和资源的威胁组织,Equation

Group于21世纪初开始运营,甚至可能更早。直到2015年,卡巴斯基安全研究人员发布了一份报告,详细介绍了该组织的一些最新工具后,它才登上新闻头条,走进大众视野。该报告的标题之一是:“与网络间谍的‘上帝’会面”。

Equation Group之所以得名,是因为它使用了强大的加密和先进的混淆方法。它的工具非常先进,并与NSA的神秘组织TAO(特定入侵行动)存在关联。

该组织的攻击目标包括政府、军事和外交组织;金融机构;以及在电信、航空航天、能源、石油和天然气、媒体和运输领域运营的公司。受害者分布在伊朗、俄罗斯、巴基斯坦、阿富汗、印度、叙利亚和马里等地。

Equation Group最强大的工具之一是可以重新编程包括Seagate、Western

Digital、Toshiba和IBM在内的各种制造商的硬盘固件的模块,以创建可以在擦除和重新格式化后保存下来的秘密存储库。该小组还创建了一个基于USB的命令和控制机制,该机制允许映射空白网络。之后,它还将类似功能集成到了Stuxnet活动中。

Carbanak——银行大盗

又名:Anunak、Cobalt

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-soOYgcuh-1690462095092)(https://image.3001.net/images/20210526/1622011583_60adeebfec492f6780df5.jpg!small)]2013年,几家金融机构都遵循相同的模式遭到黑客入侵。攻击者发送了鱼叉式网络钓鱼电子邮件,试图侵入组织。然后,它使用各种工具来连接可用于提取数据或金钱的PC或服务器。像APT一样,负责这些攻击的网络犯罪团伙Carbanak精心部署这一切,常常在受害者的系统中潜伏数月不被发现。

Carbanak组织的主体可能位于乌克兰,其目标对象主要是位于俄罗斯、美国、德国和中国的金融公司。在其攻击案例中,一名受害者由于ATM欺诈损失了730万美元,而另一名受害者在其网上银行平台成为攻击目标后损失了1000万美元。有时候,该组织还会命令ATM吐钞,而无需现场人员干预。

早在2014年,几家安全公司就对Carbanak进行了调查,结果所有结论都不同。卡巴斯基高级安全研究员Ariel Jungheit称,

“Carbanak似乎是两个使用相同恶意软件的不同组织。其中,一个组织主要关注金融机构,而另一组则更多地关注零售组织。尽管其他人对此存有异议,但主要结论是,该组织最初是一个小组,后来分化成了多个小组。欧洲刑警组织于2018年3月宣布,经过复杂的调查,已逮捕了Carbanak小组的策划者。然而今天,许多参与该团伙的网络犯罪分子仍然活跃,他们也许是隶属不同群体的一部分。”

Sandworm——格鲁乌的“黑暗”

又名:Telebots、Electrum、Voodoo Bear、Iron Viking

俄罗斯网络间谍组织Sandworm与过去十年中一些最具破坏性的事件有关,包括2015年和2016年乌克兰的电力中断;2017年的NotPetya供应链攻击;在俄罗斯运动员因使用兴奋剂被禁赛后,针对2018年平昌冬季奥运会的攻击;以及针对多个国家、地区选举相关的攻击活动,例如2016年的美国大选,2017年的法国选举以及2019年的格鲁吉亚选举。

FireEye副总裁John

Hultquist称,2018年美国司法部公布的针对俄罗斯情报机构GRU(总参谋部军事情报总局,国内一般称格鲁乌或格勒乌)所下属12名情报人员的起诉书就像是过去我们目睹的许多最重要的网络攻击事件的清单。我们有充分的理由认为,俄罗斯军事情报部门GRU下属74455部队资助了Sandworm的行动。

近年来,该组织的策略、技术和程序(TTP)都已经发生了变化以集成勒索软件,对此,研究人员并未感到惊讶。根据FireEye分析主管Ben

Read所言,与目标广泛的网络犯罪活动相关的基于加密的勒索软件通常很容易被网络间谍活动者重新利用,以进行破坏性攻击。

Evil Corp——上了美国财务部“通缉榜”的组织

又名:Indrik Spider

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xrTjKdNH-1690462095093)(https://image.3001.net/images/20210526/1622011782_60adef863a3c7ce91d6e9.jpg!small)]Evil

Corp的名字取自《Mr.

Robot》(黑客军团)系列,但其成员及功绩早在该剧上映前就已存在。该俄罗斯黑客组织是有史以来最危险的银行木马之一Dridex(也称为Cridex或Bugat)的创建者。2020年,该组织攻击了Garmin及其他数十家公司。

根据法院文件显示,Evil

Corp使用特许经营业务模式,允许其他犯罪分子使用Dridex,以换取100,000美元和收入的50%。联邦调查局(FBI)估计,该组织在过去十年中至少偷走了1亿美元。

安全研究人员称,除Dridex之外,Evil

Corp还创建了WastedLocker勒索软件家族和Hades勒索软件。计算机安全软件公司ESET还宣称,BitPaymer勒索软件很可能也是该组织的“杰作”。

2019年,美国司法部指控该组织的两名杰出成员Maksim Yakubets和Igor

Turashev涉嫌多项刑事控告,包括串谋实施欺诈和电汇欺诈,但这并未阻止该团伙继续开展活动。CrowdStrike

Intelligence高级副总裁Adam

Meyers介绍称,在过去一年中,该组织采用了新的工具,并重新命名了几种工具,以逃避美国财政部采取的制裁措施,这种制裁将阻止受害者支付赎金。

尽管针对该团体有关联的个人进行了起诉和制裁,但是仍然无法阻止该组织的事业蒸蒸日上。

Fancy Bear——影响美国大选的组织

又名:APT28、Sofacy、Sednit、Strontium

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dJUItADt-1690462095093)(https://image.3001.net/images/20210526/1622011680_60adef200aa821588aa72.jpg!small)]该讲俄语的组织至少从2004年开始活跃,并针对政府和军事组织以及美国、西欧和南高加索地区的能源和媒体公司展开攻击活动。其受害者主要包括德国和挪威议会、白宫、北约和法国电视台TV5。

Fancy Bear最出名的事迹是在2016年侵入民主党全国委员会(DNC)和希拉里·克林顿(Hillary

Clinton)的竞选活动,据称此举影响了总统竞选的最终结果。一些专家认为,大名鼎鼎的DNC黑客Guccifer2.0 背后的力量正是Fancy Bear。

据CrowdStrike称,另一个讲俄语的团体“Cozy Bear”同样也在民主党的计算机网络内部独立地窃取密码。但是显然,这两只“Bear”彼此并不认识。

Fancy Bear主要通过在周一和周五发送的鱼叉式网络钓鱼邮件来瞄准受害者。在某些情况下,它注册了看起来与合法域名相似的域名,建立了伪造的网站以获取凭据。

LuckyMouse——Lucky(幸运)源于实力

又名:Emissary Panda、Iron Tiger、APT27

该组织已经活跃了十多年,主要针对外国使馆和组织,以及涉及航空、国防、技术、能源、医疗、教育和政府等不同行业的企业实施攻击活动。受害者遍布北美、南美、欧洲、亚洲以及中东等地区。

卡巴斯基的Jungheit介绍称,该组织在渗透测试方面具有很高的技能,习惯使用Metasploit框架等公开可用的工具。除了将鱼叉式网络钓鱼作为一种散布方式外,该组织还在其行动中使用SWC(战略性网络妥协)来针对其中最具价值的目标。

趋势科技的研究人员注意到,该组织可以快速更新和修改其工具,这使得研究人员很难检测到它们。

REvil——勒索界的巨头

又名:Sodinokibi、Pinchy Spider

REvil犯罪团伙以《生化危机》电影和视频游戏系列而得名,运行着一些油水最多的勒索软件即服务(RaaS)业务,并且位于讲俄语的世界中。该组织于2019年4月首次出现,也就是臭名昭著的GandCrab关闭后不久的事情,此后其业务开始蓬勃发展。其受害者包括Acer、本田、Travelex以及杰克丹尼威士忌的制造商Brown-

Forman。

在当今众多的勒索软件领域,REvil(Sodinokibi)勒索软件占据着统治地位。REvil(Sodinokibi)以勒索软件即服务(RaaS)的形式运行,将其勒索软件病毒出租给其他犯罪集团。

卡巴斯基的Jungheit介绍称,REvil算得上2021年索要赎金最高的组织。为了分发勒索软件,REvil会与在网络犯罪论坛上雇用的会员合作。会员赚取赎金的60%至75%。

开发人员会定期更新REvil勒索软件,以避免检测到正在进行的攻击。该组织还会在其网络犯罪论坛中告知合作伙伴计划中所有主要的更新以及新的可用职位。

Malwarebytes

Labs的Kujawa表示,REvil与其他组织不同,因为其开发人员对业务的关注程度很高。据该小组的一名成员所言,通过窃取并威胁公开受害者数据的方式,他们已经获取了高达1亿美元的赎金付款,未来他们计划通过DDoS攻击来进一步扩大勒索能力。”

Wizard Spider——“大猎杀”施暴者

![Wizard Spider Modifies and Expands Toolset [Adversary

Update]](https://image.3001.net/images/20210526/1622011711_60adef3feb4956ecc9660.jpg!small)

该说俄语的Wizard Spider于2016年首次被发现,但近年来它变得越来越复杂,建立了一些用于网络犯罪的工具。最初,Wizard

Spider以其银行木马TrickBot而闻名,但后来又将其工具集扩展到Ryuk,Conti和BazarLoader。该组织正在不断调整其武器库,以获取更高利润。

Wizard

Spider的恶意软件没有在任何犯罪论坛上公开广告,表明它们很可能只出售给可信任的犯罪集团访问权限或与受信任的犯罪集团一起工作。该组织开展了不同类型的活动,其中包括倾向于针对性强、回报率高的勒索软件活动,这些活动被称为“大猎杀”。

据悉,Wizard

Spider会根据其目标价值计算其要求的赎金,而且似乎没有任何行业能够幸免于难。在新冠疫情期间,它与Ryuk和Conti一起袭击了美国数十家医疗机构。来自世界各地的医院也受到了影响。

Winnti

又名:Barium、Double Dragon、Wicked Panda、APT41、Lead、Bronze Atlas

Winnti组织既进行网络犯罪活动,又进行国家资助的间谍攻击。其网络间谍活动针对的是医疗保健和技术公司,以窃取知识产权为主要目的。同时,它也会实施出于经济动机的网络犯罪活动,例如攻击视频游戏行业,操纵虚拟货币,并试图部署勒索软件。

研究人员观察到,Winnti使用了许多不同的代码家族和工具,并且通常依靠鱼叉式网络钓鱼电子邮件来渗透组织。根据调查显示,在近一年的活动中,APT41破坏了数百个系统,并使用了近150种独特的恶意软件,包括后门程序、凭证窃取程序、键盘记录程序以及rootkit。此外,APT41还最小限度地部署了rootkit和主引导记录(MBR)引导包,以隐藏其恶意软件并在选定的受害者系统上保持持久性。

件。

研究人员观察到,Winnti使用了许多不同的代码家族和工具,并且通常依靠鱼叉式网络钓鱼电子邮件来渗透组织。根据调查显示,在近一年的活动中,APT41破坏了数百个系统,并使用了近150种独特的恶意软件,包括后门程序、凭证窃取程序、键盘记录程序以及rootkit。此外,APT41还最小限度地部署了rootkit和主引导记录(MBR)引导包,以隐藏其恶意软件并在选定的受害者系统上保持持久性。

最后

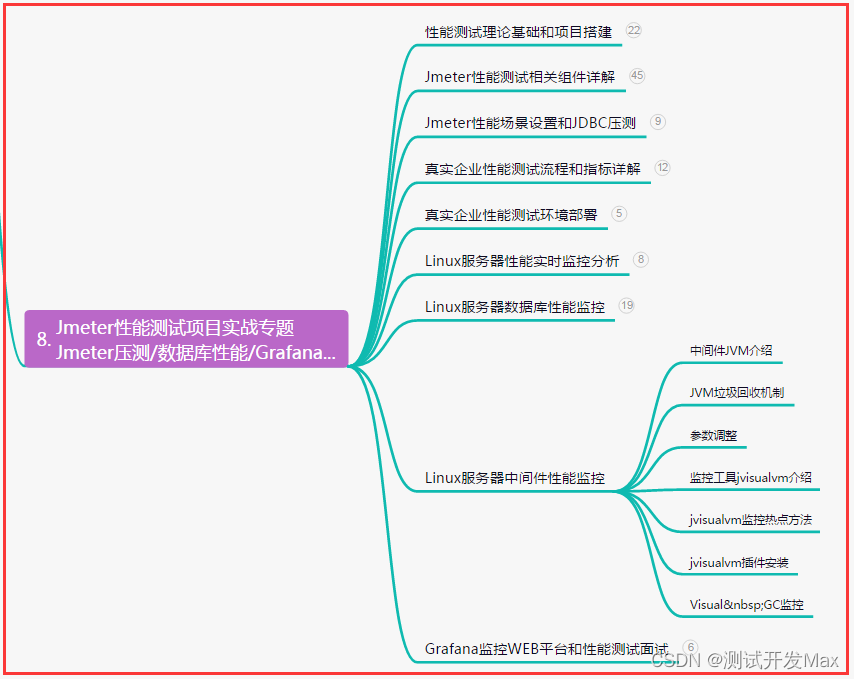

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】