在产业互联网发展的过程中,企业也将面临越来越多的安全风险和挑战,威胁情报在企业安全建设中的参考权重大幅上升。早期安全产品对威胁的鉴定是“一维”的:鉴定文件是黑(恶意文件)、白(正常文件)、灰(待鉴定结论);逐渐增加为“多维”:文件、IP、域名、关联,行为等等属性,这些信息综合起来,即形成“威胁情报”。

随着威胁情报的广泛应用,如何让威胁情报在不同产品中发挥出最优价值也成为了一个值得探索的问题。6月24日,腾讯安全威胁情报技术专家閤燕山做客产业安全公开课,从

“ 威胁情报在WAF中运用的最佳实践 ”的技术角度,聚焦 基础阻断能力、BotIP识别、严格模式、去误报、威胁分析和专项情报 六大场景,对“

情报在WAF类产品中如何发挥最大价值 ”展开讨论。

一、威胁情报定义

说到情报,第一反应可能是谍战片,就是你能够提供给我我想知道而不知道的事情。而在安全圈,情报主要是利用公开资源发现威胁并指导企业做出安全改善来抵御黑客的攻击。腾讯安全对于情报的定义,分为入站和出站情报。入站是指互联网到内部的攻击,也就是WAF场景攻击;出站主要是失陷场景。本次演讲主要是入站情报的最佳实践。

二、六大实践场景助力威胁情报在WAF中运用

场景一:基础阻断能力

面对严峻的外部攻击形势,WAF一般通过结合自有规则库或者流量特征以及行为特征进行识别攻击阻断,提升安全能力。随着情报越来越丰富以及准确度的不断提升,情报运用于各网关产品也越来越多,WAF与共建情报中心结合的场景也越来越多,共建情报中心能够结合所有安全能力,为各个产品进行赋能,从而实现能力互补。

基础的情报能力主要是依据情报提供一个结果,包括三个维度:黑、白、灰。黑色阻断,白的放行。此外还有一些基础信息,比如地理位置、

ASN信息、广热度、威胁等级、IP whols、域名反查。最后还有一些附加信息,会收集IP历史上所有的攻击数据,以及IP画像。

除了基础阻断能力以外,有很多信息是可以利用的,比如危险等级可以结合WAF的策略进行分级的拦截与告警。由于入站情报的实时性要求比较高,所以每天会对全量数据进行回扫。

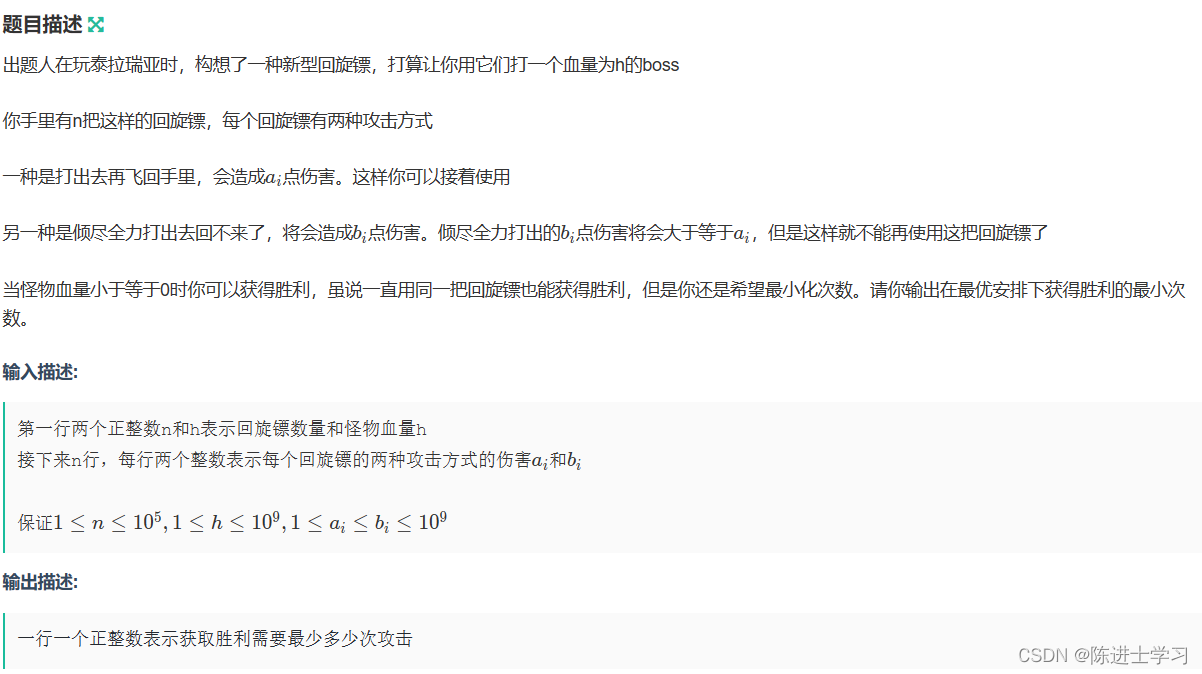

场景二:Bot IP识别

BotIP通常是由机器人程序、网络爬虫等伪装或仿冒成普通用户的访问,可以说是网络公敌,由BotIP带来的虚假访问数据可能给服务运营商带来严重损失,成为网络服务运营必须甄别的攻击来源。Bot识别是WAF比较核心的功能,常见的Bot技术,比如WAF进行反向代理时,在客户端和服务器进行连接的过程中,WAF本身会向客户端注入一段可执行的JS,这段JS可以用于验证客户端的合法性,并通过WAF对其进行分析。但是这种行为有很大局限性,比如客户端的兼容性以及准确性,从而影响误判率以及检出率。

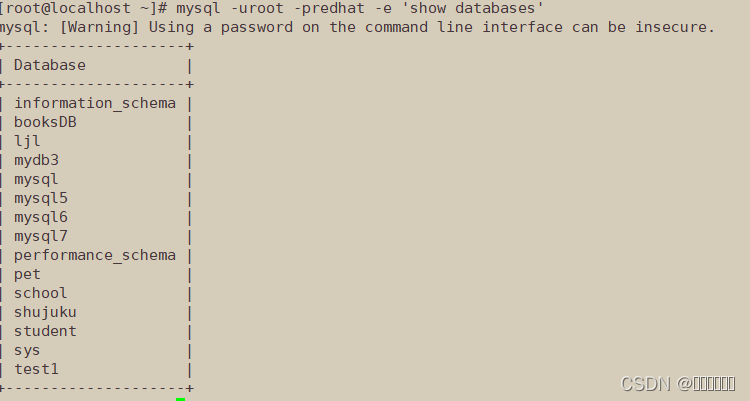

(WAF最佳实践场景2——Bot IP识别场景)

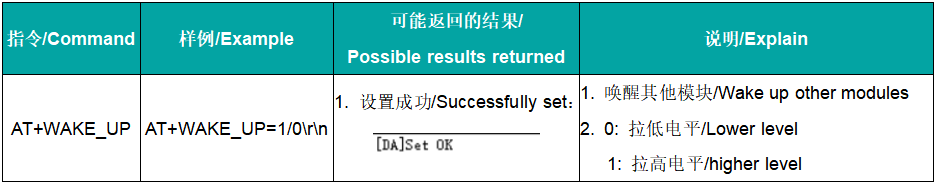

除此之外,WAF还有很多维度,情报可以结合具体的标签体系来辅助对错误的识别。如图中举例,有扫描器、爬虫、秒波、薅羊毛、代理、暴力破解、漏洞利用,还有IDC、基站、CND、企业出口、服务器,对于这些标签会赋予一定的置信度。

除置信度以外,还有威胁等级以及最近活跃时间等维度。WAF可以结合这些信息通过特定算法来辅助判别这个IP的Bot几率有多少。

场景三:严格模式

严格模式会出现在一些特殊场景里。因为情报在不同场景下使用方式是不同的,这些场景里情报会提供一系列标签,比如IDC、云服务器、暗网节点、VPN、僵尸网络、攻击IP、代理。对于WAF业务来说,严格模式下的IP类型理论上都是可以封禁的,即便在非严格模式下,这些标签也是可以结合WAF策略配置来进行阻断。

场景四:去误报和降误报

在阻断场景中,如何降低客户误报率,是影响企业的业务发展和提升用户体验的关键因素。比如BGP、企业出口、人机率、基站IP、CDN、WAF回源,这些属性的IP是不可以对它进行封禁的,情报会提供这些信息给到WAF,对它进行去误报处理,在封禁时通过IP属性进行判断。

场景五:威胁分析

很多时候客户会问WAF厂商,为什么把这个IP给拦了?或许是因为WAF给的那些证据不够多,有可能这些证据是不足以让客户理解和信服,威胁情报可以在这上面给出更多的举证信息。

情报可以提供互联网访问的广(访问量大)热(单次访问多)度,还可以提供IP上开放的端口服务。比方说这个域名曾经在历史上解析过哪些域名,以及这些IP的互联网态势以及它的基础信息。除了这些,如果IP和APT组织有关联,也可以拿到家族团伙的信息,以及这个家族团伙历史上的一些攻击行为,这些都是可以给客户做举证的。

场景六:专项情报

对于客户来说,结合事件的专项情报的触达感更强。腾讯安全可以通过Web端,服务号、小程序等多点触达的方式,将最新最热的安全信息直接推送给客户,并协助他们提前进行预判。这种信息是针对客户的定点推送,结合客户行业和类型,会定向推送有价值的信息。

与此同时,如果客户授权,也可以给客户推企业物联网暴露面,比如有哪些潜在的危险,在互联网具体暴露了哪些信息、哪些端口,这些端口是不是很有可能会被黑客进行利用,进行攻击。同时也会帮助客户分析企业是不是存在信息泄露的风险。另外还有一些黑灰产、仿冒APP、仿冒网站等情报,也是企业比较关注的。

三、威胁情报在WAF中的接入方式

第一是本地化SDK接入方式,另一个是在线方式。

本地化SDK接入,支持函数级别接入,127.0.0.1标准化HTTP接入,这种接入方式具备高性能、低时延,因为受到本地储存的限制所以量级较少。

在线方式数据更新更加实时,例如前面提到的威胁分析场景更加适用。腾讯安全提供了一套标准的Restful接口。

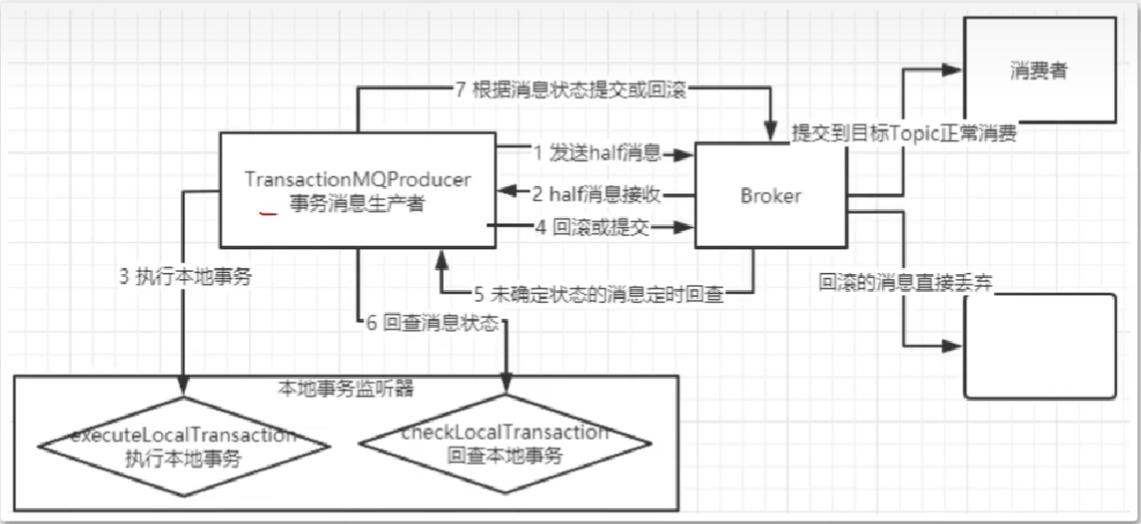

四、威胁情报所衍生出来的产品

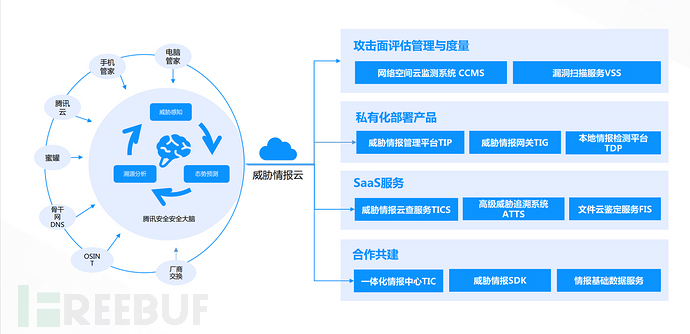

那么情报所衍生出来的产品有哪些?例如定位于互联网风险监测的云监测系统,以外部视角去看企业的暴露面、攻击面的信息,通过主动发现,被动测绘、周期扫描,持续探测,及时暴露出互联网业务的风险。

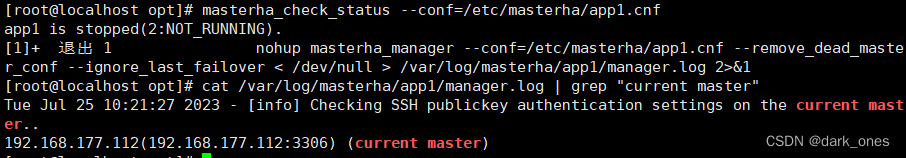

(腾讯威胁情报产品概览)

同时业内常见的是帮助用户建设整体威胁情报能力,赋能整网,提升安全水位的情报订阅服务,与帮助定位威胁的高级威胁追溯系统等等。

威胁情报作为安全的核心能力,与实际场景的结合与价值挖掘,将是提升安全能力的一大利器。

,与帮助定位威胁的高级威胁追溯系统等等。

威胁情报作为安全的核心能力,与实际场景的结合与价值挖掘,将是提升安全能力的一大利器。

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【扫下方二维码】免费领取:

![P3183 [HAOI2016] 食物链](https://img-blog.csdnimg.cn/img_convert/885bb82396e1705f14c40c0cbdb12fa9.png)