Packet Tracer – 实施静态 NAT 和动态 NAT

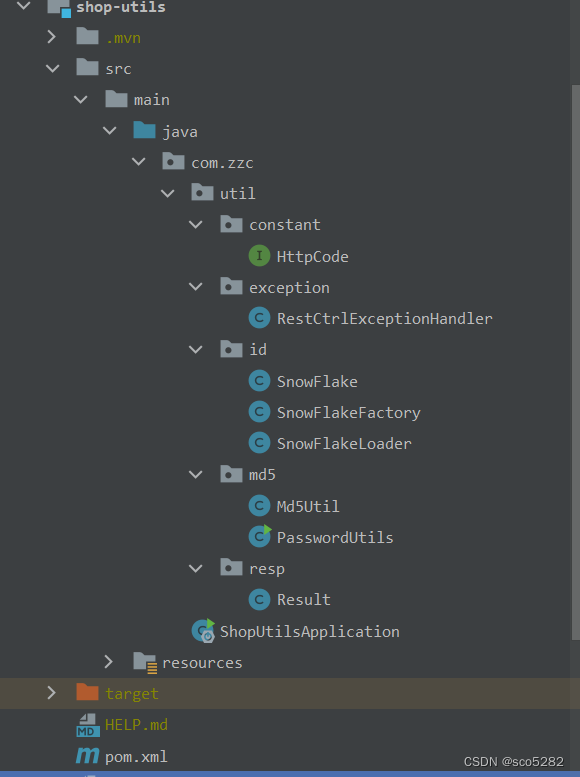

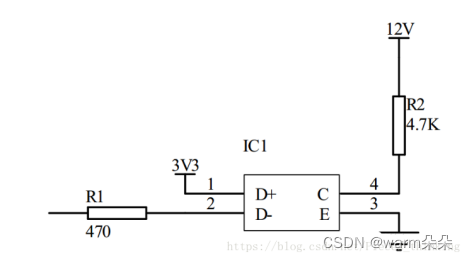

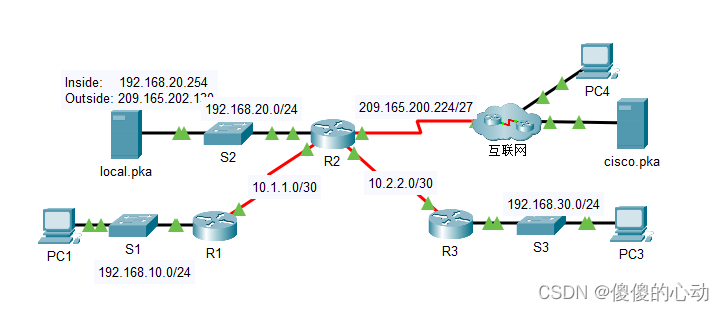

拓扑图

目标

第 1 部分:利用 PAT 配置动态 NAT

第 2 部分:配置静态 NAT

第 3 部分:验证 NAT 实施

第 1 部分: 利用 PAT 配置动态 NAT

步骤 1: 配置允许用于 NAT 转换的流量。

在 R2 上,配置命名为 R2NAT 的标准 ACL,该 ACL 使用三条语句依次允许下列专用地址空间:192.168.10.0/24、192.168.20.0/24 和 192.168.30.0/24。

R2(config)#ip access-list standard R2NAT

R2(config-std-nacl)#permit 192.168.10.0 0.0.0.255

R2(config-std-nacl)#permit 192.168.20.0 0.0.0.255

R2(config-std-nacl)#permit 192.168.30.0 0.0.0.255

步骤 2: 为 NAT 配置地址池。

使用名为 R2POOL 的 NAT 池配置 R2,该 NAT 池使用 209.165.202.128/30 地址空间中的第一个地址。 第二个地址稍后用于第 2 部分中的静态 NAT。

R2(config)# ip nat pool R2POOL 209.165.202.129 209.165.202.129 netmask 255.255.255.252

步骤 3: 将命名 ACL 与 NAT 池相关联,并启用 PAT。

R2(config)# ip nat inside source list R2NAT pool R2POOL overload

步骤 4: 配置 NAT 接口。

使用相应的内部和外部 NAT 命令配置 R2 接口。

R2(config)#interface f0/0

R2(config-if)#ip nat inside

R2(config-if)#interface s0/0/0

R2(config-if)#ip nat inside

R2(config-if)#interface s0/0/1

R2(config-if)#ip nat inside

R2(config-if)#interface s0/1/0

R2(config-if)#ip nat outside

第 2 部分: 配置静态 NAT

请参考拓扑结构。 创建静态 NAT 转换,以将 local.pka 内部地址映射至其外部地址。

R2(config)#ip nat inside source static 192.168.20.254 209.165.202.130

第 3 部分: 验证 NAT 实施

步骤 1: 通过互联网访问服务。

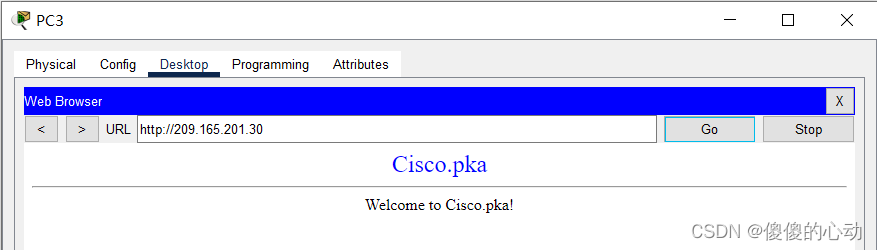

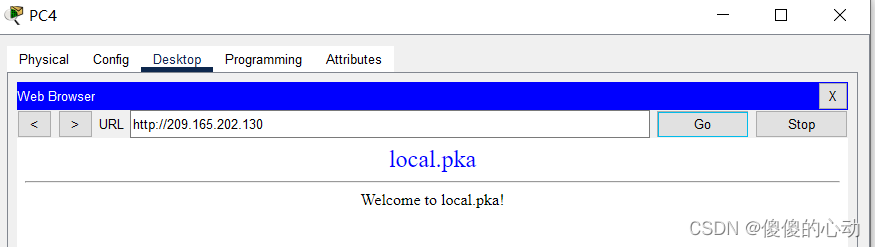

- 从 PC1 或 PC3 的 Web 浏览器,访问 cisco.pka 网页。

- 从 PC4 Web 浏览器,访问 local.pka 网页。

步骤 2: 查看 NAT 转换。

查看 R2 上的 NAT 转换。

R2#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 209.165.202.130 192.168.20.254 --- ---

tcp 209.165.202.129:1024192.168.30.10:1025 209.165.201.30:80 209.165.201.30:80

tcp 209.165.202.129:1025192.168.10.10:1025 209.165.201.30:80 209.165.201.30:80

tcp 209.165.202.130:80 192.168.20.254:80 209.165.201.14:1027209.165.201.14:1027

R2#

【实验步骤】

R2>enable

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#ip access-list standard R2NAT

R2(config-std-nacl)#permit 192.168.10.0 0.0.0.255

R2(config-std-nacl)#permit 192.168.20.0 0.0.0.255

R2(config-std-nacl)#permit 192.168.30.0 0.0.0.255

R2(config-std-nacl)#exit

R2(config)# ip nat pool R2POOL 209.165.202.129 209.165.202.129 netmask 255.255.255.252

R2(config)# ip nat inside source list R2NAT pool R2POOL overload

R2(config)#interface f0/0

R2(config-if)#ip nat inside

R2(config-if)#interface s0/0/0

R2(config-if)#ip nat inside

R2(config-if)#interface s0/0/1

R2(config-if)#ip nat inside

R2(config-if)#interface s0/1/0

R2(config-if)#ip nat outside

R2(config-if)#exit

R2(config)#ip nat inside source static 192.168.20.254 209.165.202.130

R2(config)#end

R2#

%SYS-5-CONFIG_I: Configured from console by console

R2#write

Building configuration...

[OK]

R2#

【实验脚本】

enable

conf t

ip access-list standard R2NAT

permit 192.168.10.0 0.0.0.255

permit 192.168.20.0 0.0.0.255

permit 192.168.30.0 0.0.0.255

exit

ip nat pool R2POOL 209.165.202.129 209.165.202.129 netmask 255.255.255.252

ip nat inside source list R2NAT pool R2POOL overload

interface f0/0

ip nat inside

interface s0/0/0

ip nat inside

interface s0/0/1

ip nat inside

interface s0/1/0

ip nat outside

exit

ip nat inside source static 192.168.20.254 209.165.202.130

end

write【实验链接】

链接:https://pan.baidu.com/s/1dFGDBV1wwkHPqPcvJhd8jw?pwd=9236

提取码:9236

--来自百度网盘超级会员V3的分享