一、背景

在整理WEB鉴权与登陆等技术的时候,会涉及到安全,而鉴权登陆不安全有个很大的可能就是流量被劫持了。

本篇文章主要是想弄明白黑客是怎么劫持的。

二、WEB流量劫持是如何做到的?

WEB流量劫持是指黑客将受害者的网页请求重定向到攻击者控制的恶意网站上。这样攻击者就可以轻松获取受害者的账号、密码等敏感信息,甚至对其电脑进行远程控制,造成严重的安全问题。

WEB流量劫持通常是通过以下技术手段实现的:

-

DNS劫持:黑客通过篡改DNS服务器的记录,将受害者请求的网址域名解析到攻击者控制的恶意IP地址上,从而实现WEB流量劫持。

-

ARP欺骗(欺骗路由器或交换机):也称为ARP劫持,黑客通过发送伪造的ARP协议数据包,将攻击者计算机的MAC地址伪装成目标计算机的MAC地址,从而使得受害者的网路流量被发送到攻击者的计算机上。

-

路由器攻击:黑客通过攻击受害者所在的路由器,篡改路由器的配置信息,将受害者的网络流量重定向到攻击者控制的恶意网站上。

-

Wi-Fi劫持:黑客利用无线网络的不安全性,设置恶意的Wi-Fi热点,一旦受害者连接到这个热点,就可以对其进行流量劫持。

-

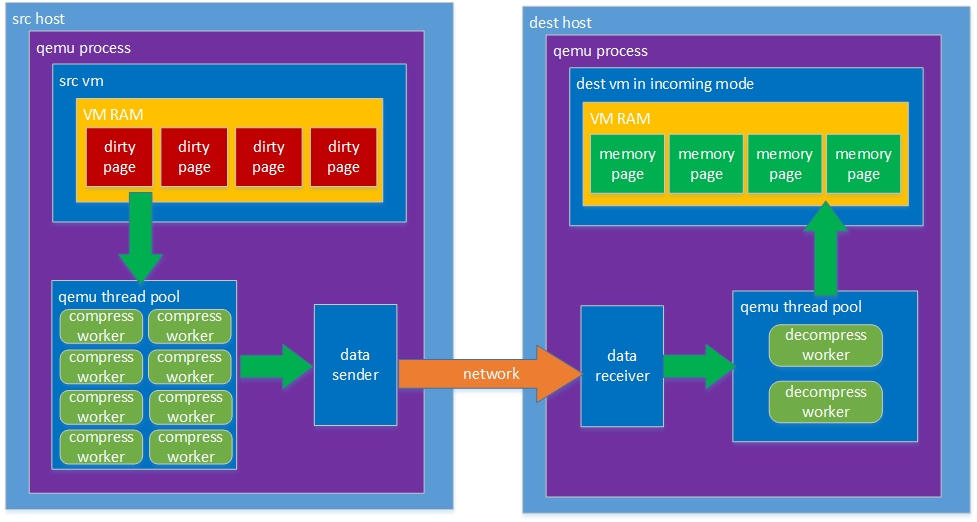

中间人攻击:黑客通过在受害者和目标网站之间插入自己的计算机,篡改数据传输内容,实现流量劫持。

-

HTTP劫持:黑客通过篡改HTTP请求和响应,欺骗受害者访问假网站或恶意网页,从而实现流量劫持。

-

钓鱼攻击:黑客通过仿造可信的网站登录页面,诱骗受害者输入账号密码等信息,然后将这些信息用于恶意用途,如流量劫持。

-

iframe劫持:黑客将恶意的iframe嵌入到受害者的网页中,从而实现对受害者网页的篡改,包括重定向至恶意网站等。

-

XSS劫持:黑客通过跨站脚本攻击(XSS),向网站注入恶意脚本,从而实现对网站内容的篡改和重定向。

-

CDN劫持:黑客利用某些CDN(内容分发网络)服务存在的安全漏洞,篡改CDN的DNS记录,将受害者请求的内容转发到恶意网站上,实现WEB流量劫持。

-

软件劫持:黑客通过攻击受害者的计算机,篡改其浏览器、插件、证书等软件配置,然后重定向其请求的网址到黑客控制的恶意网站上,实现WEB流量劫持。

-

SSL劫持:黑客利用计算机之间的中间人位置,来实施对安全通信协议SSL/TLS的攻击,从而获取加密数据和密钥信息,再进行WEB流量劫持。

为了避免WEB流量劫持,建议用户使用可信的DNS服务器,定期检查路由器配置信息,以及通过设置防火墙来限制网络流量。同时,及时更新操作系统和应用程序的安全补丁,以及使用可信的杀毒软件来防范恶意软件的侵入。

三、DNS劫持

DNS劫持简介

DNS劫持又名域名劫持,是互联网攻击的一种方式,通过攻击域名解析服务器(DNS),或伪造域名解析服务器(DNS)的方法,把目标网站域名解析到错误的IP地址从而实现用户无法访问目标网站的目的或者蓄意或恶意要求用户访问指定IP地址(网站)的目的。

DNS劫持攻击方法

攻击者对存在漏洞的DNS服务器进行攻击,攻击成功后,修改DNS服务器的解析记录,将某些域名http://www.xxxxx.com的解析修改成私服或博彩等暴利行业的网站ip地址,以达到web流量劫持的目的。

DNS劫持判断方法

第一种:在浏览器地址栏输入域名后,显示出的页面为陌生页面,观察地址栏上的地址,如果地址栏上域名不变,则当前使用的DNS服务器已被劫持。

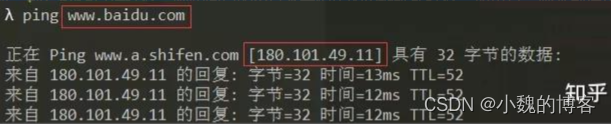

第二种:ping目标域名,观察回显的IP是否为陌生的IP地址或域名,如果是,则当前使用的DNS服务器已被劫持。

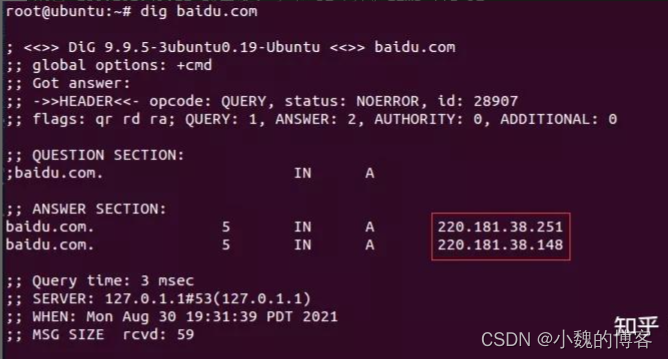

第三种:dig命令判断,使用方法:dig 域名。观察由当前域名解析出的IP是否为陌生IP地址,如果是,则当前使用的DNS服务器已被劫持。

四、HTTP劫持

1、介绍

黑客通过HTTP劫持,可以篡改HTTP请求和响应,从而欺骗受害者访问假网站或恶意网页。其具体实现方式可以分为以下几个步骤:

-

黑客利用一些手段获取受害者的IP地址和端

-

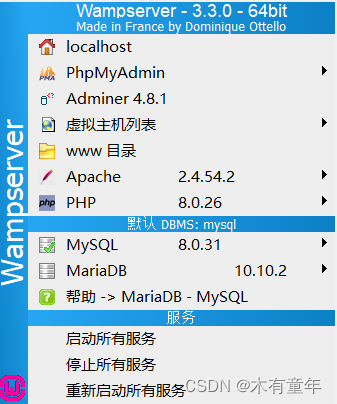

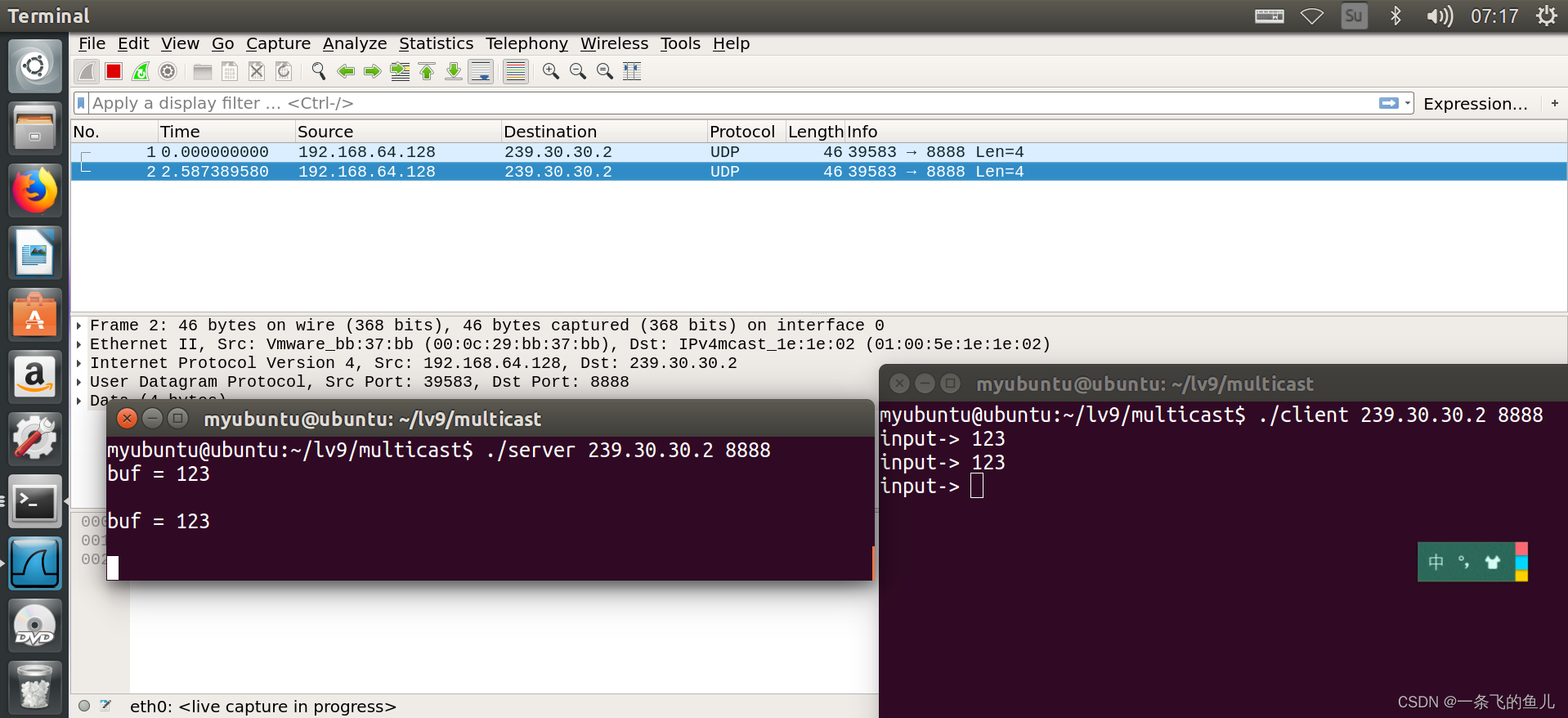

黑客使用工具,如TCPdump、Wireshark等,监视受害者的HTTP请求和响应。

-

黑客用代理工具,如Burp Suite等,进行HTTP重定向,使受害者的请求被重定向到恶意网站。

例如,黑客可以在受害者的计算机上安装代理软件,如Fiddler,这样就可以监视受害者计算机的HTTP请求和响应,同时还可以使用Fiddler的重定向功能,将受害者的请求重定向到黑客所控制的恶意网站。这样一来,受害者的HTTP请求就会收到来自黑客所创建的恶意响应。

需要注意的是,黑客实现HTTP劫持可能需要在受害者计算机上安装Root证书,同时将其添加到受害者的受信任的根证书颁发机构列表中,这样就可以欺骗受害者浏览器信任恶意响应的来源,从而实现伪装和窃取信息。

2、客是怎么在受害者的计算机上安装代理软件的?

黑客可以利用多种方式在受害者的计算机上安装代理软件,例如利用已知的漏洞、社会工程学攻击、恶意软件、远程控制等手段。以下是一些可能的攻击方式:

-

利用漏洞:黑客研究已知的漏洞或未公开的漏洞,通过漏洞利用进行攻击,远程执行代码,以此安装代理软件等恶意软件。

-

社会工程学攻击:黑客采用欺骗、诱骗等手段,如通过伪装成可信任的邮箱、社交媒体账户,发送带有恶意附件或链接的信息,这样就可以进而篡改受害者计算机上的系统设置或密码,从而安装代理软件等恶意软件。

-

恶意软件:黑客通过恶意软件如病毒、木马、僵尸网络等,实现对受害者计算机的远程控制和数据窃取,然后进一步安装代理软件等恶意软件,实现流量劫持的攻击。

总之,黑客可能采用多种方式,利用各种安全漏洞,欺骗受害者的身份认证,或采取远程控制等攻击方式,达到在受害者计算机上安装代理软件的目的。因此,用户应该保持警觉,定期更新操作系统和软件的安全补丁,不下载和运行未知来源的程序或文件,使用可信任的安全软件,同时,不要随意打开陌生人或组织对自己发送的电子邮件,避免因此而成为攻击目标。

十、有哪些经典的被公开的软件漏洞?这个漏洞会怎么样被攻击?

软件漏洞是指软件系统或应用程序中存在的未经授权的程序漏洞或设计上的不完美之处。如果不认真处理这些漏洞,就会导致安全问题,而黑客可能利用漏洞进行攻击。以下列出几个经典的被公开的软件漏洞:

-

Heartbleed漏洞(CVE-2014-0160):该漏洞是OpenSSL库中存在的一个安全漏洞。黑客可以通过发送一个特制的恶意请求访问服务器上的内存信息,包括加密密钥、用户会话内容等,从而窃取服务器上的机密信息。

-

WannaCry漏洞(CVE-2017-0144):该漏洞为微软在Windows操作系统中发现的安全漏洞。黑客可以使用该漏洞对网络进行利用,窃取或勒索敏感数据,造成严重的社会和经济损失。

-

Shellshock漏洞(CVE-2014-6271):该漏洞是Unix/Linux操作系统中存在的一个安全漏洞。黑客可以通过在命令行中输入某些恶意的shell脚本,从而实现对受害者计算机的远程控制。

以上三种漏洞都是非常危险的安全漏洞,需要尽快修补,加强安全防护,避免黑客的攻击。为了有效防范这些漏洞的攻击,可以参考以下几个措施:

-

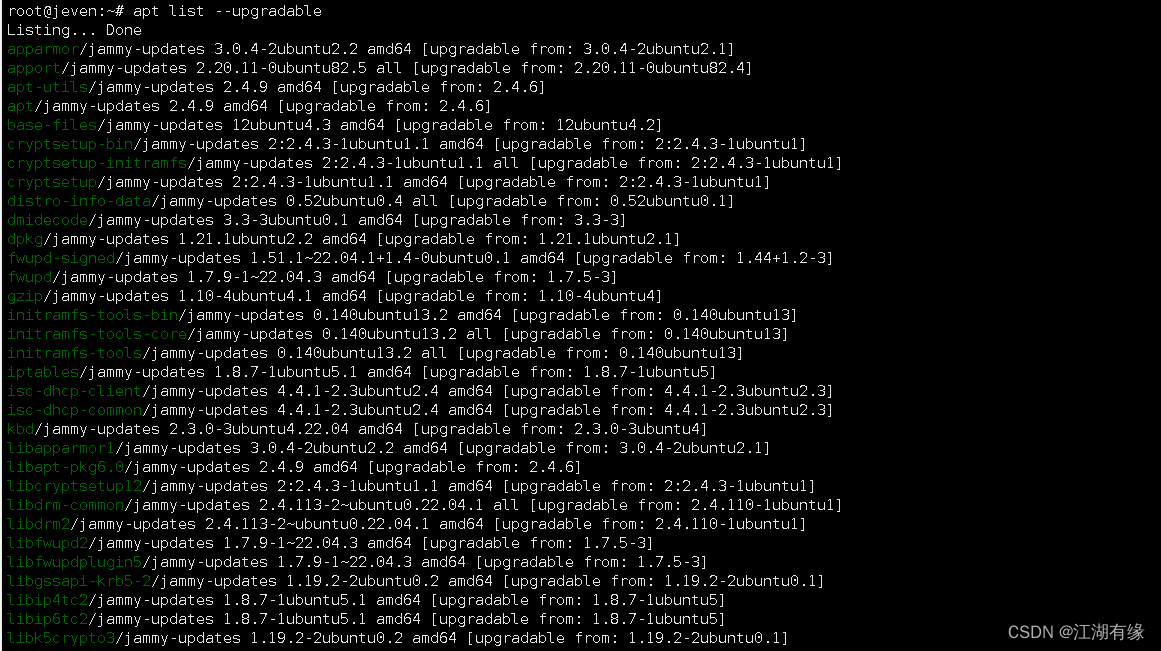

及时升级系统和软件,安装最新的补丁和更新;

-

使用可信的安全软件来加强防护;

-

禁用或移除无用的服务和协议,减少攻击面;

-

加强身份认证和访问控制,设置防火墙和入侵检测等安全措施;

-

经常进行安全检查和漏洞扫描,尽早发现和解决潜在的安全问题。

WEB流量劫持 - 知乎