目录

ACL的分类:

配置

配置基础ACL :

例一:

例二:

配置高级ACL :

例一:

例二:

ACL—访问控制列表

配置了ACL的网络设备根据事先制定号的规则,然后对经过该设备的流量按照对应的规则进 行匹配,对匹配上的流量执行相应的动作

ACL的功能:

访问控制:

允许Permit

拒绝deny

抓取流量:

ACL只匹配流量,至于具体的动作将和其他协议或者一些服务联合起来使用

ACL访问控制列表的匹配原则:自上而下,逐一匹配,一旦匹配上则不在向下匹配 (看步长)

华为默认ACL列表末尾隐含一条允许所有的指令(不做处理)

思科默认ACL列表末尾隐含一条拒绝所有的指令

ACL的分类:

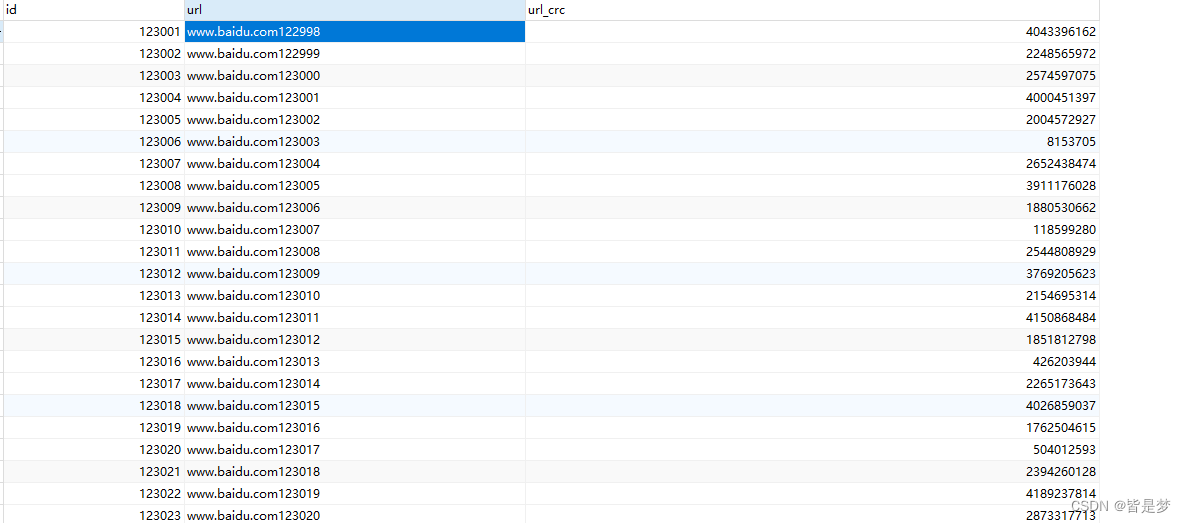

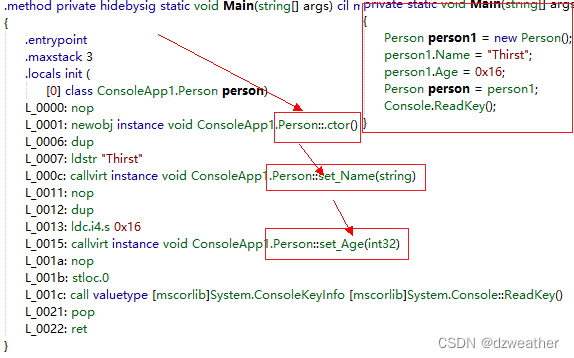

[r1]acl ?

INTEGER<2000-2999> Basic access-list(add to current using rules)

INTEGER<3000-3999> Advanced access-list(add to current using rules)

INTEGER<4000-4999> Specify a L2 acl group

基础的ACL:仅关注数据包中的源IP地址 2000-2999高级ACL:除了关注数据包中的源IP地址之外,还会关注数据包中的目标IP,端口号等等。 3000-3999

用户自定义的ACL:

配置

ACL的调用:路由器的接口,并且ACL的调用需要区分流量的流向(流入或者流出)

配置基础ACL :

例一:

1.创建

ACL [r1]acl 2000

2.给ACL列表写规则

[r1-acl-basic-2000]rule deny source 192.168.1.3 0.0.0.0—相当于拒绝192.168.1.3这一个IP

0.0.0.0—通配符(32位二进制构成):0代表不可变,1代表可变

192.168.1.3 0.255.0.255

192.X.1.X

[r1-acl-basic-2000]rule ?

INTEGER<0-4294967294> ID of ACL rule

deny (拒绝) Specify matched packet deny

permit (允许) Specify matched packet permit

3.接口调用规则:

[r1-GigabitEthernet0/0/0]traffic-filter ? 需要注意流量的流向,IN—流入 OUT—— 流出

inbound (流入) Apply ACL to the inbound direction of the interface

outbound(流出) Apply ACL to the outbound direction of the interfa

[r1-GigabitEthernet0/0/0]traffic-filter inbound acl 2000 接口调用ACL列表

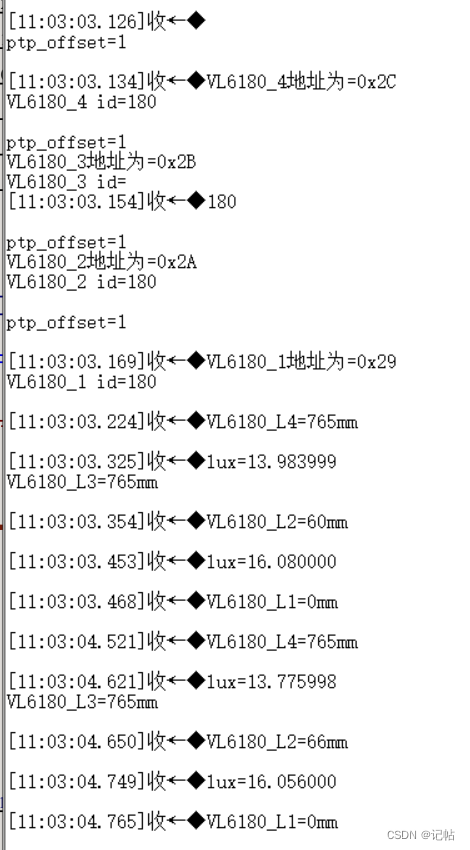

[r1-GigabitEthernet0/0/0]display acl 2000 查找创建ACL

Basic ACL 2000, 1 rule

Acl's step is 5

rule 5 deny source 192.168.1.3 0

例二:

注意:基础ACL的配置位置,尽量靠近目标 尽量避免误伤

1.创建ACL

[r2]acl 2000

2.给ACL列表写规则

[r2-acl-basic-2000]rule deny source 192.168.1.3 0.0.0.0

3.接口调用—注意调用位置

[r2GigabitEthernet0/0/0]traffic-filter outbound acl 2000

<r1>display acl 2000

Basic ACL 2000, 1 rule

Acl's step is 5

rule 5 deny source 192.168.1.3 0

5—步长值(ACL列表默认步长为5)

另一方面,为了便于规则之间插入一些规则

ACL访问控制列表的匹配原则:自上而下(步长由小到大,由上而下排列),逐一匹配,

一旦匹配上则不在向下匹配

删除规则 : [r2-acl-basic-2000]undo rule 10

配置高级ACL :

例一:

高级ACL的调用位置尽量靠近源,避免资源的浪费(同时因为高级ACL,即关注源也关注目标,所以 不会造成误伤)

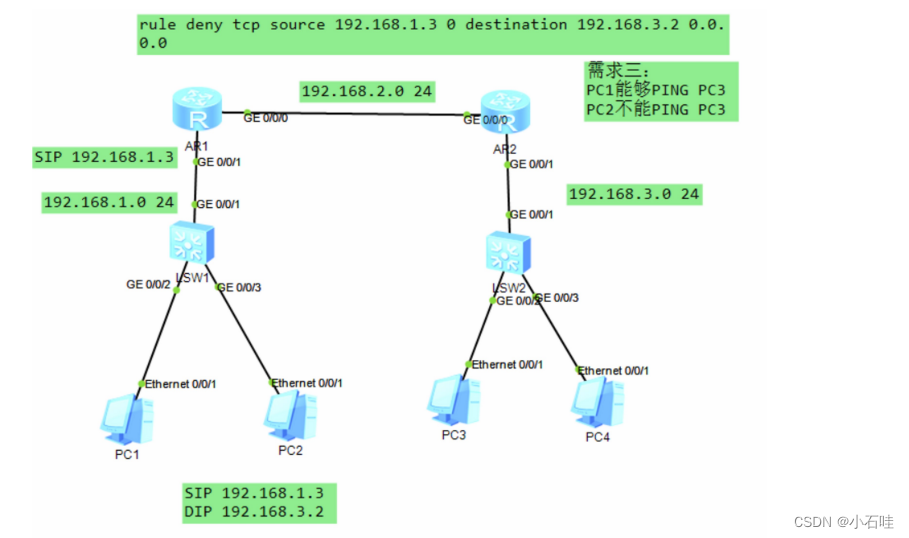

[R1-acl-adv-3000]rule deny tcp source 192.168.1.3 0 destination 192.168.3.2 0.0. 0.0

- 拒绝源1.3 访问3.2所以的TCP相关的服务 ping传输层使用的为TCP协议

- destination 目标 source 源

配置:

1.创建

[R1]acl 3000

2.写规则

[R1-acl-adv-3000]rule 10 deny icmp source 192.168.1.3 0 destination 192.168.3.2 0

拒绝源192.168.1.3ping目标 192.168.3.2的流量 更加准确 ping 使用的为协议icmp

3.接口调用规则

[r1-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

interface GigabitEthernet0/0/1

ip address 192.168.1.1 255.255.255.0

traffic-filter inbound acl 3000 注意一个接口的一个方向实际只能调用一张列表

[r2-GigabitEthernet0/0/1]undo traffic-filter outbound ---删除接口的调用

例二:

配置

1.创建

[R2]acl 3001

2.写规则

[R2-acl-adv-3001] rule 5 deny tcp source 192.168.2.1 0 destination 192.168.2.2 0 destination-port eq 23 (代表服务为Telent)

—拒绝源为192.168.2.1 目标为192.168.2.2 并且访问服务为Telent服务的流量

Telent使用的为tcp协议(访问目标端口 号为23的流量)

3.在接口调用规则

[r2-GigabitEthernet0/0/0]traffic-filter inbound acl 3001