请注意,在使用Metasploit Framework进行渗透测试和漏洞利用时,务必遵守合法和授权的原则,此文仅供大家学习参考,请确保您获得了适当的授权,并遵守法律和合规性要求。非法使用和滥用导致严重的法律后果自负。

目录

前言

一、什么是Metasploit Framework(MSF)?

二、Metasploit的功能和特性

1.Metasploit Framework具有以下主要功能和特性:

2.部分模块介绍

3.基本语法

<2>选择和设置模块:

<3>运行模块:

<4>显示和管理会话:

三、使用Metasploit Framework

使用Metasploit Framework进行渗透测试和漏洞利用通常需要以下步骤:

四、注意事项和法律合规性

总结

前言

Metasploit Framework(MSF)是一款功能强大的漏洞利用工具,广泛用于网络渗透测试和安全评估。在Kali Linux中,Metasploit是一个集成的框架,为安全研究人员提供了一套丰富的工具和资源,以便于发现和利用系统中的漏洞。本篇博客将带您了解Metasploit的基本原理和使用方法。

一、什么是Metasploit Framework(MSF)?

Metasploit Framework是一款开源的渗透测试和漏洞利用框架,由Rapid7开发和维护。它提供了一套功能强大的工具和资源,帮助安全研究人员评估和验证系统的安全性。MSF具备多种利用技术和自定义脚本,可用于发现、验证和利用各种漏洞。

二、Metasploit的功能和特性

1.Metasploit Framework具有以下主要功能和特性:

- 渗透测试:通过模块化的结构,Metasploit Framework可以测试网络中的目标系统,以评估其安全性水平。

- 漏洞利用:Metasploit包含了大量的漏洞利用模块,可用于利用系统中的已知漏洞,以获取对目标系统的控制权。

- 社区驱动开发:Metasploit是一个开源项目,社区中的安全专家和爱好者贡献了大量的模块和工具,不断丰富和更新Metasploit的功能。

- 自定义脚本:Metasploit允许用户编写自定义的漏洞利用脚本,以满足特定的渗透测试需求。

- 模块化架构:Metasploit使用模块化的架构,使得用户可以根据需要选择和使用各种功能模块,提高工作效率。

2.部分模块介绍

再这给大家提供Metasploit Framework中的几个常用模块的简要介绍。请注意,Metasploit Framework具有非常多的模块和功能,这里只是列举了一些常用的模块作为参考。

Exploits(漏洞利用模块):

exploit/multi/handler: 用于创建一个侦听器,接收远程系统发送的恶意代码,常用于后渗透阶段。

exploit/windows/smb/ms17_010_eternalblue: 利用Windows SMBv1协议中的漏洞,远程执行代码,常用于蠕虫攻击。Payloads(载荷模块):

windows/meterpreter/reverse_tcp: 创建一个Meterpreter反向连接的载荷,用于获取对目标系统的远程控制权。

linux/x86/meterpreter_reverse_tcp: 创建一个Meterpreter反向连接的Linux载荷。Auxiliary(辅助模块):

auxiliary/scanner/portscan/tcp: 扫描目标系统开放的TCP端口,用于发现潜在的攻击目标。

auxiliary/scanner/http/wordpress_scanner: 对WordPress网站进行漏洞扫描,发现可能存在的安全问题。Post(后渗透模块):

post/multi/manage/shell_to_meterpreter: 将基本的shell会话转换为Meterpreter会话,提供更强大的后渗透功能。

post/windows/gather/enum_domain: 枚举Windows域环境中的域用户、计算机等信息。这仅仅是Metasploit Framework中的一小部分模块示例。Metasploit提供了许多其他类型的模块,包括漏洞扫描、密码破解、后渗透等。还可以通过使用search命令在Metasploit的交互式命令行界面中搜索和了解更多模块。

3.基本语法

<1>搜索模块:

search <keyword>: 在模块数据库中搜索与关键字匹配的模块。例如,search exploit windows将搜索所有与Windows相关的漏洞利用模块。

search name:<module_name>: 根据模块名称搜索模块。例如,search name:exploit/windows/smb/ms17_010_eternalblue将直接搜索名为"exploit/windows/smb/ms17_010_eternalblue"的模块。

<2>选择和设置模块:

use <module_name>: 选择要使用的模块。例如,use exploit/windows/smb/ms17_010_eternalblue将选择名为"exploit/windows/smb/ms17_010_eternalblue"的漏洞利用模块。

set <option> <value>: 设置模块的选项值。例如,set RHOSTS 192.168.0.1将将远程主机设置为"192.168.0.1"。

<3>运行模块:

exploit 或者 run: 执行选定的模块。例如,exploit将运行当前选择的漏洞利用模块。

<4>显示和管理会话:

sessions: 列出当前会话的详细信息。

sessions -i <session_id>: 进入指定ID的会话。例如,sessions -i 1将进入ID为1的会话。

sessions -l: 列出所有会话。

sessions -k: 终止所有会话。

这只是Metasploit Framework的一小部分基本语法示例。MSF具有大量的命令和选项,用于执行不同的操作,包括扫描、漏洞利用、后渗透等。

三、使用Metasploit Framework

使用Metasploit Framework进行渗透测试和漏洞利用通常需要以下步骤:

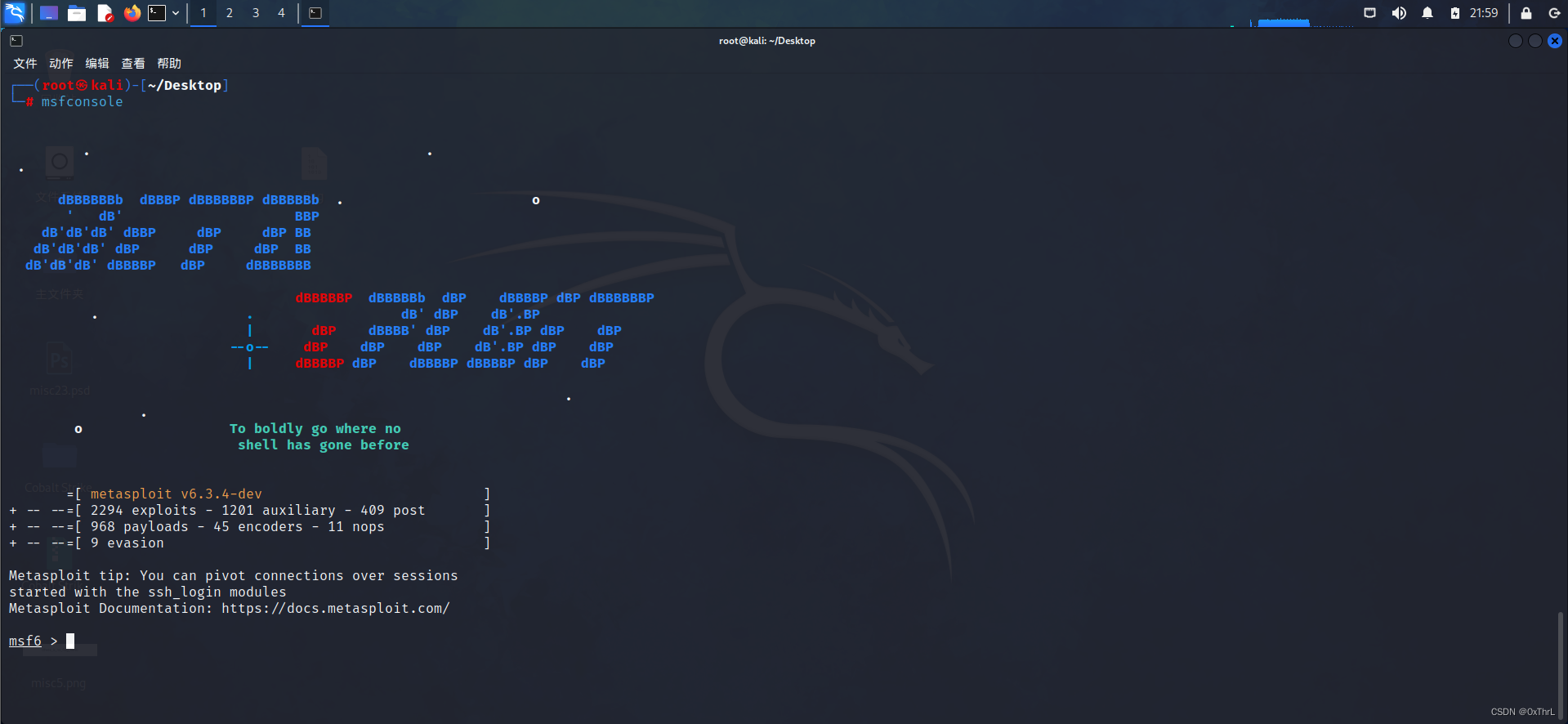

步骤1:启动Kali Linux中的Metasploit Framework,可以通过命令msfconsole来进入Metasploit的交互式命令行界面。

步骤2:了解目标系统和漏洞情况。通过使用Metasploit提供的信息收集和漏洞扫描模块,获取目标系统的相关信息,例如IP地址、开放端口、操作系统等。

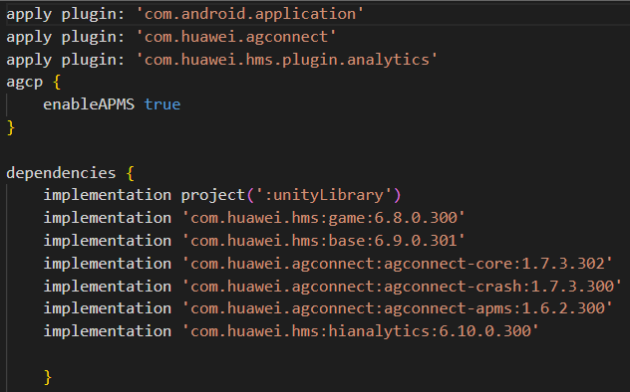

步骤3:选择合适的漏洞利用模块。根据目标系统的漏洞情况,选择适当的漏洞利用模块,这些模块包括exploits、payloads、auxiliary等。

步骤4:配置漏洞利用模块。根据目标系统和需求,配置选定的漏洞利用模块,例如设置目标IP地址、端口号等。

步骤5:运行漏洞利用模块。执行选定的漏洞利用模块,Metasploit将尝试利用目标系统中的漏洞,获取对目标系统的控制权。

步骤6:后渗透阶段。一旦成功获取对目标系统的控制权,可以进一步进行后渗透测试,例如提权、横向移动、数据泄露等。

全是文字 截图太麻烦了

四、注意事项和法律合规性

在使用Metasploit Framework进行渗透测试和漏洞利用时,需要注意以下事项:

- 使用授权:仅在合法和授权的环境中使用Metasploit Framework,确保符合当地法律和合规性要求。

- 责任和风险:漏洞利用可能导致目标系统的破坏或数据泄露,请确保在进行渗透测试时充分评估风险,并遵循合理谨慎的操作原则。

- 法律合规性:在进行渗透测试和漏洞利用时,请遵守当地法律和合规性要求,以免触犯法律。

- 一定要合法合规哈各位 , 要不然后果非常恐怖的

总结

Metasploit Framework是一款非常强大和灵活的渗透测试工具,通过深入了解其原理和使用方法,您可以更好地应用于网络安全评估和防御工作中。然而,请始终谨慎使用工具,并确保遵守法律和合规性要求,以保证在正当和合法的情况下进行安全测试和评估工作。

希望本篇博客能够帮助您更好地理解和使用Kali Linux中的Metasploit Framework。如有任何疑问或建议,欢迎各位师傅在评论区留言讨论。谢谢阅读!

感谢大家的阅读!