几个月前看到国外的bug bounty tips在传Host攻击技巧,前阵子又看到国内有不少文章总结,冷渗透就不再复述了,直接介绍实际业务场景中碰到的案例。

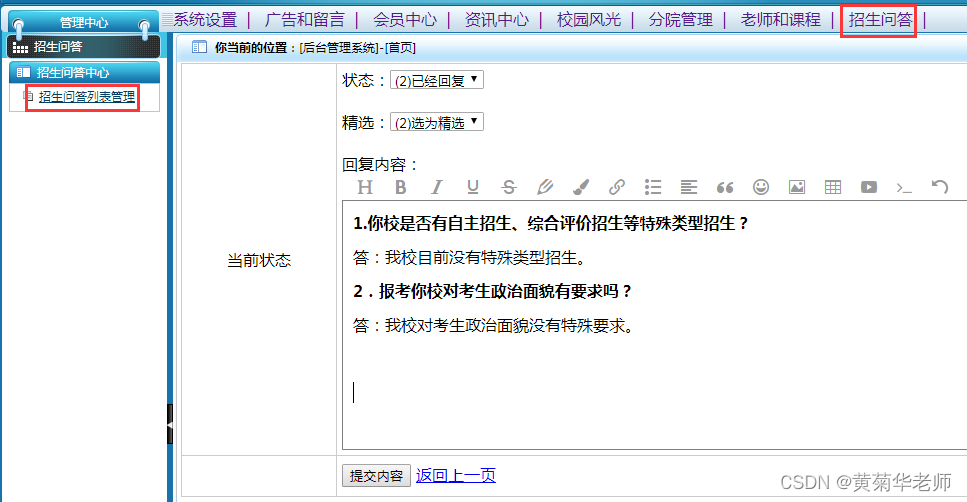

0x01 自定义Host—窃取Token

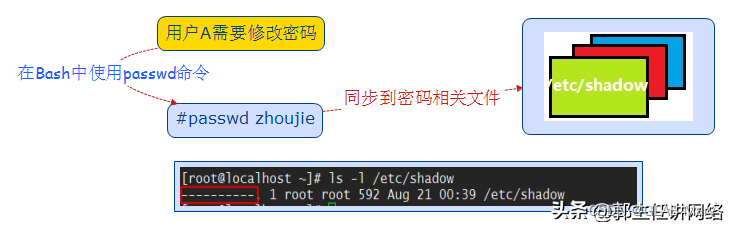

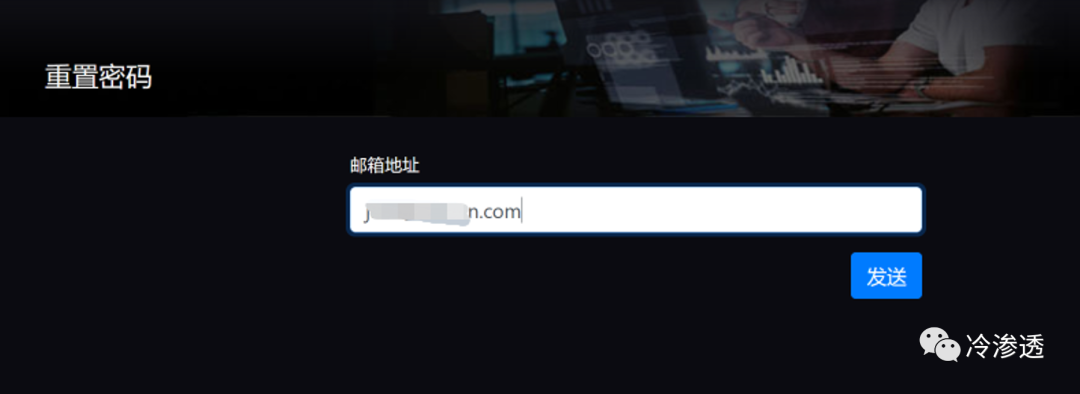

1. 找到重置密码处,填写任意一个受害者邮箱帐号,点击发送-Burpsuite抓包

2. 修改Host为自己搭建的HTTPS服务器47.xx.xx.47

只需要修改Host的值

(注意一点:看图片右上角,目标服务器是https,所以攻击者的服务器47.xx.xx.47也需要事先启一个https的服务器)

放行数据包

3. 电话/邮件/短信等社工受害者

随便举个栗子:

“为了保障账号的安全,请及时定期修改密码,系统已为您发送重置链接,请及时查看邮箱查收”

受害者打开邮箱

可以发现,这里收到的链接,是47.xx.xx.47

(上一步骤中攻击者自定义的Host值)

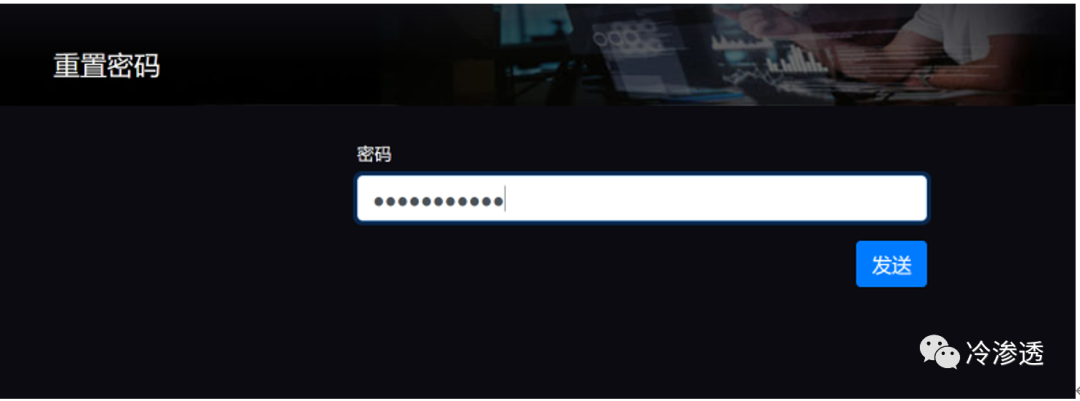

点击重置密码链接

时受害者可能一脸蒙b

因为返回的是攻击者服务器的内容

会引起怀疑?没关系,我们已经拿到了Token

5. 攻击者查看47.xx.xx.47服务器

我使用的是python3 快速启动一个简易的https服务器

(你们可以试试python3启https)

成功获取到了重置密码链接的Token值

6. 攻击者拼接原始IP/域名为正确重置密码链接🔗

https://10.10.20.153/reset_password/Ik4xMHRoIg.Xyqm4xxxxxxxxxxxxxxxxxxx

访问URL

攻击者填写任意的新密码

点击发送,即可成功重置用户密码

至此,完成账户入侵!

希望有用

原文出处:

实战笔记之Host 标头漏洞挖掘(一) (qq.com)

![[附源码]JAVA毕业设计图书借阅系统演示录像(系统+LW)](https://img-blog.csdnimg.cn/f7e71f97708043d596ab7ebe36944073.png)