为方便您的阅读,可点击下方蓝色字体,进行跳转↓↓↓

- 01 漏洞描述

- 02 验证方式

- 03 利用方式

- 04 修复方案

01 漏洞描述

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。其中,欲访问后台,需要对应用户有相应权限。

02 验证方式

若默认的控制台页面未删除,且已配置了账号密码,可以直接访问控制台页面进行查看,确认控制台是否具有快速部署war包等功能。

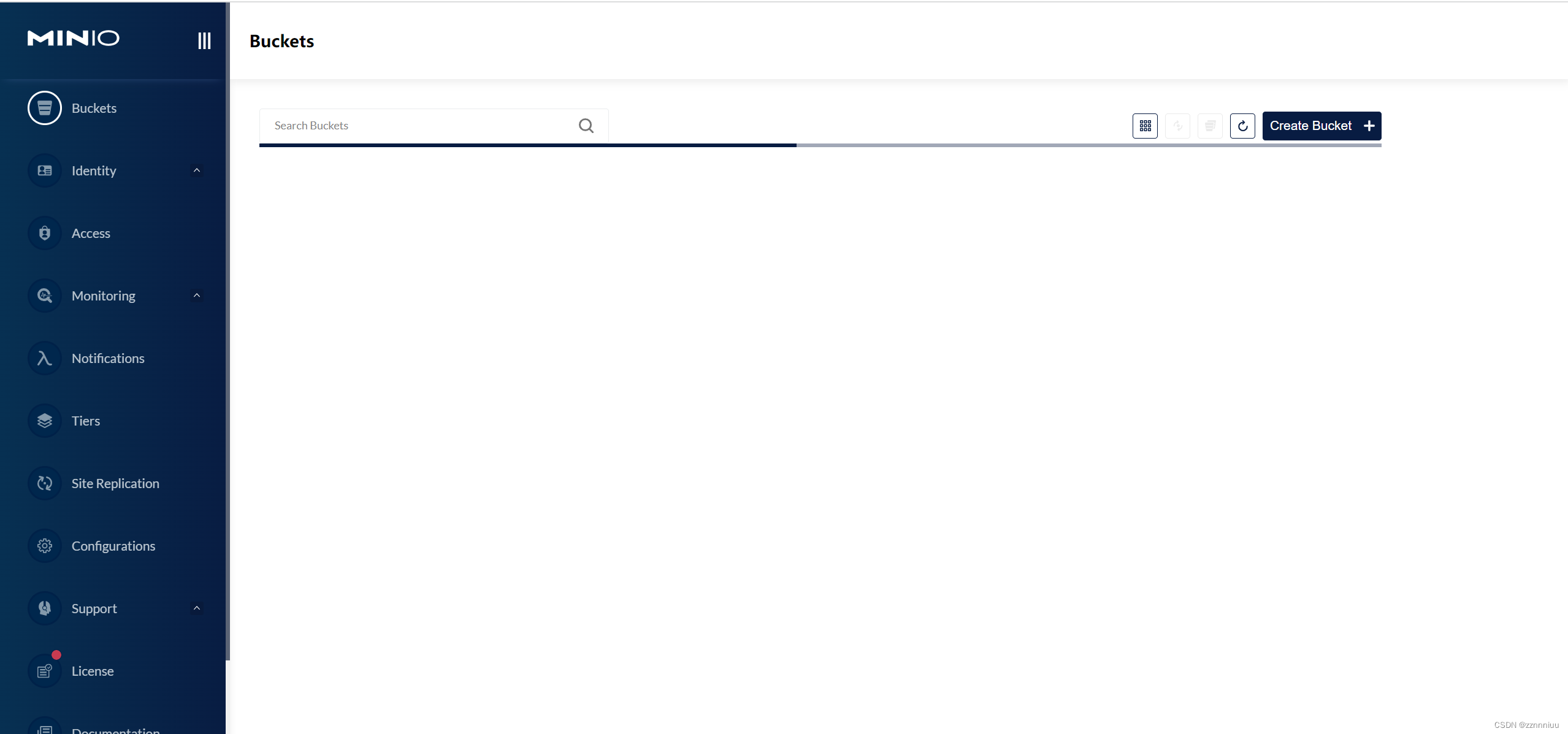

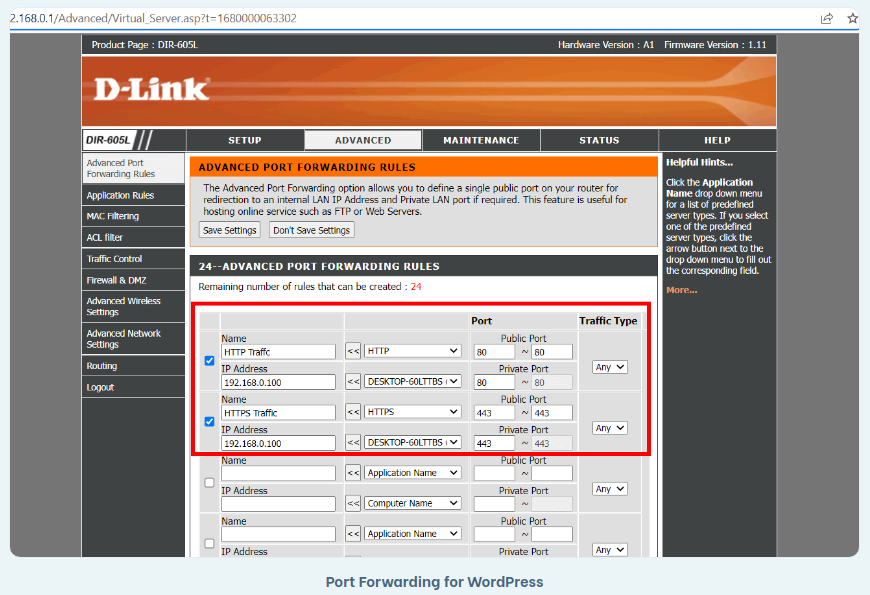

访问http://your_IP:8080/manager/html,使用账号密码进行登录,常用弱口令为 tomcat/tomcat,控制台页面存在Deploy功能,且可以通过上传war包进行快速部署,存在被上传webshell风险

03 利用方式

Deploy功能上传war包getshell

1、制作War包

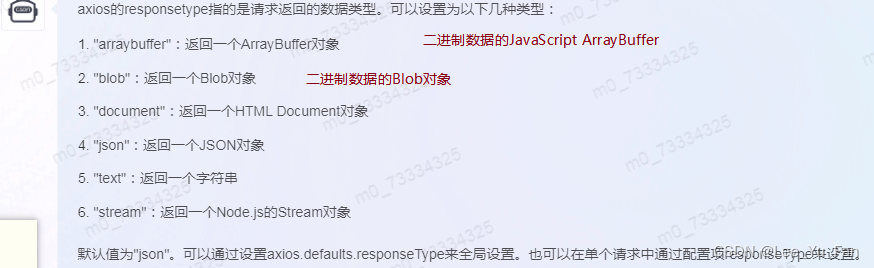

使用命令将webshell压缩至war包

jar -cvf testt.war “test.jsp”

2、Deploy上传War包

上传war包后,会自动解压到网站根目录下/testt/test.jsp(网站根目录/war包名称/后门名称)

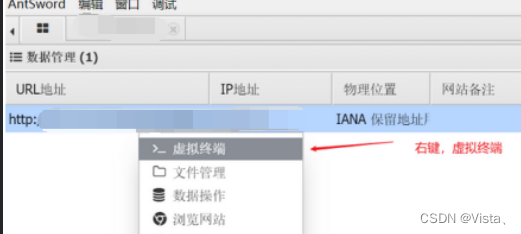

3、连接Webshell

04 修复方案

1、修改弱口令问题,确保密码复杂度符合要求。

2、限制http://your_IP:8080/manager/html目录访问权限。

![[期末网页作业]-精仿华为官网10个网页(html+css+js)](https://img-blog.csdnimg.cn/ec54a795084a48d0b583f4d236a371ac.png)