跟不少安全人员讨论过一个很通俗的话题

作为网安从业者最讨厌的是什么?

不同的人给了很多不同的答案

有的人说:

但更多的人都在说:

“零日漏洞”(zero-day)又叫零时差攻击,是指被发现后立即被恶意利用的安全漏洞。通俗地讲,即安全补丁与瑕疵曝光的同一日内,相关的恶意程序就出现,并且其攻击往往具有很大的突发性与破坏性。

当然这些0Day影响范围大小不同,在这里必须提一下2021年末那场无数安全从业者的不眠夜——Log4j的Log4Shell漏洞。根据统计,有超过35,863个开源软件 Java 组件依赖于 Log4j,意味着超过 8% 的软件包里至少有一个版本会受此漏洞影响。

针对此次风暴,各国政府积极响应,发布警告应对漏洞威胁,同时各安全公司积极排查,及时修补产品漏洞。西门子在2021年12月13日发现其部分产品线中存在Apache Log4j漏洞,该公司15日更新的受上述两个漏洞影响的产品多达35种;2021年12月,思科对其150多款产品进行排查,以寻找Log4j漏洞,发现有三款产品存在该漏洞,并确定有23款产品没有该漏洞。全球的所有的安全从业者在这段时间工作上变得高度一致,那就是快速排查企业内部哪些平台或者系统使用到Log4j。

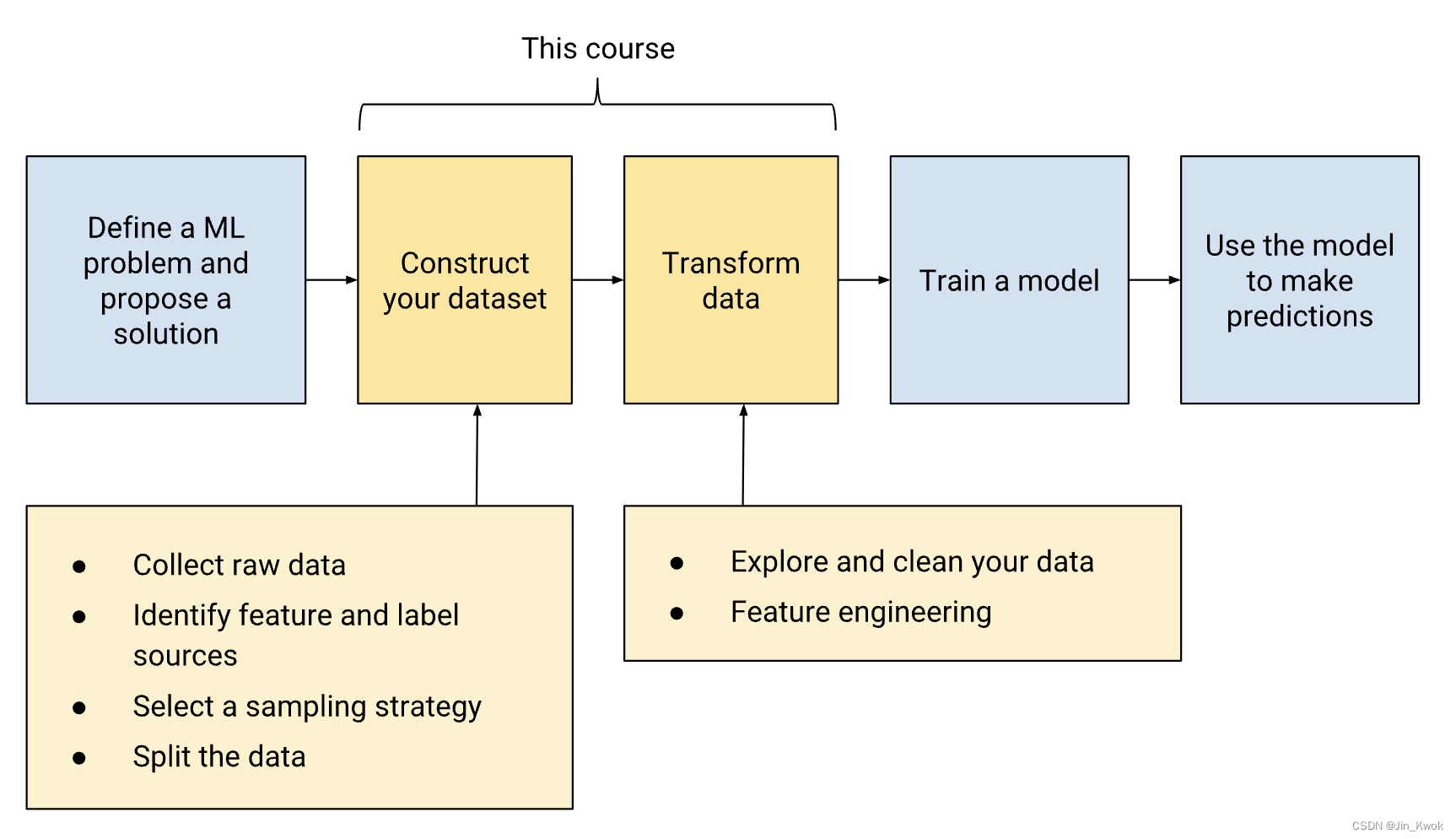

那么企业是如何进行问题溯源影响分析的呢?

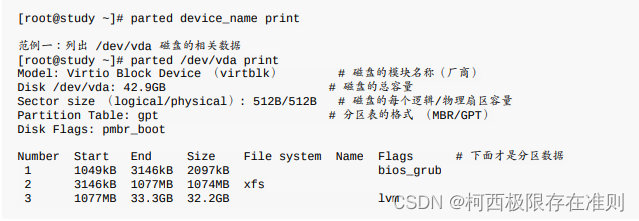

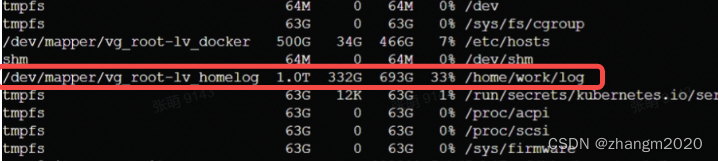

如上图,企业安全人员获取漏洞情报信息后,通过对漏洞进行安全分析,并结合当下社区及官方同步信息明确漏洞处置方案。

-

广播并下发漏洞处理信息到各个产品团队及运维中心。

-

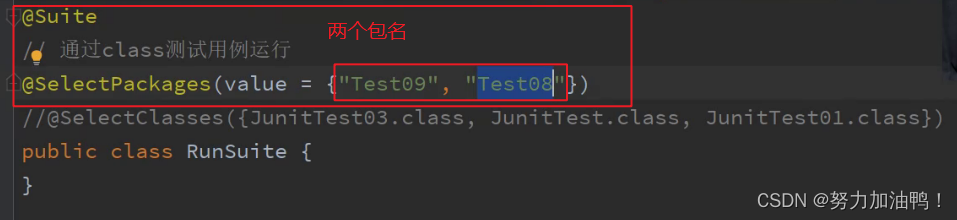

在线运营产品:运维人员紧急人工排查所有项目是否存在某组件,一经发现即进行紧急处理。

-

研发过程中产品:各产品团队研发人工排查相关代码是否存在某组件,发现即进行紧急处理。

-

处理完毕后,进行信息汇总和风险处置总结。

从过程中发现,对于0Day的分析和处理方案大部分在1天内,而漏洞影响性分析往往会涉及到企业中安全、运维、研发等各个部门,企业会花费大量人力物力来判断和定位是否使用到该组件。

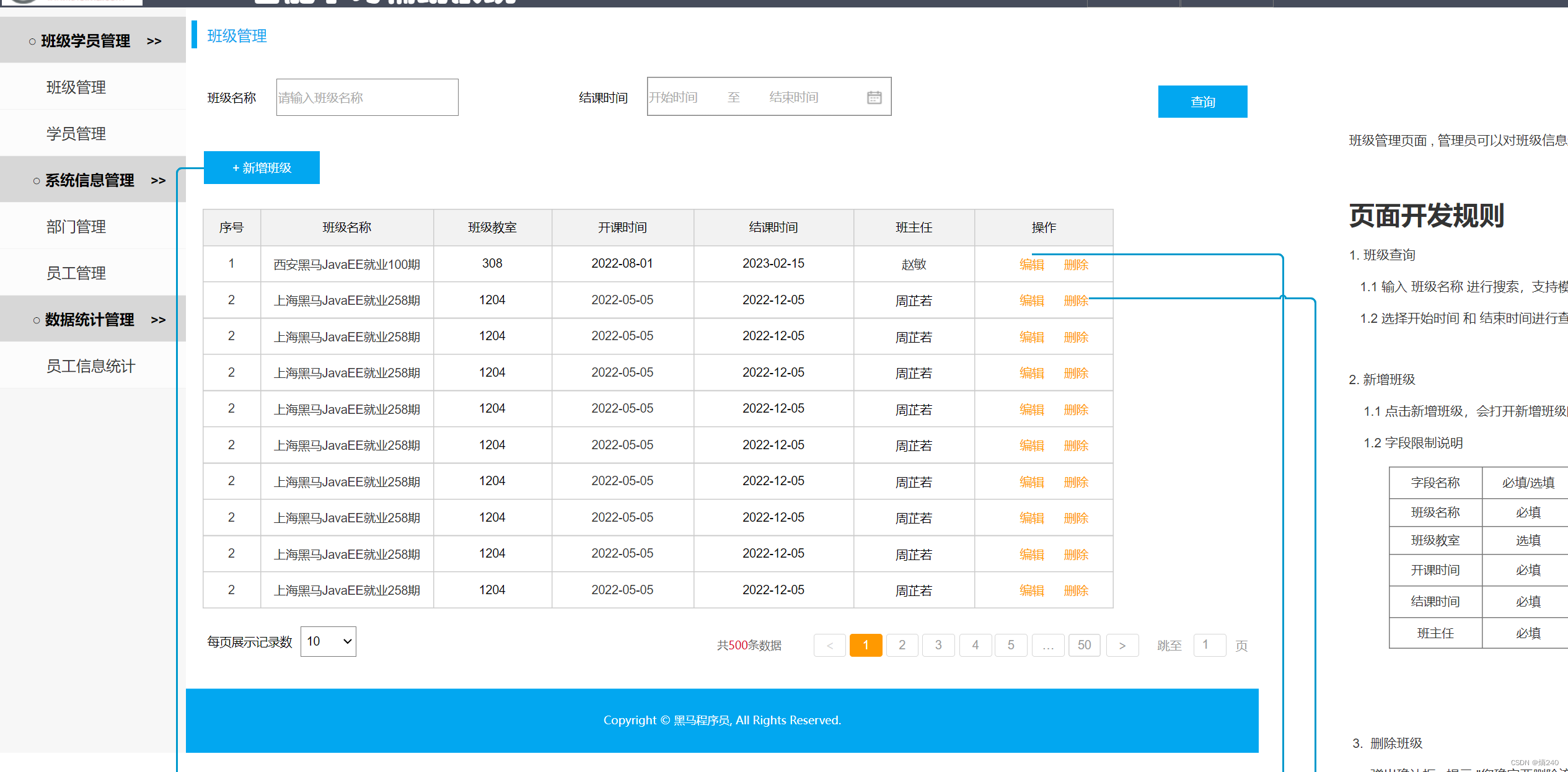

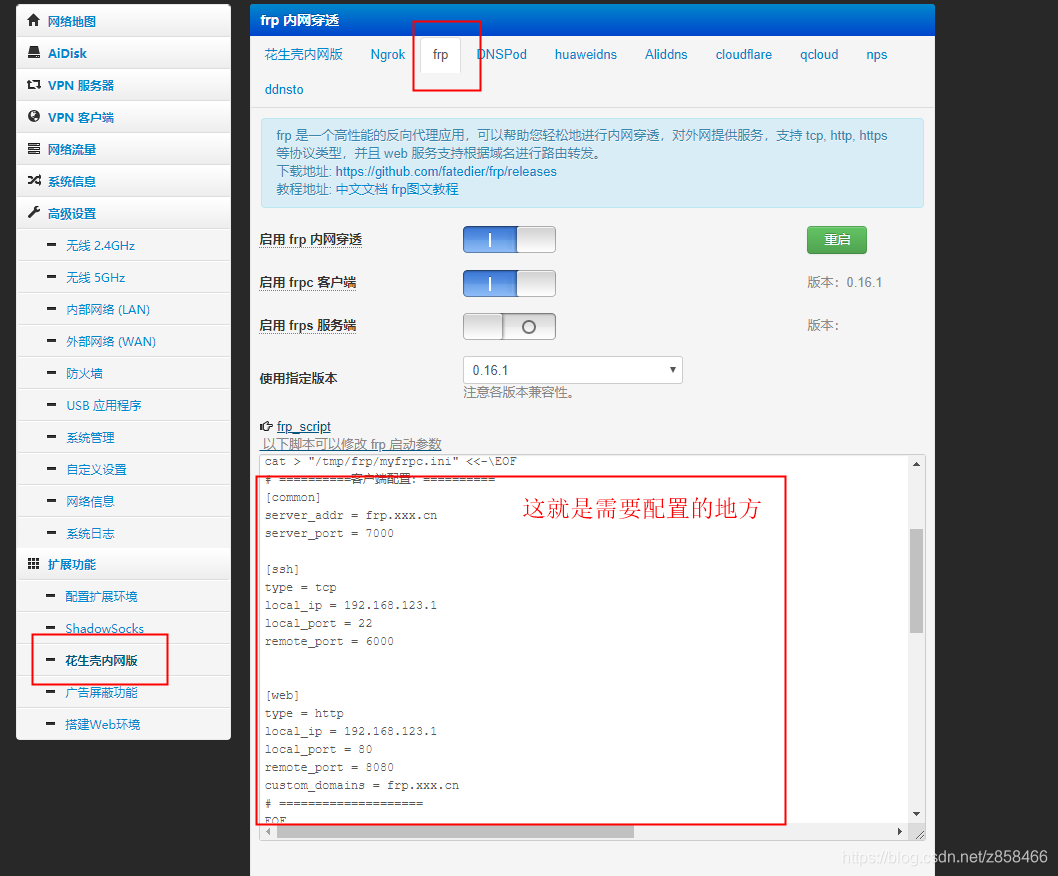

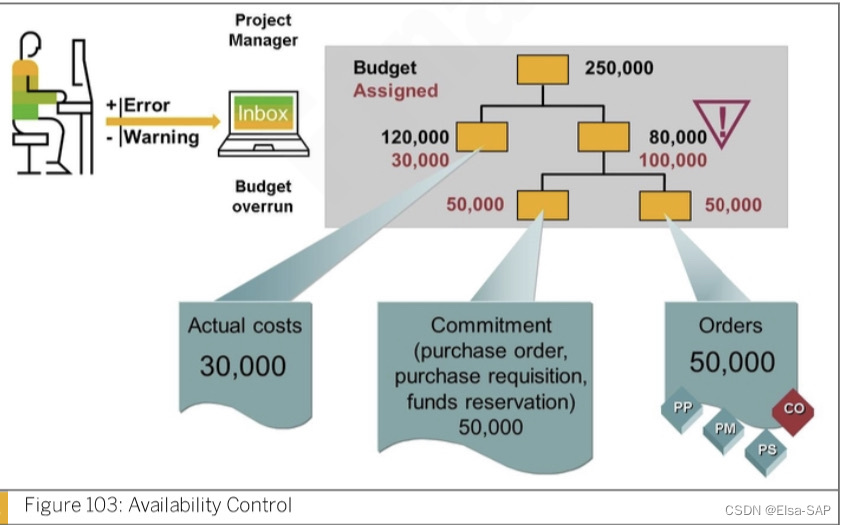

还有一种方式可以将企业内部所有潜在影响的源进行自动化分析,构建企业内部项目-组件-漏洞-许可之间的全面关联信息。当后续发生应急事件时,只需对历史台账信息进行智能分析和导出影响报告,即可大大降低人工溯源带来的成本高问题和效率低的问题,如下图:

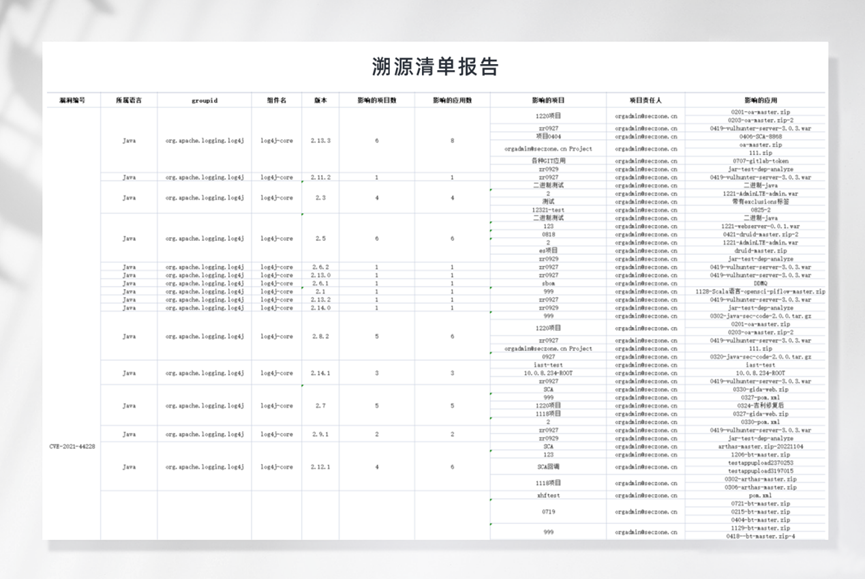

SourceCheck是开源网安重点打造的软件成分分析平台,可快速实现企业内的资产台账分析和梳理,为企业精准构建企业级知识图谱,提供智能化的组件溯源和漏洞溯源多种溯源能力,快速解决客户在遇到突发应急事件时的影响范围分析,轻松应对0Day问题。

组件溯源

漏洞溯源

溯源清单报告