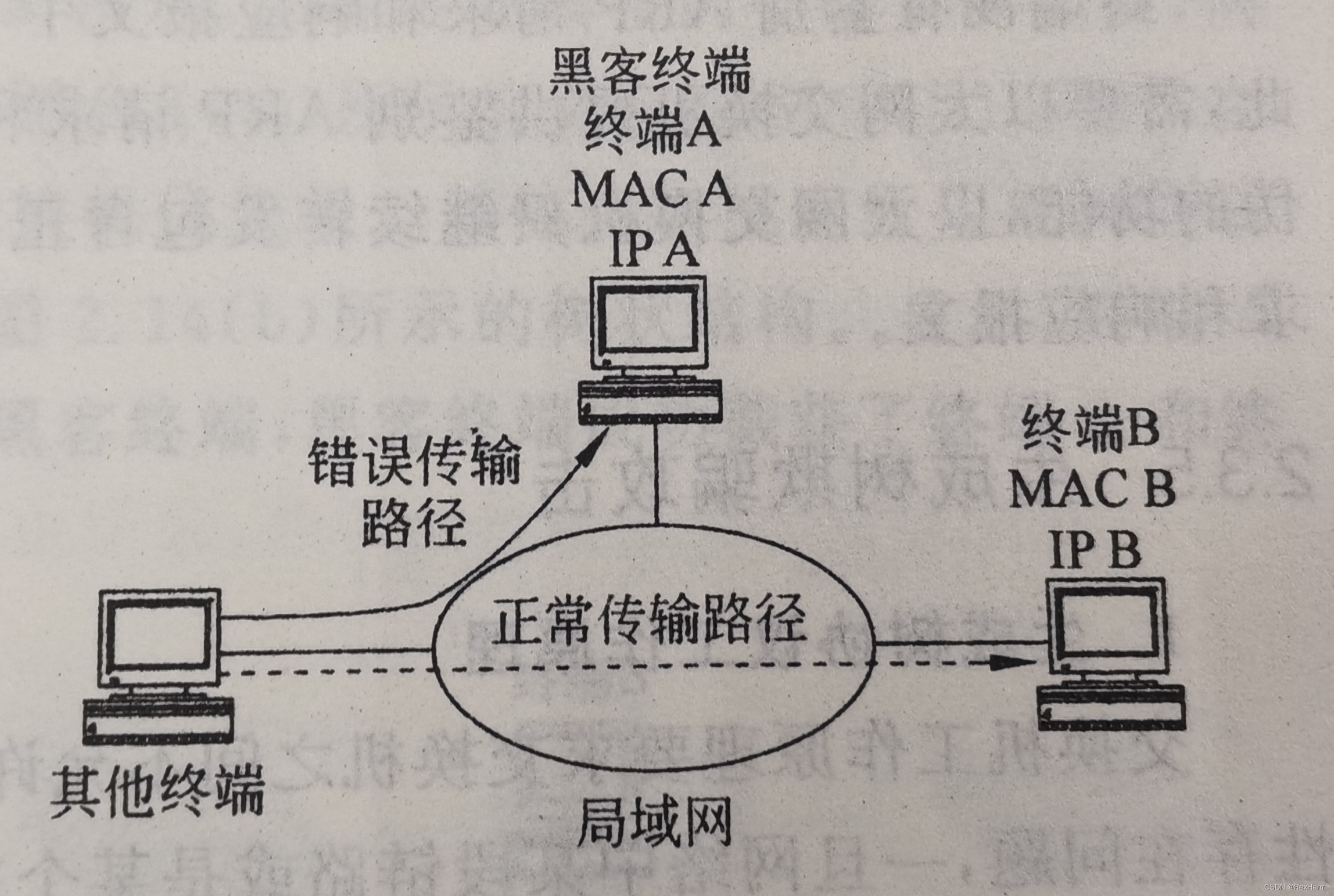

截获攻击原理和后果

原理

若正常传输路径为终端A到终端B,黑客首先改变传输路径为终端A—黑客终端—终端B,使得传输信息必须经过黑客终端,黑客终端就可以截获终端A传输给终端B的消息。

后果

目前很多访问过程采用明码方式传输登录的用户名和密码,如果截获,就可以获得用户的秘密信息,黑客甚至可以篡改信息后再发送给目的终端。

即使采用密文传输,黑客截获后,可以实施重放攻击。黑客可以不立即转发该IP分组,而是在经过一段时间后再转发,或者,黑客可以立即转发该分组,经过一段时间后再次转发,造成服务器信息错误,甚至黑客可以直接不转发该截获信息。

MAC地址欺骗攻击

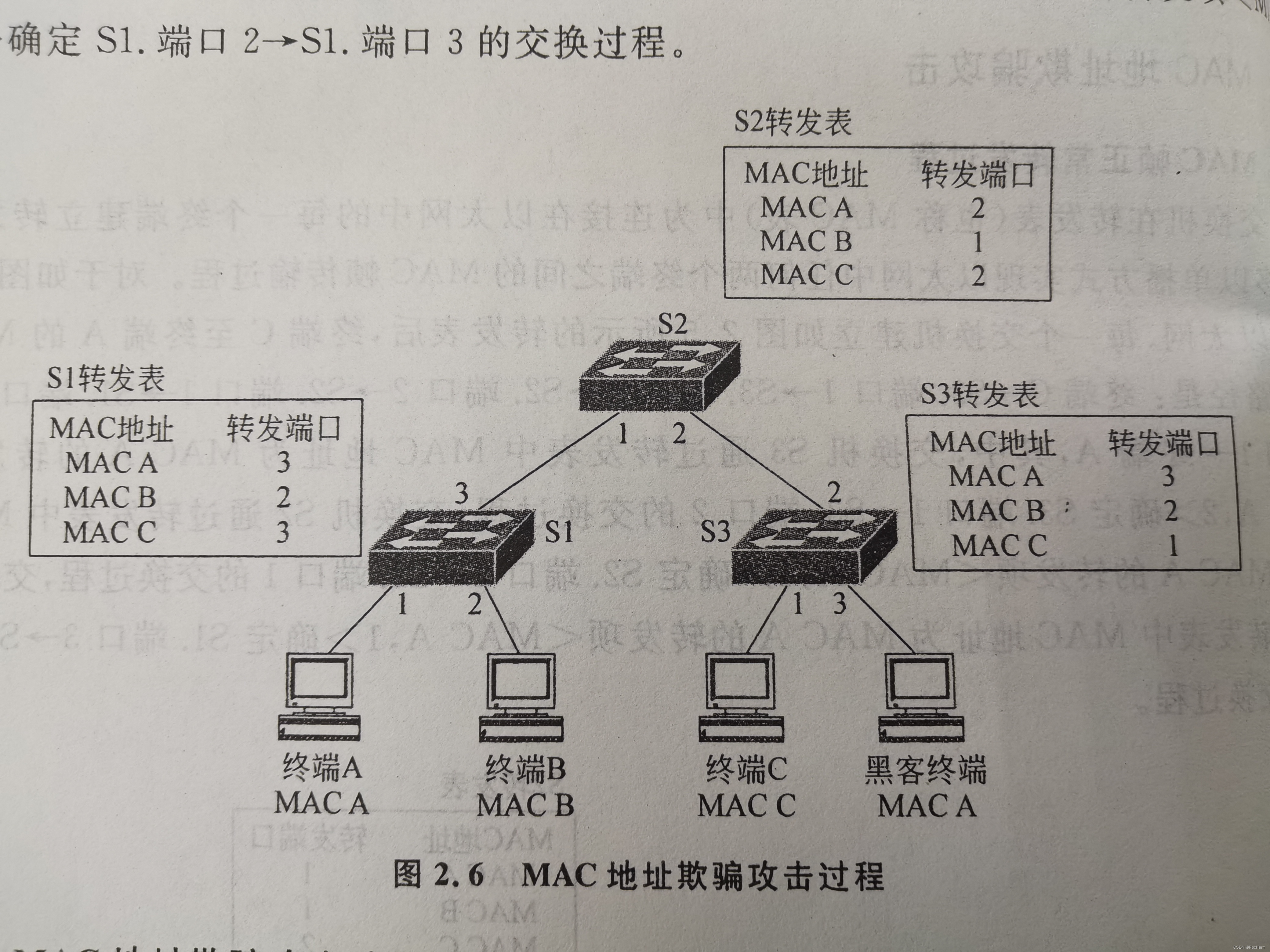

每个交换机中存在转发表(也称MAC表),记录了MAC地址和对应的转发端口,能够以单播的方式实现以太网中任何两个终端之间的MAC帧传输过程。

攻击过程

黑客终端接入以太网,将自己的MAC地址修改为终端A的MAC地址MAC A,然后发送以MAC A为源MAC地址,以广播地址为目的MAC地址的MAC帧。发送后各交换机的转发表如图所示,以MAC A为MAC地址的转发项将通往黑客终端的交换路径作为目的MAC地址为MAC A的MAC帧的传输路径。

也就是说,所有传输给终端A的消息都会传输给黑客终端,达到截获的目的。

如何防御

- 组织黑客终端接入以太网

- 组织黑客终端伪造的MAC帧接入以太网

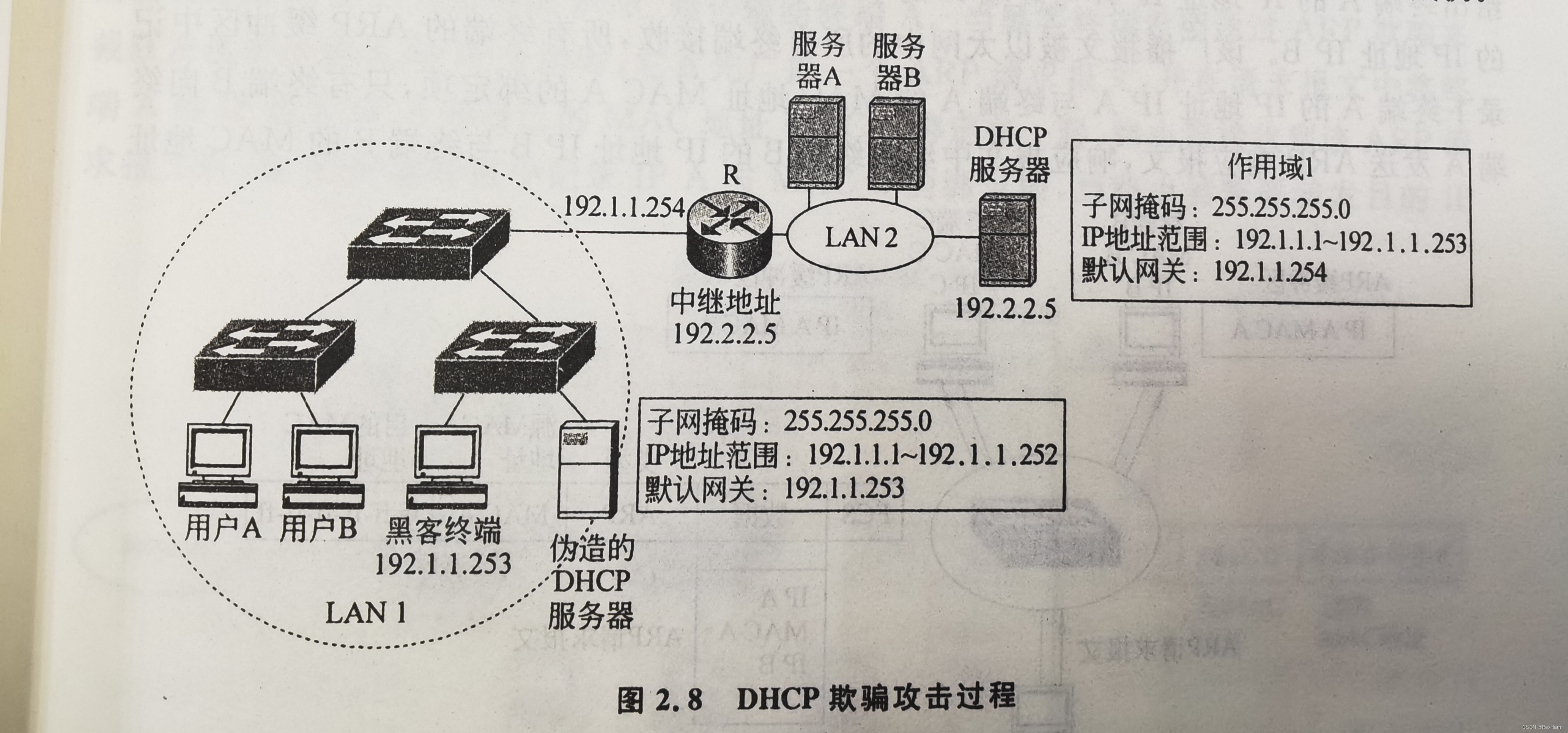

DHCP欺骗攻击

DHCP欺骗攻击原理

DHCP服务器可以自动为终端配置网络信息,如IP地址、子网掩码、默认网关地址和本地域名服务器地址等。当网络中存在多个DHCP服务器时,终端会随机选择一个DHCP服务器提供网络信息。

黑客伪造一个DHCP服务器并将其接入网络,伪造的DHCP服务器将黑客终端的IP地址作为默认网关地址,当终端从伪造的DHCP服务器获取错误的默认网关地址后,所有发送给其他网络的IP分组会首先发送给黑客终端。

攻击过程

配置过程如原理中所说,如果LAN 1中的终端通过伪造的DHCP获得网络信息,因为其默认网关地址是黑客终端地址,从而使LAN 1内终端将所有发送给其他局域网的IP分组先传输给黑客终端,黑客终端复制下IP分组之后,再将IP分组转发给真正的默认网关。

如何防御

不允许伪造DHCP接入局域网,如以太网交换机端口只接收经过验证的DHCP服务器发送的DHCP提供和确认消息。

ARP欺骗攻击

ARP攻击原理

ARP,地址解析协议,将接受到的IP地址解析为MAC地址,从而实现信息转发和传输。

每个终端都有一个ARP缓冲区,里面保存IP地址和对应的MAC地址。由于以太网中终端无法鉴别ARP中给出的IP地址和对应MAC地址的真伪,而是直接将其保存在ARP缓冲区中,这就为实施欺骗提供了可能。

攻击过程

如果终端A想要截获其他终端发送给终端B的IP分组,在发送的ARP请求报文中给出IP B和MAC A的绑定项,其他终端在ARP缓冲区中记录该绑定项后,如果向IP B传输IP分组,就会传输给MAC地址为MAC A的黑客终端。

如何防御

因为终端无法鉴别,所以需要交换机鉴别ARP请求和响应报文中IP地址和MAC地址的真伪,交换机只转发正确的ARP请求和响应报文。

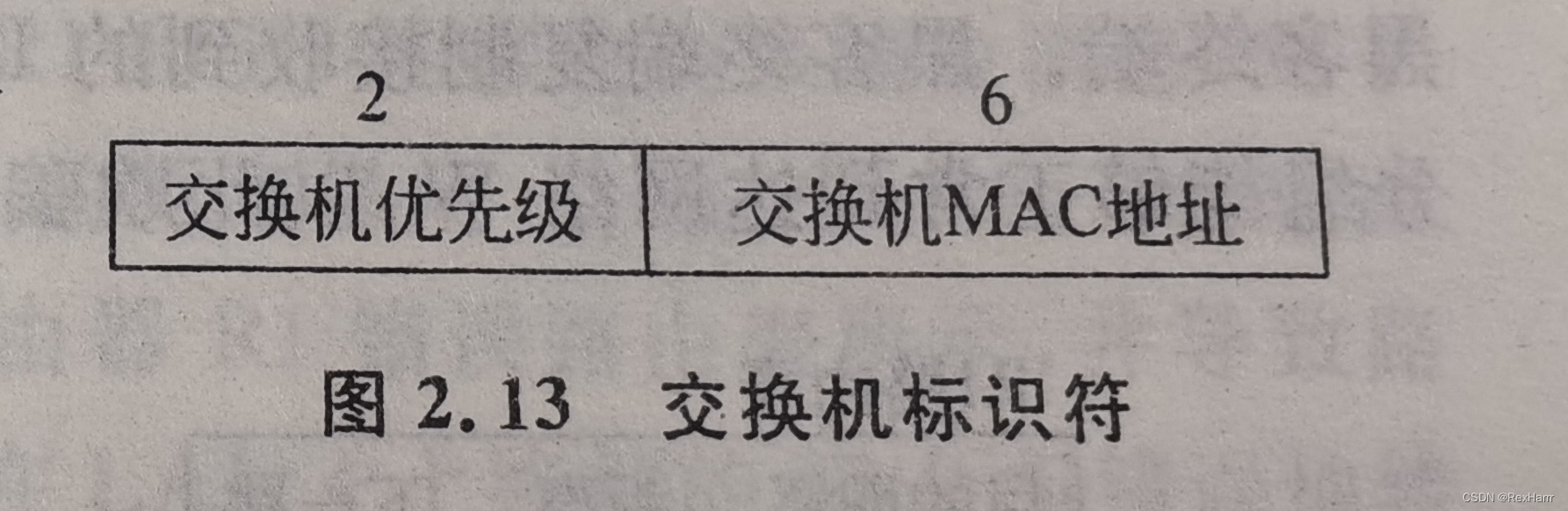

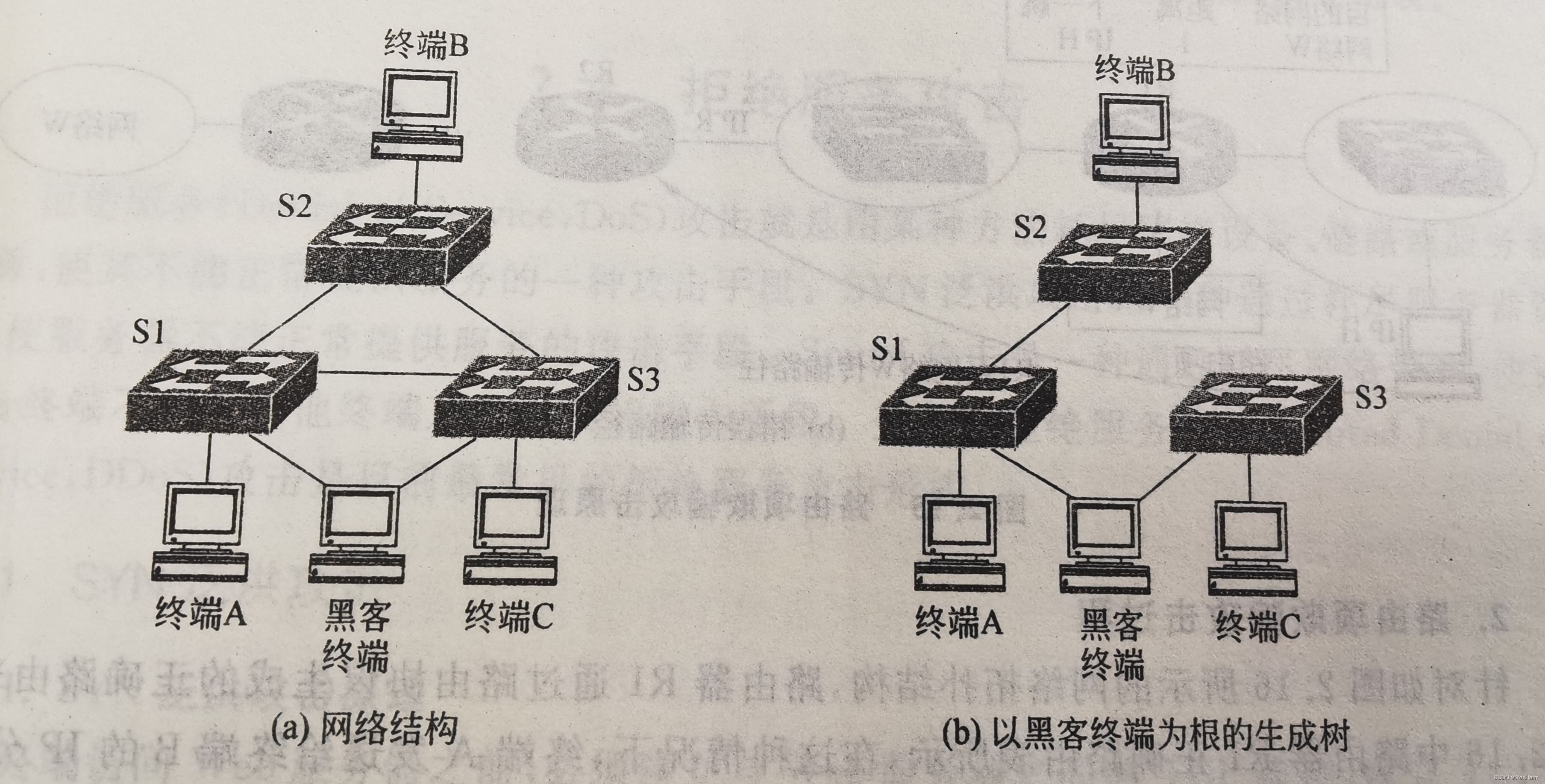

生成树欺骗攻击

生成树欺骗攻击原理

由于交换机之间不允许存在环路,所以使用生成树协议,如果某条链路或交换机出现故障,通过新开通原来阻塞的一些端口,使网络终端之间保持连通性,而又没有形成环路。

所以需要对交换机分配标识符,根据优先级选择根交换机。

攻击过程

黑客终端将自己伪造成根交换机。当终端B和C传输信息时,必定会经过黑客终端,从而截获信息。

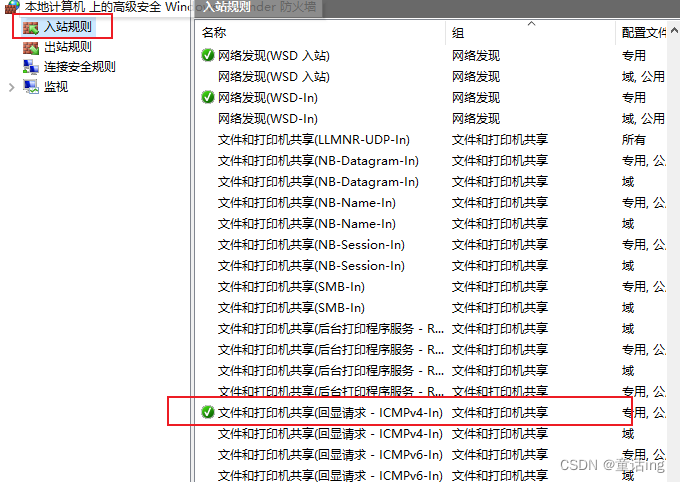

如何防御

不允许黑客终端参与网络生成树建立过程,即只在用于实现两个认证交换机之间互连的交换机端口启动生成树协议。

路由项欺骗攻击

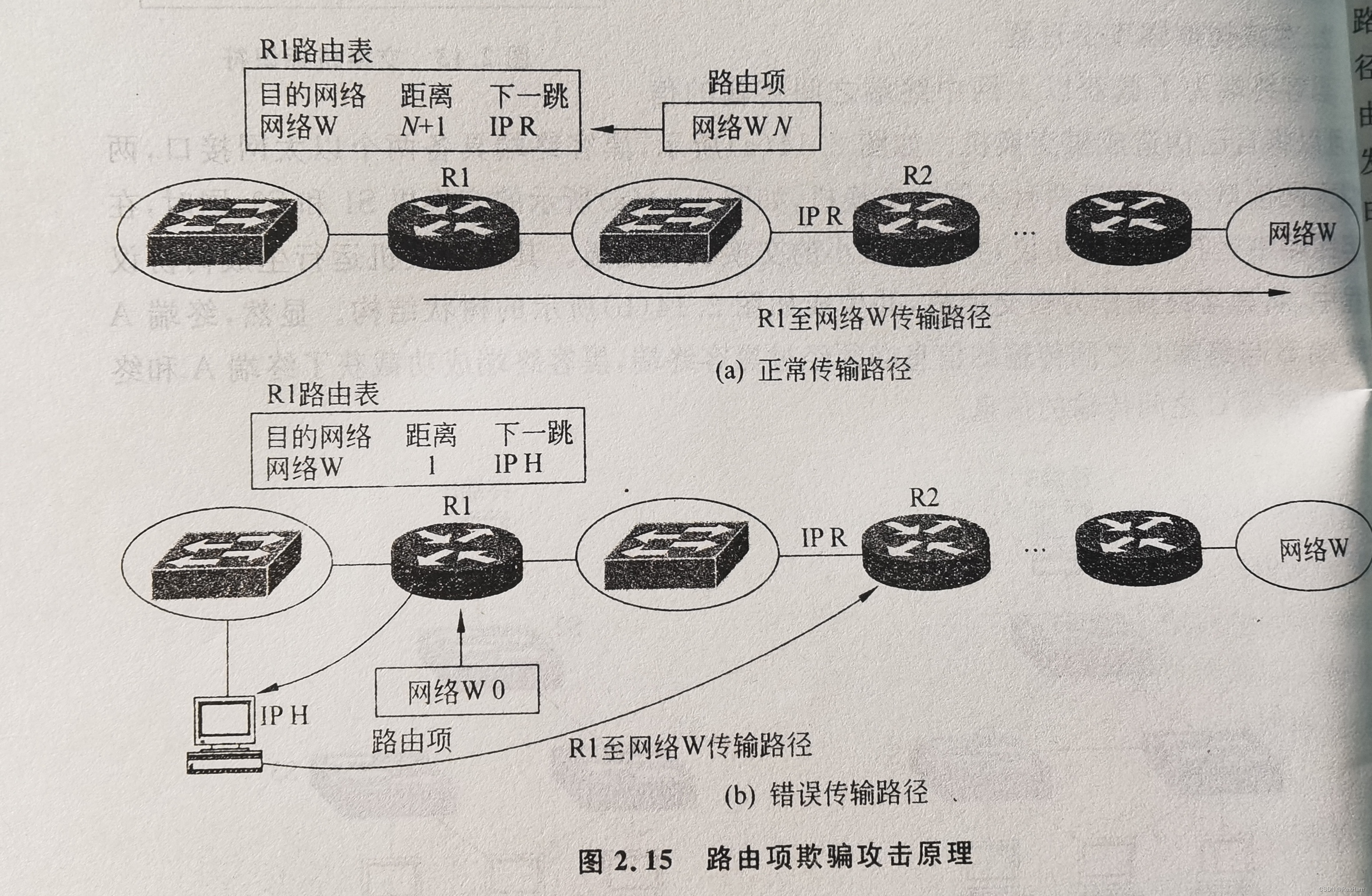

路由项欺骗攻击原理

正常情况下,路由器R1通往网络W的传输路径的下一跳是路由器R2,则通过R2发送给它的目标网络为网络W的路由项计算出R1路由表中目的网络为网络W的路由项。

如果黑客终端想要截获路由器R1传输给网络W的IP分组,向R1发送一项伪造的路由项,该伪造的路由项将通往网络W的距离设置为0。R1就会选择黑客终端作为下一跳并重新计算出目的网络为网络W的路由项。R1将所有目的网络为网络W的IP分组转发给黑客终端。黑客终端复制IP分组后,再将IP分组转发给R2,使消息正常传输。

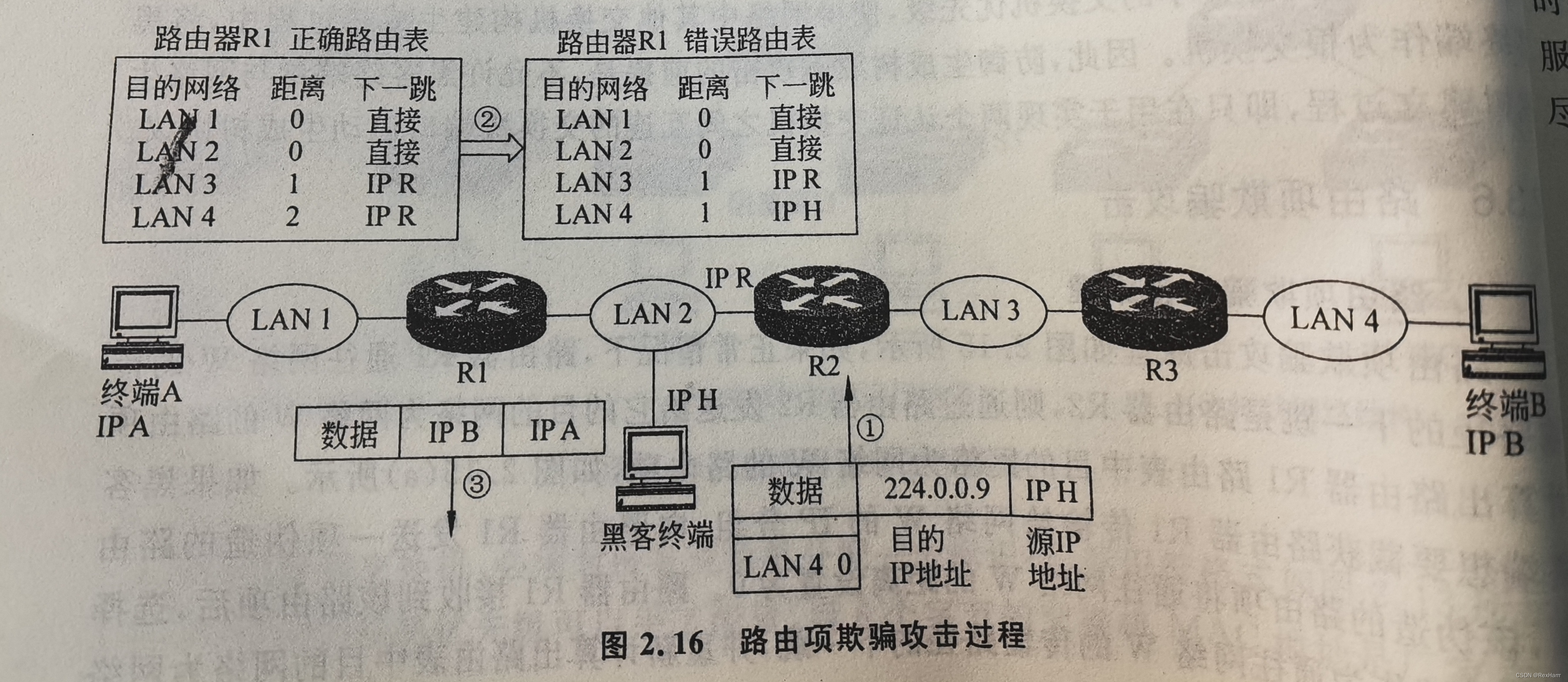

攻击过程

黑客终端接入LAN 2,并伪造自己是LAN 4的。导致R1中发往LAN 4的消息的下一跳设置为黑客终端,所以终端A发送给终端B的IP分组,经过路由器R1用错误的路由表转发后,直接转发给黑客终端。

如何防御

路由项接受到路由消息后,需要先鉴别路由消息的发送端,并对路由消息进行完整性检测,确定路由消息是由经过认证的相邻路由器发送,且路由消息传输过程中没有被篡改后,才处理该路由消息,并根据处理结果更新路由表。