第一章信息安全保障

1.信息安全保障基础

1.1信息安全的概念

1.2信息安全属性

1.3信息安全视角

1.4信息安全发展阶段

1.5信息安全保障新领域

2安全保障体系框架

2.1基于时间的PDR和PPDR模型

2.2信息安全保障技术框架

2.3信息系统安全保障评估框架

2.4企业安全架构

1.1信息安全的概念

解信息安全的定义及信息安全问题狭义、广义两层概念与区别;

理解信息安全问题的根源(内因和外因;

理解信息安全的系统性、动态性、无边界、非传统等特征;

了解威胁情报、态势感知的基本概念及对信息安全的作用。

1.2信息安全属性

CIA三元组 保密性 完整性 可用性

真实性 不可否认性 可问责性 可靠性等属性

1.3信息安全视角

了解国家视角对信息安全的关注点(网络战、关键基础设施保护、法律建设与标准化)及相关概念;

了解企业视角对信息安全的关注点(业务连续性管理、资产保护、合规性)及相关概念;

了解个人视角对信息安全的关注点(隐私保护、个人资产保护、社会工程学)及相关概念。

1.4信息安全发展阶段

通讯安全阶段

计算机安全阶段

信息系统安全阶段

信息安全保障阶段与系统安全阶段的区别

网络空间概念

1.5信息安全保障新领域

工业控制系统中 SCADA、DCS、PLC 等基本概念,理解工业控制系统的重要性,面临的安全威胁及安全防护的基本思路;

云计算所面临的安全风险及云计算安全框架,了解虚拟化安全的基本概念;

物联网基本概念、技术架构及相应的安全问题;

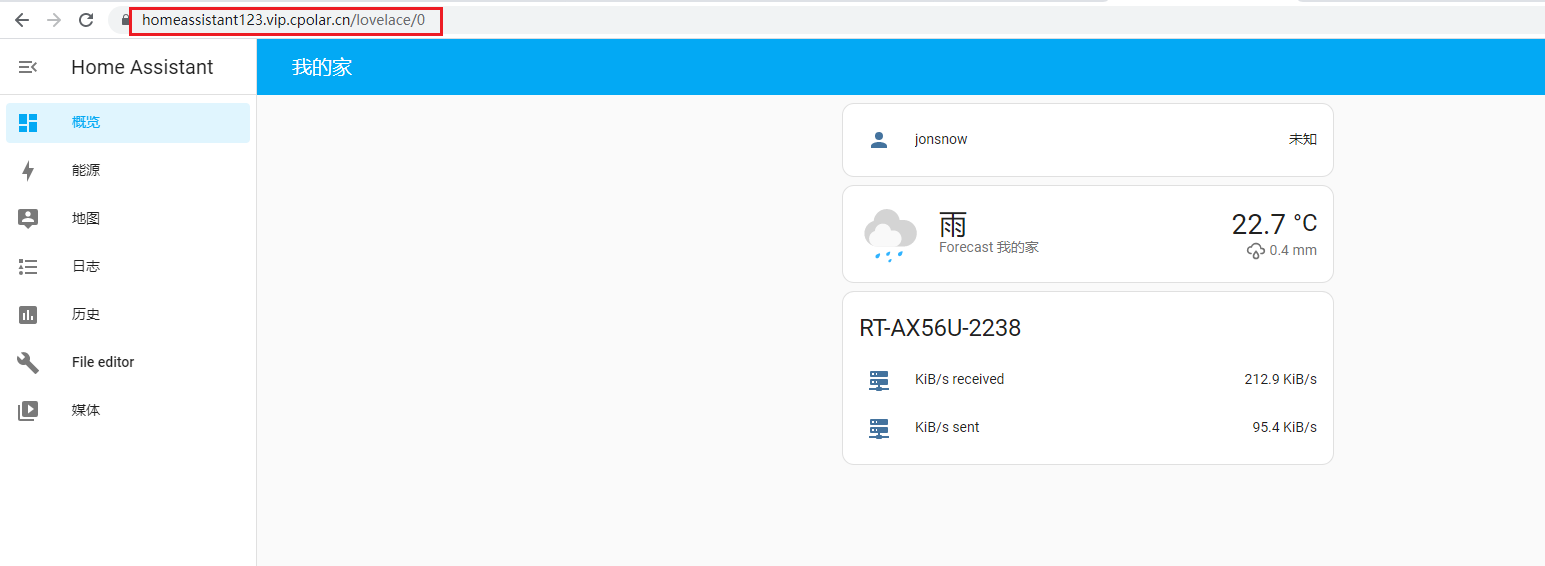

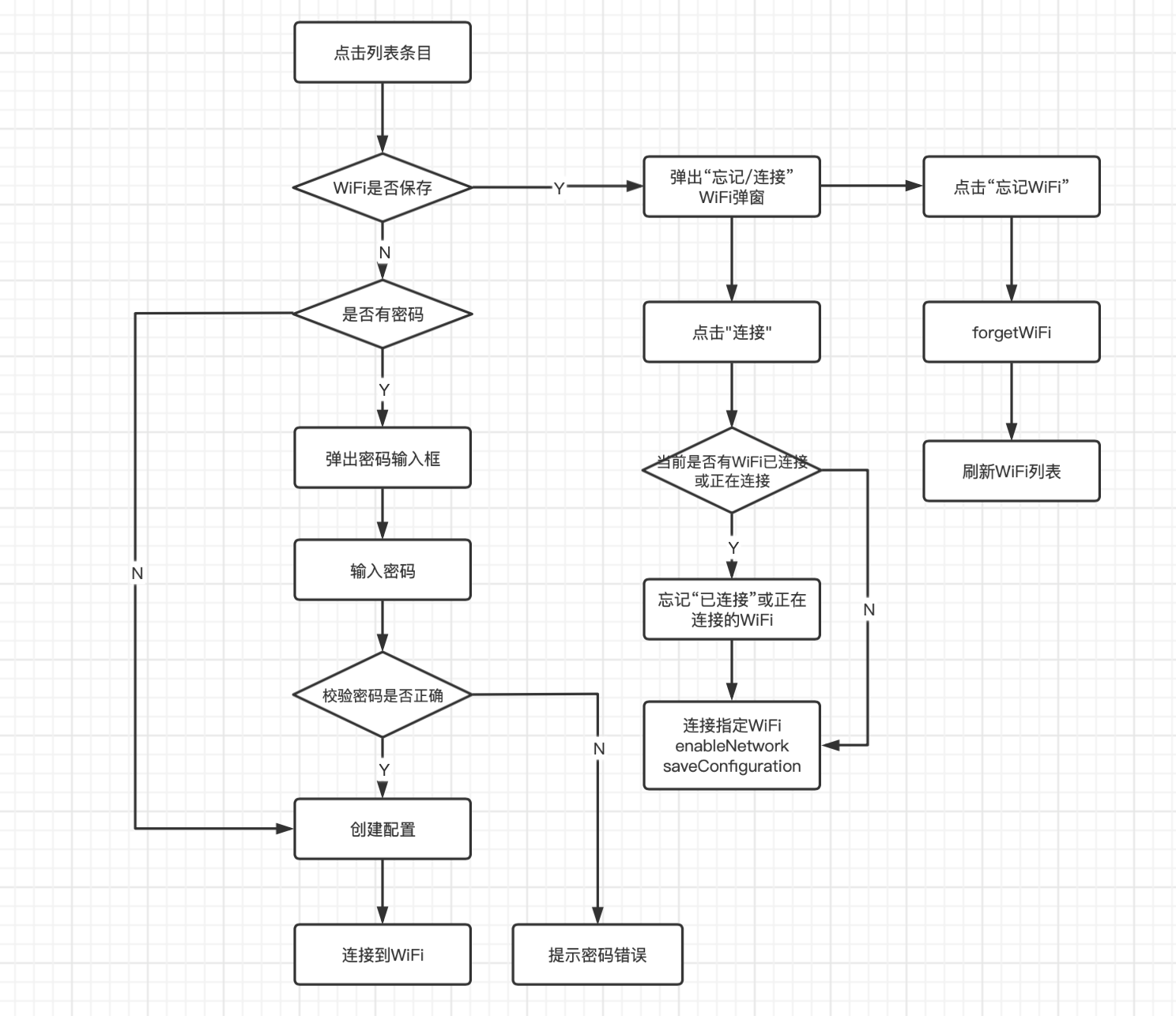

大数据的概念,大数据应用及大数据平台安全的基本概念; 了解移动互联网面临的安全问题及安全策略;

2.1基于时间的PDR和PPDR模型

基于时间的PDR与PPDR模型

P2DR比PDR多了一个 Policy策略,Pt防护时间,Dt 检测时间,Rt响应时间,Et,收到攻击后的暴露时间。

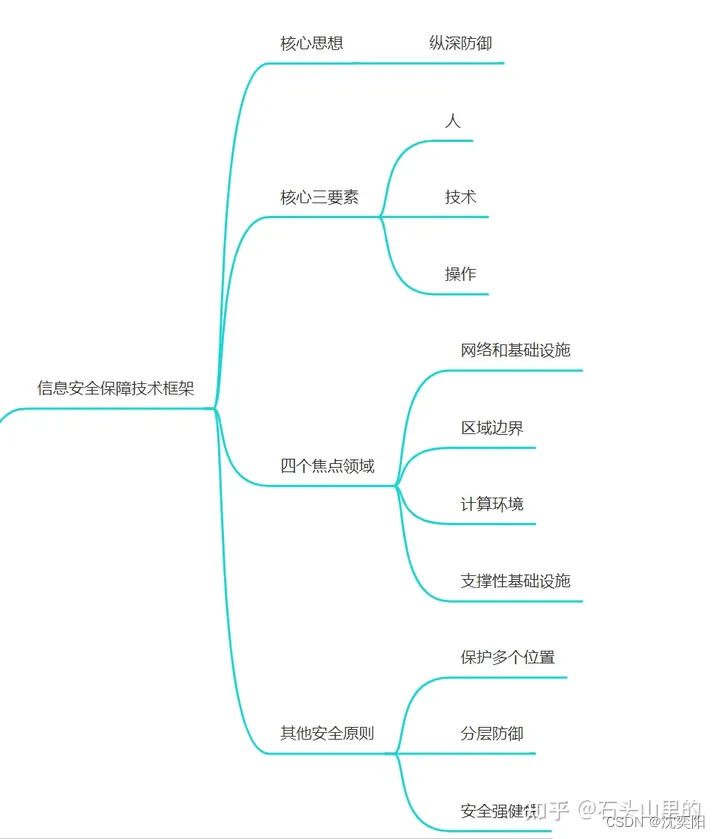

2.2信息安全保障技术框架

1.3 ITAF 信息保障技术框架(IATF)

美国国家安全局(NSA)制定,为保护美国政府和工业界的信息与信息技术设施提供技术指南

核心思想:“深度防御”

三个要素:人、技术、操作

四个焦点领域

保护网络和基础设施 :

1.区域边界:{v区域边界:区域的网络设备与其它网络设备的接入点被称为“区域边界”。目标:对进出某区域(物理区域或逻辑区域)的数据流进行有效的控制与监视。

方法:病毒、恶意代码防御,防火墙,入侵检测,远程访问,多级别安全}

2.计算环境: 【如何保护计算环境? 使用安全的操作系统, 使用安全的应用程序,主机入侵检测,防病毒系统,主机脆弱性扫描,文件完整性保护】

支持性基础设施 {v目标:为安全保障服务提供一套相互关联的活动与基础设施。如PMI密钥管理基础设施,检查响应基础设施。}

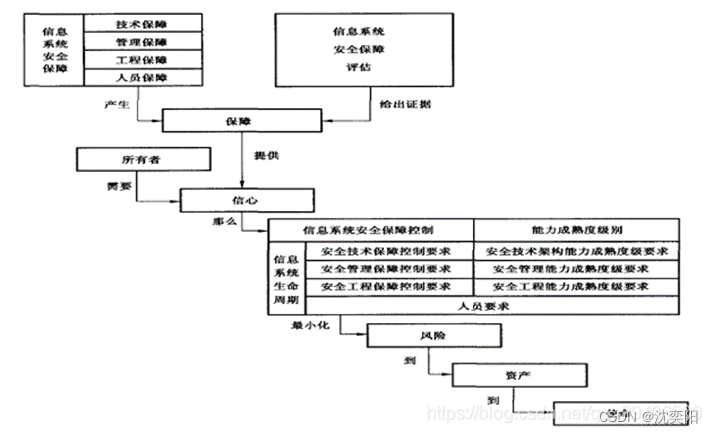

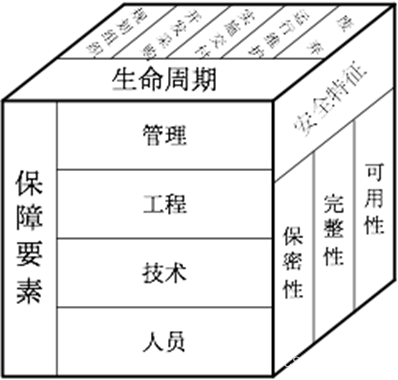

2.3信息系统安全保障评估框架

信息安全保障评估体系 --概念关系理解图

以风险和策略为基础,在整个信息系统的生命周期中实施技术、管理、工程和人员保障要素。通过信息系统安全保障实现信息安全的安全特征:信息的保密性、完整性和可用性特征,从而达到保障组织机构执行其使命的根本目的

第二章网络安全监管

1网络安全法律体系建设

计算机犯罪

我国立法体系

网络安全法

网络安全相关法治建设

2网络安全国家政策

网络空间安全战略

国家网络安全等保政策

3网络安全安全道德准则

道德约束

职业道德标准

4信息安全标准

信息安全标准基础

我国信息安全标准

等级保护标准族(等级保护实施流程中定级,备案的工作要求并了解整改测试的相关要求)