网络欺骗主要方式有:IP 欺骗、ARP 欺骗、DNS 欺骗、Web 欺骗、电子邮件欺骗、源路由欺骗和地址欺骗等。其技术主要分为 HONEYPOT、分布式 HONEYPOT 和欺骗空间技术等。其中,源路由欺骗方式指通过指定路由,以假冒身份与其他主机进行合法通信或发送假报文,使受攻击主机出现错误动作,而所谓的地址欺骗包括伪造源地址和伪造中间站点。

攻击原理

网络欺骗就是使入侵者相信信息系统存在有价值的、可利用的安全弱点,且具有一些可供窃取的资源,当然这些资源是伪造的或者是不重要的,以将入侵者引向这些错误资源,它能诱使入侵者按照自己的意志进行选择,迅速监测到入侵者的进攻并且获知其进攻技术和意图,通过增加入侵者的工作量、入侵复杂度和不确定性,从而消耗入侵者的资源。

欺骗能够成功的关键是在受攻击者和其他 Web 服务器之间,建立起攻击者的 Web 服务器,这种攻击方法在安全问题中被称为“来自中间的攻击”。

要建立起中间 Web 服务器,黑客们会通过进行如下的工作来实现。

- 改变地址

攻击者先改写 Web 页中的所有的 URL 链接地址,这样其就不会指向真正的 Web 服务器,而是指向了攻击者自己的 Web 服务器。

比如攻击者所处的 Web 服务器是 xxx.yyy,攻击者通过在所有链接前增加http://www.xxx.yyy来改写 URL。

例如,http://www.xxx1.com将变为http://www.xxx.yyy /http://www.xxx1.com。

当用户点击改写过的http://www.xxx1.com(可能仍然显示的是http://www.xxx1.com)之后,将进入的是http://www.xxx.yyy,由http://www.xxx.yyy向http://www.xxx1.com发出请求并获得真正的文档,再改写文档中的所有链接,最后经过http://www.xxx.yyy返回给用户的浏览器。

具体的工作流程如下:

(1)用户点击经过改写后的 http://www. xxx.yyy /http://www.xxx1.com;

(2)http://www. xxx.yyy 向http://www.xxx1.com请求文档;

(3)http://www.xxx1.com向 http://www. xxx.yyy 返回文档;

(4)http://www. xxx.yyy 改写文档中的所有 URL;

(5)http://www. xxx.yyy 向用户返回改写后的文档。

如此一来,修改过的文档中的所有 URL 都将会指向了 xxx.yyy,当用户点击任何一个链接,都会直接进入攻击者的服务器,而不会直接进入真正的 URL。如果用户由此依次进入其他网页,其将永远不会摆脱掉受攻击的可能。

① 200 多本网络安全系列电子书

② 网络安全标准题库资料

③ 项目源码

④ 网络安全基础入门、Linux、web 安全、攻防方面的视频

⑤ 网络安全学习路线

👉戳此白嫖

- 填写表单

只要遵循标准的 Web 协议,这种表单欺骗就不会被察觉:

表单的确定信息被编码到 URL 中,内容会以 HTML 形式来返回。既然前面的 URL 都已经得到了改写,则表单欺骗将是很自然的事情。

所以如果受攻击者填写了一个错误 Web 上的表单,从表面上来看,则会和填写其他正常的表单一样,当受攻击者提交表单后,所提交的数据就进入了攻击者的服务器。

攻击者的服务器就能够观察,甚至修改所提交的数据了。

同样,在得到真正的服务器返回信息后,攻击者在将其向受攻击者返回以前,也可以为所欲为。

- 建立“安全连接”

为了提高 Web 应用的安全性,有人提出了一种叫做“安全连接”的概念,是指在用户浏览器和 Web 服务器之间建立一种基于 SSL 的安全连接。

受攻击者可以和 Web 欺骗中所提供的错误网页建立起一个看似正常的“安全连接”:网页的文档可以正常地传输,且作为安全连接标志的图形(通常是关闭的一把钥匙或者锁)依然工作正常。也即浏览器提供给用户的是一种感觉安全可靠的连接,但此时的安全连接是建立攻击者服务器,而并不是用户所希望的站点。

网安&黑客学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

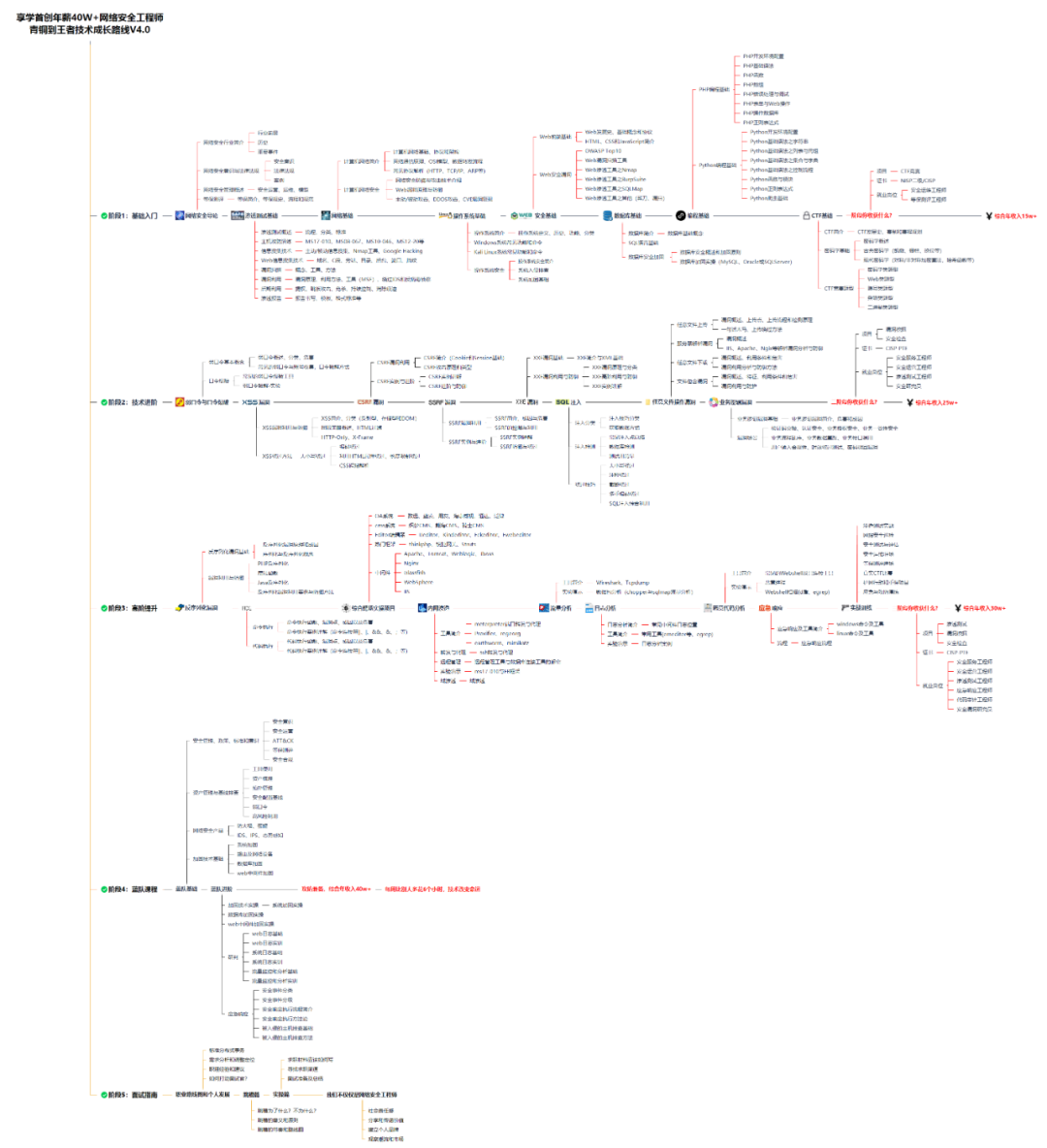

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果需要可以点击链接免费领取或者滑到最后扫描二v码

👉[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料,朋友们如果需要可以点击链接免费领取或者滑到最后扫描二v码

👉[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](安全链接,放心点击)

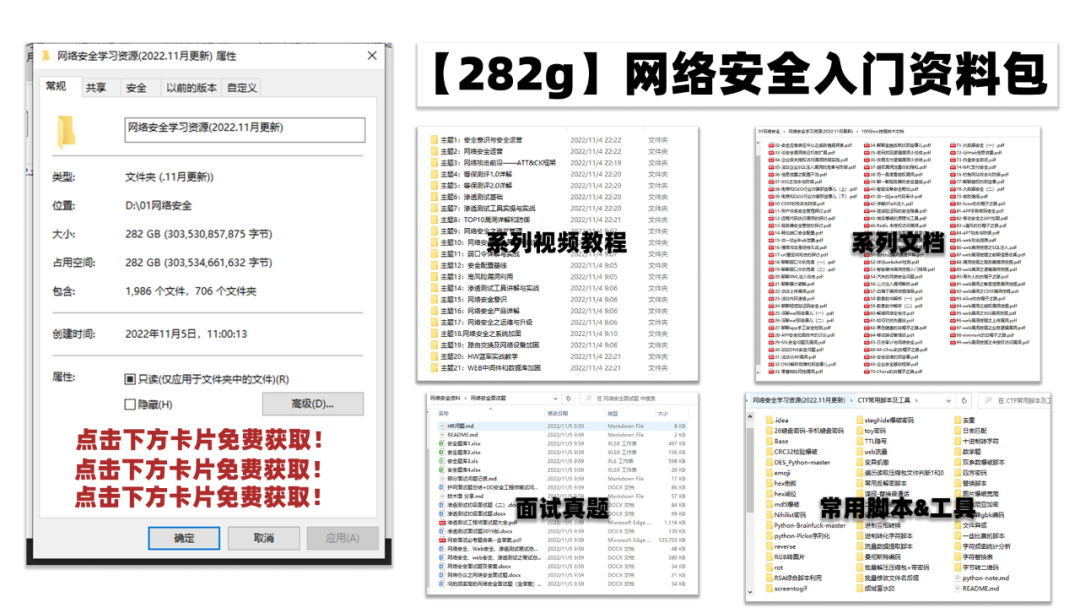

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接或者保存图片到wx扫描二v码免费领取 【保证100%免费】

👉[CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享](安全链接,放心点击)

![[muduo学习笔记]事件分发器(Channel、Poller)](https://img-blog.csdnimg.cn/632e6414c646447280590dfe25e1add6.png)