涉及知识点

什么是虚拟局域网VLAN?VLAN的分类有哪些,IEEE802.1Q,VLAN的端口类型,VLAN信息的传递,软考网络管理员常考知识点,软考网络管理员网络安全,网络管理员考点汇总。

文章目录

- 涉及知识点

- 前言

- 什么是虚拟局域网VLAN?

- 一、VLAN的分类

- 1.静态VLAN

- 2.动态VLAN

- 二、VLAN端口类型

- 1.Access端口

- 2.Trunk端口

- 3.Hybrid端口

- 三、GVRP协议

- 1.Normal模式

- 2.Fixed模式

- 3.Forbidden模式

- 四、无线局域网

- 1、什么是无线局域网

- 2、无线局域网标准

- 3、无线局域网CSMA/CA

- 4、无线局域网的安全

- 涨薪支持区

前言

更多考试总结可关注CSDN博主-《拄杖盲学轻声码》

我们日常生活中其实常接触到vlan的,在我的原先博客里面有介绍过vlan和wlan等的一些区别大家可以去看看哈,今天主要就是介绍有关虚拟局域网相关的概念。

什么是虚拟局域网VLAN?

在传统的交换式以太网中,所有的用户都在同一个广播域内,当网络规模较大时,广播包的数量会急剧增加,当广播包的数量达到总量的30%时,网络的传输效率将会明显下降。特别是当网络设备出现故障后,会不停地向网络发送广播,使网络通信陷于瘫痪。那么,应该怎么解决出现的问题呢?

可以使用分隔广播域的方法来解决这一问题,分隔广播域有两种方法:

一是物理分隔,将网络从物理上划分为若干小的网络,然后使用能隔离广播的路由设备将不同的网络连接起来实现通信。

二是逻辑分隔,将网络从逻辑上划分为若干个小的虚拟网络,即VLANoVLAN工作在0SI的数据链路层,一个VLAN就是一个交换网络,其中所有的用户在同一个广播域中,各VLAN通过路由设备连接实现通信。但是使用物理分隔有许多的缺点,它使局域网的设计缺乏灵活性,例如连接在同一台交换机上的用户只能划分在同一个网络中,而不能划分在多个不同的网络中。VLAN的产生主要是为了给局域网的设计增加灵活性,VLAN使得网络管理员在划分工作组时,不再受限于用户所处的物理位置。

一、VLAN的分类

根据VLAN的使用和管理的不同,可以将VLAN分为两种:静态VLAN和动态VLAN。

1.静态VLAN

静态VLAN也叫作基于端口的VLAN,网络管理员们需要在交换机上一个一个地进行端口配置,配置哪些端口属于哪个VLAN。当一个主机连接上交换机的一个端口之后,该主机就进入了该端口所属的VLAN,能够和该VLAN里的其他主机直接通信。静态VLAN的划分方法比较安全,配置起来比较简单。静态VLAN还是有不方便的地方。比如有人员位置变动的时候,主机从一个办公室搬到另外一个办公室,连接到另外一个交换机上。如果所连接的交换机上端口的VLAN不是以前的那个VLAN,还需要在新交换机上手动进行配置VLANo随着移动办公的用户越来越多,不可能随时去对交换机的端口VLAN做配置,所以我们要采用动态VLAN的划分方式。

2.动态VLAN

动态VLAN的划分方式¥有基于MAC、基于协议、基于策略三种:

(1)基于MAC地址划分VLAN

基于MAC地址的分类:当刀台主机接入网络的时候,会查询数据库表主机属于哪个VLAN,再根据主机的MAC分配到相应的VLAN中去,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置起来是非常累的,用户一旦更换网卡设备,必须重新配置。

(2)基于网络协议划分VLAN

基于网络协议的分类:这种划分VLAN的方法是根据每个主机的网络层地址或协议类型(如果支持多协议)划分的,虽然这种划分方法是根据网络地址,比如IP地址,但它不是路由,与网络层的路由毫无关系。

(3)基于策略VLAN

基于策略划分VLAN是根据一定的策略进行VLAN划分的,可实现用户终端的即插即用功能,同时可为终端用户提供安全的数据隔离。这里的策略主要包括“基于MAC地址+IP地址”组合策略和“基于MAC地址+IP地址+端口”组合策略两种。注意:划分VLAN后,在同一个VLAN里的主机可以在二层通信,而不同VLAN的主机之间的通信必须通过三层设备(路由器或三层交换机)。

二、VLAN端口类型

交换机的端口,可以分为以下三种:Access端口、Trunk端口和Hybrid端口。

1.Access端口

Access即用户接入端口,该类型端口只能属于1个VLAN,一般用于连接计算机的端口。Access端口接收报文后,先判断该报文中是否有VLAN标记信息:如果没有VLAN标记,则打上该Access端口的默认VLAN(PVID)后继续转发;如果有VLAN标记则默认直接丢弃。Access端口发送报文时,会先将报文中的VLAN伊息去掉,然后再直接发送,所以Access端口发出去的报文都是不带VLAN标记的。

2.Trunk端口

Trunk即汇聚端口,该类型端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间或交换机与路由器之间连接的端口。汇聚链路上流通的数据帧,都被附加了用于识别分属于哪个VLAN的特殊信息。在Trunk端口上发送报文时,先会将要发送报文的VLAN标记与Trunk端口的PVID进行比较,如果与PVID相等,则从报文中去掉VLAN标记再发送;如果与PVID不相等,则直接发送。

3.Hybrid端口

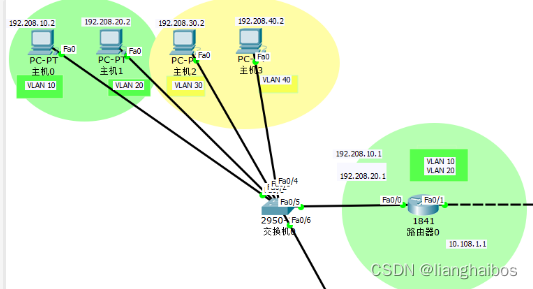

Hybrid即混合端口模式,该类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,交换机与路由器之间连接,也可以用于交换机与用户计算机的连接。Hybrid端口和Trunk端口的不同之处在于Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。Access端口只属于1个VLAN;Hybrid端口和Trunk端口属于多个VLAN,所以需要设置PVID。缺省情况下,Hybrid端口和Trunk端口的PVID为VLAN1。如果设置了端口的PVID,当端口接收到不带VLANTag的报文后,则将报文转发到属于PVID的端口;当端口发送带有VLANTag的报文时,如果该报文的VLANID与端口PVID相同,则系统将去掉报文的VLANTag,然后再发送该报文。如图所示,连接计算机终端的端口为Access端口,交换机1和2连接的端口一般为Trunk端口。

三、GVRP协议

如果交换机收到的数据帧带有VLAN标记,但交换机上没有配置此VLAN,那么交换机会把此数据帧丢弃。如果网络中交换机数量很多,需要配孔的VLAN也很多,如果网络管理员在每台交换机上配置大量的VLAN,工作善学。解决这个问题的方法就是通用的动态VLAN配置技术GVRP协议。GVRP传播的VLAN注册信息既包括本地手动配置的静态注册信息,也包括来自其他设备的动态配置信息。GVRP的端口注册模式Normal模式、Fixed模式和Forbidden模式。

1.Normal模式

Normal模式:允许该端口动态注册或注销VLAN,传播动态VLAN和静态VLAN信息。

2.Fixed模式

Fixed模式:禁止该端口动态注册或注销VLAN,只传播静态VLAN信息,不传播动态VLAN信息。也就是说被设置为Fixed模式的Trunk口,即使允许所有VLAN通过,实际能通过的VLAN也只是手动配亶的静态VLANo

3.Forbidden模式

Forbidden模式:禁止该端口动态注册或注销VLAN,不传播除VLAN1以外的任何VLAN信息。也就是说被设置为Forbidden模式的Trunk口,即使允许所有VLAN通过,实际能通过的VLAN也只是VLANlo

四、无线局域网

1、什么是无线局域网

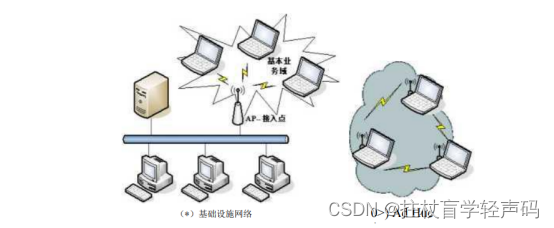

工作模式802.11的标准提案中,规定了两种工作模式,分别是基础设施网络模式和无访问点模式(AdHoc网络)。其结构如图下所示。下图两种WLAN网络拓扑

1.1基础设施网络

它需要通过接入点(AP)来访问骨干网。AP叫无线接入点,其作用是把局域网里通过双绞线传输的有线信号(即电信号)经过编译,转换成无线电句号传递给笔记本、手机等无线终端,与此同时,又把这些无线终端发送的无线信号转换成有线伊通过双绞线在局域网内传输。通过这种方式,形成无线覆盖,即无线局域网。注意:无线AP往往通过交换机POE模块对其供电。以太网供电POE技术是交换机POE模块通过以太网线路为IP电话、无线AP、网络摄像头等小型网络设备直接提供电源的技术。该技术可以避免大量的独立铺设电力线,以简化系统布线,降低网络基础设施的建设成本。

1.2 AdHoc网络

Adhoc是」种多跳的、无中心的、自组织无线网络,又称为多跳网、无基础设施网或自组织网。整个网络没有固定的基础设施AP,每个节点都是移动的,动态地保持与其他节点的联系。在这种网络中,由于终端无线覆盖范围是有限的,两个无法直接进行通信的用户终端可以借助其他节点进行分组转发。每一个节点同时是一个路由器。路由协议樹Adhoc网络的重要组成部分,与传统网络的协议相比,Adhoc网络路由协议更加复杂。

2、无线局域网标准

IEEE802.11先后提出了以下多个标准,最早的802.11标准只能够达到1〜2Mbps的速度,在制定更高速度的标准时,就产生了802.1la和802.11b两个分支,后来又推出了802.1lg,802.1ln>802.1lac的新标准,如下图所示:

3、无线局域网CSMA/CA

IEEE802.11的MAC协议定义了分布式协调功能DCF和点协调功能PCF两种接入机制,其中DCF是基于竞争的接入方法,所有的节点竞争接入媒体;PCF是无竞争的,节点可以被分配在特定的时间单独使用媒体。DCF是一种基本的访问协议,而PCF是一种可选功能。

CSMA/CD协议已经成功应用于用有线连接的局域网,但在无线局域网的环境下,DCF不能简单的搬用CSMA/CD协议,特别是冲突检测部分。主要原因有两个:

第一:在无线局域网中,接收信号的强度往往会远小于发送信号的强度,因此如果要实现冲突检测的话,在硬件上需要花费就会过大。

第二:在无线局域网中,并非所有的站点都能监听到对方,而“所有站点都能监听到对方”正是实现CSMA/CD协议必须具备的基础。DCF子层介质存取方式采用CSMA/CA算法。与以太网所釆用的CSMA/CD很相似,只不过DCF没有冲突检测功能,因为在无线网上进行冲突检测是不太现实的。介质上信号的动态范围非常大,因而发送站不能有效地辨别出输入的微弱号是噪声还是站点自己发送的结果。所以取而代之的方案是采用一种碰撞避免的算法。

4、无线局域网的安全

无线局域网的安全体现在用户的访问控制和数据加密两个方面,访问控制指的是只能由被授权的用户进行访问,而数据加密表示数据只能被授权的用户所理解。4.1.认证技术

无线局域网认证技术包括MAC地址认证、802.IX认证等手段。

(1)MAC地址认证

MAC地址认证是一种基于端口和MAC地址对用户的网络访问权限进行控制的方法,不需要用户安装任何客户端软件。MAC地址过滤要求预先在AC或胖AP上写入合法的MAC地址列表,只有当用户设备的MAC地址和合法MAC地址列表一致的时候,才允许用户和设备进行通信。

(2)802.IX认证

802.lx协议属于二层协议,是基于Client/Server的访问控制和认证协议。它可以限制未经授权的用户/设备通过接入端口访问LAN/WLAN的资源(而对于无线局域网来说一个“端口”就是一条信道)。

4.2.加密技术

无线局域网三种无线加密方式,分别是WEP、WPA和WPA2。

(1)WEP加密技术使用静态共享密钥和未加密循环冗余码校验(CRC),无法保证加密数据的完整性,并存在弱密钥等。这使得WEP加密技术在安全保护方面存在明显的缺陷。

(2)WPA标准对WEP做了改进,其中包括消息完整性检查(确定接入点和客户端之间传输的数据包是否被攻击者捕获或改变),和临时密钥完整性协议(TKIP)。TKIP采用的包密钥系统,比WEP采用的固定密钥系统更加安全。TKIP只是针对WEP的弱点作了重大的改良(动态密钥),但保留了WEP加密的算法和架构,虽说安全系数大大增强,但相对后来出现的AES安全性还是不够。

(3)WPA2是WPA的第二个版本,是对WPA在安全方面的改进版本。与第一版的WPA相比,主要改进的是所采用的加密标准。WPA2新增了支持AES的加密方式。IEEE802.1li是802.11工作组为新一代WLAN制定的安全标准,主要包括加密技术:TKIP、AES以及认证协议IEEE802.lxo

涨薪支持区

期待大家能通过这篇文章学到更多,而且薪资一年更比一年猛!

喜欢博主的话可以上榜一探究竟,博主专设涨薪皇榜给大家查阅,喜欢的可以点击此处查看哟。

#总结

更多备考资料大家可以关注csdn博主-《拄杖盲学轻声码》

以上就是今天要讲的内容,本文主要介绍了备考软考网络管理员的常见知识点(6)虚拟局域网技术,也期待大家逢考必过哈,2023年一起加油!!!