听这个名字就不正常,不会加密九次吧

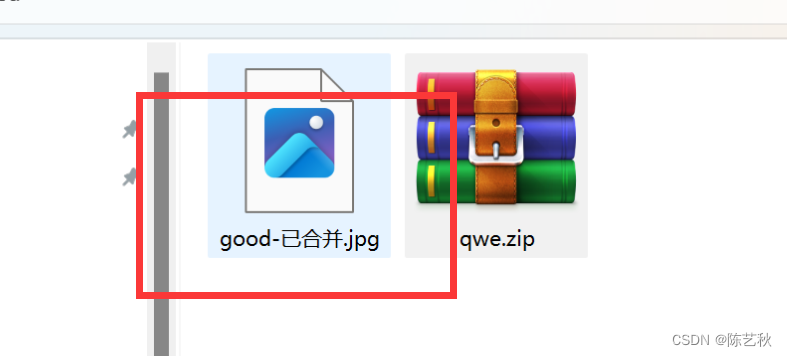

打开也是一张图片

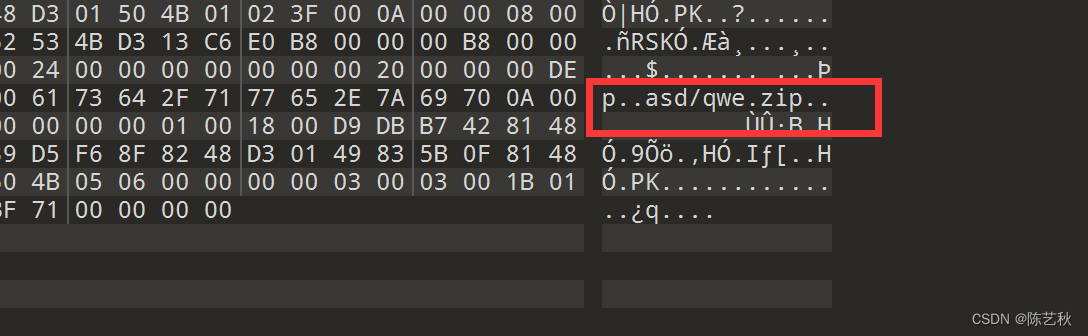

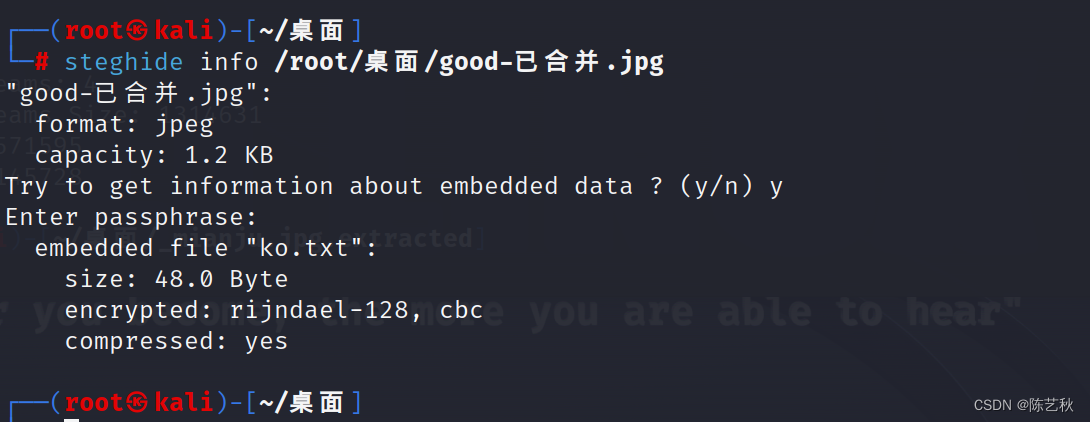

依旧是存在隐藏文件信息

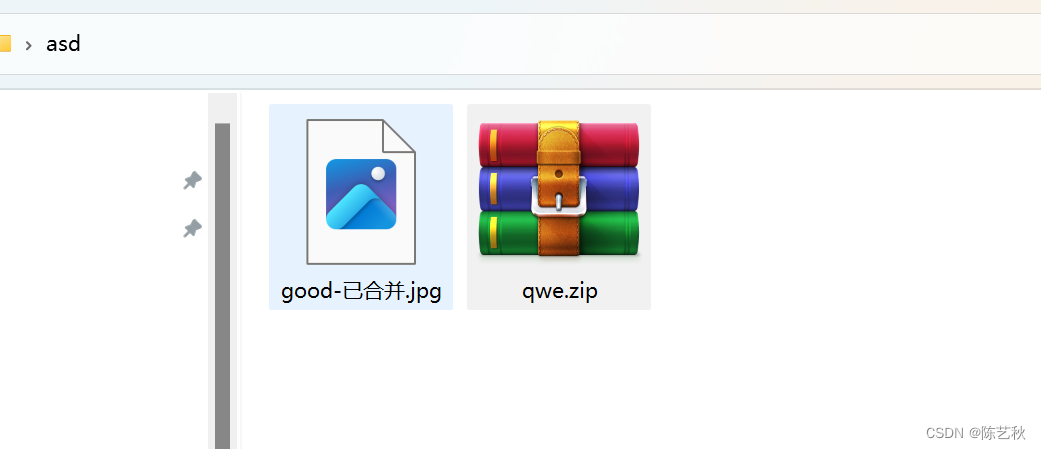

分离出来后有两个文件,和两个压缩包,但是都需要密码

哦看错了,原来binwalk直接把里面的给分离出来了

所以现在就asd一个文件夹

爆破不出来,可能是我方法的问题

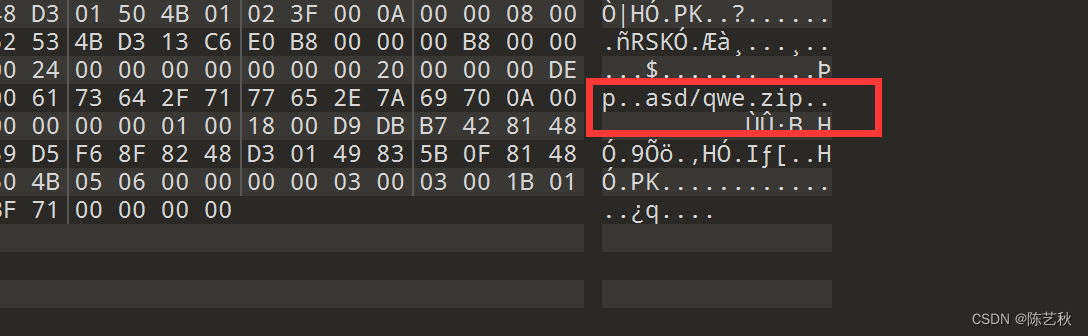

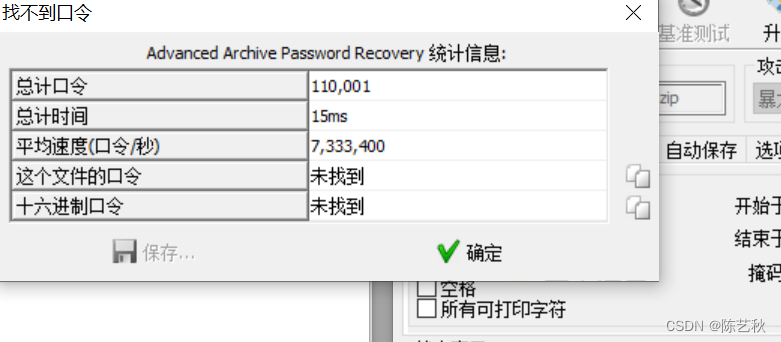

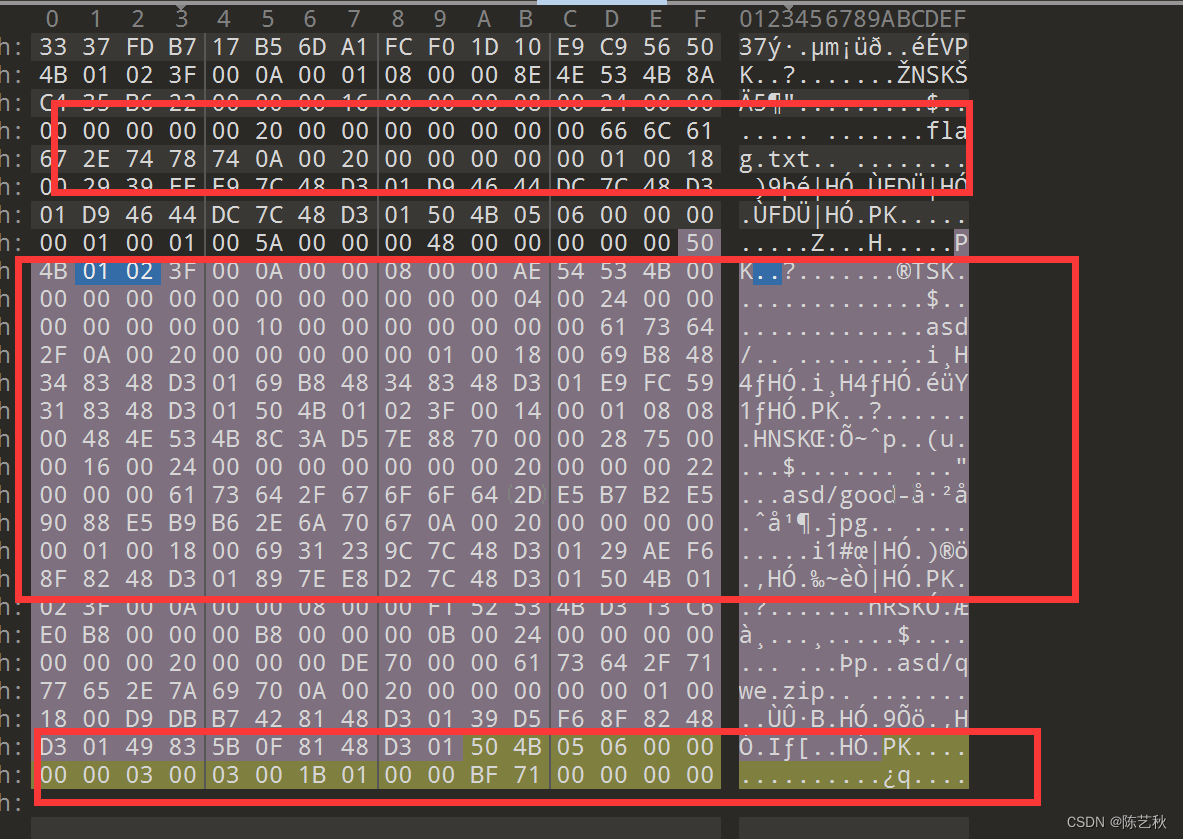

利用010打开压缩文件发现里面也包含一个txt文件

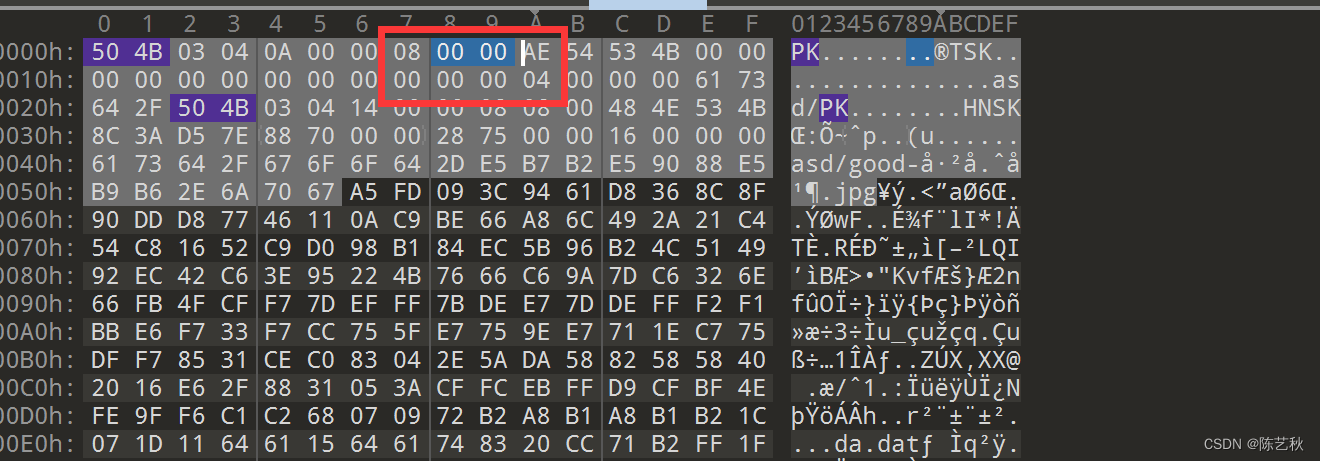

如果暴力破解不出来,猜测可能是伪加密

但是在这里完全没有09的出现,也就意味着不是伪加密

看了wp才知道,还是要在分离出来的顶层文件4C86.zip里去进行操作

根据wp得知,原本的这个文件是存在信息的,但是我们直接使用被分离出来的文件,造成了丢失,所以卡着不能向前

根据伪加密信息这里是0000所以不存在加密

然后直接搜索文件头在 压缩源文件目录区 找到文件头第4个字节,进行更改为00后另存

解压完成

但是但看文件看不出什么,这里需要引进一个新隐写工具Steghide

kali中下好后,现在可以用到的基础命令就四个:

info:尝试获取有关嵌入式数据的信息

-cf :后跟参数的意义是选择要嵌入到的目标文件

-ef:后跟参数的意义是选择要被嵌入的文件

-sf:后跟参数的意义是选择从指定文件中提取被隐写文件

-p:指定密码

embed:嵌入的意思

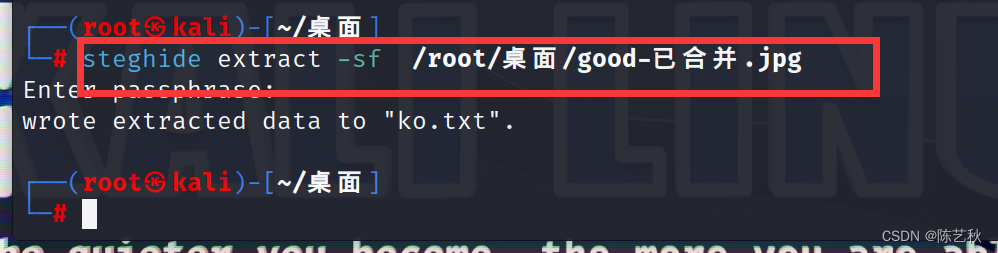

extract:提取的意思

将abc.txt文件隐藏到test.jpg中,指定密码为123456

steghide embed -cf test.jpg -ef secret.txt -p 123456

查看test.jpg文件是否有嵌入信息

steghide info test.jpg

从test.jpg文件中提取隐写文件

steghide extract -sf test.jpg -p 123455

查询到指定文件有隐藏信息

输入提取命令后,密码界面会自动出来,直接回车就好,这个图片没有设定密码

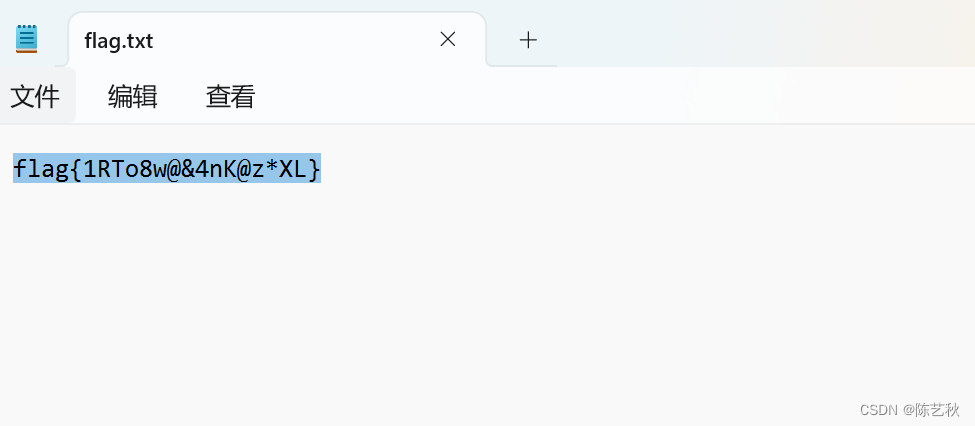

打开文件后就可以看到压缩包的密码了

得到flag

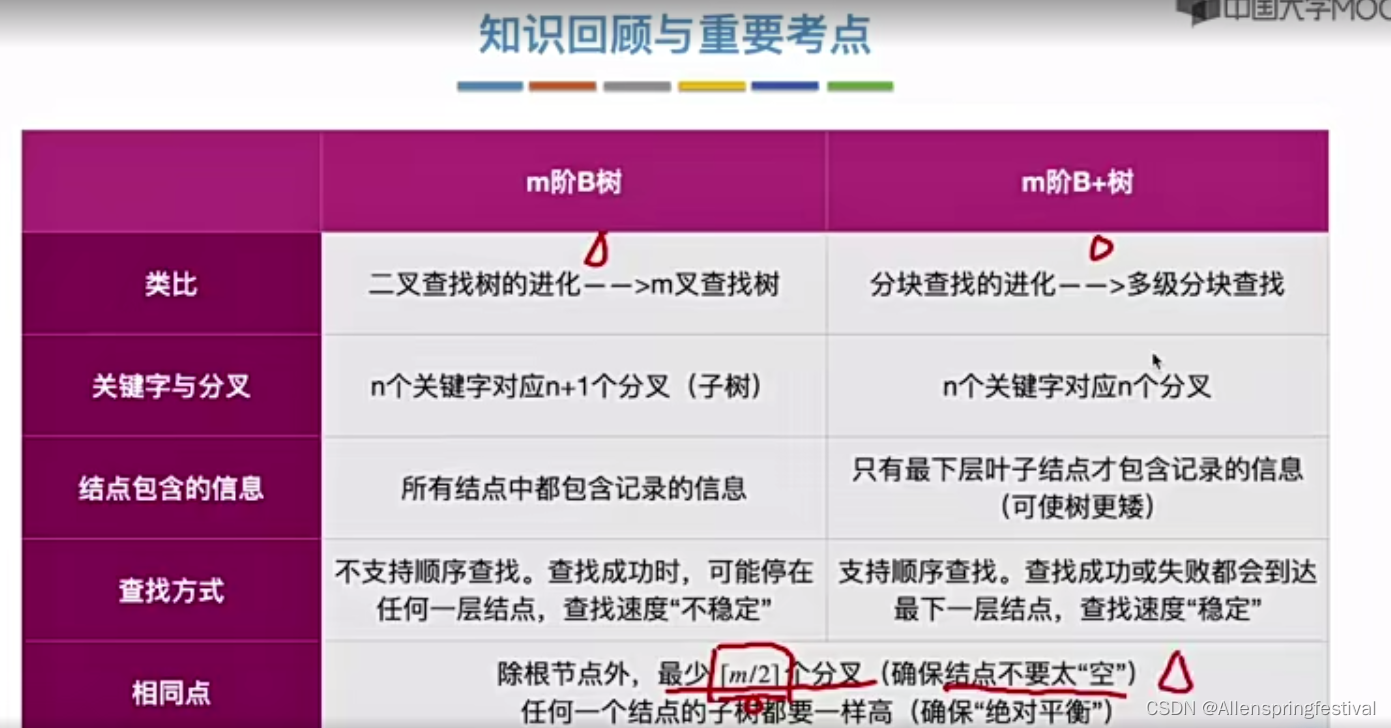

伪加密

首先复习一下伪加密的知识

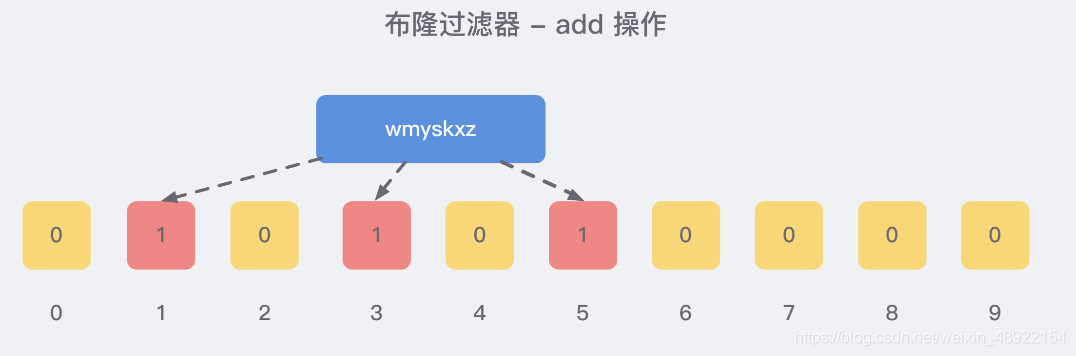

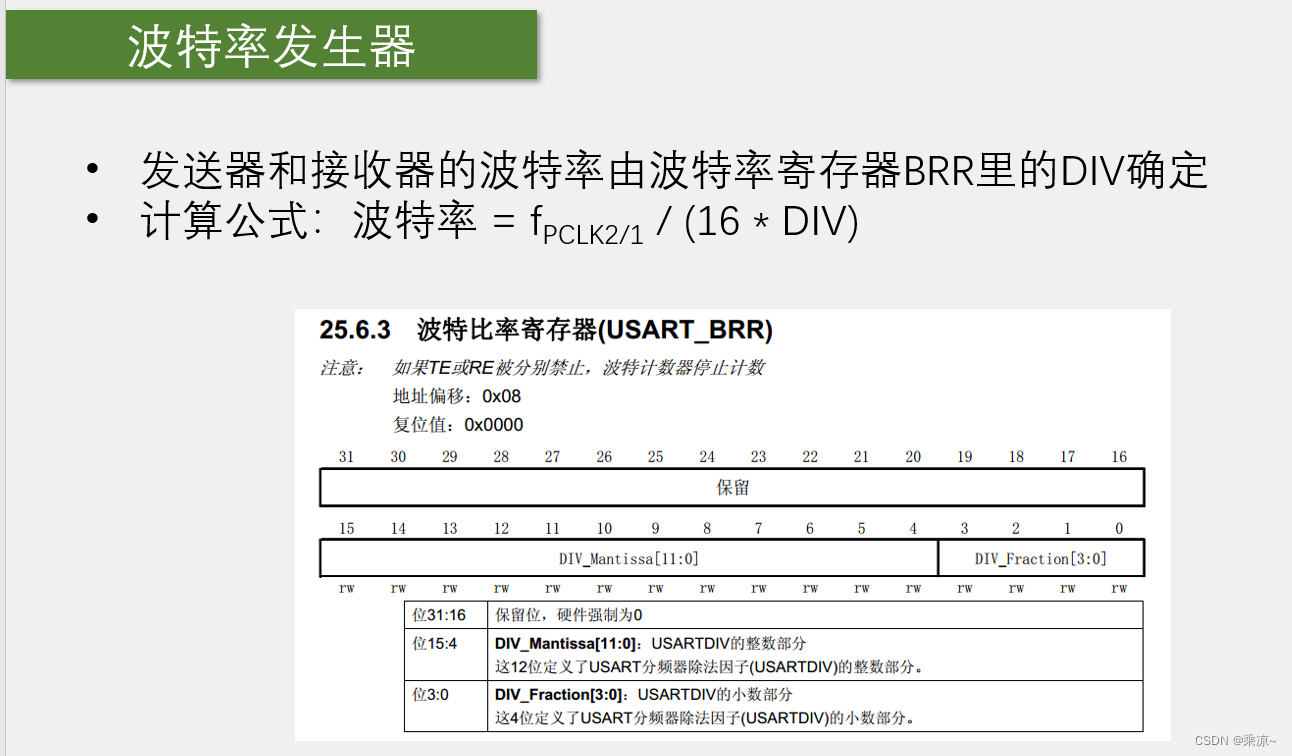

一个 ZIP 文件由三个部分组成:

压缩源文件数据区 + 压缩源文件目录区 + 压缩源文件目录结束标志

在010中打开会有不同颜色提示

以下三个部分分别对饮不同的取余

压缩源文件数据区

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密) 头文件标记后2bytes

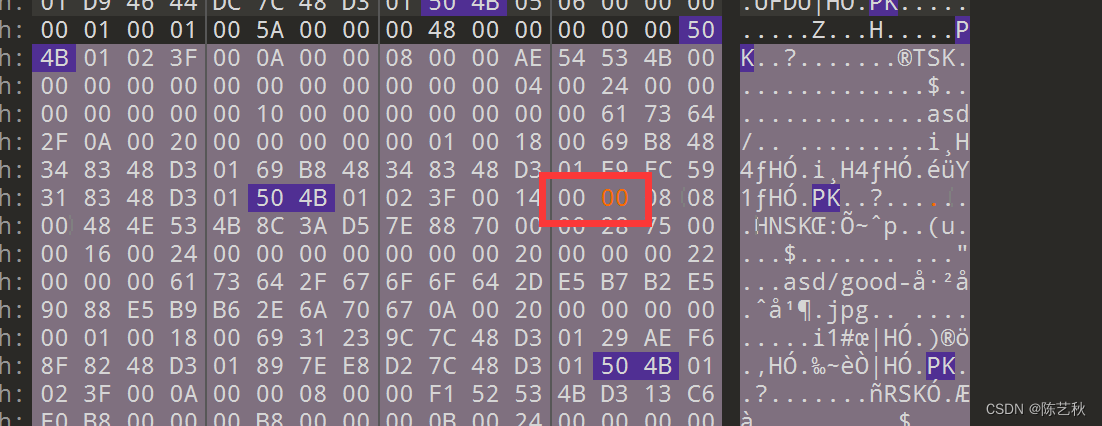

压缩源文件目录区

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,伪加密的关键) 目录文件标记后4bytes

这个位置其实不是特别固定

目前遇到的伪加密形式就是09 00 或者是01 00

zip伪加密是在文件头的加密标志位做修改,进而再打开文件时识被别为加密压缩包。

把 压缩源文件目录区 的 全局方式位标记 01 00 或 09 00 改为 00 00 就可以去除密码

把 压缩源文件目录区 的 全局方式位标记 00 00 改为 01 00 或 09 00 就可以添加密码 提示

![Linux学习[18]bash学习深入4----命令执行的判断依据---【; , , ||】---用于一次性输入多指令情况](https://img-blog.csdnimg.cn/5d0d5c12229d4bbdb162964ff0b66210.png)