目录

一、网络嗅探概述

1.1 网络嗅探的概念

1.1.2 一把双刃剑

1.1.3 特点

1.2 网络嗅探的原理

1.2.1 网络嗅探的条件

1.2.2 网卡的工作模式

1.2.3 局域网的传输技术

1.3 网络嗅探的前提

1.3.1 网卡设置为混杂模式

1.3.2 同处在一个广播式局域网内

1.4 嗅探工具的使用

1.4.1 具备的功能

1.4.2 常用工具

二、共享式网络下嗅探

2.1 嗅探实现

2.1.1 嗅探前提

2.1.2 广播式传输技术

2.2 嗅探危害

2.2.1 敏感信息泄露

2.2.2 被动攻击,难以察觉

2.3 嗅探对策

2.3.1 数据加密

2.3.2 使用加密协议

2.3.3 多划分VLAN

2.3.4 利用交互式网络

三、交换式网络下嗅探与ARP欺骗

3.1 交换式网络嗅探实现

3.1.1 交换式嗅探基本思想

3.1.2 专门的手段

3.2 ARP欺骗

3.2.1 ARP协议

3.2.2 ARP协议工作流程

3.2.3 ARP欺骗攻击方式

3.2.4 ARP欺骗防范

一、网络嗅探概述

1.1 网络嗅探的概念

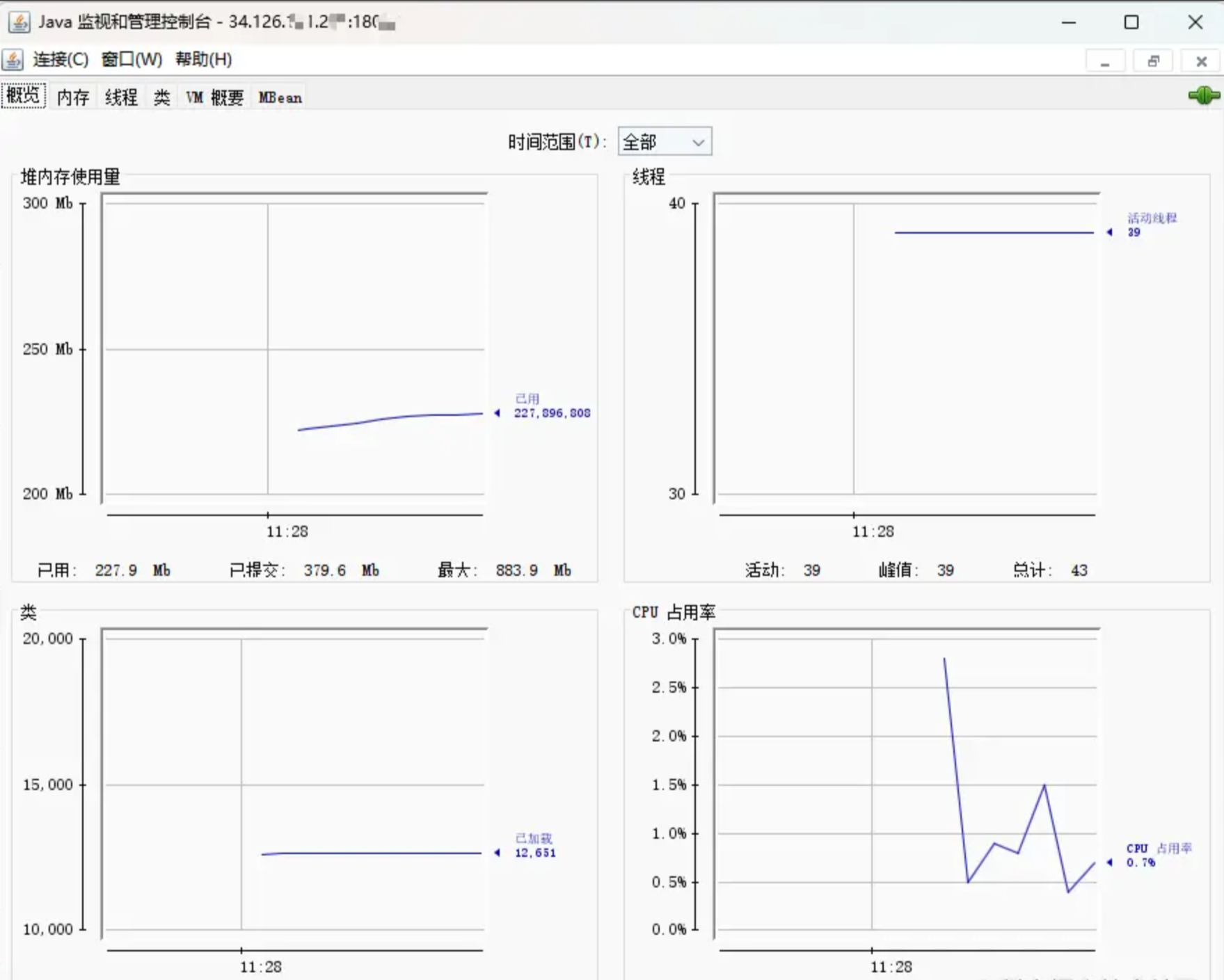

又称网络监听技术,利用嗅探器分析数据包,监视网络流量、状态、数据等信息。

1.1.2 一把双刃剑

- 网络管理者:可以管理网络,分析数据包,获取网络的运行与安全情况。

- 黑客:监听网络中的数据包,用于获取敏感信息(账号、密码,通讯)。

1.1.3 特点

- 是重要的网络安全攻防技术。

- 被动攻击行为,具有隐蔽性也更容易操作。

1.2 网络嗅探的原理

1.2.1 网络嗅探的条件

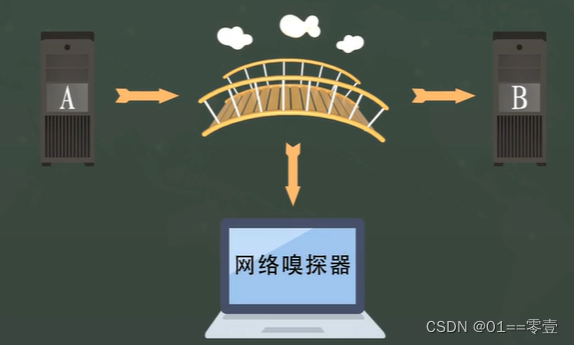

- 要嗅探成功需要的重要条件是数据包要流经你的网卡。

- 目前嗅探只能在局域网范围内实现,即主机A、B和网络嗅探器在同一个局域网内。

1.2.2 网卡的工作模式

网卡工作在数据链路层,数据以帧为单位传输。帧通过特定的称为网卡驱动程序的软件进行成型,然后通过网卡发送到网线上,再通过网线到达目的执行。

① 非混杂模式

网卡工作一般模式(非混杂模式),先接受数据头的目的MAC地址。

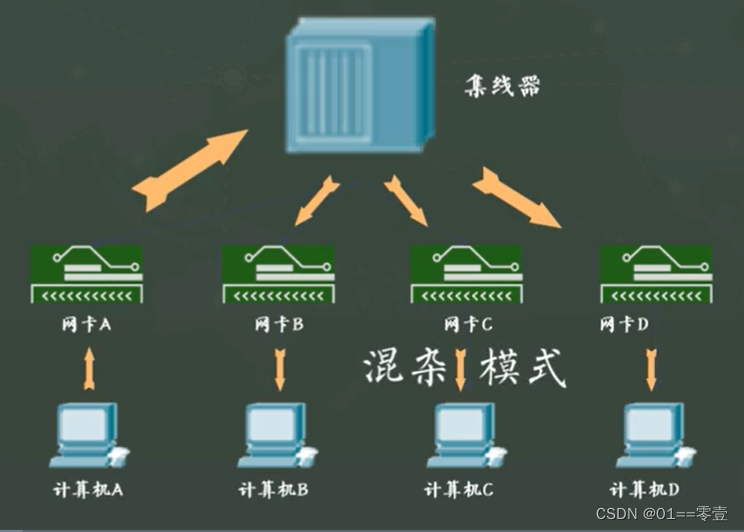

② 混杂模式

- 不关心数据报头部的内容,不管是否目的MAC地址与自己一致,都会让所有经过网卡的数据包传递给操作系统处理,实际上可以捕获所有流向该网卡的数据包。

- 要嗅探主机A和B之间的通信,网卡首先要设置为混杂模式。

1.2.3 局域网的传输技术

分为广播式和交换式(点对点)

1.3 网络嗅探的前提

1.3.1 网卡设置为混杂模式

1.3.2 同处在一个广播式局域网内

1.4 嗅探工具的使用

1.4.1 具备的功能

- 可进行网卡混杂模式的设置

- 能捕获数据包、分析数据包

1.4.2 常用工具

- Linux:Wireshark、 Netsniff-ng、Msfconsole 等

- Windows:Sniffer、Wireshark 等

二、共享式网络下嗅探

2.1 嗅探实现

2.1.1 嗅探前提

- 网卡设置为混杂模式

- 与被嗅探机同处一个广播式局域网

2.1.2 广播式传输技术

若主机C想要嗅探到主机A向主机B发送到的消息,则需将网卡C设置为混杂模式。

2.2 嗅探危害

2.2.1 敏感信息泄露

2.2.2 被动攻击,难以察觉

区别于主动攻击,主动攻击是一种主动破坏数据的完整性和有效性,或者冒充合法信息来混淆视听、破坏决策,导致非授权状态变化的攻击。

2.3 嗅探对策

2.3.1 数据加密

对敏感数据加密后再传输,即使数据被嗅探器窃取,攻击者也无法破解出真正的明文信息。

2.3.2 使用加密协议

使用加密协议进行数据传输是防止信息被窃取的有效手段,常用的加密传输协议有HTTPS。

2.3.3 多划分VLAN

- 嗅探机和被嗅探机一定是在一个局域网内。

- 利用交换机、路由器和网桥等实现VLAN的划分。

2.3.4 利用交互式网络

把局域网用交换机连接

三、交换式网络下嗅探与ARP欺骗

3.1 交换式网络嗅探实现

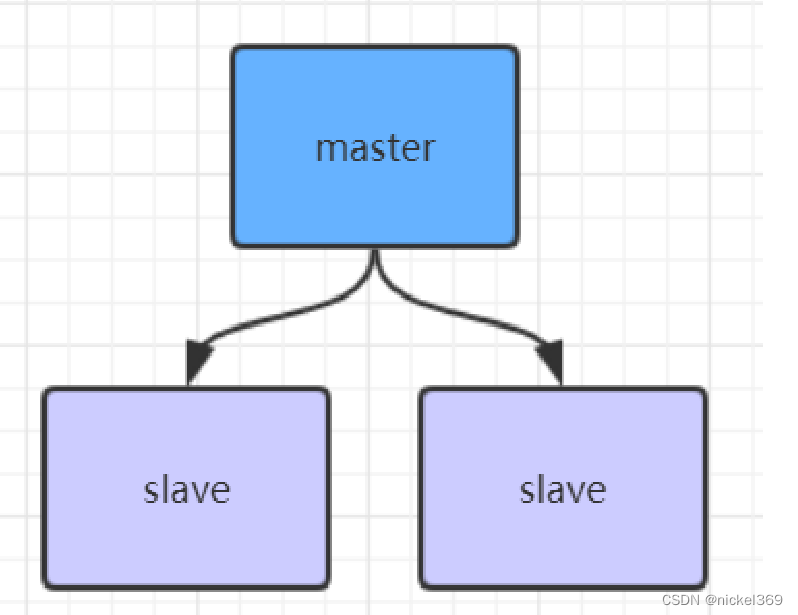

在交换式网络中,交换机设备只在相应端口转发与目的MAC地址一致的数据包,即数据包只流向目的MAC的网卡。

3.1.1 交换式嗅探基本思想

引诱数据包流经嗅探机网卡

3.1.2 专门的手段

交换式网络无法直接进行嗅探,需采用一些专门的手段:

- ARP欺骗

- 交换机MAC地址表溢出

- MAC地址伪造

- ICMP重定向

3.2 ARP欺骗

3.2.1 ARP协议

① 定义

全称为Address Resolution Protocol,即地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。

② 作用

IP地址“转换”为物理地址

③ ARP表

就是ARP缓存,其本质就是一个IP地址-->MAC地址的对应表。

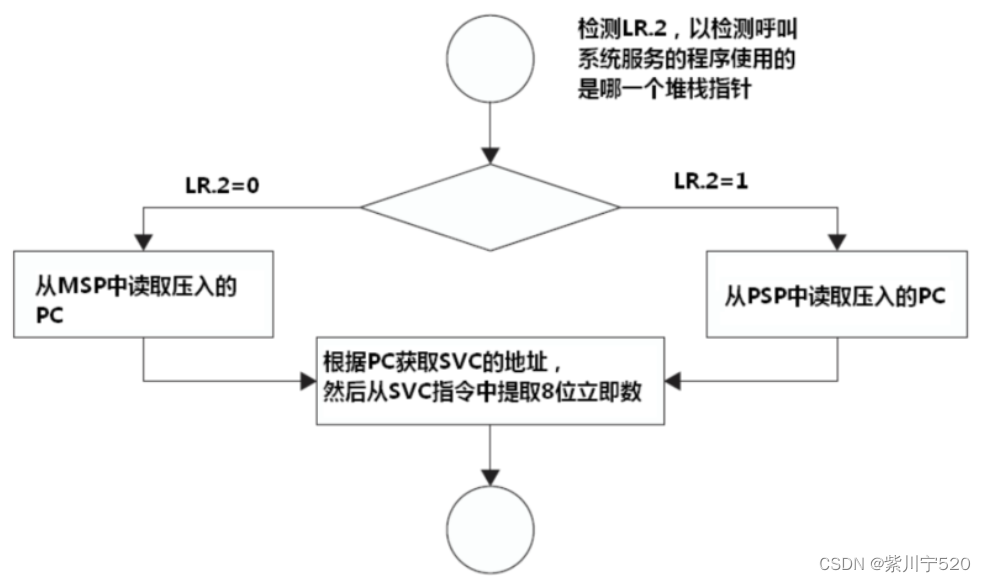

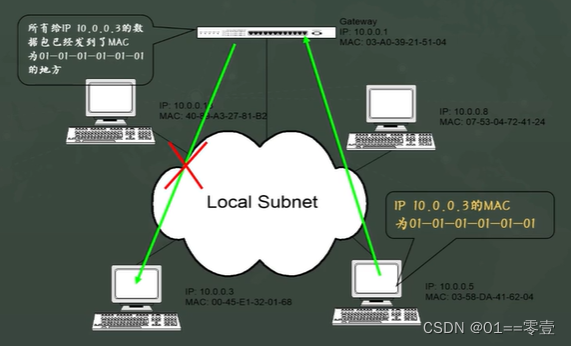

3.2.2 ARP协议工作流程

每一个以太网或令牌环网络适配器都有自己单独的表。当地址解析协议被询问一个已知IP地址节点的MAC地址时,先在ARP缓存中查看:

- 若存在,就直接返回与之对应的MAC地址;

- 若不存在,才发送ARP请求向局域网查询。

特点:

- “意志不坚定”

- 不辨别真伪

- 缺乏身份验证

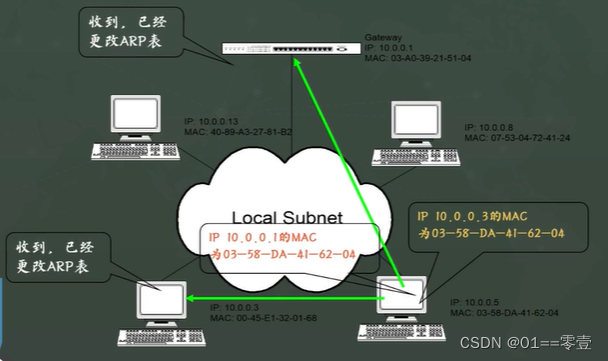

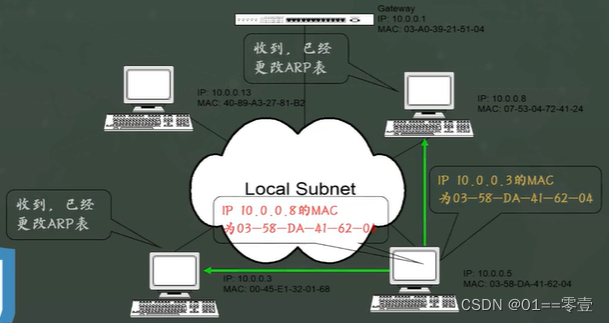

3.2.3 ARP欺骗攻击方式

通过向目的主机或网关发送伪造的ARP数据包,打乱它的IP-MAC映射关系。有:

- 欺骗网关

- 欺骗主机

① 信息不可达,容易被察觉

② 网关的双向欺骗——信息流经攻击者

③ 主机的双向欺骗——信息流经攻击者

3.2.4 ARP欺骗防范

由于ARP欺骗发生的前提之一是ARP协议本身的缺陷,导致ARP缓存表中存储错误的IP一MAC映射。防范措施有:

- 使用静态ARP表,禁止自动更新ARP表

- 清空ARP缓存表:arp -d

- lP/MAC地址静态绑定:arp -s、IP address、Mac address

- 安装ARP防火墙或使用ARP监视工具