网络安全

网络安全威胁

非授权访问

信息泄漏

破坏数据完整性

拒绝服务攻击

利用网络传播病毒

安全服务和安全机制

总结

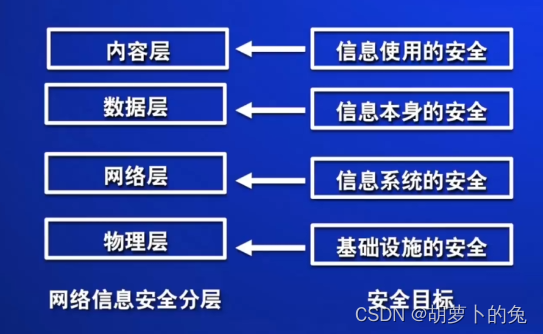

1.通常可以把网络信息安全的问题划分为物理层、网络层、数据层和内容层四个层面。

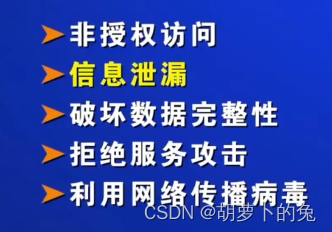

2.网络存在的威胁主要表现:

非授权访问、信息泄漏、破坏数据完整性、拒绝服务器攻击、利用网络传播病毒。

3.在ISO的网络安全体系结构中定义了五类安全服务:

认证服务、

访问控制服务、

数据保密性服务、

数据完整性服务、

抗抵赖性服务。

4.ISO的网络安全体系结构定义了八类安全机制:加密机制、数据签名机制、访问控制机制、数据完整性机制、认证机制、业务流填充机制、数据控制机制、公证机制。

5.计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

6.计算机病毒的特征:传染性、隐蔽性、潜伏性、破坏性、针对性。

7.计算机病毒的生命周期:潜伏阶段、传播阶段、触发阶段、发作阶段。

8.基于计算机病毒的感染途径,可以将计算机病毒分为文件型病毒、引导型病毒和宏病毒。

9.防火墙是加强网络安全的一种方法。从本质上讲,防火墙是一种将企业内部网络与外部网络分离的方法,是在企业内部网络和外部网络之间所施加的安全防范系统。

10.防火墙会执行预先定义好的网络安全策略来控制流入和流出企业内部网络的数据包。安全策略中的安全规则会定义具体的网络访问行为。安全规则由匹配条件与处理方式两个部分构成。

11.按照防火墙实现的载体不同,可以分为硬件防火墙和软件防火墙两类。

12.按照防火墙实现的技术不同,可以分为包过滤防火墙、应用层防火墙、电路层防火墙、状态检测防火墙。

13.入侵检测,就是对各种入侵行为的发现与报警,是一种通过观察通信行为、根据安全日志或审计数据来检测入侵的技术。

14.入侵者使用的常见方法:病毒、蠕虫、木马、密码破解、缓冲区溢出、IP欺骗、ARP欺骗、中间人攻击、ping扫描、端口扫描、抓包、泛洪、拒绝服务攻击、社会工程、钓鱼。

15.公共入侵检测框架(CIDF)将入侵检测系统分为四个组件:事件产生器、事件分析器、事件数据库、响应单元。

16.根据检测对象分类,可以将入侵检测系统分为:基于主机的入侵检测系统、基于网络的入侵检测系统、混合型入侵检测系统。

17.加密技术的基本思想是伪装信息,使未授权者不能理解它的真实含义。所谓伪装就是对数据进行一组可逆的数学变换。伪装前的原始数据称为明文,伪装的数据称为密文,伪装的过程称为加密。加密在加密密钥的控制下进行。用于对数据加密的一组数学变换称为加密算法。

18.数据加密是防止未经授权的用户访问敏感信息的手段,这就是人们通常理解的安全措施,也是其他安全方法的基础。研究数据加密的科学叫做密码学,它又分为设计密码体制的密码编码学和破译密码的密码分析学。

19.常见的加密算法包括:DES、3DES、AES、流加密算法和RC4、RSA。

20.密码散列(Hash)函数被设计用来验证和确保数据完整性。散列函数从数据报文中取出一个可变长的数据块,返回一个固定长度的字符串,该字符串被称为散列值、数字指纹(Digital Fingerprint)或报文摘要值(Message Digest)。

21.数据完整性算法:报文摘要(MD5)、安全散列算法(SHA)。

22.安全认证协议:PPP协议、AAA、Kerberos协议、EAP和802.1X、SSL/TLS协议、IPsec。

23.代理(Proxy),也可以称为网络代理,是一种网络服务,允许一个网络终端(如客户端计算机)通过这个服务与另一个网络终端(如Web服务器、邮件服务器、DNS服务器)进行非直接的连接。

24.代理服务器通常设置在企业内部网络中客户端与外部网络中服务器之间,它会暂存客户端发来的请求,并由自己发出这些请求。

![[进阶]Java:阶段项目02——首页、登录、客户操作页](https://img-blog.csdnimg.cn/cd57b58e45cf464885f1d7b238832a22.png)