导语:

随着科技的快速发展,数据成为了企业和个人不可或缺的财富。然而,网络安全威胁也日益增多,其中Mallox勒索病毒家族的最新变种.maloxx勒索病毒的出现给我们带来了巨大的困扰。但不要担心!91数据恢复研究院将为您揭示.maloxx勒索病毒的特征、入侵方式,并提供专业解密方法,助您保护数据安全、恢复重要文件。

如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

第一部分:了解.maloxx勒索病毒

1.1 什么是.maloxx勒索病毒?

最近,我们看到了属于 Mallox 家族的一系列勒索软件攻击。该勒索软件自 2022 年以来一直活跃,并根据其泄密网站勒索了一些知名公司。在此期间,它对其技术进行了多次更改变种,并逐渐演变成一种非常强大的勒索软件。

.maloxx勒索病毒是一种恶意软件,专门针对企业和个人的数据进行加密勒索。它采用先进的加密算法和密钥管理机制,迅速将您的文件变成无法访问的加密状态。

maloxx勒索病毒旨在加密文件,将新文件扩展名(“ .maloxx ”)附加到文件名,并创建勒索票据(“ FILE RECOVERY.txt文件”)。例如,它将名为“ 1.jpg ”的文件重命名为“ 1.jpg.maloxx”,将“ 2.jpg ”重命名为“ 2.jpg.maloxx”。

maloxx勒索病毒添加了一个 C# shell 层,使用常见的 DLL 劫持技术来绕过安全软件。

maloxx勒索病毒通过文件共享像蠕虫一样传播,并使用与Search Artifact相同的文件检索技术来实现快速文件检索和加密。

maloxx勒索病毒可以在很短的时间内加密很多文件,一旦安装到公司的电脑上就会造成无法挽回的损失。

1.2 .maloxx勒索病毒的传播途径

.maloxx勒索病毒通过钓鱼邮件、恶意下载、系统漏洞、端口攻击等多种途径进行传播。它隐藏在看似无害的附件和链接中,一旦被打开或点击,就会迅速侵入系统并启动加密过程。

1.3 .maloxx勒索病毒的加密特征

.maloxx勒索病毒采用高强度加密算法,将您的文件变成无法辨认的乱码。加密后,它还会修改文件的扩展名,使其变得无法打开和识别。同时,您会收到勒索信息,要求您支付赎金以获取解密密钥。

第二部分:被.maloxx勒索病毒加密的数据文件

2.1 .maloxx勒索病毒的加密算法和密钥管理

.maloxx勒索病毒使用先进的加密算法,如RSA、AES等,使解密过程变得异常困难。它还采用密钥管理机制,使解密密钥保存在黑客的服务器上,增加了解密的复杂性。

2.2 文件加密过程与文件扩展名修改

.maloxx勒索病毒会逐个加密您的文件,包括文档、照片、视频、数据库文件等。同时,它还会修改文件的扩展名,使其变得无法打开和识别。这使得恢复文件变得非常困难。

第三部分:数据恢复方法

3.1 寻求专业数据恢复公司的帮助

如果您遭受.maloxx勒索病毒的攻击,最可靠的方法是寻求专业数据恢复公司的帮助。他们拥有成熟的解密技术和数据恢复方案,可以帮助您恢复被加密的数据,最大限度地减少数据损失。

如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(shujuxf)进行免费咨询获取数据恢复的相关帮助。

3.2 利用安全厂商提供的解密工具

一些安全厂商有可能已经开发了特定版本的解密工具,可以用于解密特定类型的.maloxx勒索病毒。您可以访问官方网站或联系厂商获取适用于您的情况的解密工具。

3.3 恢复备份的文件

如果您定期备份重要文件并将其存储在离线设备或云存储中,您可以通过恢复备份文件来避免支付赎金。确保您的备份是可靠的,并经常测试和验证数据的完整性。

3.5 备份恢复测试和数据完整性验证

预防胜于治疗,定期进行备份恢复测试是保护数据安全的重要步骤。同时,验证数据的完整性可以及早发现数据损坏或异常情况,采取必要的纠正措施。

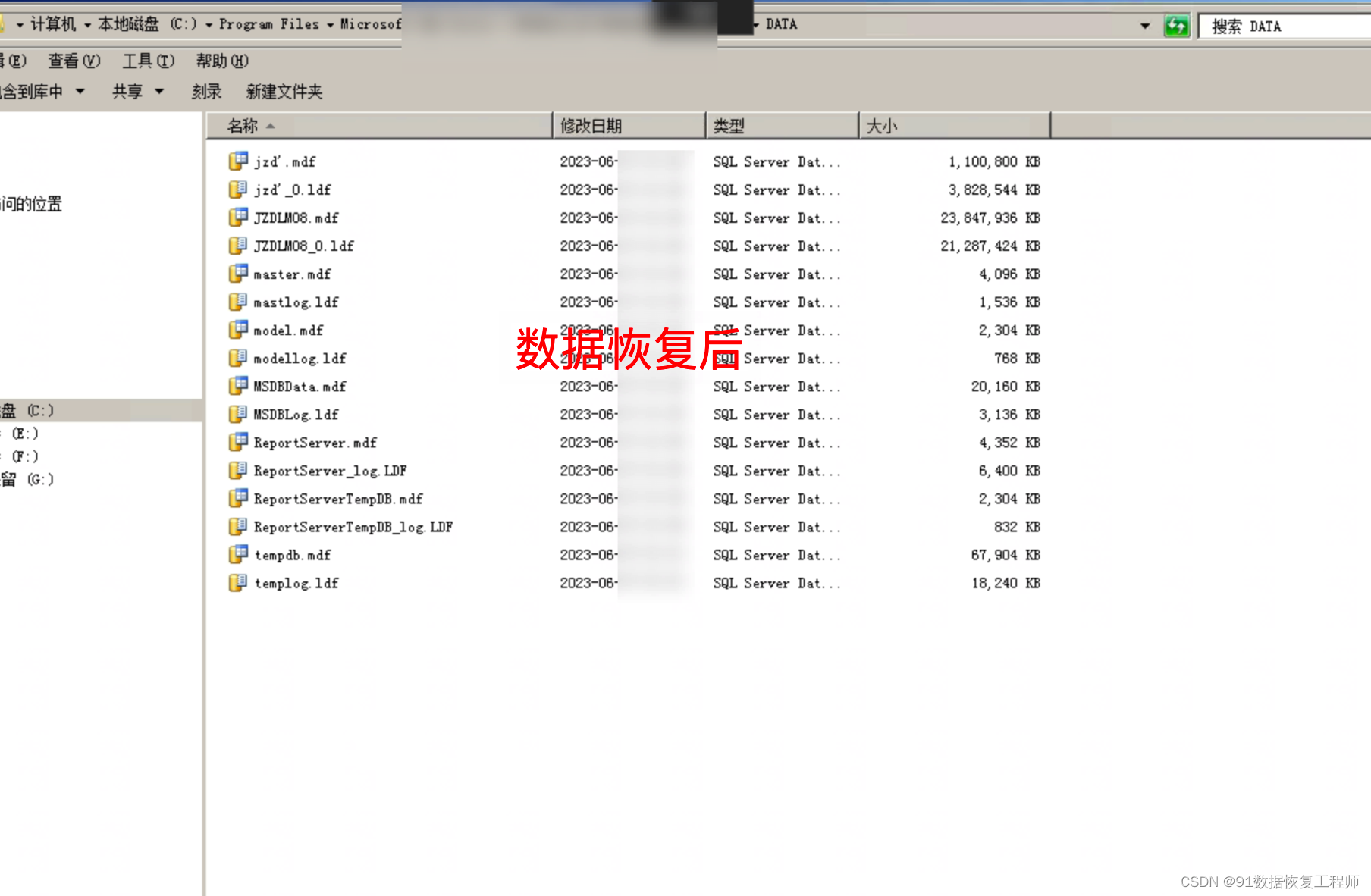

第四部分:.maloxx勒索病毒数据恢复案例

第五部分:预防.maloxx勒索病毒的感染

为了帮助您保护企业数据的安全,我们整理了预防.maloxx勒索病毒感染的十大方法。立即采取措施,让您的数据远离威胁!

安全意识培训:为员工提供定期的安全意识培训,教育他们如何识别垃圾邮件、恶意链接和文件,以及避免点击可疑内容。

更新和维护安全软件:确保您的操作系统、杀毒软件和防火墙等安全工具始终保持最新状态,及时修复漏洞并提升防护能力。

强化密码策略:采用强密码,并定期更换,避免使用常见密码,推荐使用密码管理工具来管理复杂的密码。

多层次的网络安全措施:使用防火墙、入侵检测系统和网络流量监控等多层次的安全措施,确保恶意活动无法渗透到您的网络。

谨慎打开附件和链接:警惕不明来源的电子邮件附件和链接,确保确认其真实性和安全性,避免被诱导打开恶意文件。

定期备份数据:建立定期备份计划,将数据备份到离线和加密的设备或云存储中,并确保备份文件的完整性和可恢复性。

强化远程访问安全:对远程访问进行严格控制,采用多因素身份验证、虚拟专用网络(VPN)等措施,确保远程连接的安全性。

更新软件和系统补丁:及时安装软件和系统的更新和补丁,以修复已知漏洞,避免黑客利用这些漏洞入侵您的系统。

监控异常活动:使用安全监控工具来检测和警报可能的异常活动,及时发现潜在的攻击并采取应对措施。

建立灾难恢复计划:制定详细的灾难恢复计划,包括数据备份和紧急恢复措施,以便在遭受.maloxx勒索病毒攻击时能够快速恢复业务。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,halo勒索病毒,.malox勒索病毒,mallox勒索病毒,maloxx勒索病毒,faust勒索病毒,.kat6.l6st6r勒索病毒,lockbit勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,locked勒索病毒,locked1勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,mkp勒索病毒,[torres@proxy.tg].mkp勒索病毒,milovski勒索病毒,milovski-V勒索病毒,.[back23@vpn.tg].makop勒索病毒,makop勒索病毒,devos勒索病毒,.[back23@vpn.tg].eking勒索病毒,eking勒索病毒,[newfact@rape.lol].eking勒索病毒,.[comingback2022@cock.li].eking勒索病毒,Globeimposter-Alpha865qqz勒索病毒,.[hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,[tomas1991goldberg@medmail.ch].Devos勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos,.[killhackfiles@cock.li].Devos勒索病毒,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,faust勒索病毒等。