容器通过以更高效和可扩展的方式创建、打包和部署应用程序,彻底改变了软件开发过程。

然而,能力越大,责任越大,对“左移安全性”的高度关注为那些在运行时忽视安全性的组织带来了风险。

通过对容器运行时安全采取多层次、全面的方法,组织可以帮助降低与容器环境相关的风险,并保护他们的关键数据和应用程序免受潜在的安全威胁。

通过适当的安全措施和策略,容器环境可以提供组织所需的敏捷性和可扩展性,而不会产生使整个架构面临风险的漏洞。

容器安全的一个常见错误是未能将安全视为一种持续的实践。业界已经认识到左移方法的重要性,该方法在项目开始时就优先将安全性集成到开发和部署周期中。

然而,一些企业在这方面走得太远了,认为如果他们分配足够的资源来规划和测试,运行时安全性就不那么重要了。

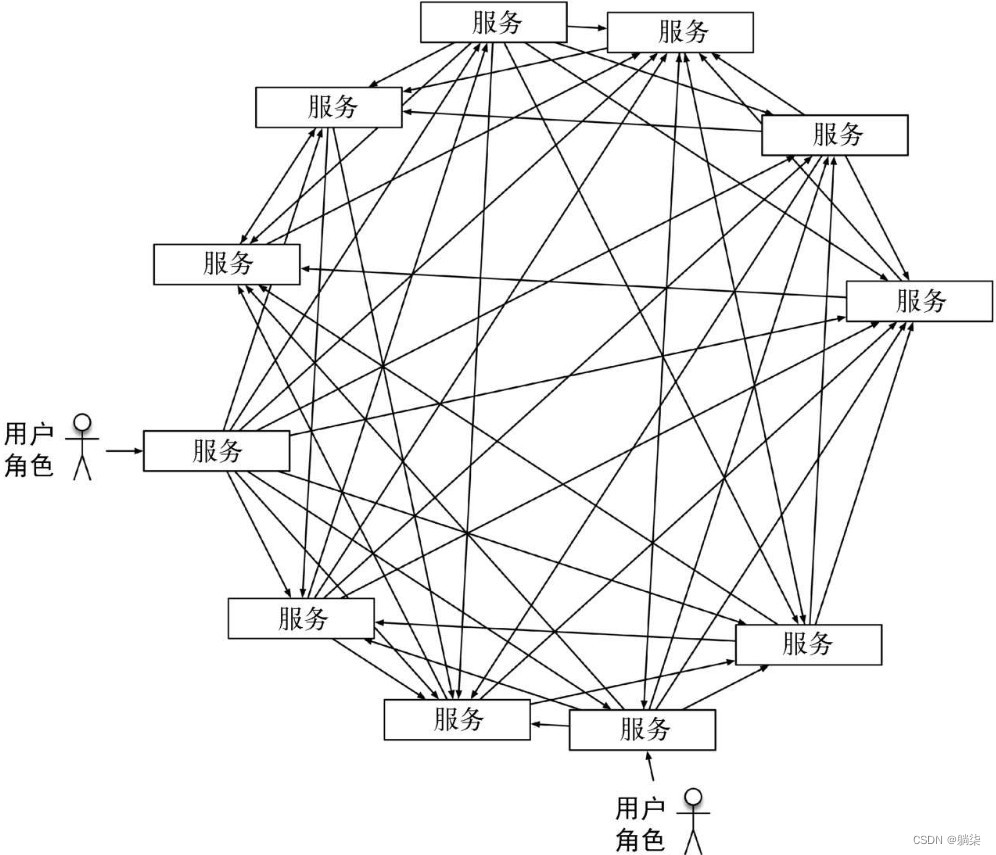

这是一种误入歧途的方法,因为实际上,违规只是时间问题,而不是是否会发生。容器环境的动态和分布式特性使得维护容器行为的清晰画面变得困难,这使得运行时安全性变得更加重要。

运行时安全工具可以帮助安全团队检测可能表明存在安全漏洞的异常行为,例如意外的网络流量或资源利用。它们还可以帮助安全团队通过阻止流向受影响容器的网络流量、隔离容器或其他防止攻击传播的方法等措施实时响应事件。

如果没有运行时安全性,组织将面临潜在安全漏洞在很长一段时间内未被发现的风险,从而使攻击者能够在环境中横向移动并可能危及关键数据和应用程序。

通过实施运行时安全措施,组织可以帮助降低安全事件的风险,并将发生的任何安全漏洞的潜在影响降至最低。

纵深防御

保护容器的最佳实践之一是使用多层安全方法,包括不同级别的安全措施,例如网络、主机和应用程序层。

这种方法提供了一种纵深防御策略,可以针对不同类型的攻击提供更全面的保护。纵深防御方法的目标是让攻击者更难穿透组织的防御系统,并在攻击确实发生时限制损失。

在容器环境的上下文中,纵深防御方法需要组织使用防火墙和入侵检测系统等网络安全工具来监控和过滤进出容器的流量。他们还可能实施基于主机的安全控制,如安全启动和加密,以防止针对底层主机系统的攻击。

在应用层,组织可能会使用漏洞扫描器、容器镜像扫描器和运行时安全工具等容器安全工具来监控容器行为,实时检测和响应潜在威胁。

总体而言,纵深防御方法可帮助组织保持其关键数据和应用程序的完整性和可用性,即使面对针对容器环境的复杂网络威胁也是如此。

使用运行时策略进行实时保护

安全策略定义和实施运行时应实施的安全控制,提供强大的方法来保护容器环境,而不是实施多层方法。

定期审查和更新安全策略非常重要,以确保它们保持有效并与最新的安全威胁和最佳实践保持同步。可在容器环境中使用的安全策略的一些示例:

-

Pod 安全策略 (PSP)用于在 Pod 级别实施安全控制。它们可用于限制特权容器的使用,限制主机名称空间和端口,并防止使用主机网络和存储。PSP 使管理员能够定义一组最低安全标准,所有 pod 在部署之前必须遵守这些标准。

-

网络策略用于限制 Kubernetes 集群中 pod 之间的网络流量。它们使管理员能够根据源和目标 IP 地址、端口和协议等因素定义允许或拒绝 pod 之间流量的规则。通过使用网络策略,管理员可以实施网络分段并将敏感的工作负载与集群的其余部分隔离开来。

-

资源配额用于限制集群中 Pod 和容器可以使用的 CPU、内存和其他资源的数量。它们使管理员能够防止 pod 消耗过多资源,并确保在整个集群中优化资源使用。通过使用资源配额,管理员还可以防止资源耗尽攻击,在这种攻击中,攻击者试图消耗集群中的所有可用资源。

-

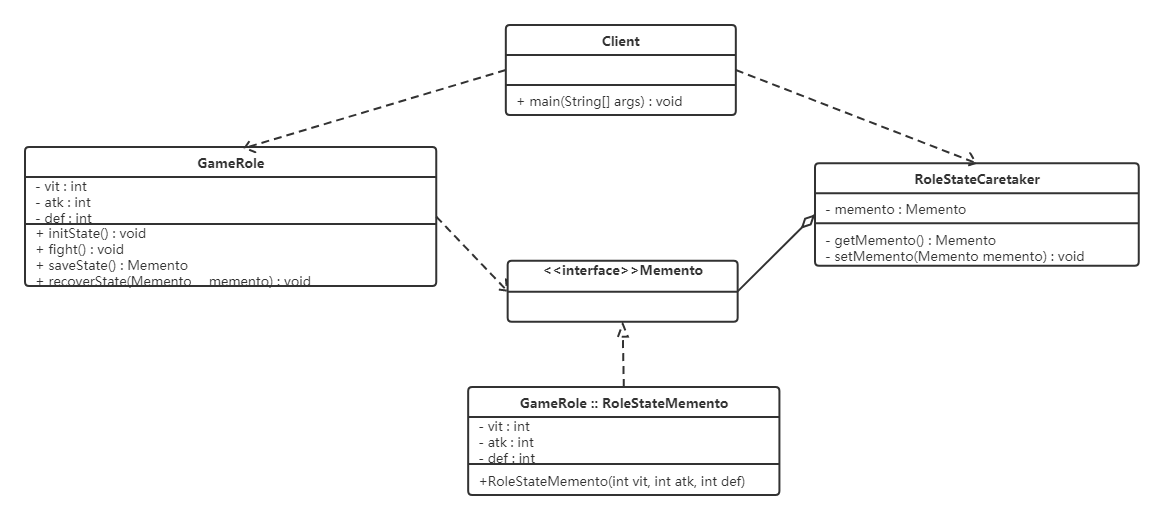

基于角色的访问控制 (RBAC)用于控制对 Kubernetes 集群内资源的访问。它使管理员能够为不同的用户和组定义角色和权限,允许他们只访问他们需要的资源。通过使用 RBAC,管理员可以防止对敏感资源的未授权访问并降低数据泄露的风险。

-

镜像策略用于控制可以在容器环境中部署的镜像类型。它们使管理员能够根据图像源、注册表和标签等因素定义允许或拒绝使用某些图像的规则。通过使用镜像策略,管理员可以防止在容器环境中部署易受攻击的镜像。

保护容器环境需要一种多层方法,包括网络、主机和应用程序层的安全措施,以及运行时安全策略的实施。

重要的是结合使用这些措施来确保容器环境保持安全和抵御攻击的弹性。

在运行时保护容器环境的一些最佳实践包括实施安全策略,例如资源配额、RBAC 和 pod、图像和以网络为中心的安全策略。

此外,持续的监控和可观察性对于确保容器环境随着时间的推移保持安全至关重要。

通过遵循这些最佳实践,组织可以帮助降低与容器环境相关的风险,并保护其关键数据和应用程序免受潜在的安全威胁。

虽然容器环境带来了独特的安全挑战,但实施正确的安全措施和政策可以帮助组织在不影响安全性的情况下获得这些敏捷和可扩展环境的好处。